第二次寒假作业

| 这个作业属于哪个课程 | https://edu.cnblogs.com/campus/fzzcxy |

|---|---|

| 这个作业要求在哪里 | https://edu.cnblogs.com/campus/fzzcxy/2023learning/homework/12899 |

| 这个作业的目标 | <近期学习的总结消化> |

一、个人github主页链接:https://github.com/Roseree/Hello-World.git

二、学习内容的系列记录

1.操作系统与文件系统

操作系统的产生原因:计算机程序运行加快 第一代操作系统:批处理

Atlas的诞生

操作系统的演变 分时操作系统

Multics

Unix

多程序运行等等

内存技术的发展

电脑内存:易失性的 储存器:非易失性的

储存介质:打孔纸卡(打孔纸带)延迟线储存器

磁带

磁鼓推动硬盘发展

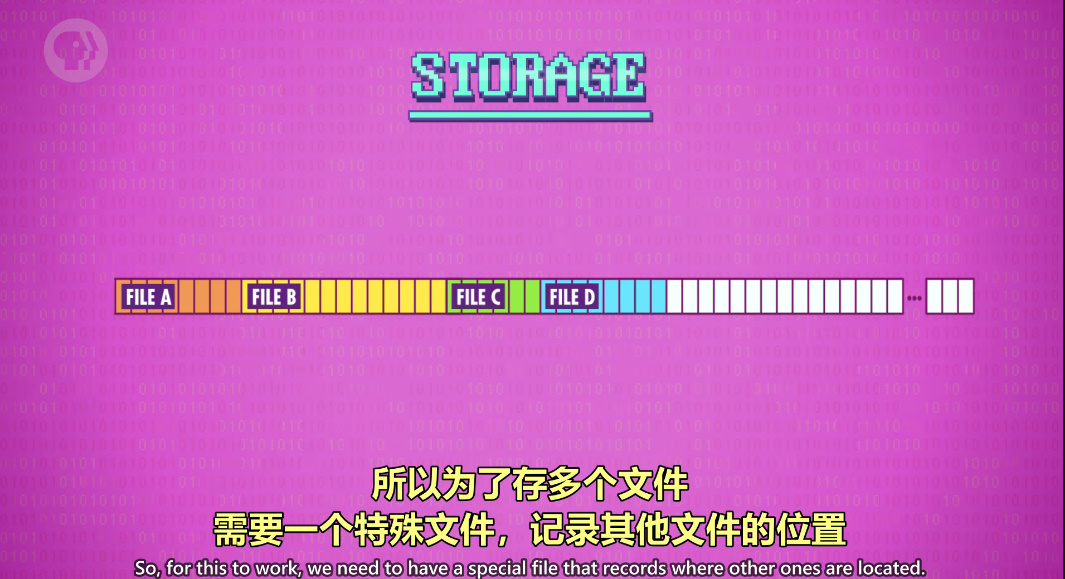

文件系统

文件格式(txt 二进制) 波形文件 WAV

目录文件

碎片整理

压缩:把数据占用空间压得变小(无损压缩:GIF PNG PDF ZIP 游程 字典压缩 有损音频压缩 )

命令形界面

人机交互

屏幕

原理:

图形用户界面

2.计算机网络

计算机网络

球鞋网络:1950~1960年代出现第一个计算机网络,通常在公司或实验室内部使用。第一个好处是不用搬运纸卡和磁带,第二个好处是能共享资源。

局域网: 计算机近距离构成的小型网络。最著名和成功的被称为”以太网“

媒体访问控制地址(MAC地址):确认信息要共享的对象

载波侦听多路访问(CSMA):多台电脑共享一个传输媒介,载体(carrier)指运输数据的共享媒介,载体传输数据的速度叫”宽带“

指数退避:当检测到计算机在传输数据期间存在冲突,会等随机时间直到不发生冲突后数据进行传输。

冲突域:减少同一载体中设备的数量载体和其中的设备。

报文交换:数据经过多个路由运输到目的地 跳数:消息沿着路由跳转的次数

好处:不同路由是通信更可靠能容错 坏处:可能发生“跳数”,在两哥路由器之间数据循环。

互联网

电脑连接互联网的过程:电脑首先连接到局域网,家里WiFi路由器连着的所有设备,组成了局域网,局域网再连到广域网(WAN),广域网的路由器一般属于互联网服务提供商(ISP),再连更大的WAN,往复几次,最后连到互联网。

互联网协议—IP(低级协议):将数据包运输到正确的计算机。

传输控制协议-UDF:(高级协议) : 负责把数据包传送到正确的程序。

域名系统-DNS:互联网通过域名系统把域名和IP地址一一对应(更容易记忆)。

万维网

统一资源定位器(URL):使网页能互相连接的位置地址

超文本传输协议(HTTP):

1.GET指令:传输数据工具(通过URL)

2.状态码

超文本标记预言(HTML):对网页内容进行排版的布局

万维网发展史

网络中立性:平等对待数据包,人们对此具有争议。

3.网络安全

计算机安全

计算机安全是保护系统和数据的保密性、完整性和可用性

1.保密性:只有有权限的人才能读取系统和数据。

2.完整性:只有有权限的人才能使用和修改系统和数据。

3.可用性:有权限的人应该随时可以访问系统和数据。

”威胁模型分析“:为实现保密性 完整性 可用性,安全专家从抽象沉湎想象”敌人(能力如何,目标是什么,可能用到的手段)“可能是谁。

安全问题主要为两个问题:你是谁?你能访问什么?权限应该给合适的人,拒绝错误的人。

解决措施:

1.身份认证:

”你知道什么“基于只有用户和计算机知道的秘密

”你有什么“基于用户有特定物体

“你是什么”基于用户把特征展示给计算机进行验证

2.访问控制: 访问什么 使用什么 修改什么,通过”权限“或”访问控制列表(ACL)实现“

读权限允许用户查看文件内容。

写权限允许用户修改内容。

执行权限允许用户运行文件,比如程序。

3.Bell - LaPadula模型:不能向上读,不能向下写

安全专家建议用两种或两种以上的认证方式,这叫双因素或多因素认证。

安全内核:应该有一组尽可能少的操作系统软件和尽量少的代码。

隔离、沙盒:

隔离:当程序被攻破后,如何限制损害,控制损害的最大程度,并且不让它危害到计算机上其他东西。

沙盒:虚拟机

黑客&攻击

社会工程学:欺骗别人让人泄露信息,或让别人配置电脑系统,变得易于攻击。

网络钓鱼:利用假链接欺骗用户,然后盗取用户信息。

假托:通过电话诈骗,盗取用户信息。

木马:木马会伪装成无害的东西,比如照片或发票。 但实际上是恶意软件,盗取用户信息。

AND镜像

漏洞利用

缓冲区溢出:如果用户在输入信息使发生缓冲区溢出,黑客便可以利用这个漏洞修改内存,绕开登录界面盗取信息。(防范措施:边界检查)

代码注入:通过特殊方法(SQL注入等)把代码注入到程序中,获取数据侵入。

零日漏洞:当软件制造者不知道软件有新漏洞被发现了,这个漏洞被称为零日漏洞。

蠕虫:如果有足够多的电脑有漏洞,让恶意程序可以在电脑间互相传播,这种恶意程序叫做蠕虫。

加密

加密:把明文转成密文 。

解密:把密文恢复明文。(1.用了什么算法2.要偏移的字母位数)

替换加密(如凯撒密码):把每个字母替换成其他字母。 缺点:字母频率相同

移位加密:将明文中使用的字母按照一定的字数进行平移来加密。(接收者知道密文和加密方法才能解密)

高级加密标准(AES):将数据切成一块块,每块16字节,然后永密钥进行一系列替换加密和移位加密。

密钥交换:不发送密钥,但依旧让两台计算机在密钥上达成共识的算法。(迪菲-赫尔曼密钥交换)

非对称加密:有两个不同的密钥,一个是公钥,一个是私钥。人们用公钥加密信息,只有有私钥的人才能解密。

4.人工智能

机器学习&人工智能

机器学习

以飞蛾为例,判断飞蛾是月蛾还是帝蛾,这叫分类。做分类的算法叫分类器。很多算法会减少复杂性,把数据简化为特征,特征是用来帮助分类的值。为了训练分类器做出好的预测,我们需要训练数据。计算机不只记录特征值,还会把种类写上,这叫标记数据,因为两个特征容易用散点图把数据视觉化。

决策边界

混淆矩阵

决策树

支持向量机

人工智能

人工神经网络:网络依靠系统的复杂程度,通过调整内部大量节点之间相互连接的关系,从而达到处理信息的目的。

深度学习(DL):深度学习是学习样本数据的内在规律和表示层次,它的最终目标是让机器能够像人一样具有分析学习能力,能够识别文字、 图像和声音等数据。 深度神经网络的进行得益于强大的处理器和超快的GPU。

弱AI或窄AI:只能做特定的任务,譬如找人脸或翻译。

强AL:真正通用的,像人一样聪明的AI.

强化学习:学习什么管用,什么不管用,自己发现成功的策略。

计算机视觉、

颜色跟踪算法:以目标的颜色直方图来获得颜色概率分布,当目标随时间运动时,图像的颜色概率分布也随着变化,因此可以根据图像的颜色的概率分布变化来跟踪目标。

检测垂直边缘的算法:缘检测是图像处理和计算机视觉中的基本问题,边缘检测的目的是标识数字图像中亮度变化明显的点。

核或过滤器:

Prewitt算子:原理是在图像空间利用两个方向模板与图像进行 邻域 卷积 来完成的,这两个方向模板一个检测水平边缘,一个检测垂直边缘。

卷积网络神经:是一类包含卷积计算且具有深度结构 前馈神经网络是深度学习的代表算法之一 。

自然语言处理

短语结构规则:以结构语言学的直接成分分析法为基础对语言进行定义,从而给予语言中的句子以有用结构的数学系统

知识图谱:通过将应用数学、图形学、信息可视化技术、 信息科学 等学科的理论与方法与计量学引文分析、共现分析等方法结合,并利用可视化的图谱形象地展示学科的核心结构、发展历史、 前沿领域 以及整体知识架构达到多学科融合目的的现代理论。

语音识别

快速傅里叶变换:利用计算机计算离散傅里叶变换(DFT)的高效、快速计算方法的统称

语音合成:语音合成是通过机械的、电子的方法产生人造语音的技术。

奇点、天网、计算机的未来

5.ppt和excel基本操作

ppt

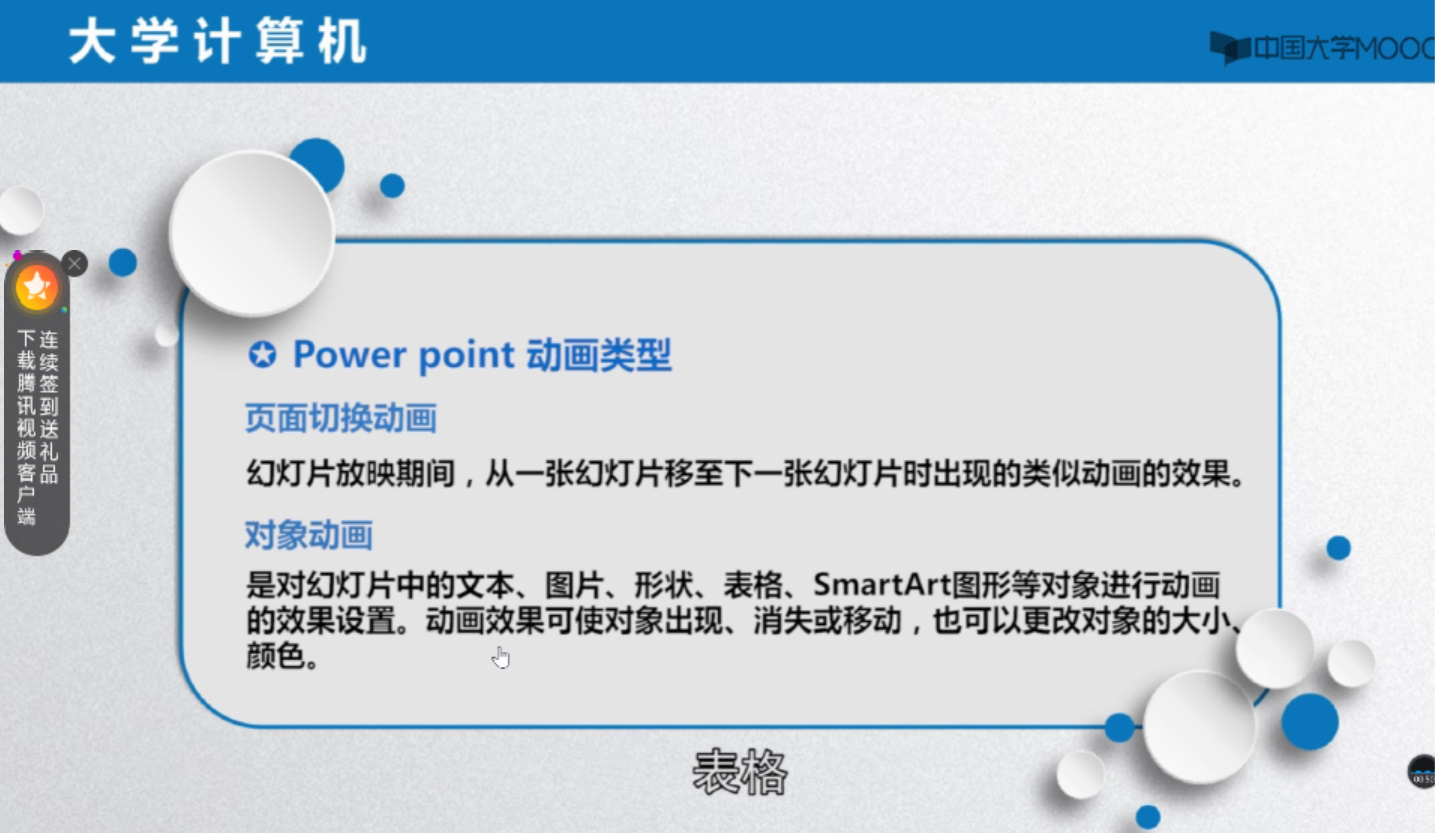

ppt类型:

页面切换动画(细微 华丽 动态内容 效果选项 即使效果)(不适合过多设置 多处于封底页及过渡页)

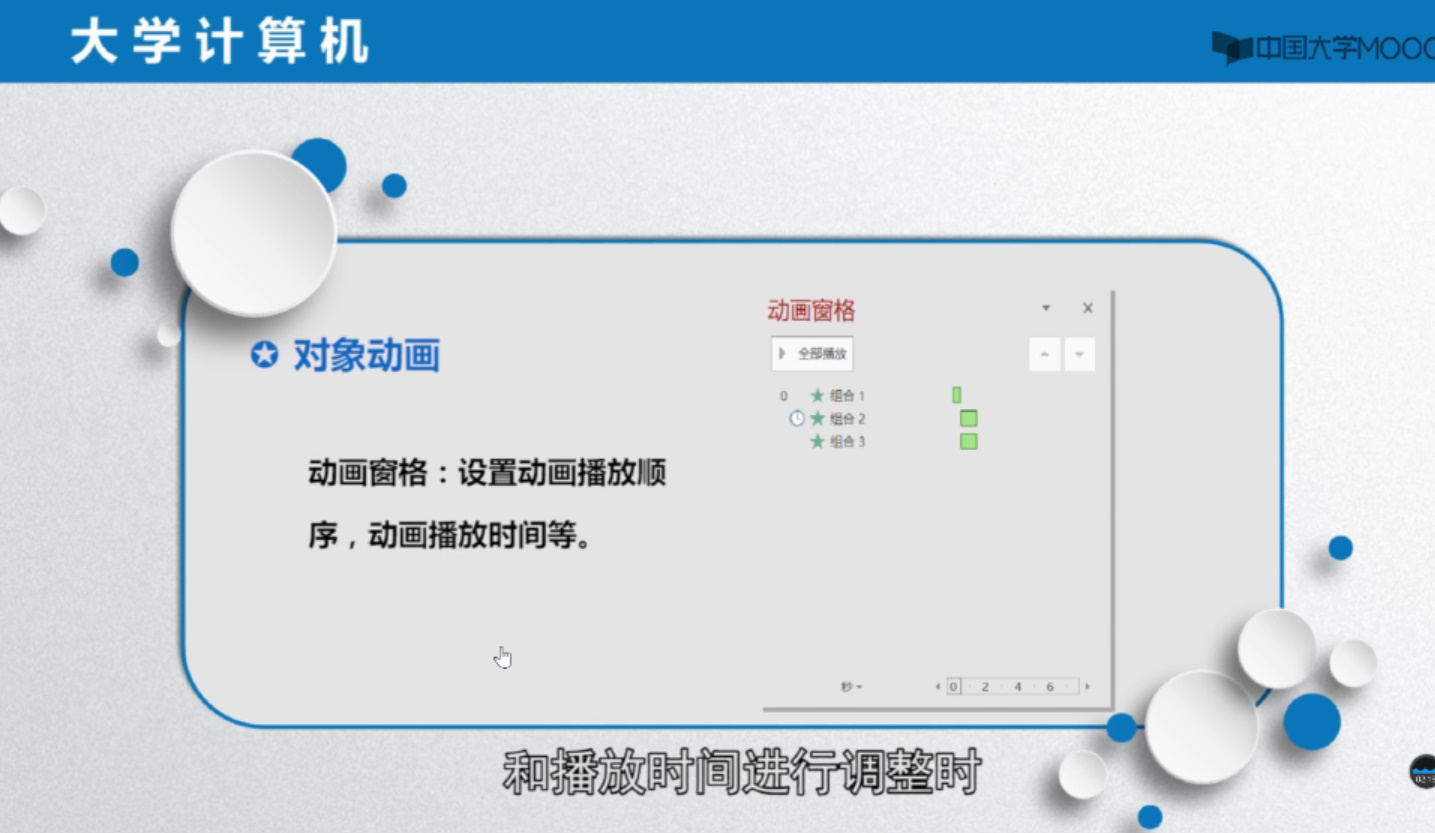

对象动画 (对文本 图片 表格进行设置) 类型(进入 强调 退出 动作路径 效果选项 计时选项组)

动画窗格

实例:

页面切换动画: 选择设置的幻灯篇页 切换选项卡中选择切换方式 选择推入 效果选择 推入方向 左侧

即使选项选择组 设置切换动画时间以及换片方式

对象动画 : 选择对象 动画选项卡 劈裂 效果选项卡选择方向 即使选项卡选择 持续时间

设置两个动画播放 动画窗格设置播放时间

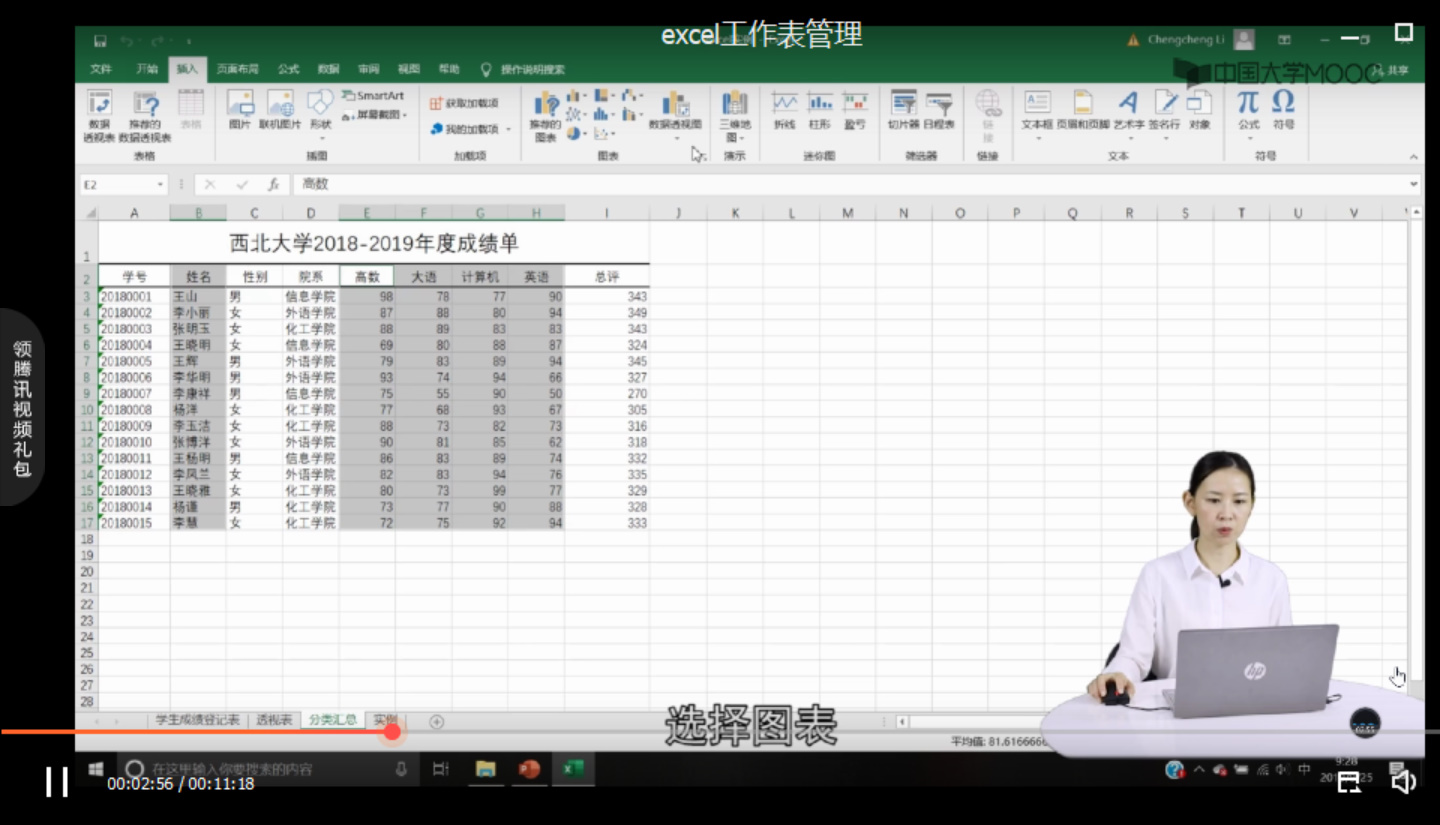

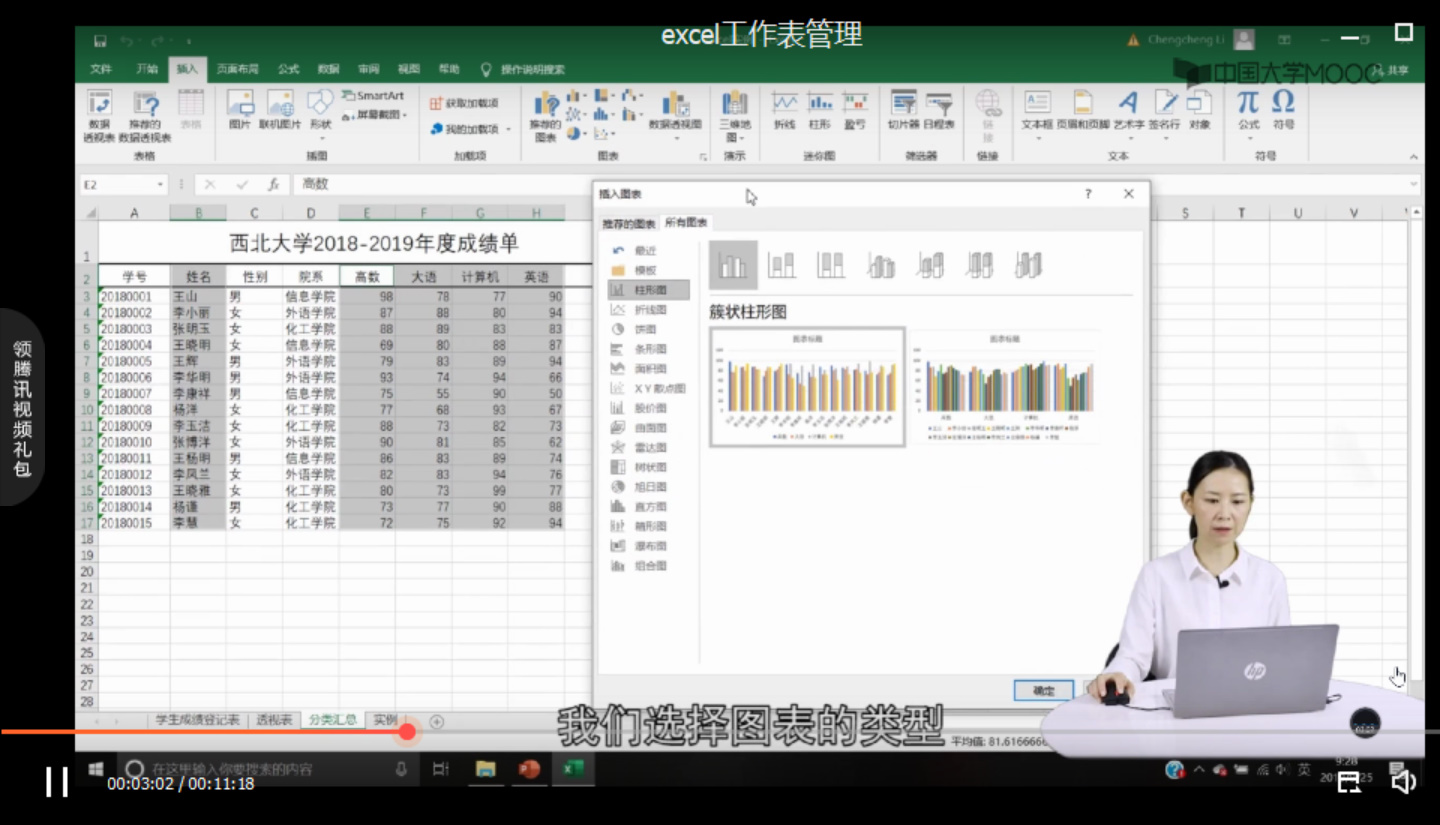

Excel数据分析与管理

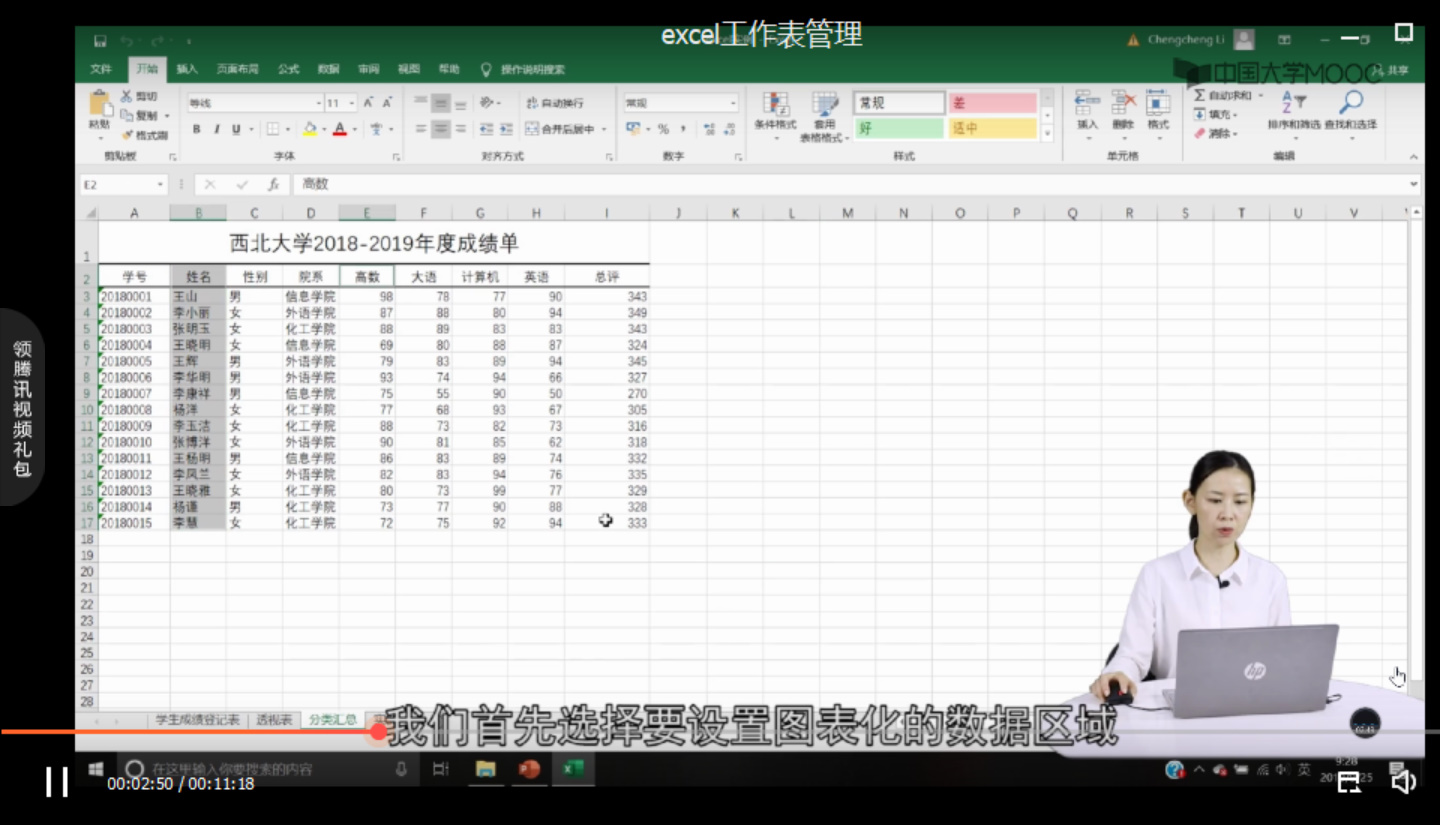

数据图表化

分类汇总

设置分类字段 汇总方式

数据透视表及其基本思路

设置数据区域 插入 选择数据透视表 数据来源 透视表位置 拖拽进行筛选字段 设置行列字段 设置值字段的计算

基本思路

1.选择数据源 (表 区域 外部)2.设置筛选字段 3.设置行列字段 4.设置值字段的计算

实操

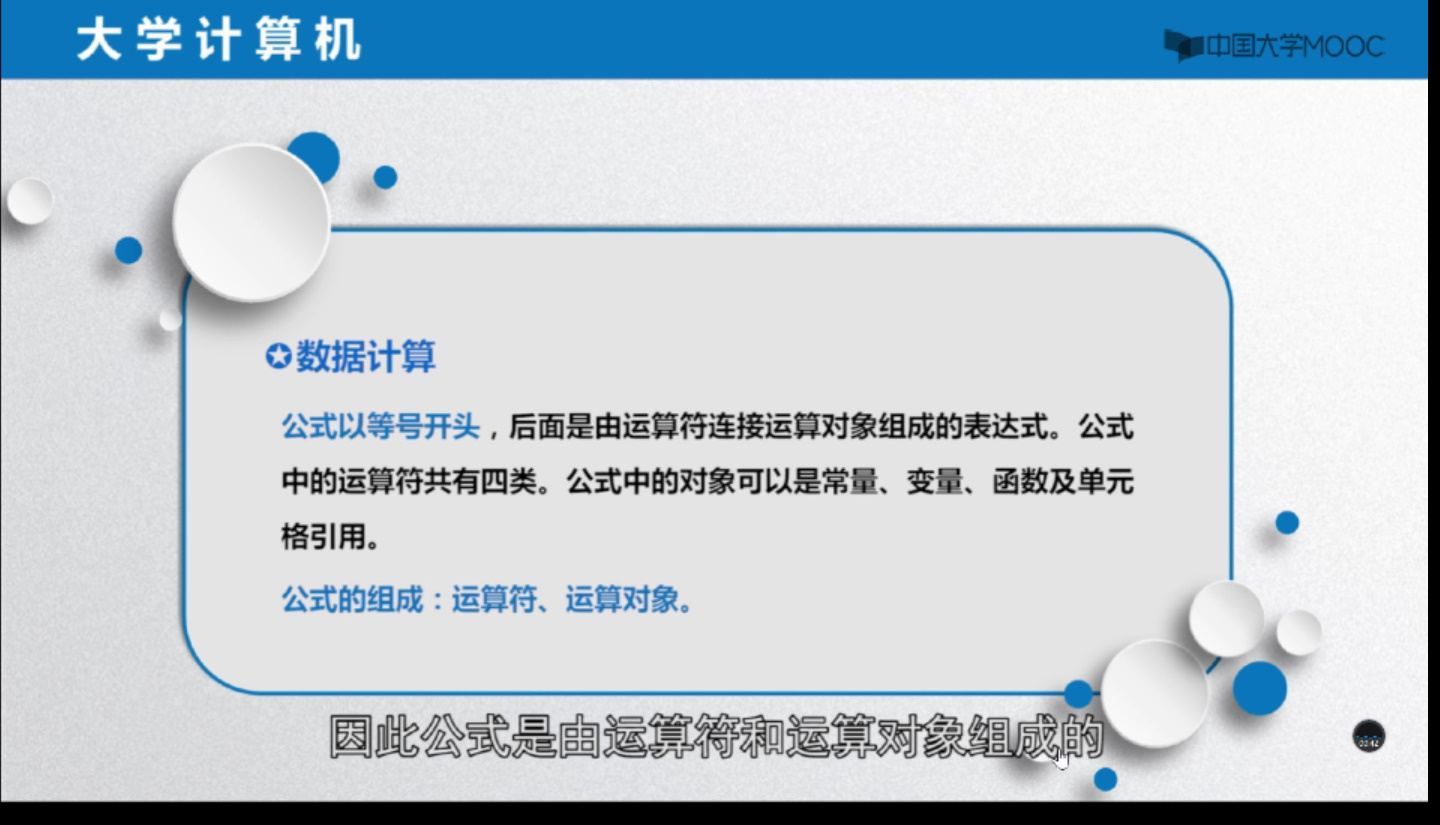

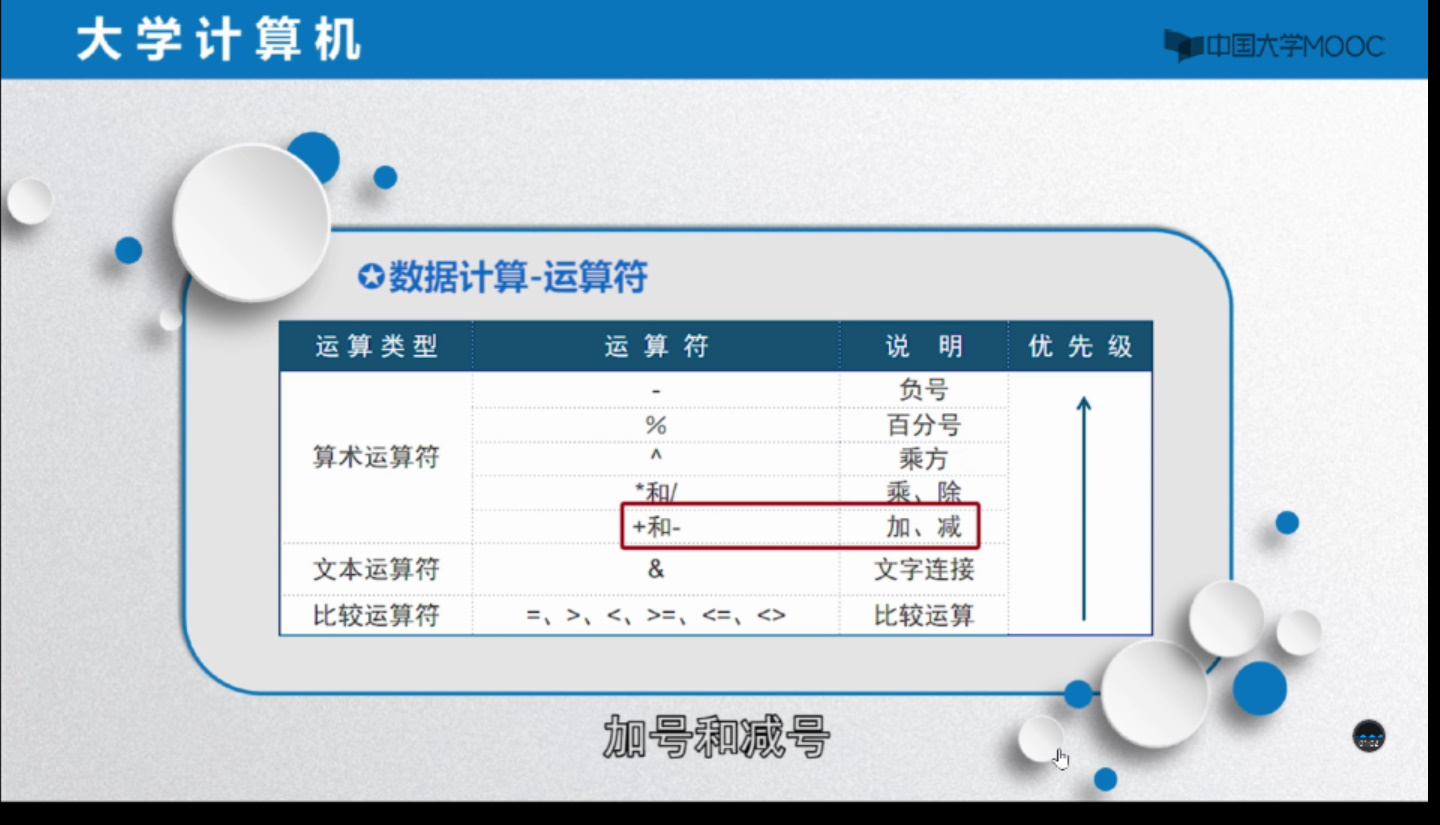

Excel数据计算

实现方法:公式

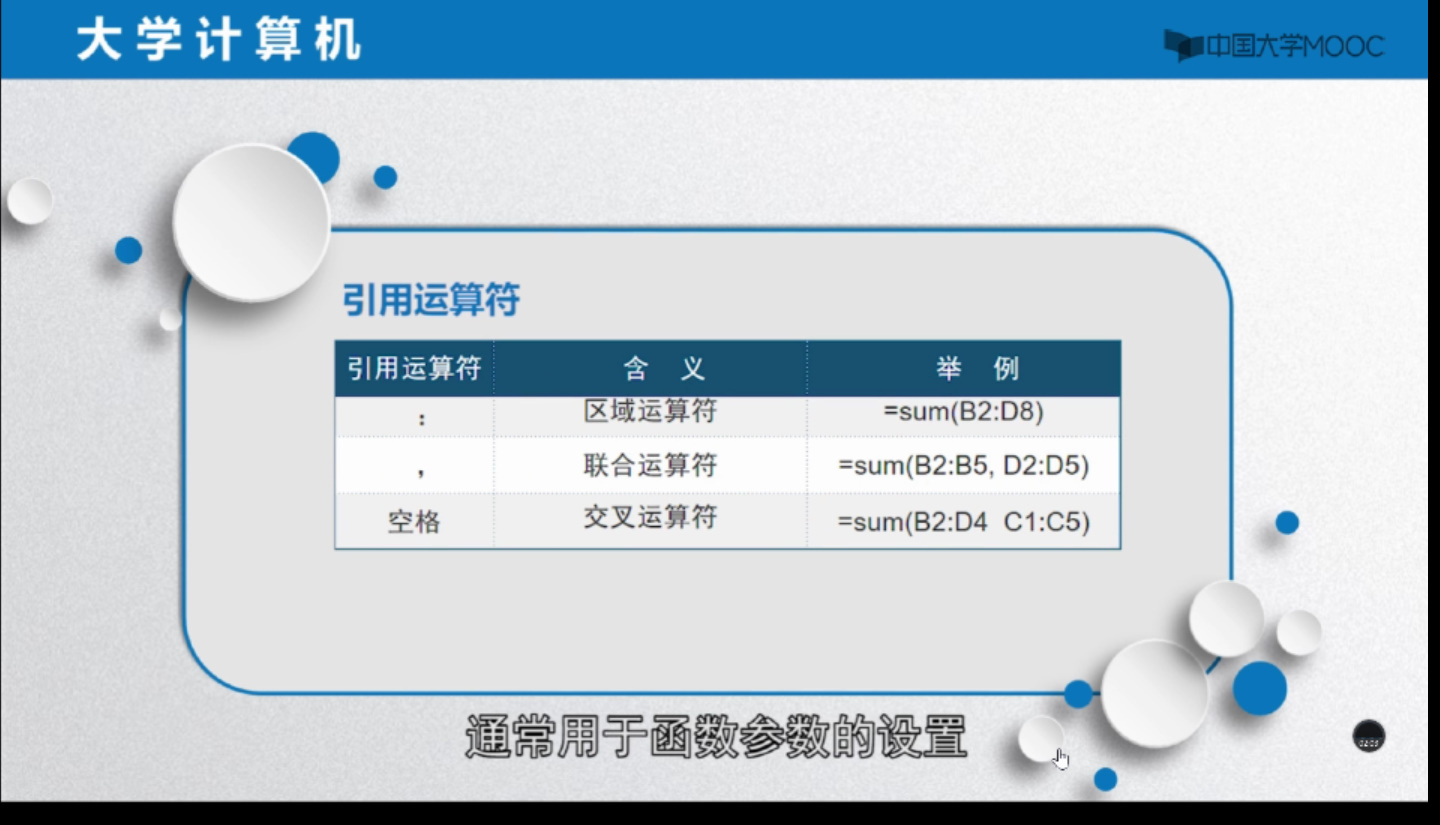

四类运算符

运算对象

四种单元格引用

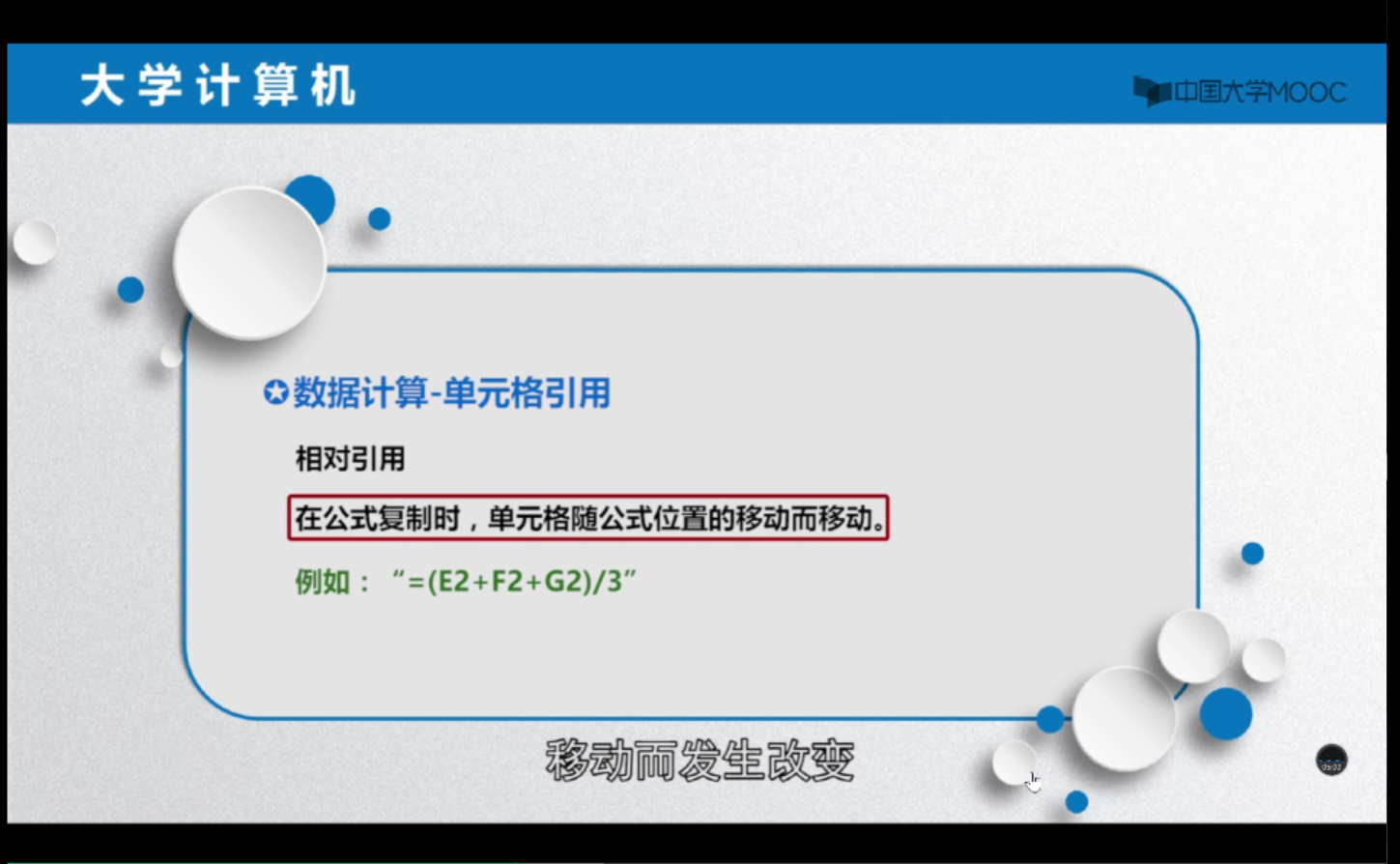

相对引用

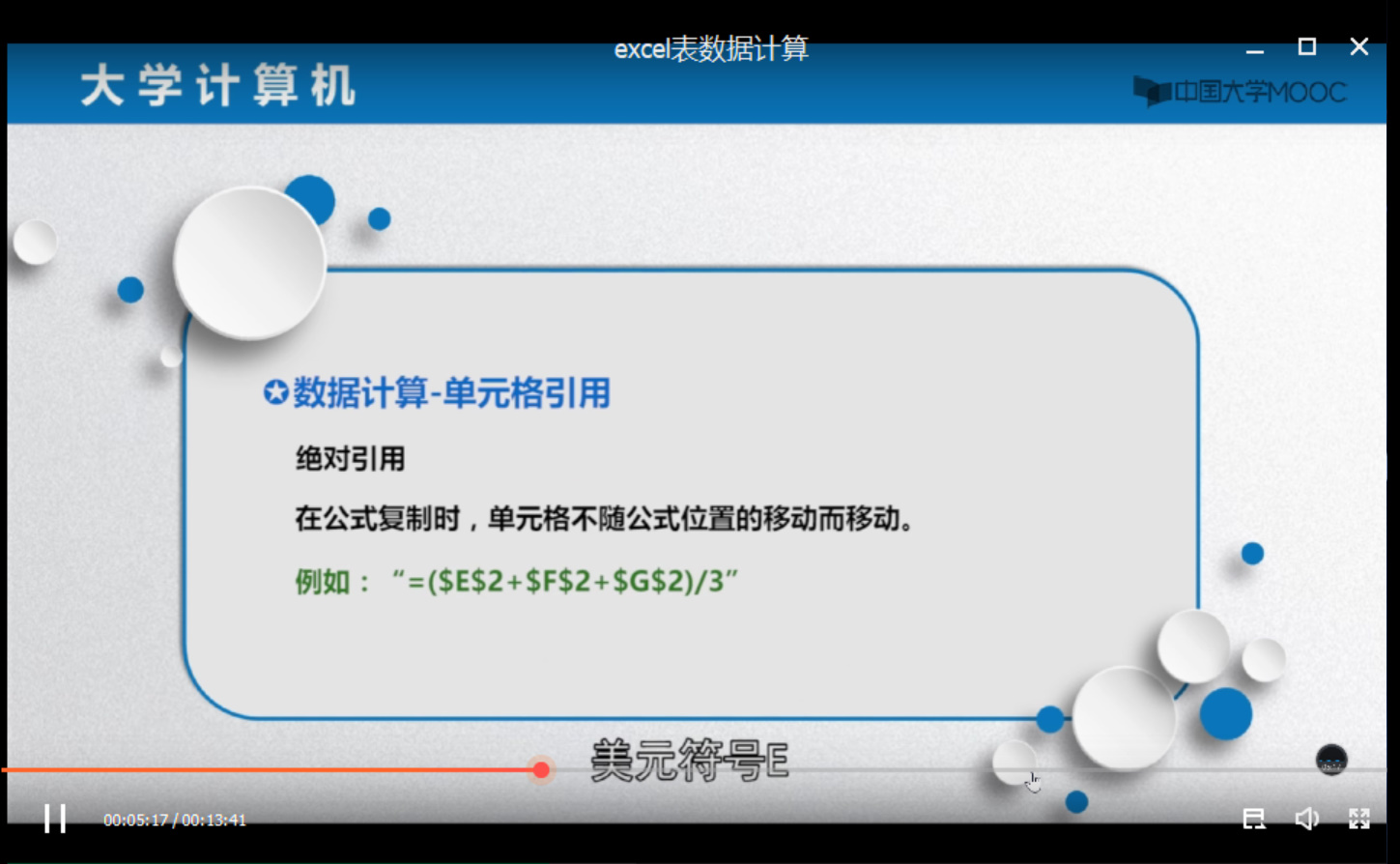

绝对引用

混合引用

同一工作簿不同工作表单元格引用

函数引用

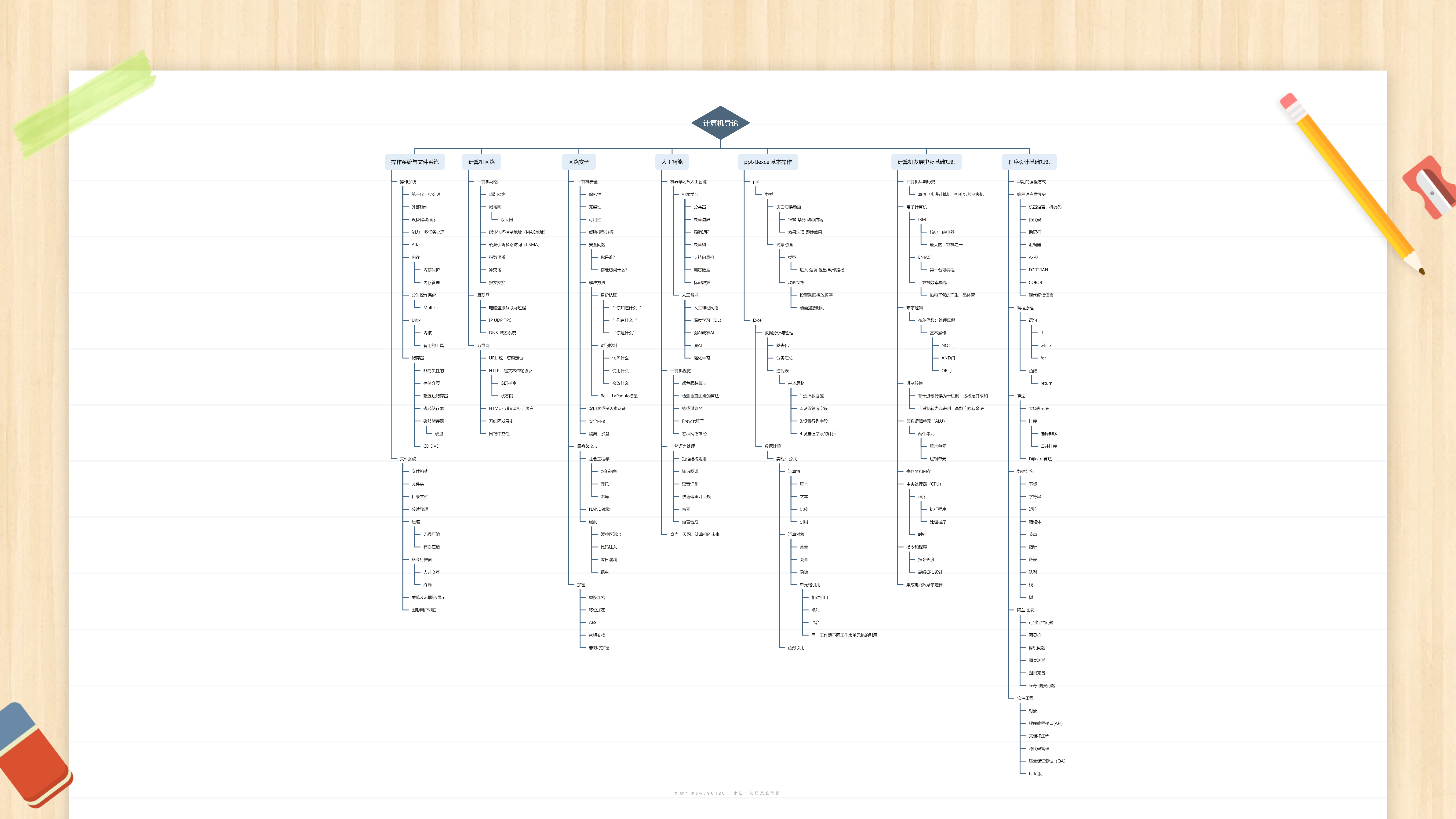

三、《计算机导论》课程学习思维导图

浙公网安备 33010602011771号

浙公网安备 33010602011771号