工具及使用软件

- 使用工具

- ExeinfoExeinfo

- spy++

- x64Dbg

- 关于软件

![]()

逆向逻辑

原始软件使用效果:

- 打开软件,广告窗口会直接弹出

![]()

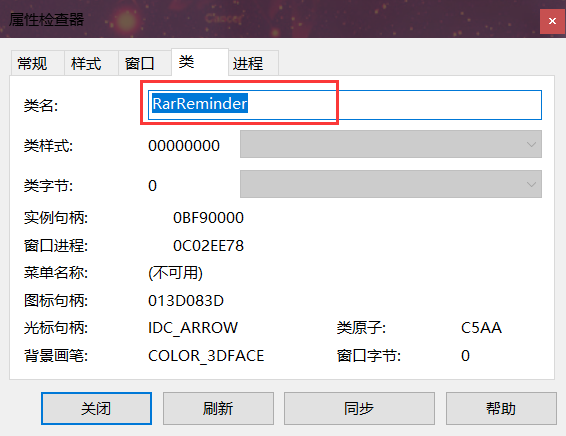

查看软件窗口类名

- 使用 spy++ 扫描该软件件弹窗,获取类名

![]()

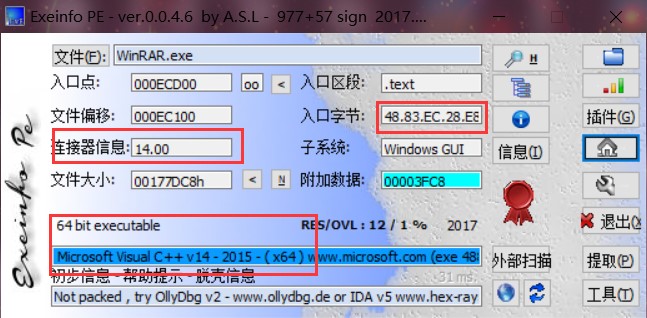

查看WinRAR.exe信息

- 由于我的软件是默认安装(x64)

- exe路径为:C:\Program Files\WinRAR

- 注意:不是快捷方式

- 使用Exeinfo查看相关信息

![]()

- 有上图可以观察出,该软件使用的是VS2015编写,需要使用x64dbg逆向分析

x64dbg逆向破解软件(非附加调试)

- 使用x64dbg打开WinRAR.exe软件,进行调试,首先会断在oep处

![]()

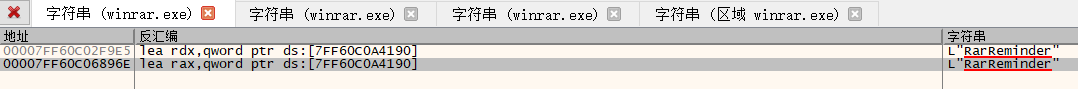

- 右键在当前模块处搜索字符串

![]()

- 搜索广告弹窗类名RarReminder,命中两处

![]()

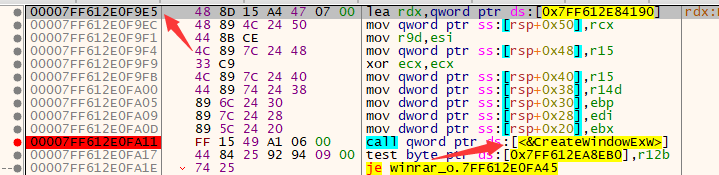

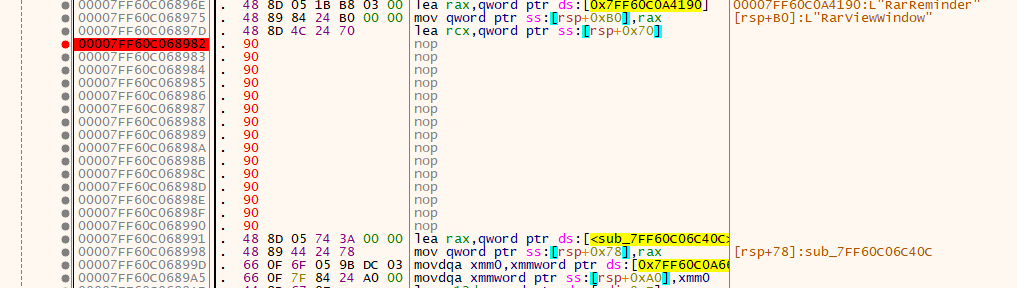

- 查看第一处,是广告窗口创建函数

![]()

- 查看第二处,为窗口注册类

![]()

- 由此可以分析出,该广告窗口是先注册,后创建的

- 所以要先去掉注册函数,在去掉创窗口函数

处理掉广告注册函数

- 我们将call,test,je都nop掉

![]()

- 运行过该段代码后,没有崩溃,那就表示修改正常

- Tip:经测试,直接将call处nop掉也可以

处理掉广告创建函数

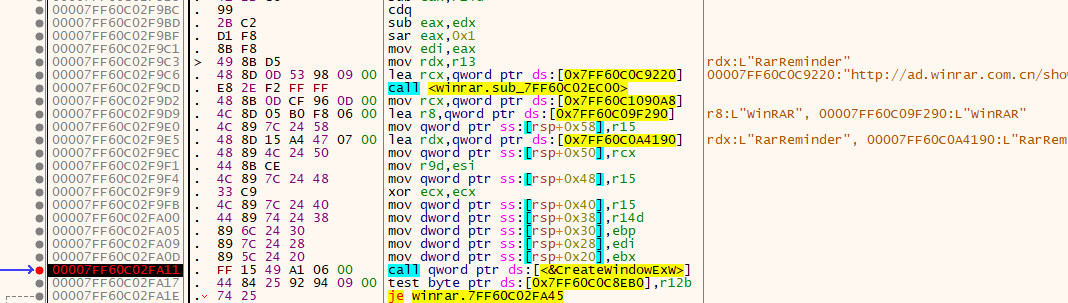

- 程序运行到创建窗口类,向上查看会看到网址

![]()

- 继续网上查看,基本都是网址相关的代码,表名这个函数是广告窗口创建函数

- 那么,我们就不必去nop掉CreateWindowExW,直接在该函数头返回即可

ret

![]()

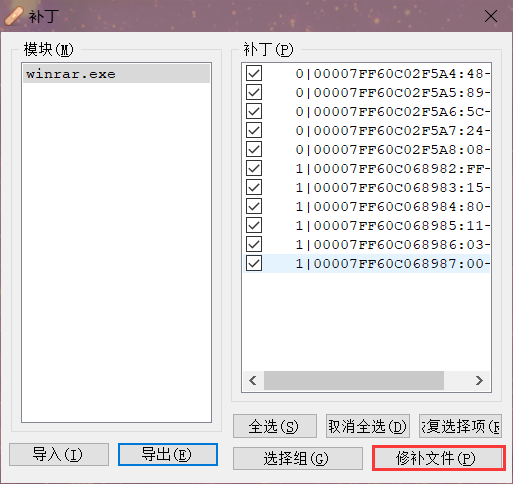

保存修改后的镜像

- 右键选择补丁

![]()

- 修补文件

![]()

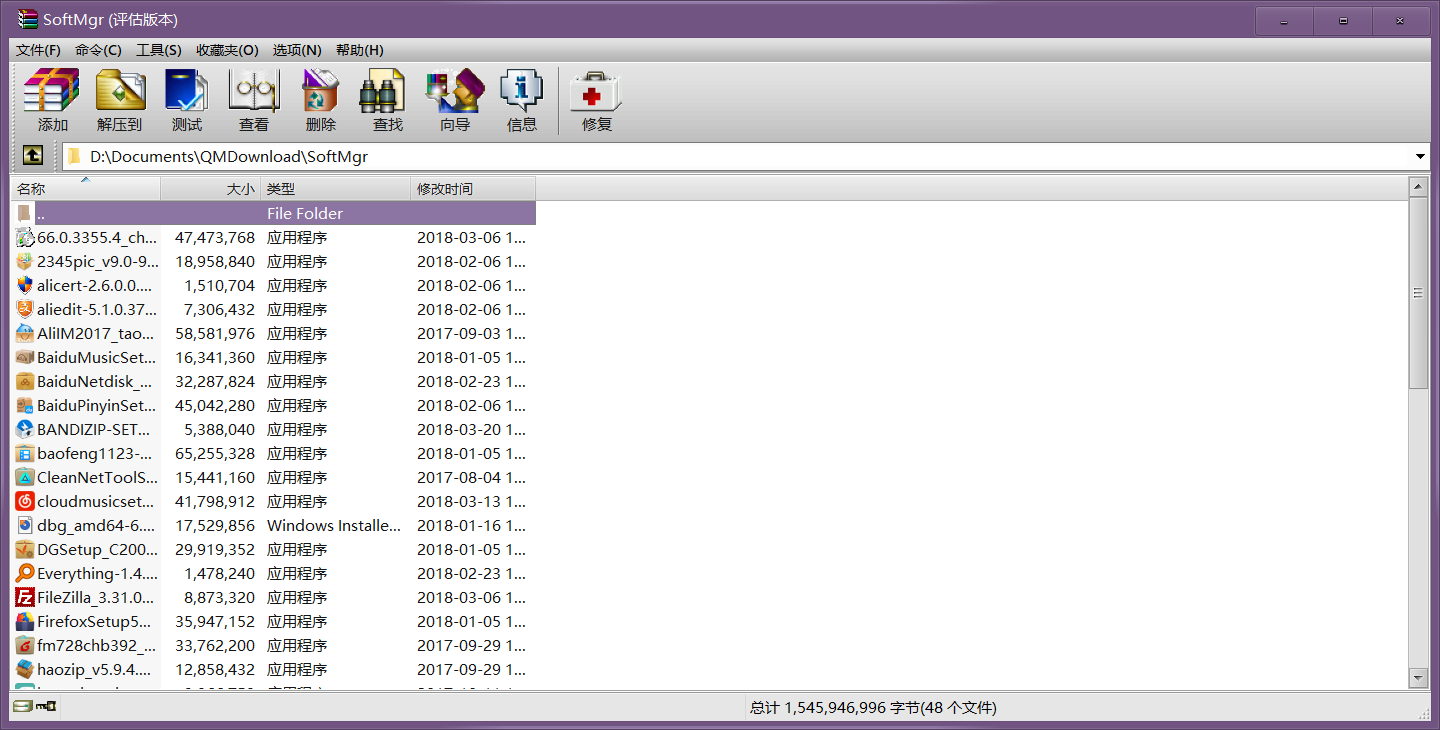

破解效果

- 替换原有的WinRAR.exe

- 注意:对原程序备份,防止失败后无法补救

- 运行效果截图

![]()

附件列表

浙公网安备 33010602011771号

浙公网安备 33010602011771号