CrackMe 003-006

CrackMe003-004

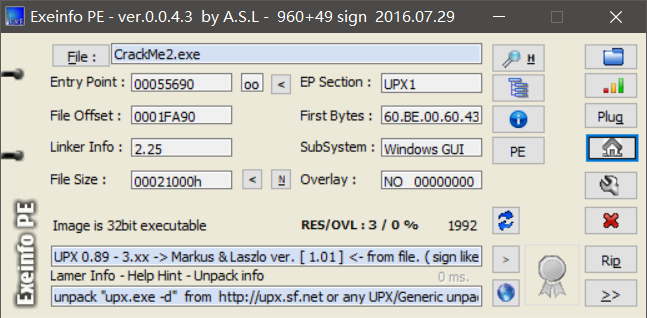

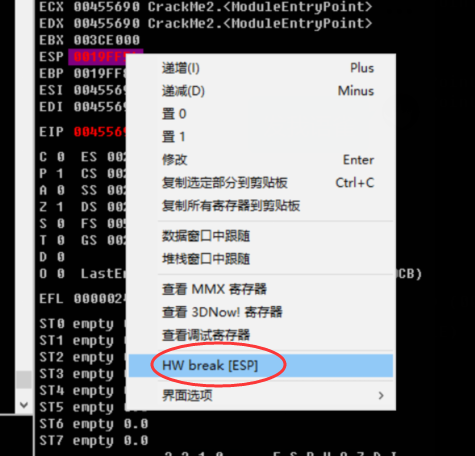

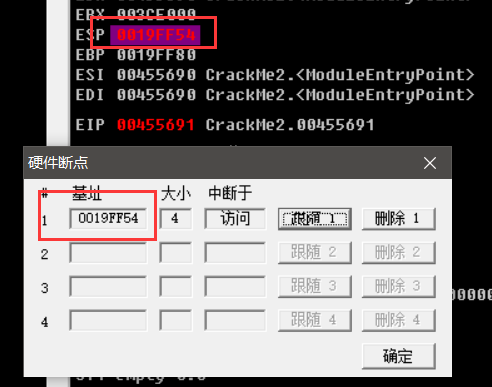

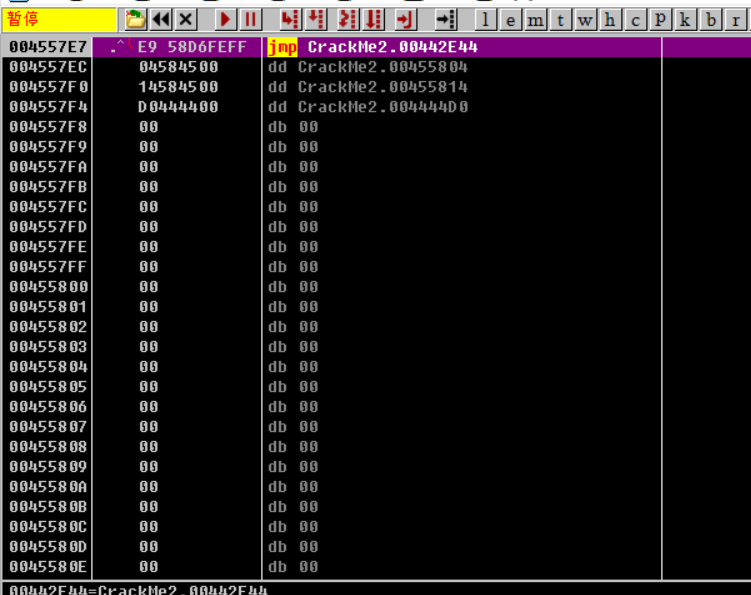

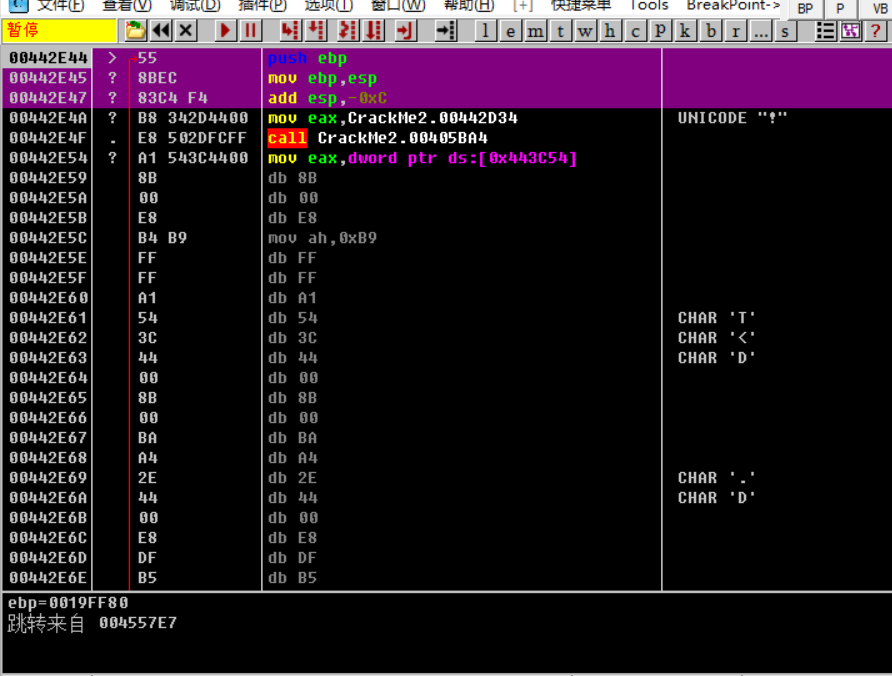

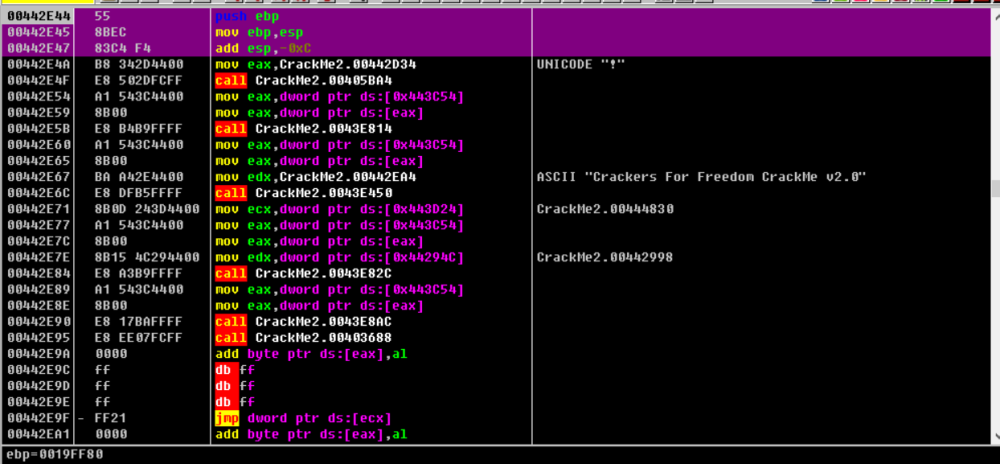

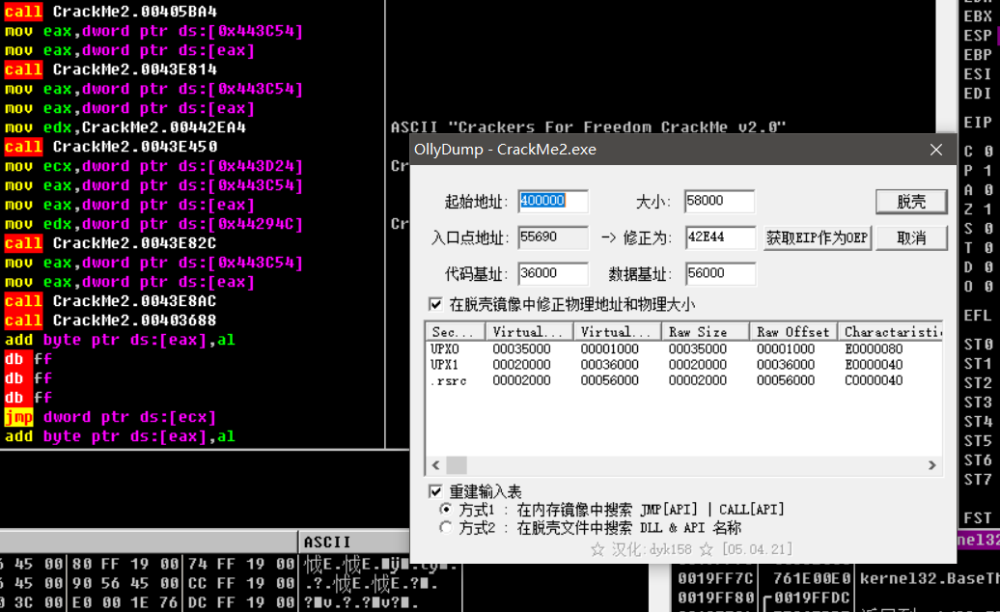

这里看到了一个脱壳方法(win7/win8以上的系统无法用,可以用虚拟机解决)

会发现都是一些乱码,这时候右键点 分析->从模块中删除分析 代码就补全了

爆破分析

算法分析

CrackMe004(Andrénalin.1)和CrackMe003一致 跳过

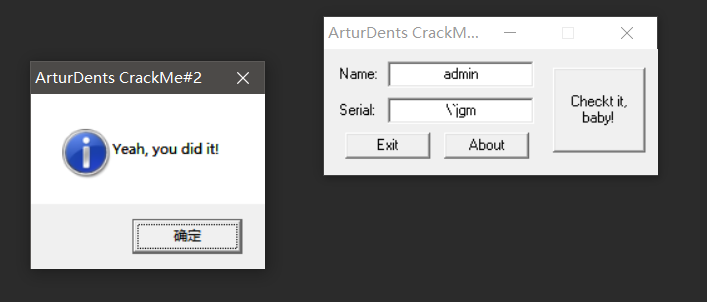

CrackMe005

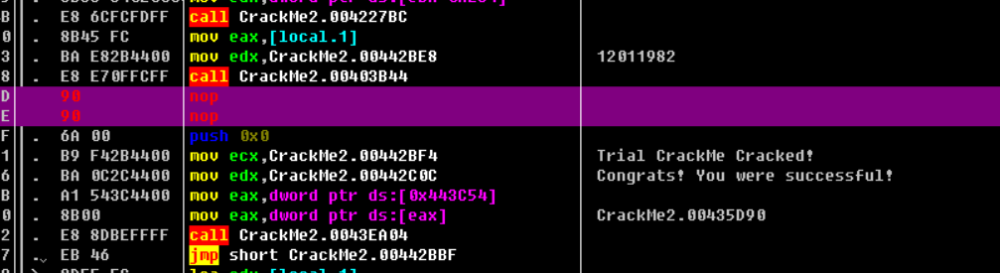

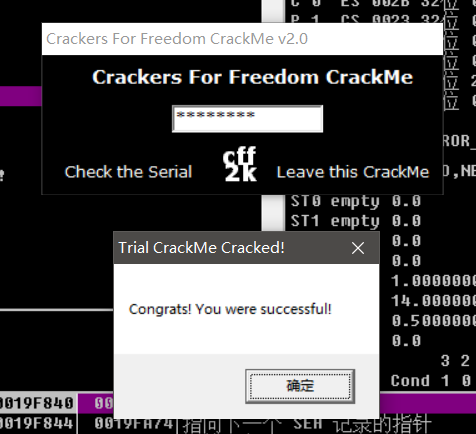

爆破分析

算法分析

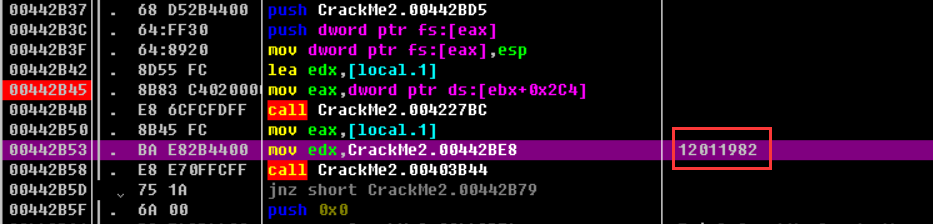

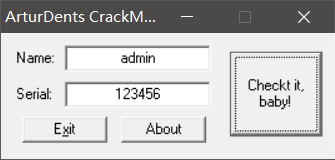

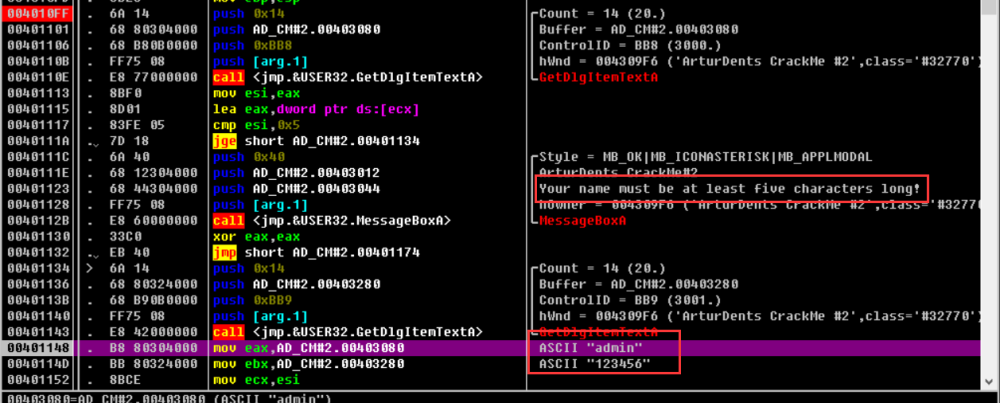

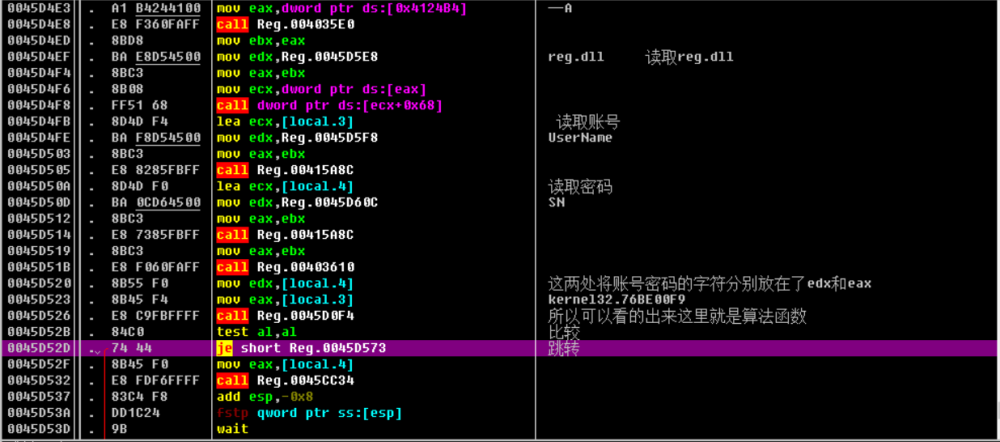

因为我们知道程序要输入账号和密码,所以直接从程序的第一次检测开始分析

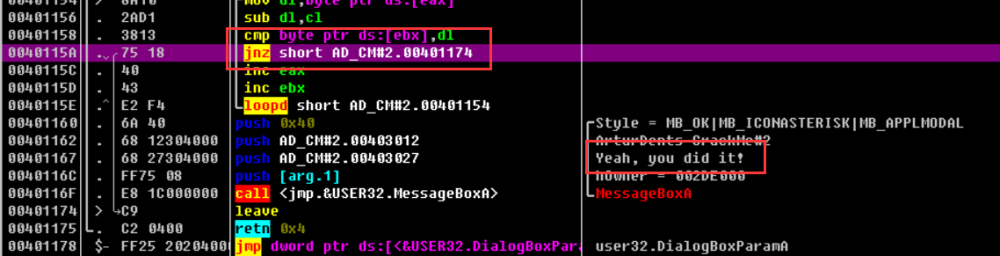

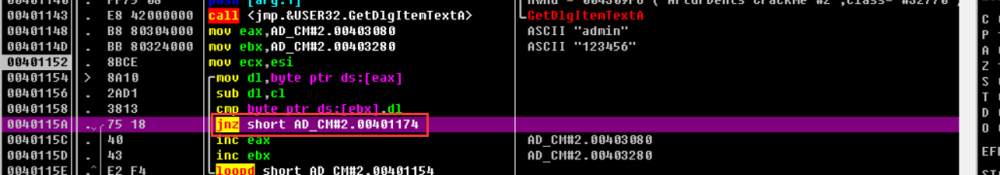

账号密码检测后,因为我们知道跳转的地方就在0040115A,所以这里就是程序判断的地方

这里的判断是将令 第一位密码=a-'admin'长度;第二位密码=d-'dmin'长度.....

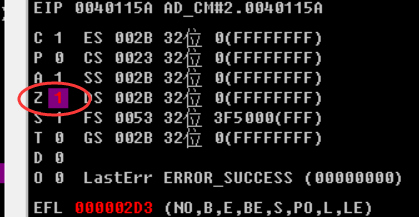

(这里的分析程序输入的密码是不正确的,因为要继续分析,把该处的值双击修改 防止跳转)

serial='admin' flag=[] key="" for i in range(len(serial)): flag.append(0) for i in range(len(serial)): flag[i]=ord(serial[i])-len(serial)+i print(flag) for i in range(len(serial)): key+=chr(flag[i]) print(key)

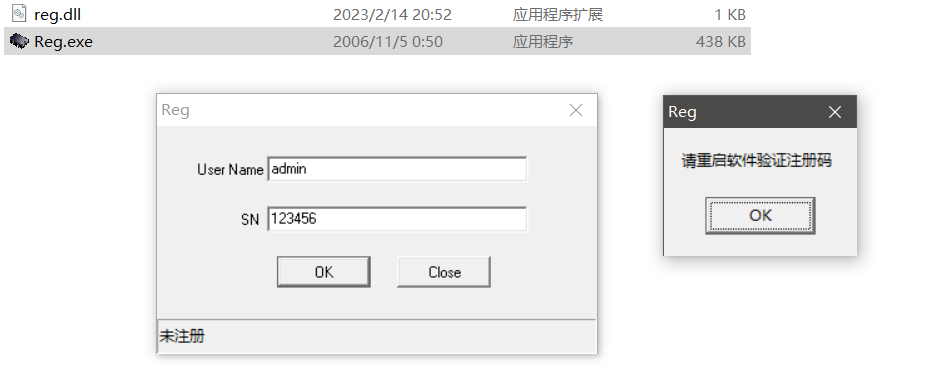

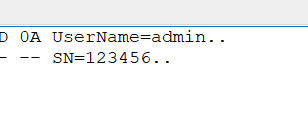

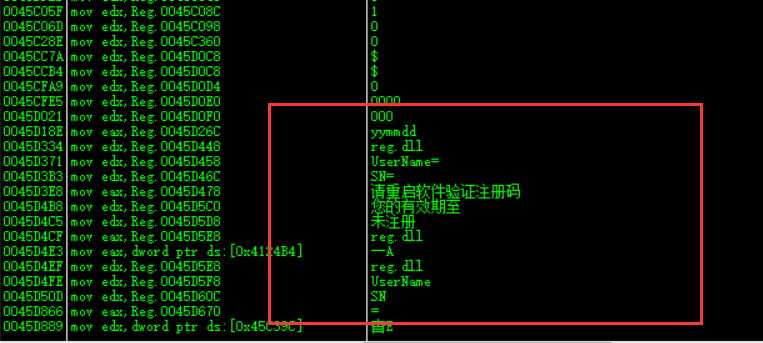

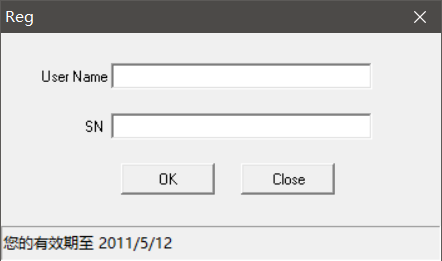

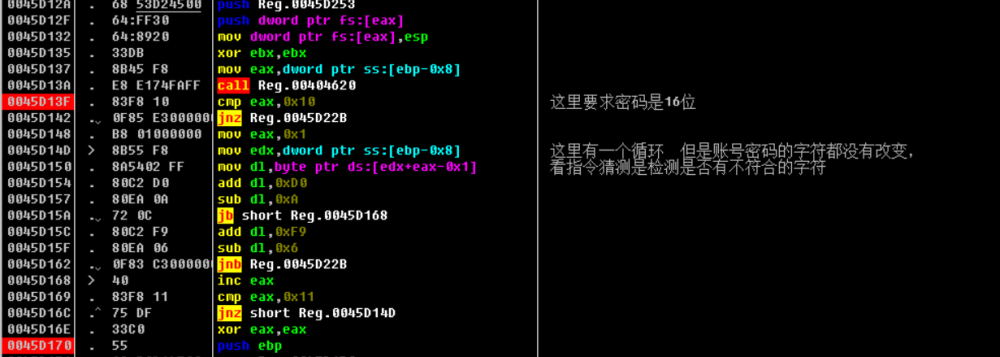

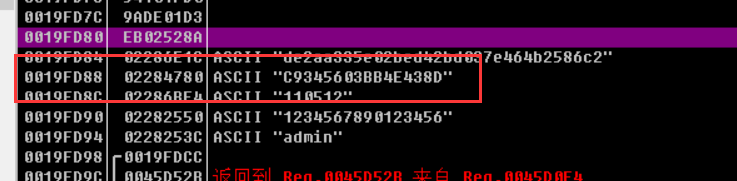

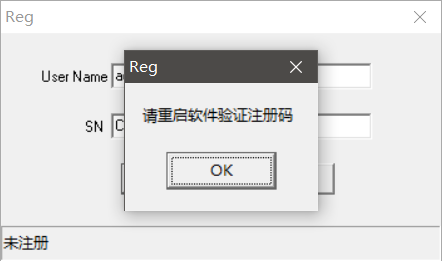

CrackMe006

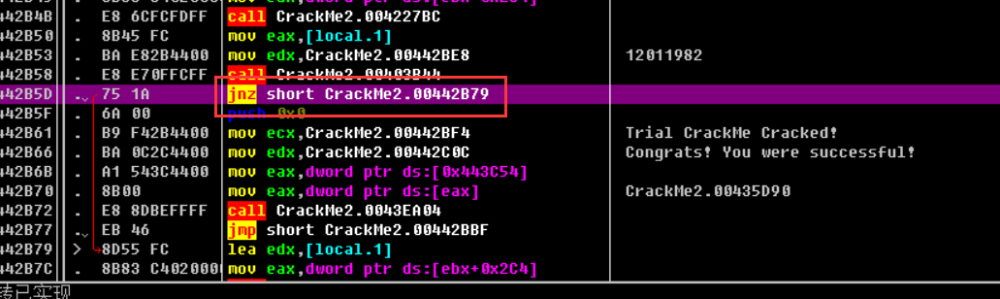

爆破分析

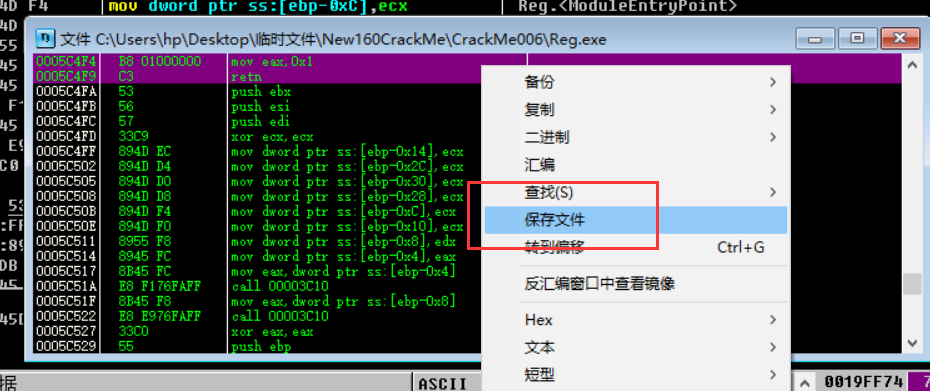

因为我们知道程序会先检测并创建一个reg.dll,所以直接从第三个reg.dll分析

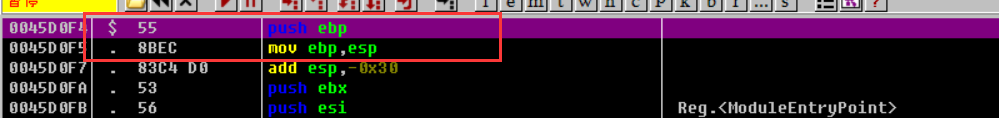

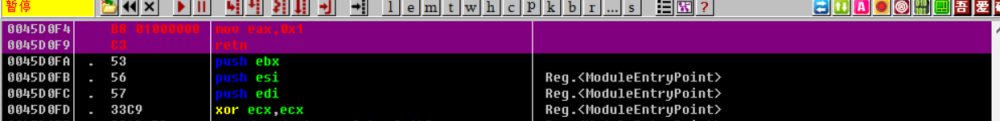

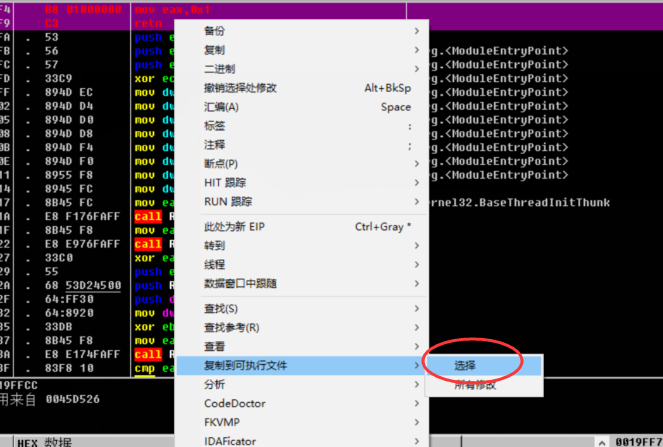

mov ebp,esp改成retn(这里要注意不一定是retn要和该函数的结尾指令一致)

浙公网安备 33010602011771号

浙公网安备 33010602011771号