CTFHub-Crypto-「网鼎杯」track_hacker

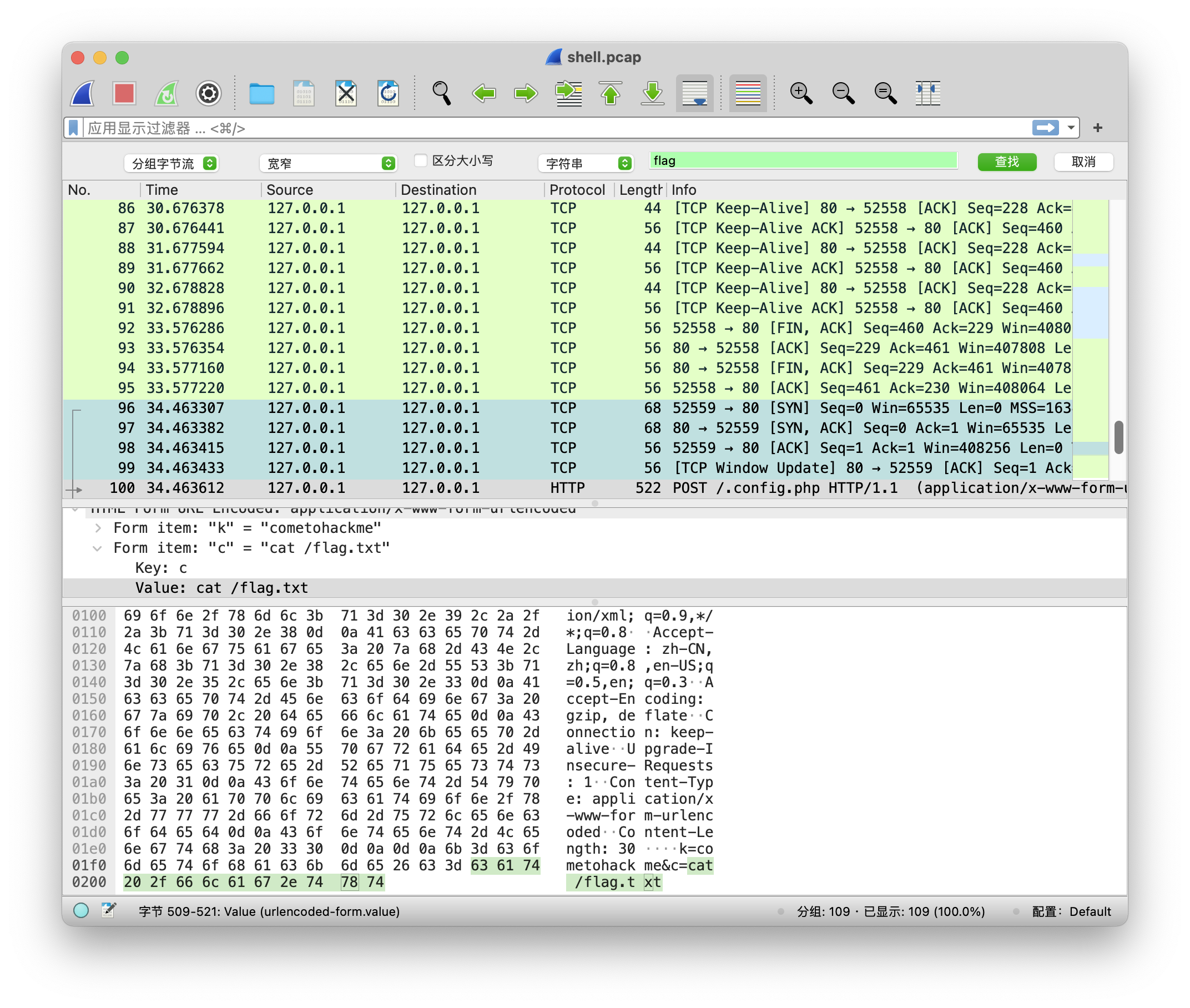

打开题目得到一个pcap文件

搜索flag

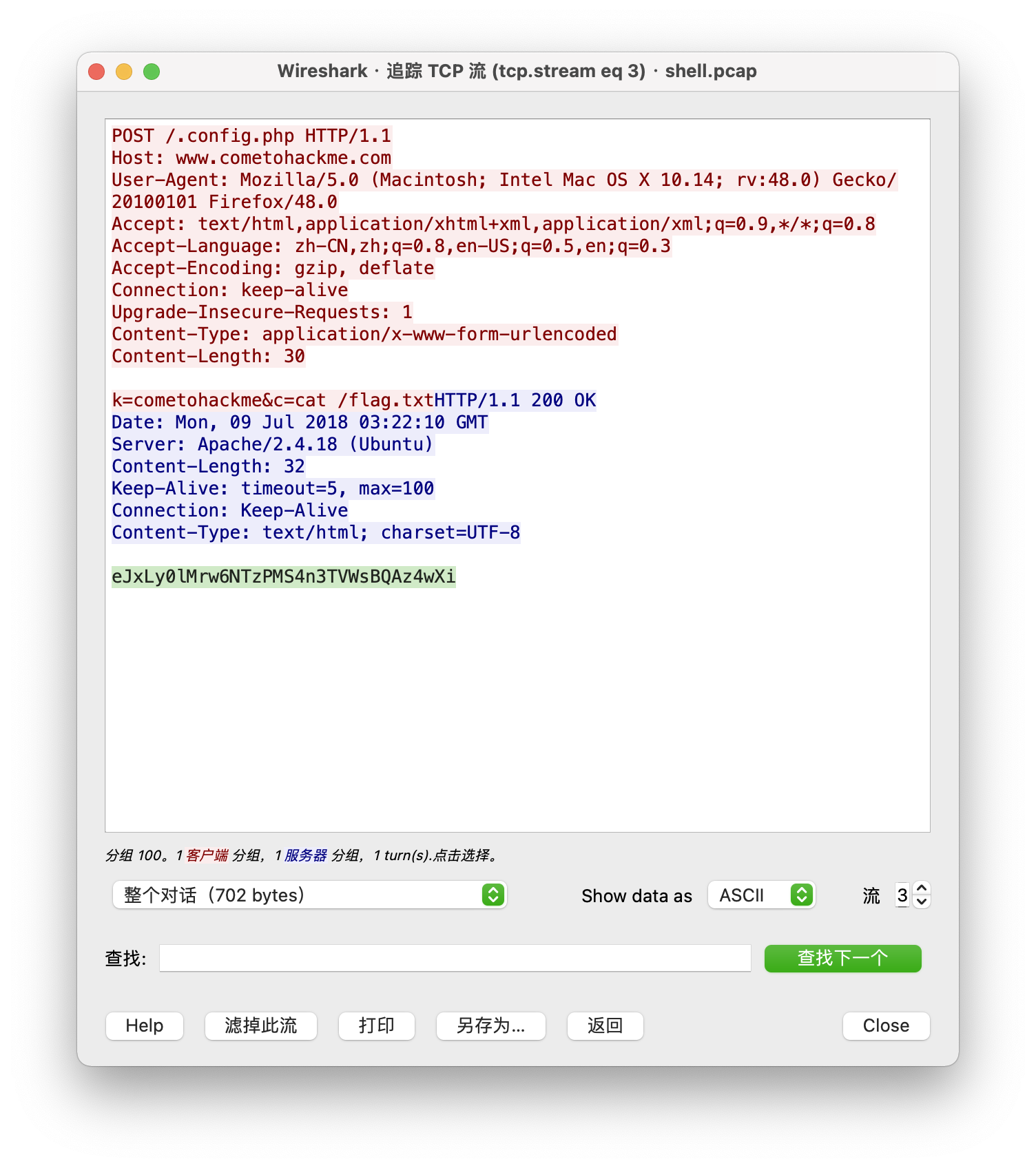

追踪TPC流

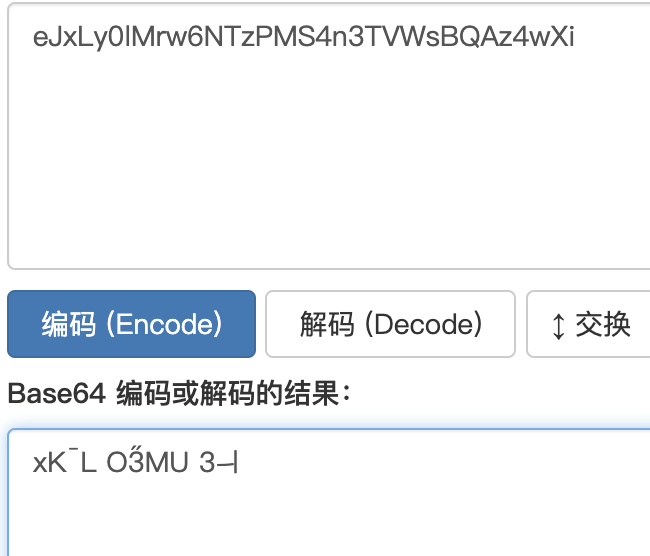

得到一串base64编码,尝试直接解码。

显然,这并不是一个正确的flag

使用大佬的代码

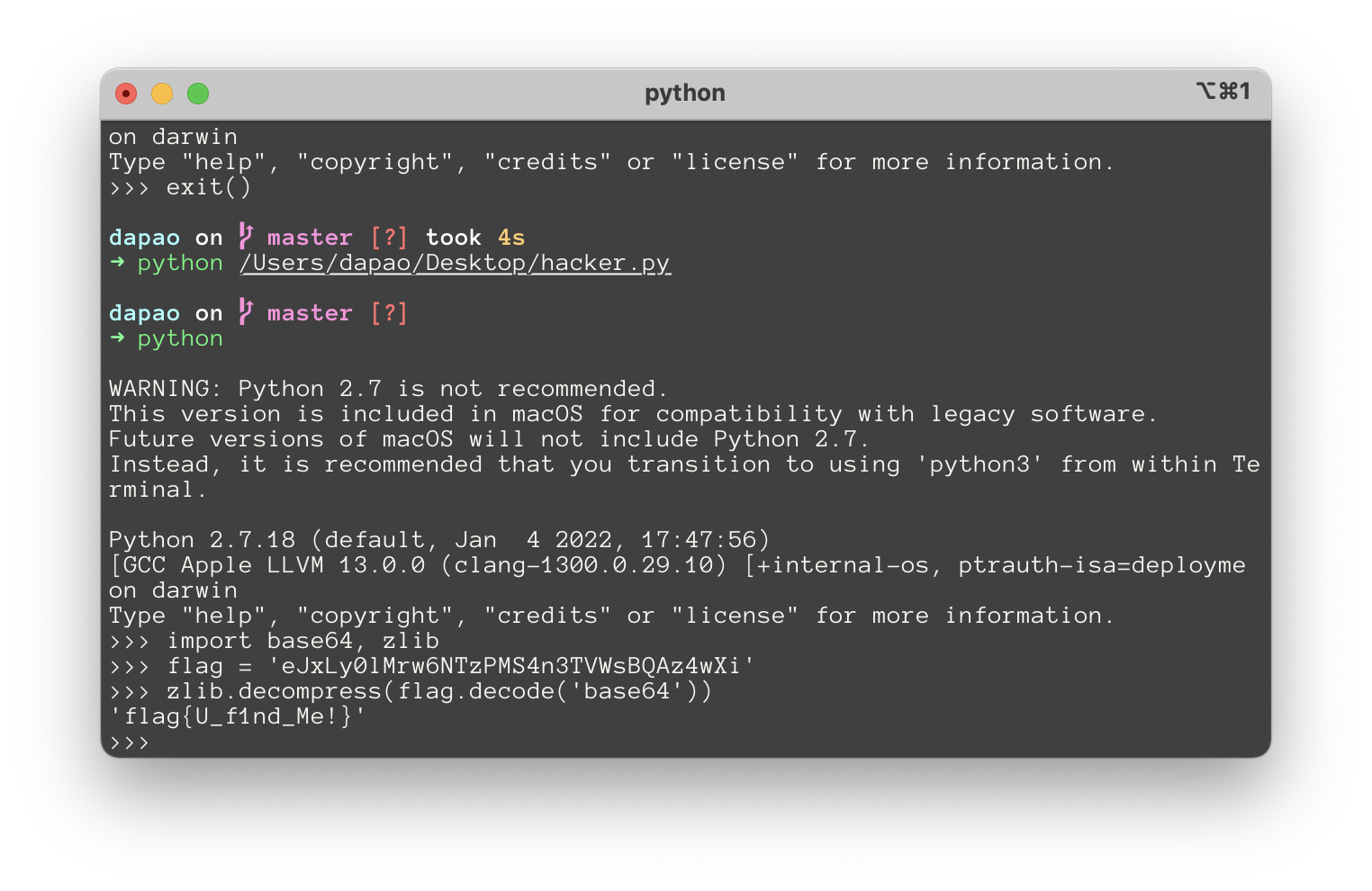

查看大佬的wp,得知要使用python的zlib模块

在命令行中打开python2,依次输入以下代码:

import base64, zlib

flag = 'eJxLy0lMrw6NTzPMS4n3TVWsBQAz4wXi'

zlib.decompress(flag.decode('base64'))

提交flag

flag{U_f1nd_Me!}

若有收获,就点个赞吧

本文来自博客园,作者:刘大炮不挂科,转载请注明原文链接:https://www.cnblogs.com/LiuDaPao2333/p/15993768.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号