burp工具推荐合集

前言:以下是7款我在实战渗透测试过程中常用的burp插件,功能比较全面,都是同类型中比较好用的,这里做一个总结。

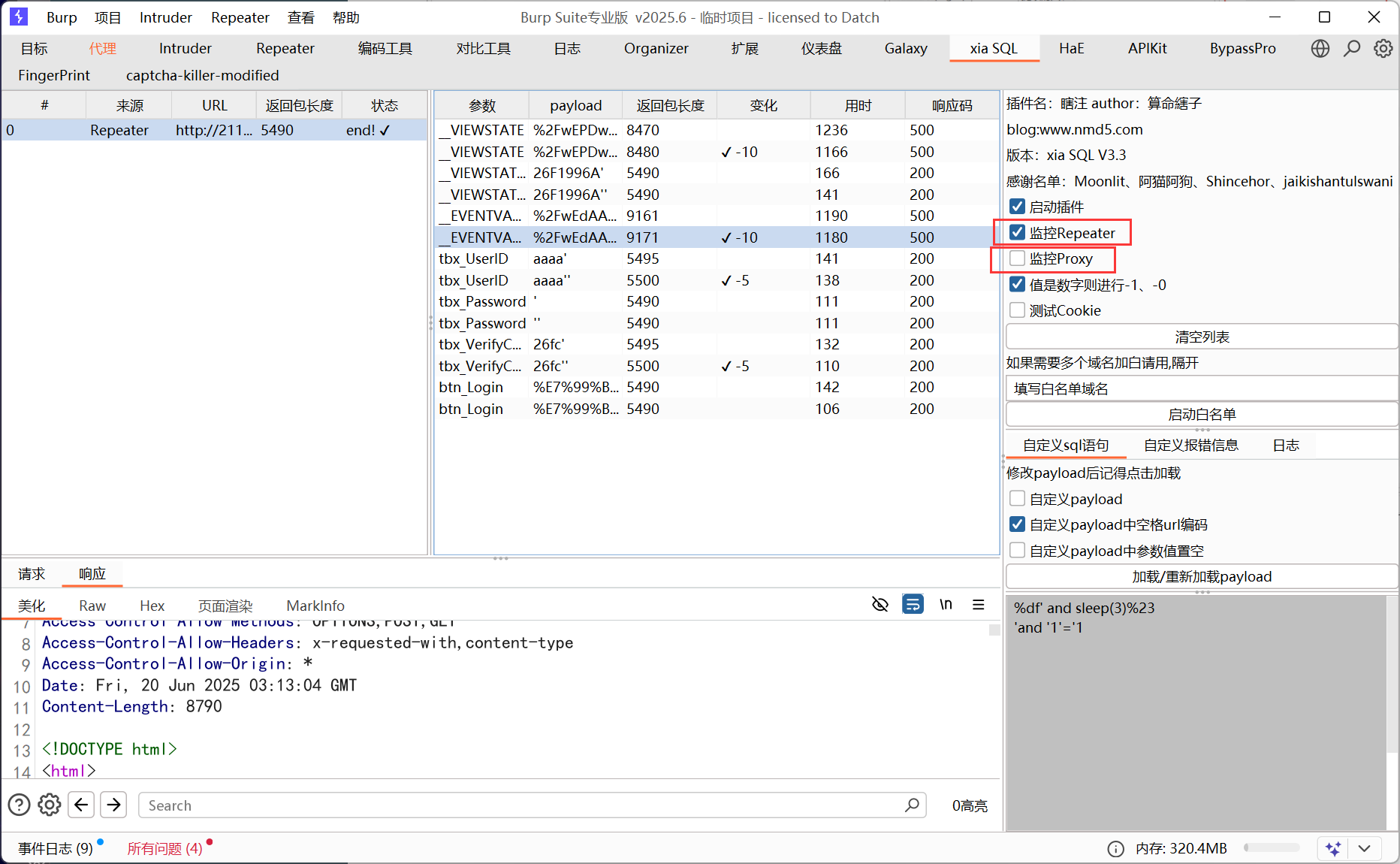

xia SQL

作用

自动监听proxy或者repeter中的数据包,对其中的参数进行简单的sql注入fuzz测试

工具地址

https://github.com/smxiazi/xia_sql

使用演示

这个工具使用比较简单,只需要打开监听就行了,响应长度不一样会被标记出来

注意事项

这个插件是通过简单的fuzz来测试,被动扫描有可能会被waf拦截,导致ip被封(这里点名创宇盾)

HaE

作用

自动提取、高亮数据包中的有价值的数据

工具地址

https://github.com/gh0stkey/HaE

使用示例

进入配置页面可以增删匹配规则

数据包中被匹配到的数据,会被自动高亮,在repeater还会增加一拦markinfo用于记录匹配到的有用信息

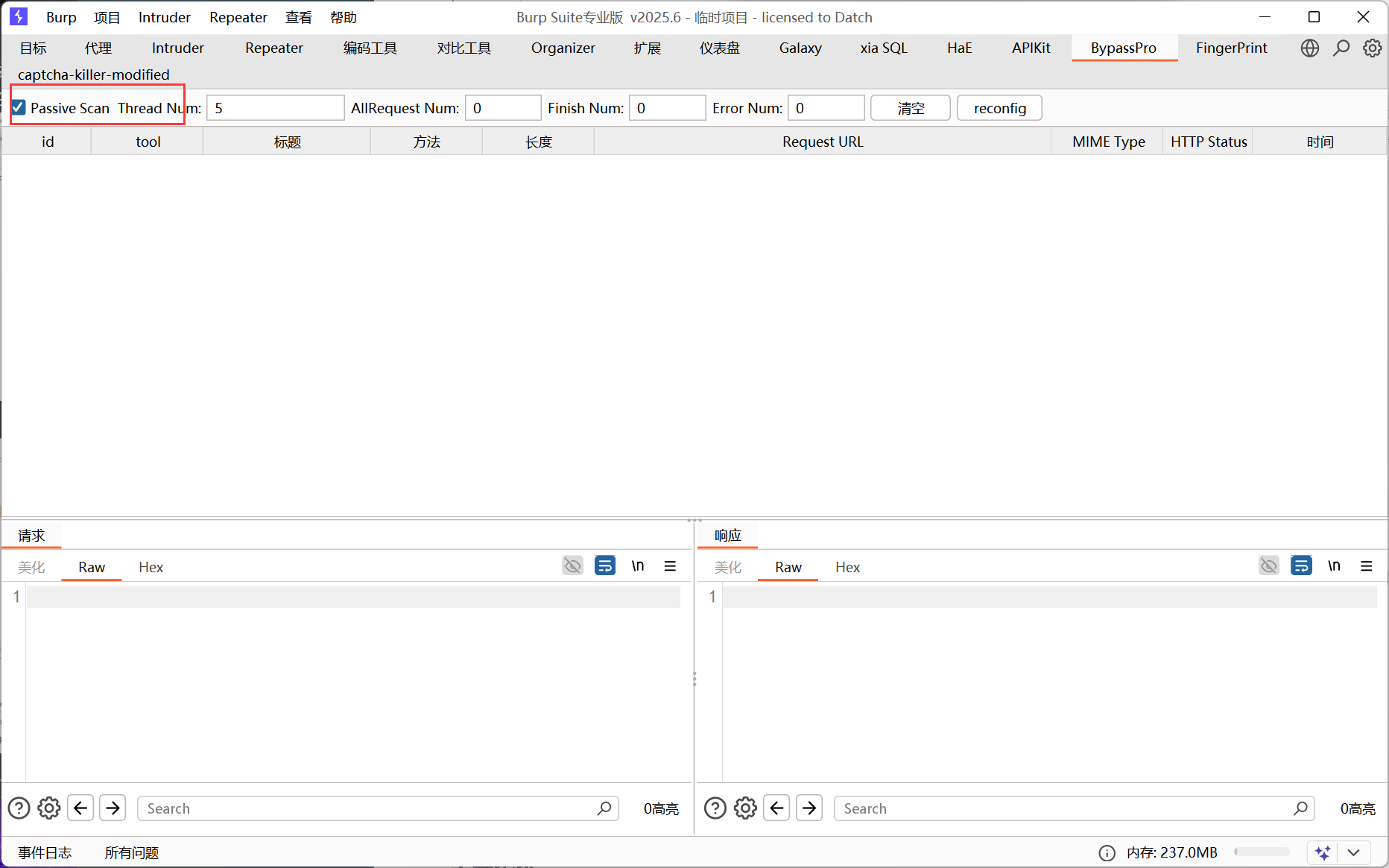

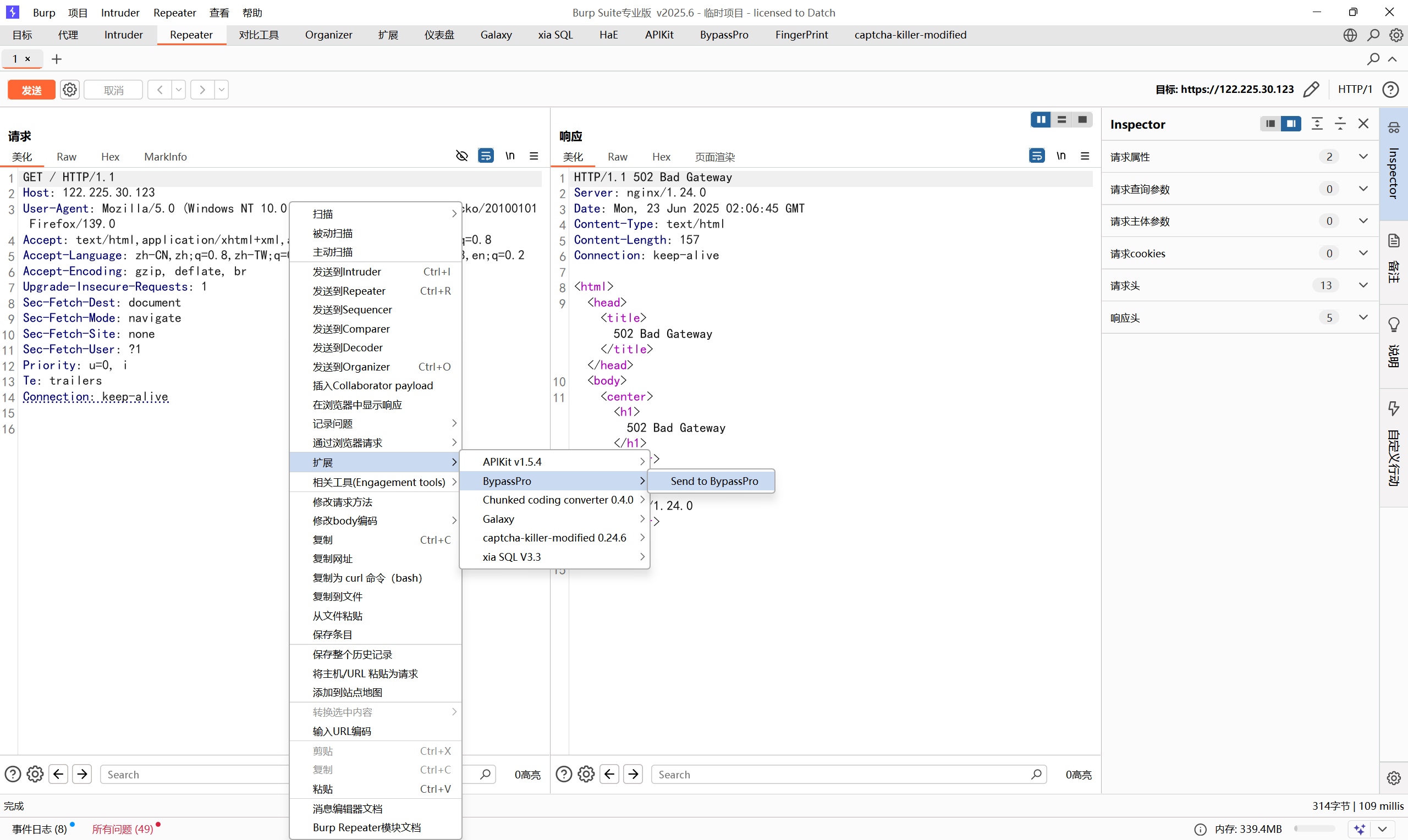

BypassPro

作用

主要用于bypass某些权限检验,比如403、shiro权限绕过等

工具地址

https://github.com/0x727/BypassPro

使用示例

被动扫描:勾选上之后,proxy 流量中出现403 301 404 302 的时候去自动bypass

主动扫描:取消勾选之后,可以在proxy 流量中选择一些右键发送到BypassPro 去自动fuzz 当状态码是200,415,405则会进行回显,页面相似度80%以下进行回显

FingerPrint

作用

被动指纹识别

工具地址

https://github.com/shuanx/BurpFingerPrint

使用示例

开启便可进行被动指纹识别

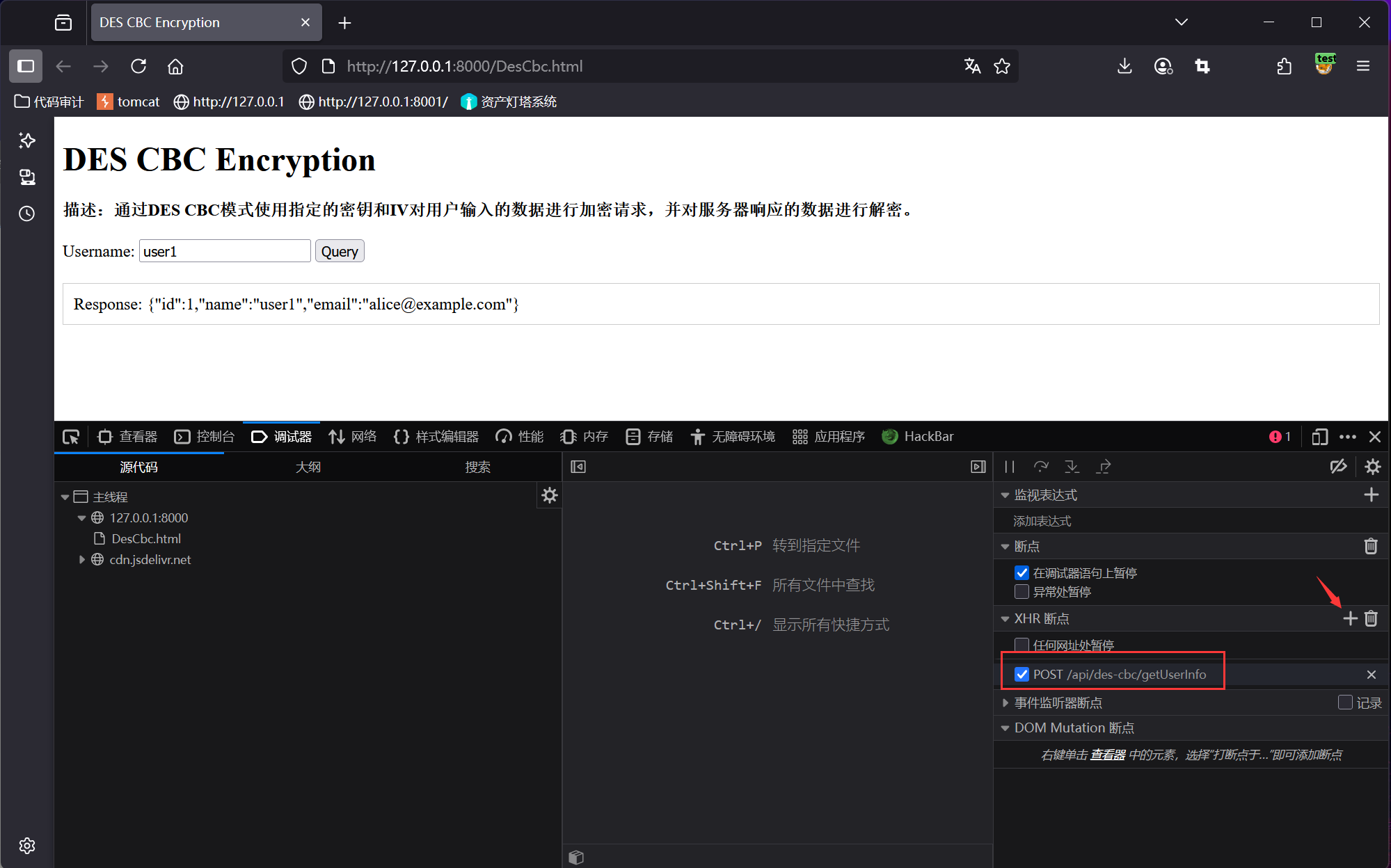

Galaxy

作用

通过hook加密函数,实现在burp中自动化加解密数据

工具地址

https://github.com/outlaws-bai/Galaxy

使用示例

demo地址

https://github.com/outlaws-bai/GalaxyDemo

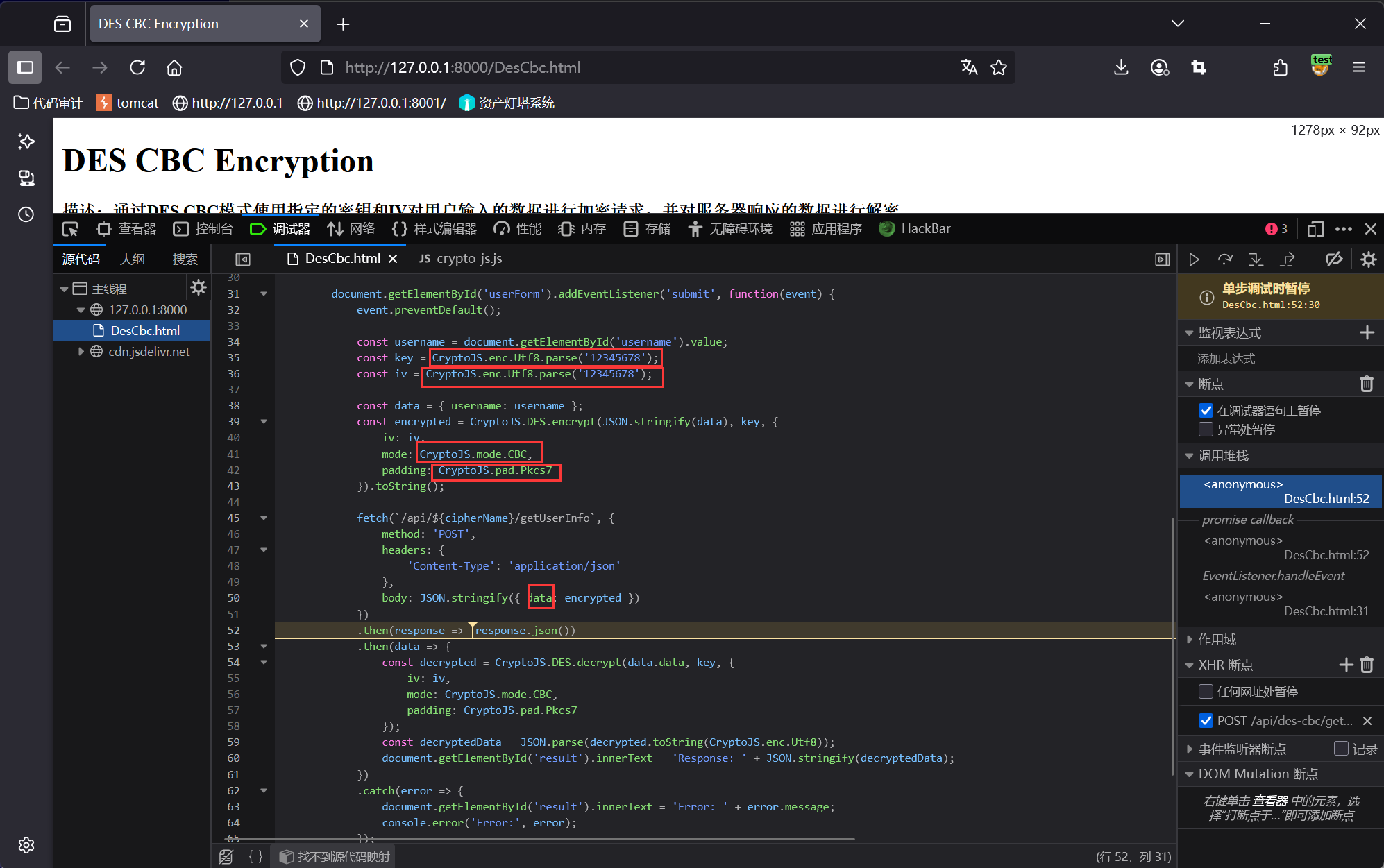

抓包发现发送的数据和接收的数据都被加密了,这里是POST请求的/api/des-cbc/getUserInfo路由,所以我们在调试器中在请求的时候下一个断点

下完断点后点击Query

发现直接跳转到了加密逻辑处,并且显示出了原始数据和加密后的数据

分析代码,可以得出结论:

- des加密

- key为12345678

- iv为12345678

- CBC模式

- padding为Pkcs7

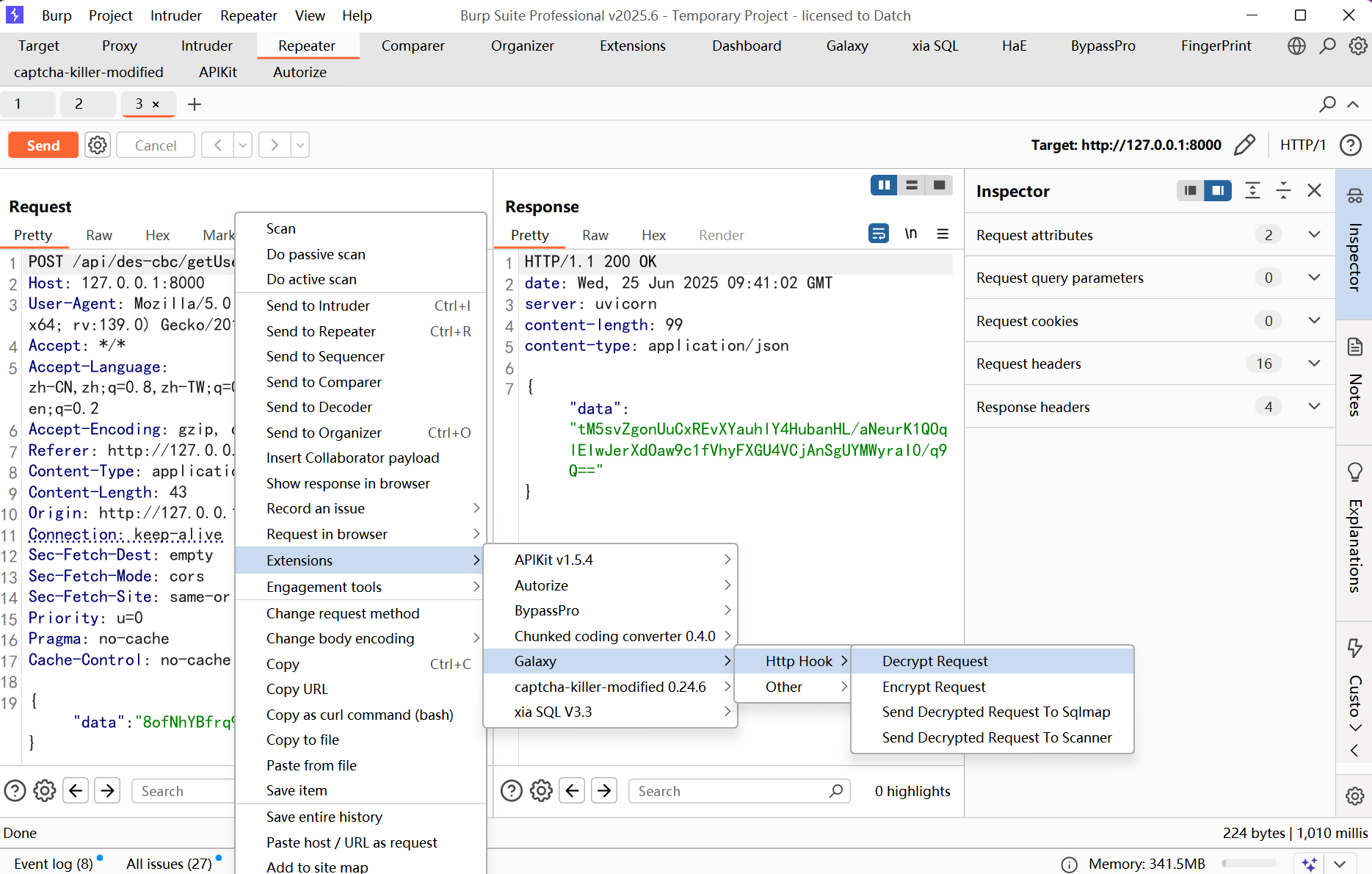

然后在galaxy的脚本中设置参数,注意这里的hooker选则jython,没有配置jython环境是没有这个选项的,配置方法:

并开启插件,Expression中的request.host是要解密的数据包的域名或ip

然后在repeater中就可以直接用galaxy给请求包和响应包加解密

配置好后,再次抓包,请求数据就自动被解密了,发送的时候又会被自动加密

Autorize

作用

半自动化越权漏洞检测工具

工具地址

https://github.com/portswigger/autorize

也可以直接在burp的插件商店下载

使用示例

首先将低权限用户的cookie复制到此处,也可以点击Fetch Cookies header来获取最近的cookie

然后开启工具监听

然后登陆其他用户或者管理员账号,该工具会自动将之前设置的cookie替换,然后进行访问,在左边一栏会显示是否越权成功

实际用下来还不错,如果提供了测试账号,出越权是很容易的

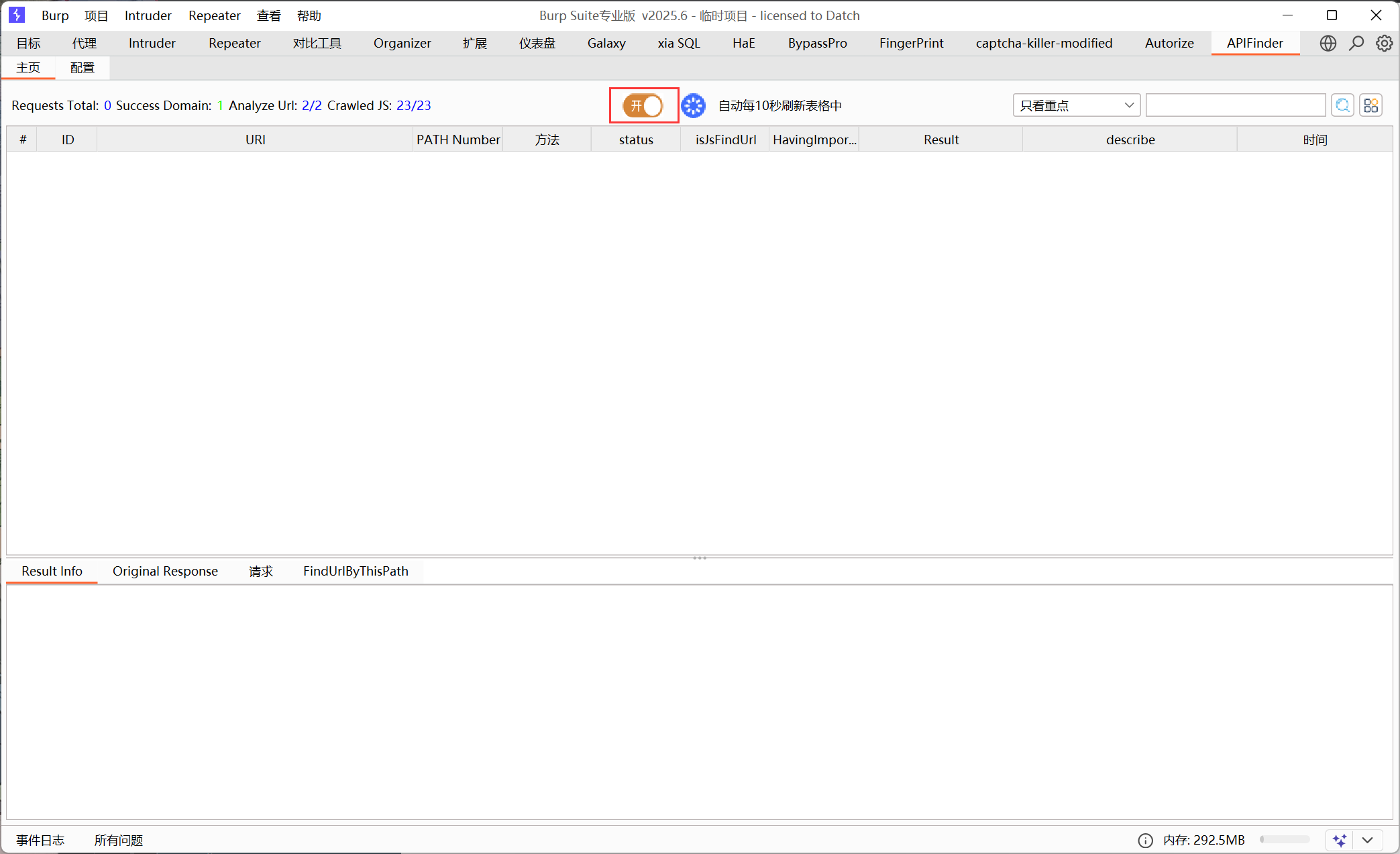

APIFinder

作用

爬取数据包中的api

工具地址

https://github.com/shuanx/BurpAPIFinder

使用示例

直接开启监听,然后抓包发送到repeater即可被动扫描api

这款工具实战效果也不错,没有头绪了可以看看,比较容易出api未授权导致的敏感信息泄露

浙公网安备 33010602011771号

浙公网安备 33010602011771号