MSSQL数据库安全实验

实验步骤一

管理SQL Server认证模式

(1)确认 SQL Server 验证

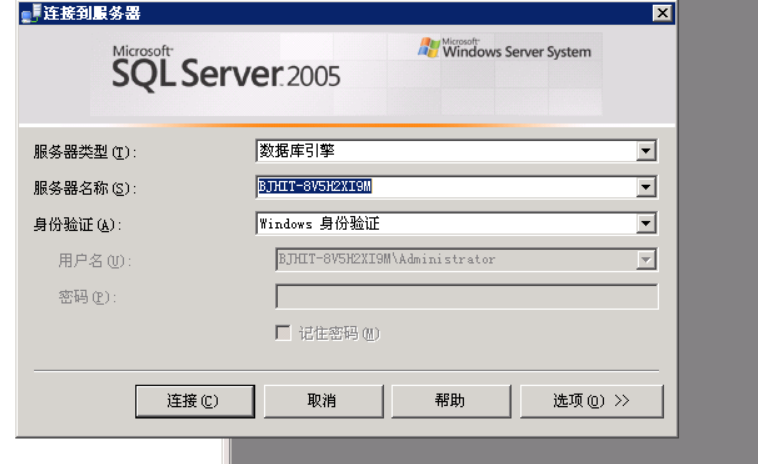

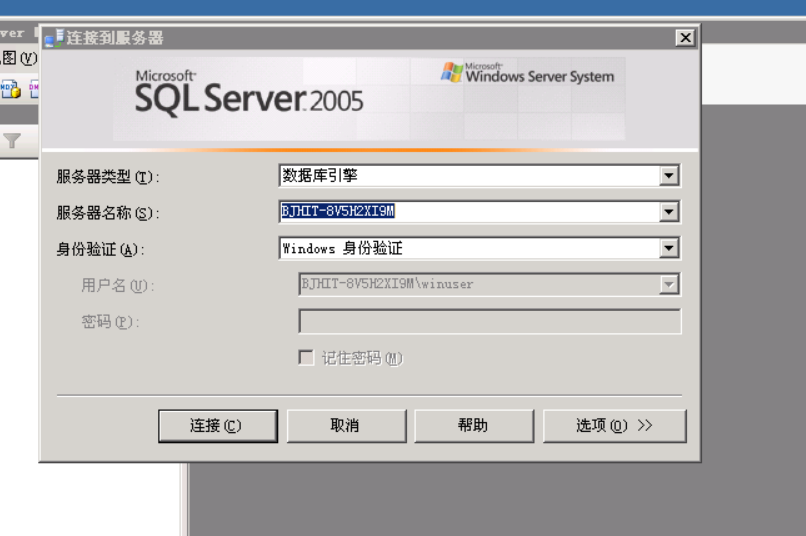

①在桌面上单击“开始”,选择“程序”→“Microsoft SQL Server 2005” →“SQL Server Management Studio”,出现“连接到服务器”对话框。

②在“连接到服务器”对话框中,按表中的指定值进行设置,然后单击“连接”按钮,如下图。

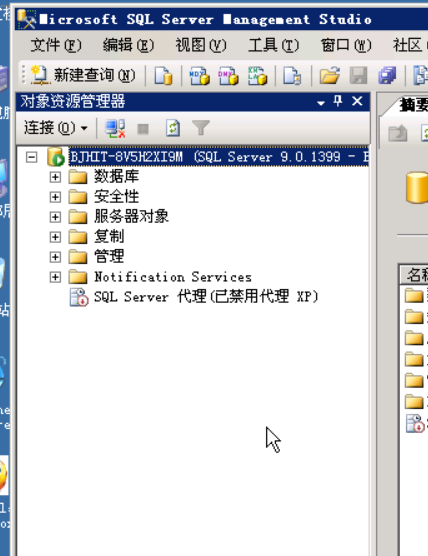

③如果“对象资源管理器”不可见,则选择“视图”菜单上的“对象资源管理器”。

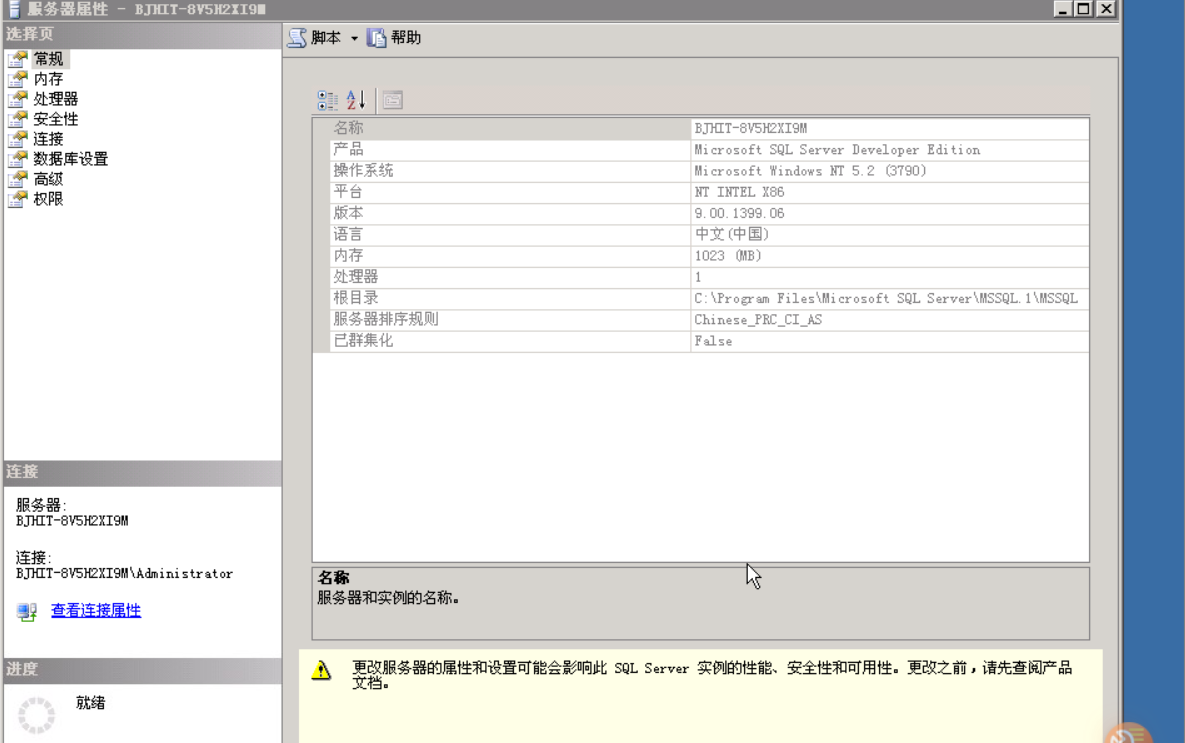

④在“对象资源管理器”中,右击服务器,然后单击“属性”。

⑤单击“安全性”

⑥在“服务器身份验证”选项区中,可以选择身份验证模式,“Windows 身份验证模式”或“SQL Server 和Windows 身份验证模式”,本次实验选择“SQL Server 和Windows 身份验证模式”。

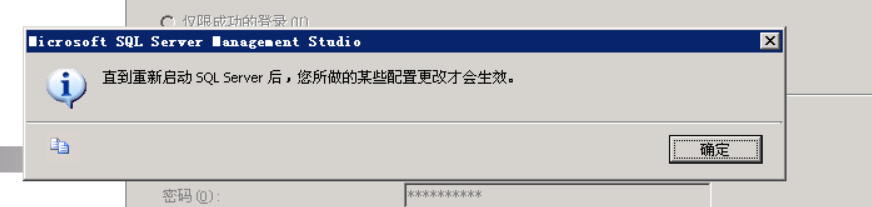

⑦选择身份验证模式后,单击“确定”按钮以执行该更改。有如下提示:

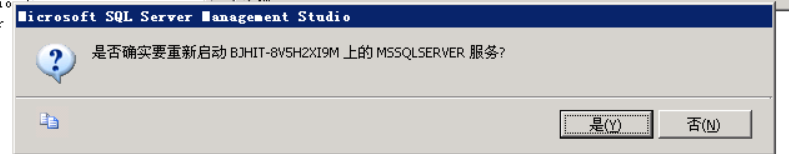

⑧在“对象资源管理器”中,右击服务器,然后单击“重新启动”。

当提示确认时,请单击“是”。

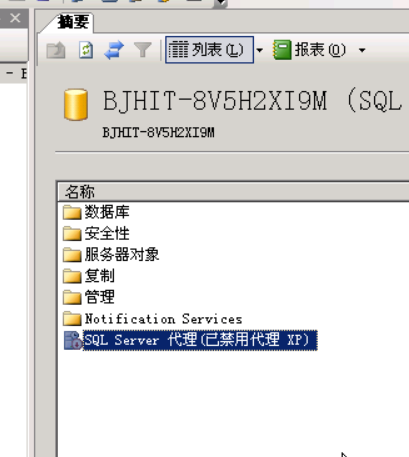

如果通知“SQL Server 代理”服务也将停止时,请单击“是”。

⑨在“摘要”面板中,右击“SQL Server 代理”,然后单击“启动”。

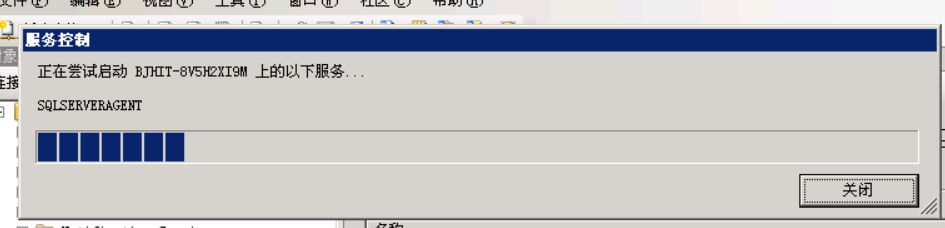

当提示是否确实要启动SQLSERVERAGENT服务时,点击是。

实验步骤二

管理数据库登录

SQL Server有两个默认的用户登录账号:即sa和administrators\builtin。sa是系统管理员,它是SQL Server的一个超级登录账号,这个账号具有操作SQL Server服务器的一切权限。BUILTIN\Administrators组成员的 Windows NT 4.0 或 Windows 2000 用户自动成为 sysadmin 固有服务器角色成员。

(1)使用企业管理器管理Windows身份验证的登录帐号。

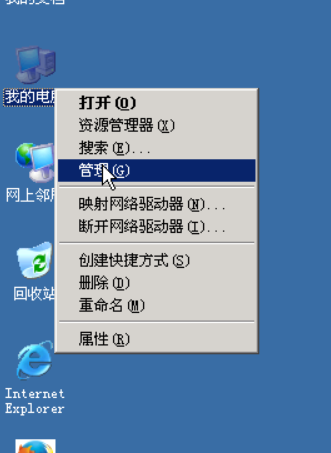

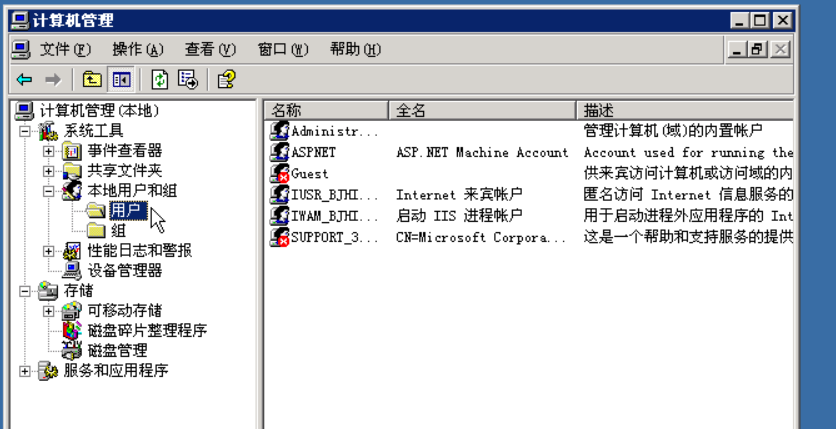

① 回到桌面,右击我的电脑,点击管理。

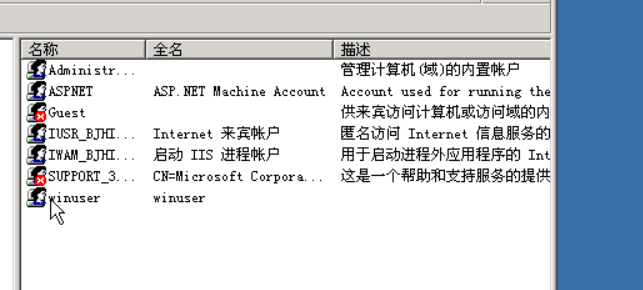

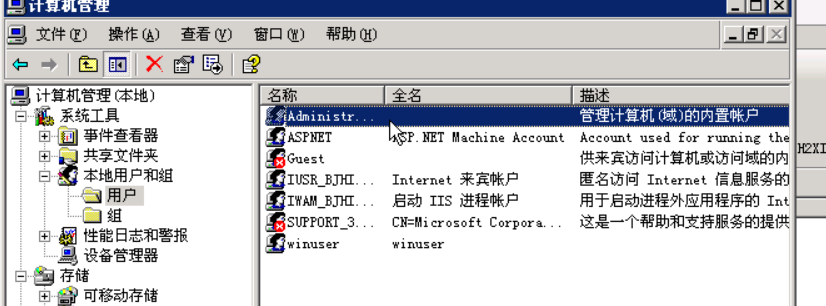

然后一次展开系统工具-本地用户和组-用户,此时在右边可以看到当前系统中所有的用户。

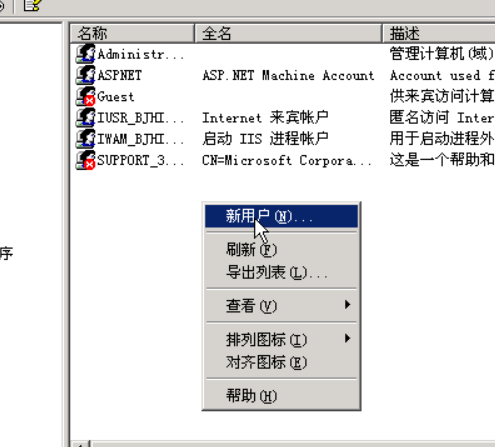

在右侧空白处右击,点击新用户。

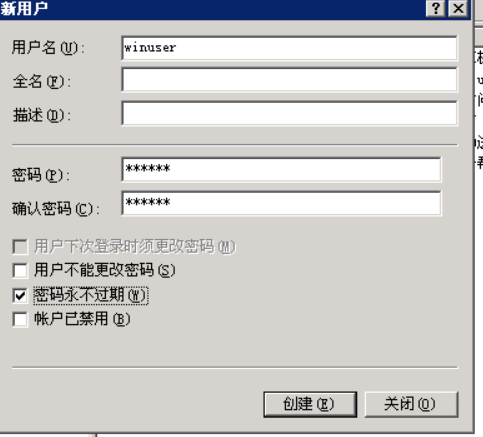

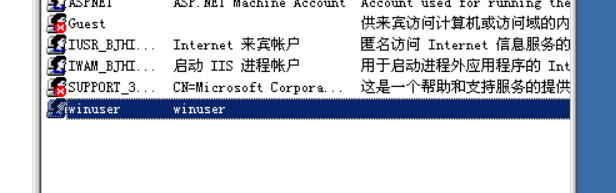

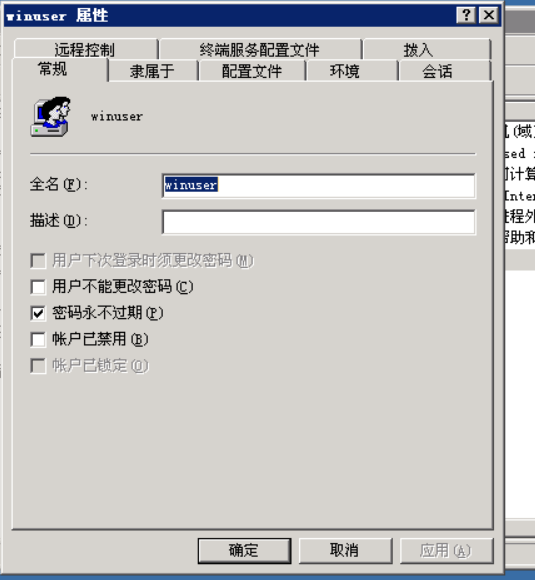

添加一个用户WinUser,并给该用户设置一个密码,本实验使用的密码是admin,密码可随意设置,但是需要记住,在后面需要用到,把用户下次登录时须更改密码前面的勾选去掉,把密码永不过期的选项选上,然后点击创建,设置如图:

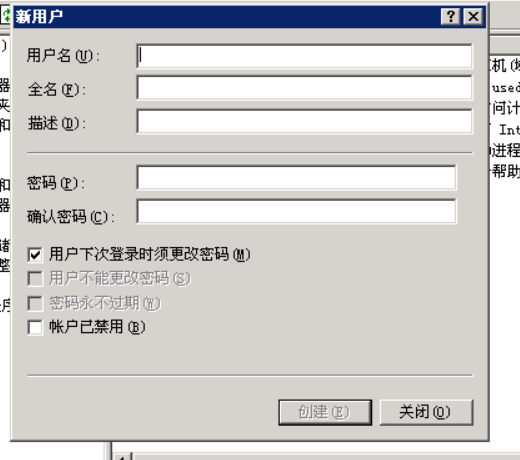

创建完后点击关闭。

此时在用户列表中可以看到该用户已经添加成功。

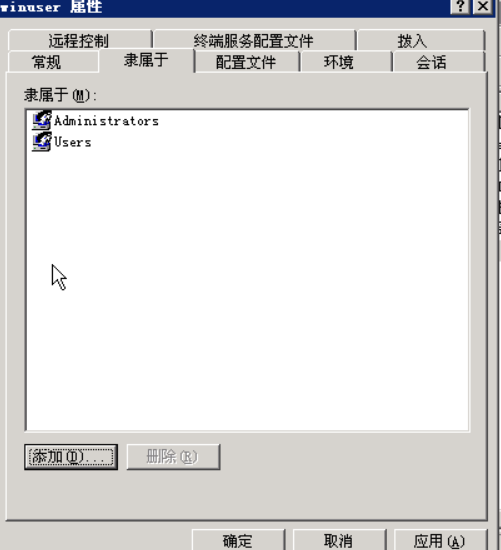

然后右击该用户,选择属性。

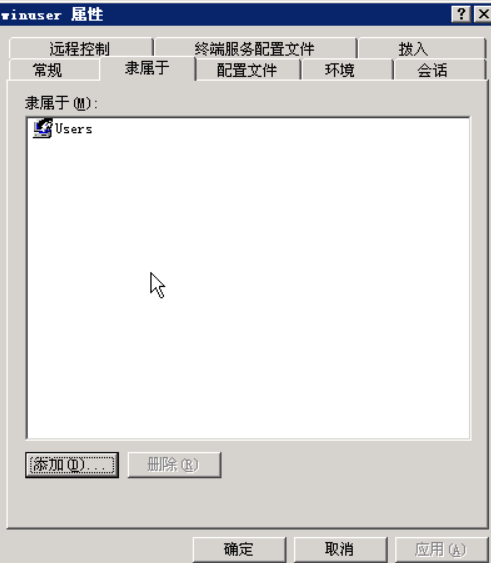

点击隶属于选项卡。

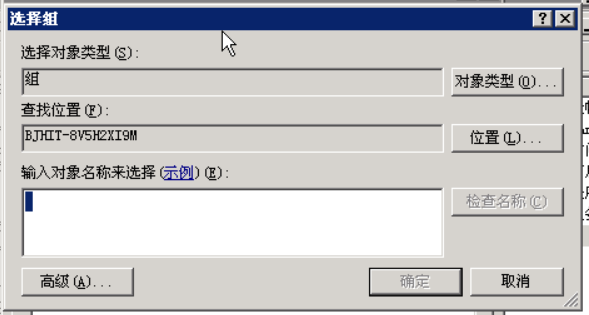

然后点击左下角的添加按钮。弹出选择组对话框。

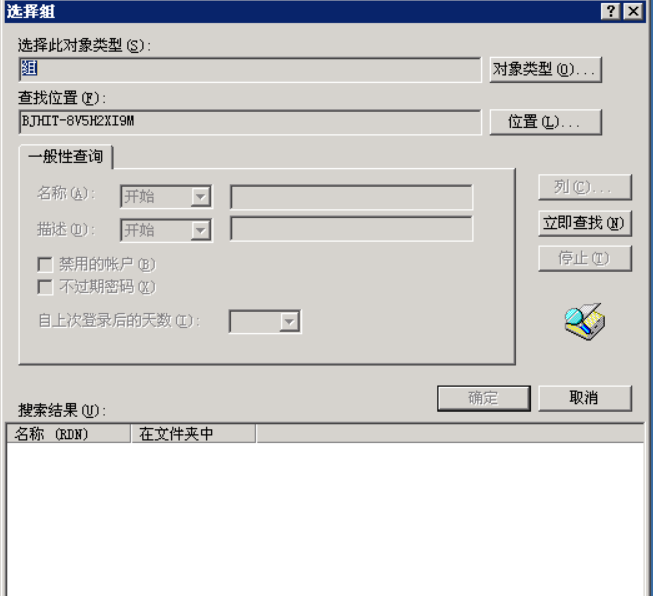

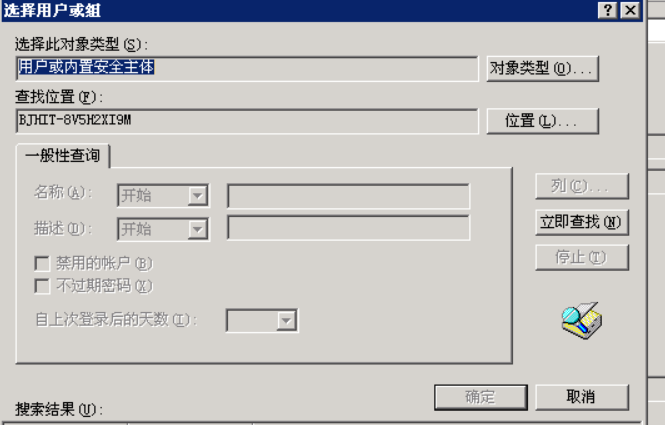

点击左下角的高级,弹出如下对话框:

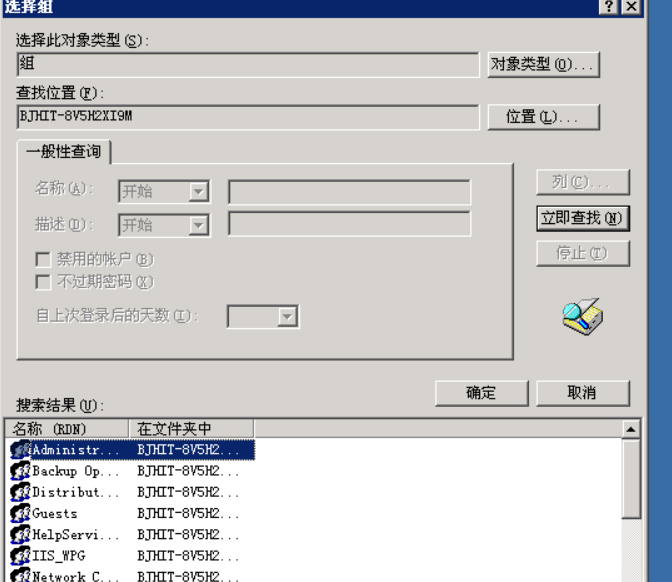

点击立即查找,在搜索结果中选择 administrators。

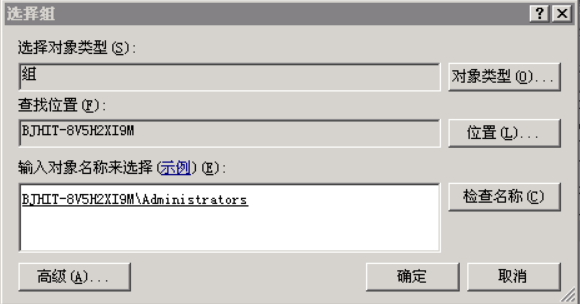

然后点击确定按钮,会自动返回上一回话窗口。

同样点击确定。此时,在winuser属性的隶属于选项卡下可以看到,多了一个administrators。

然后点击右下角的应用,最后点击确定。

②在SQL Server Management Studio中,右击数据库,选择新建数据库

在数据库名称内输入student新建一个student数据库,然后点击确定 。

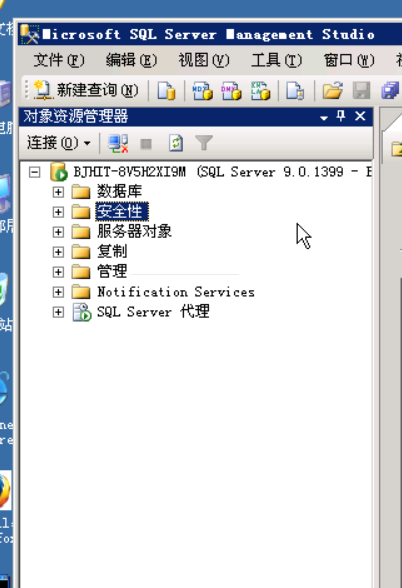

展开实例下的“安全性”,右击“登录名”按钮,在弹出的快捷菜单中选择“新建登录”。

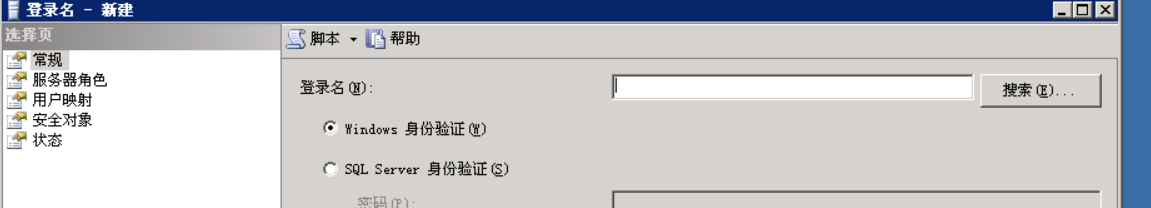

打开SQL Server登录属性对话框。在“常规”选项卡中,单击“名称”输入框右侧的按钮。

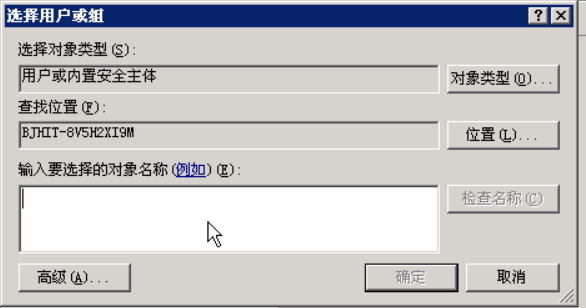

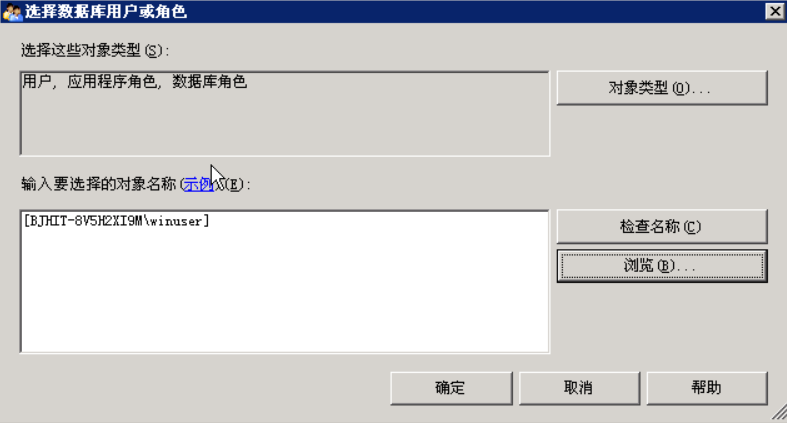

弹出选择用户或组对话框

点击高级,弹出新的对话框

点击右侧的立即查找,在搜索结果中,找到winuser并选择该用户,然后点击确定。

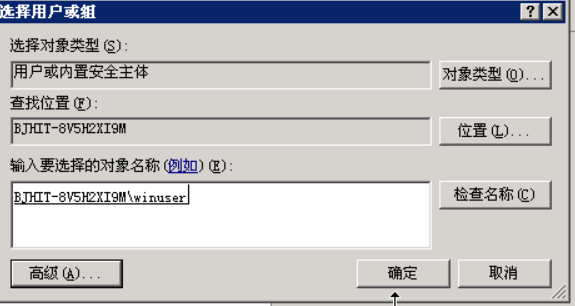

会自动返回上一个对话框,然后点击确定。

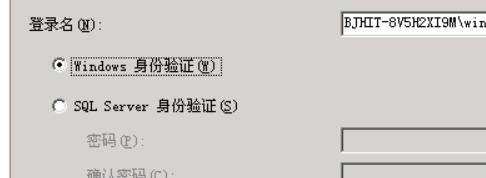

验证方式选择 “Windows 身份验证”。

默认数据库选择student,完成登陆账号winuser的创建。

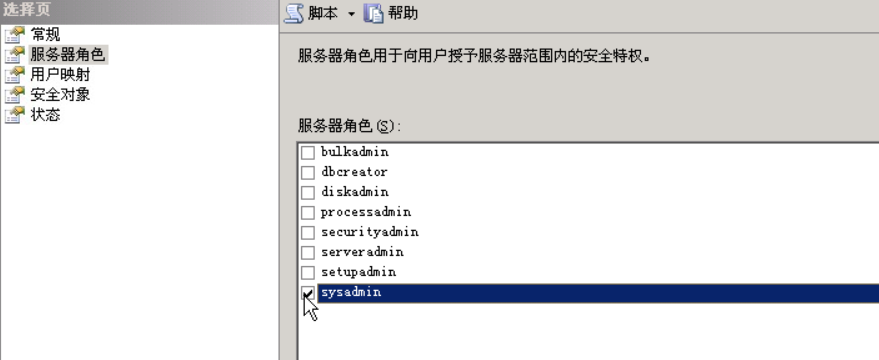

③选择“服务器角色”选项卡。可以在服务器角色列表框中选择相应的服务器角色成员。在这里,设置登录用户winuser的服务器角色为系统管理员。

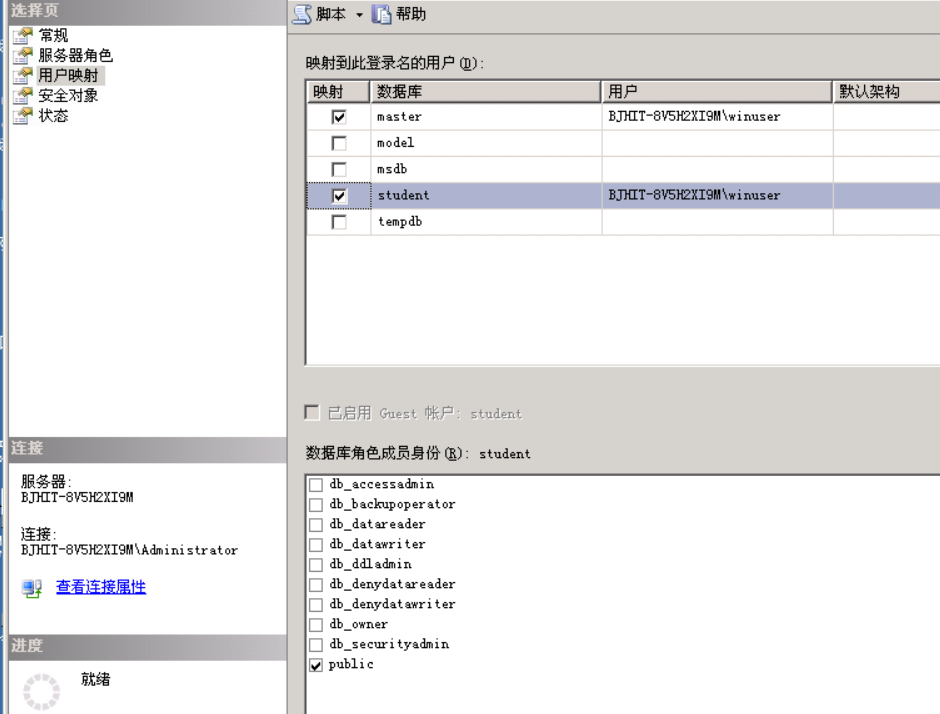

④选择“用户映射”选项卡,在列表框中列出了该账号可以访问的数据库,如果单击数据库左边的复选框,表示该用户可以访问相应的数据库。在这里,选中数据库master和student左边的复选框,表示登陆用户winuser可以访问的数据库为master和student。在下方的数据库角色成员身份都选择public。然后点击确定。

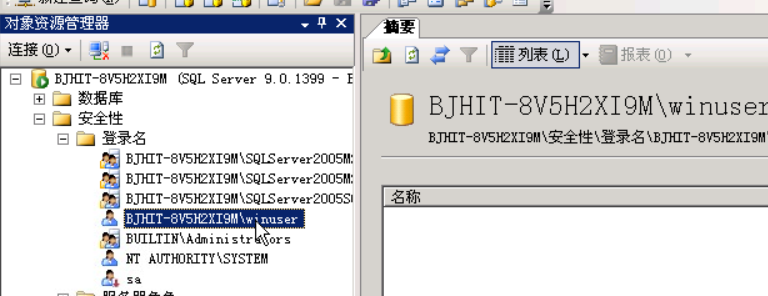

在对象资源管理器中,展开安全性-登录名,可以看到winuser已存在。

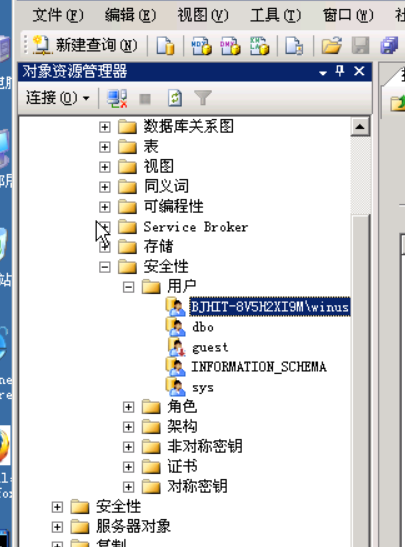

同时,展开数据库-系统数据库-student-安全性-用户,在用户列表中可以看到数据库student中已经建立一个数据库用户winuser。

验证用WinUser账号登录SQL Server:首先在操作系统中注销当前用户的登陆,将用户切换到WinUser,再用此账号连接SQL Server查询分析器,用Windows身份验证登录,可以进入查询分析器,使用数据库master和student。

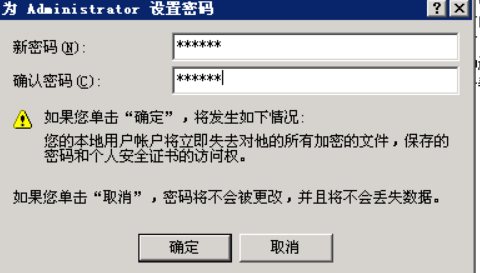

由于远程桌面注销会又会自动连接,所以我们需要先修改当前用户(administrator)的登录密码。

来到桌面,右击我的电脑,点击管理,在计算机管理窗口,依次展开 系统工具-本地用户和组-用户(不会的可参考之前新建winuser时的步骤),在右侧右击administrator,选择设置密码。

然后设置一个密码(我设置的密码是123123),可以随意设置,但是需要记住密码,后面还需要登陆该用户。

点击确定,会提示密码已设置

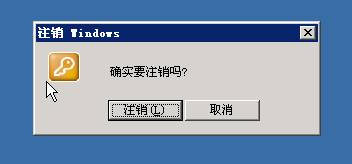

然后点击左下角的开始,选择注销

弹出确认窗口,点击注销。

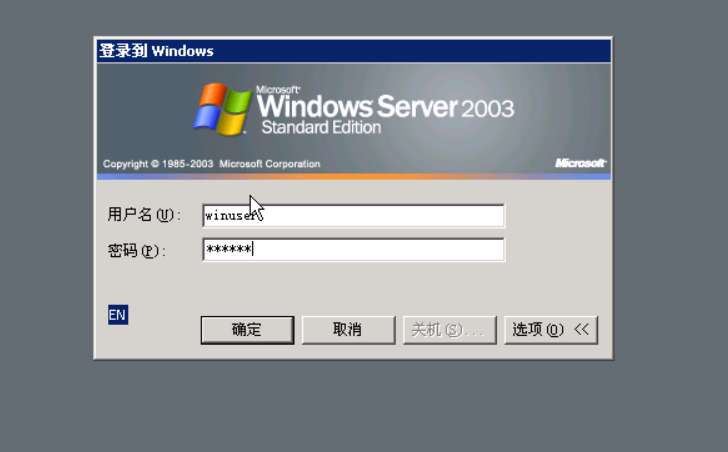

然后会自动到登陆页面,输入之前新建的winuser和密码,点击确定登录。

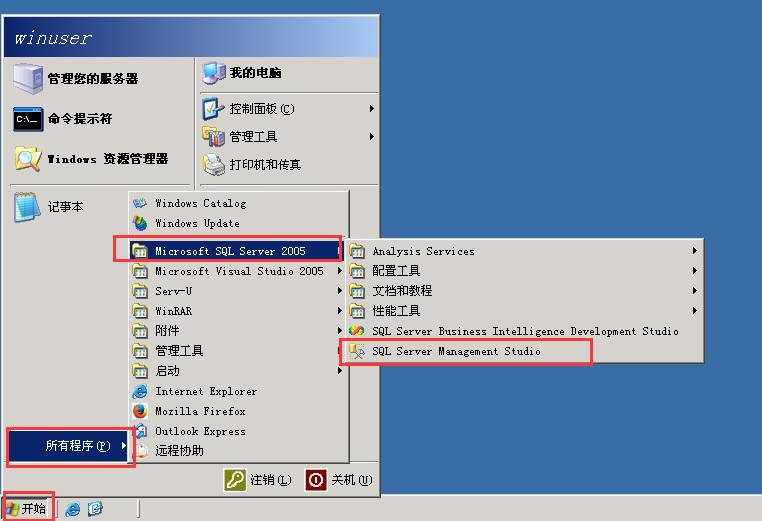

登录后,点击左下角的开始-所有程序-Microsoft SQL Server 2005-SQL Server Management Studio 进入SQL Server Management Studio。

身份验证选择 Windows 身份验证。

点击连接后,登陆成功,此时可以新建查询,使用数据库master和student。

(2)使用SQL Server Management Studio管理SQL Server身份验证的登录帐号。

注销winuser,切换到administrator用户(不会的可参考之前从administrator切换到winuser的步骤)。

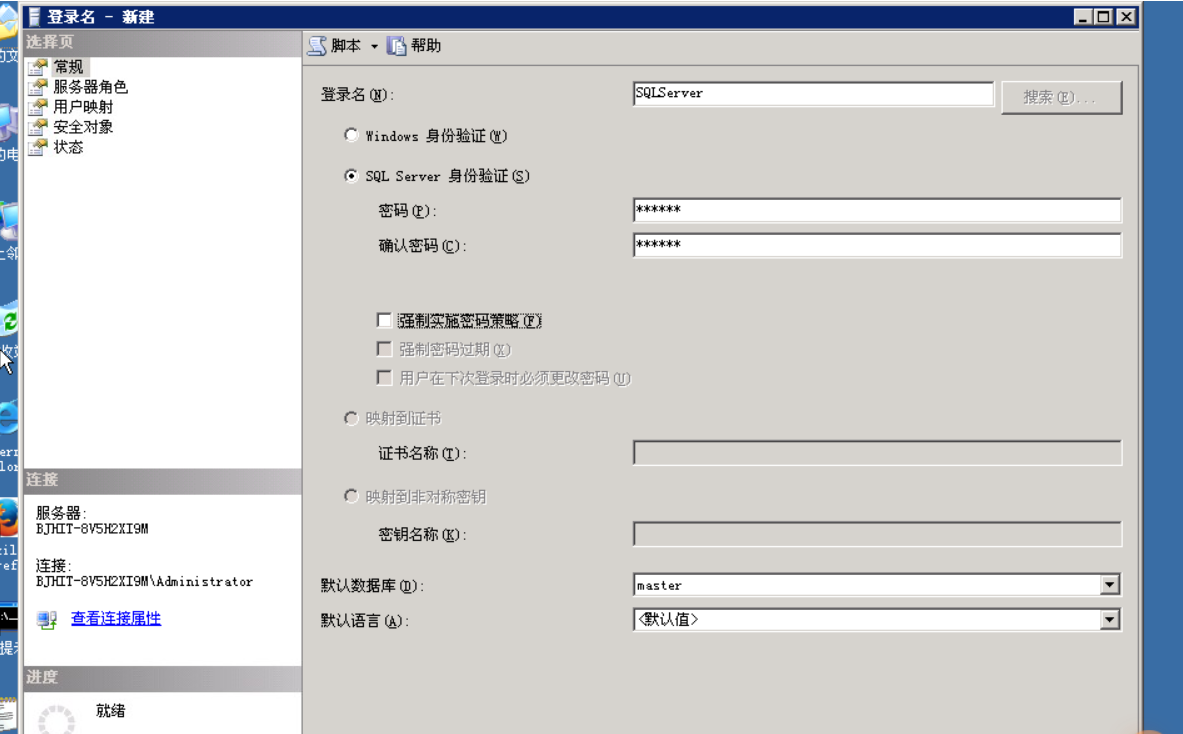

①在 SQL Server Management Studio中,展开实例下的“安全性”,右击“登录名”按钮,在弹出的快捷菜单中选择“新建登录”(参考前面新建登录步骤),

②在登录名输入框内输入需要新建的用户名,这里新建的用户名是SQLUser。验证方式选择SQL Server身份验证,然后在密码框输入SQLUser的密码。这里设置成test。把强制实施密码策略的复选框去勾选去掉,默认数据库选择master,然后点击确认。

注意:采用该方法创建的SQL Server登录账号只能用于登录SQL Server服务,与登录的计算机的Windows账号无关,不能用此账号登录Windows。

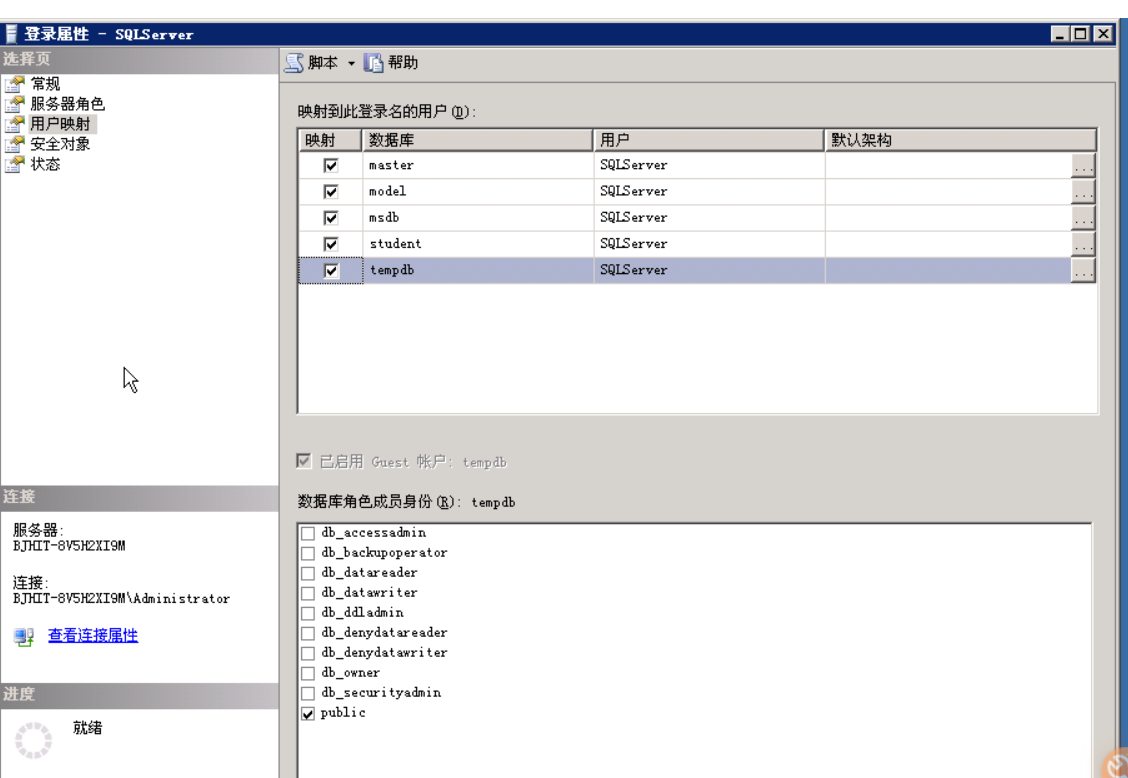

③单击“用户映射”,在“映射到此用登录名的用户”中,将所有数据库都选中,下方的数据库角色成员身份全部选择public,然后单击确定完成账号的创建。

④关闭SQL Server Management Studio重新打开,在登录页面处身份验证选择SQL Server身份验证。然后输入刚才新建的账号和密码,然后点击连接。

登录成功,此时可以新建查询来查询数据。

实验步骤三

管理数据库用户

数据库用户对数据的访问权限以及对数据库对象的所有关系都是通过用户账号来控制的。在数据库中,用户账号与登录账号是两个不同的概念。一个合法的登录账号只表明该账号通过了Windows认证或SQL Server 认证,但不能表明其可以对数据库数据和数据对象进行某种或某些操作,只有其同时拥有了用户账号后,才能够访问数据库。所以一个登录账号总是与一个或多个数据库用户账号(这些账号必须分别存在相异的数据库中)相对应,这样才可以访问数据库。

(1)创建数据库用户

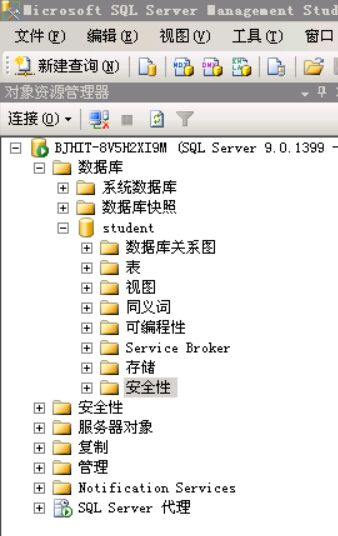

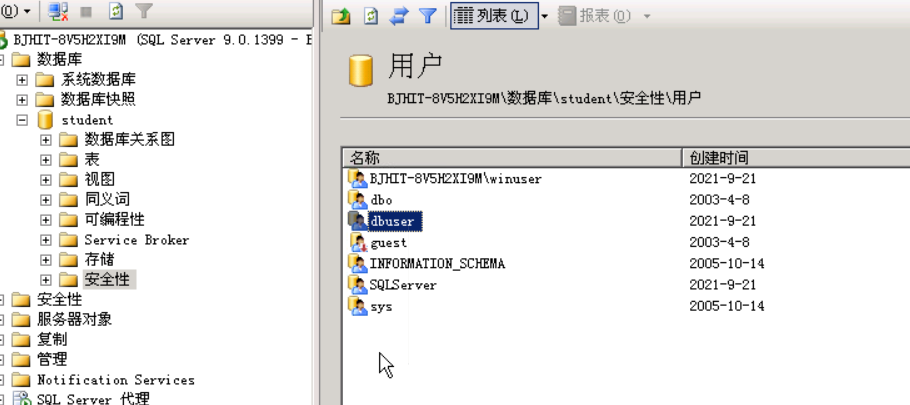

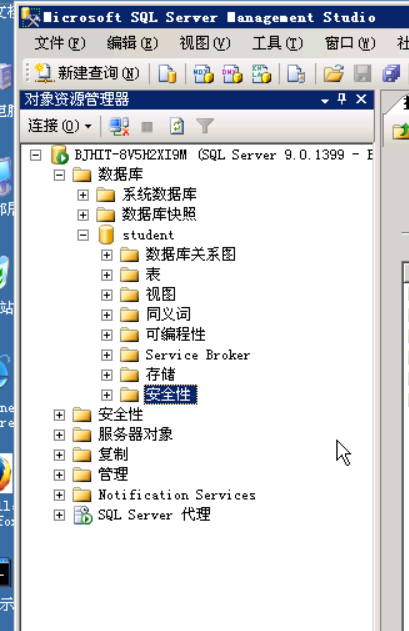

打开SQL Server Management Studio,展开服务器-数据库,选择要创建用户的数据库,如student,展开student,用鼠标右键单击“安全性”节点,从弹出的菜单中选择“新建-用户”命令。

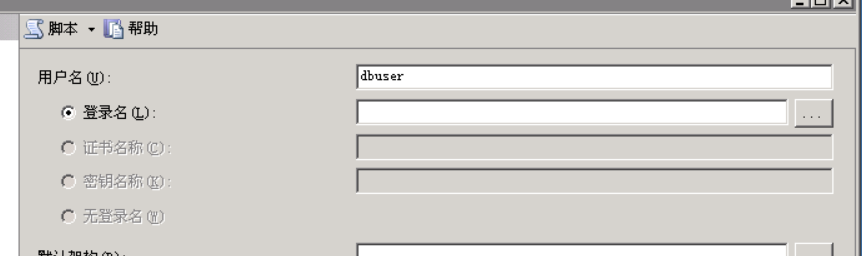

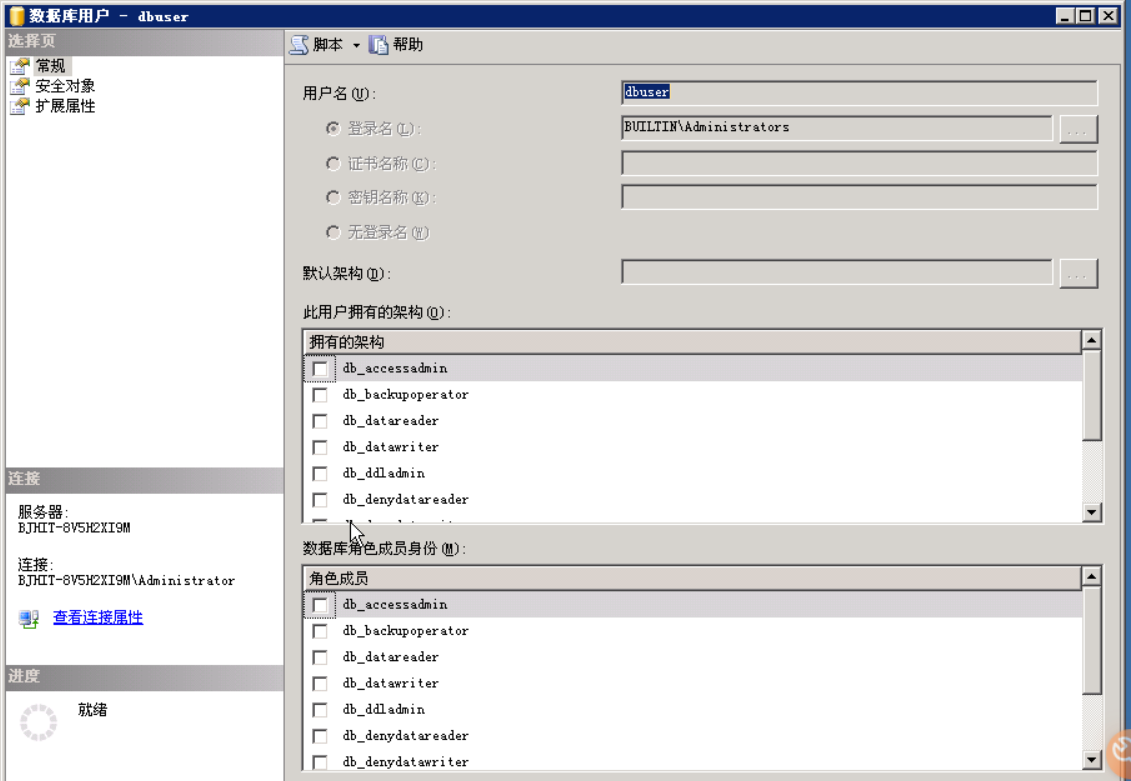

弹出“新建用户”对话框,在用户名输入框输入要新建的数据库用户名称,如dbuser

在“登录名”处点击后面的按钮

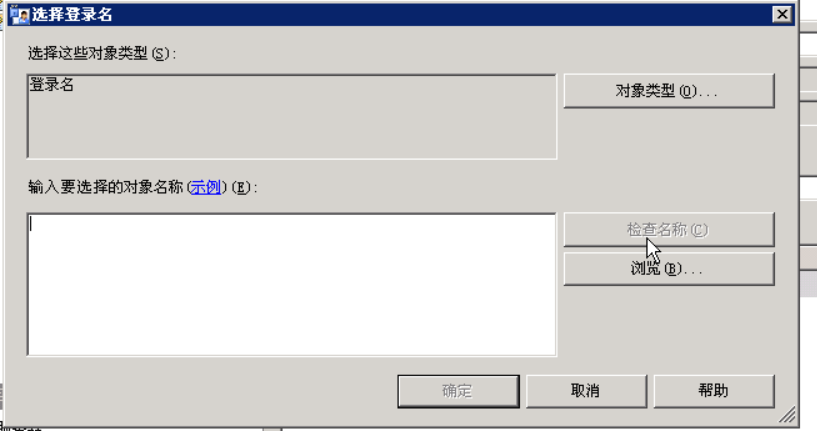

弹出选择登录名对话框,在该对话框选择浏览

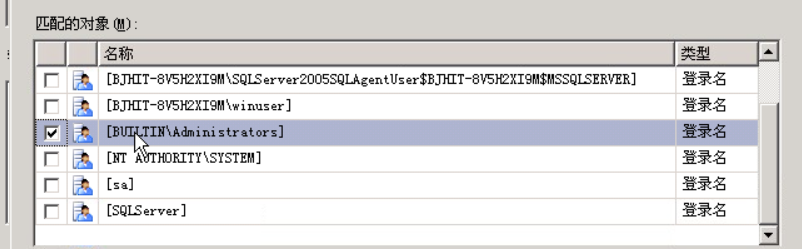

弹出查找对象对话框,在里面选择一个用户,选择administrators。

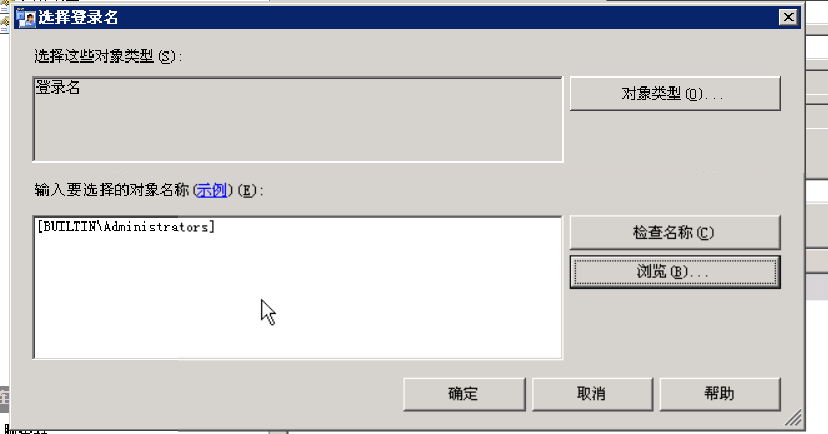

然后点击确定,自动返回到选择登录名对话框

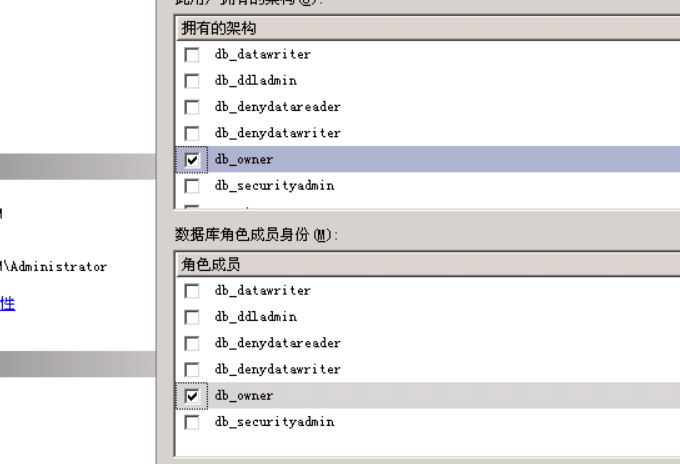

点击确定,在此用户拥有的架构勾选db_owner,数据库角色成员身份同样选择db_owner,单击“确定”按钮,即可完成数据库用户的创建。

(2)修改用户信息

用鼠标右键单击要修改的用户,在系统弹出菜单上单击“属性”

可打开“数据库用户”对话框查看该用户的信息,同时需要时能直接修改相应用户的设置信息。

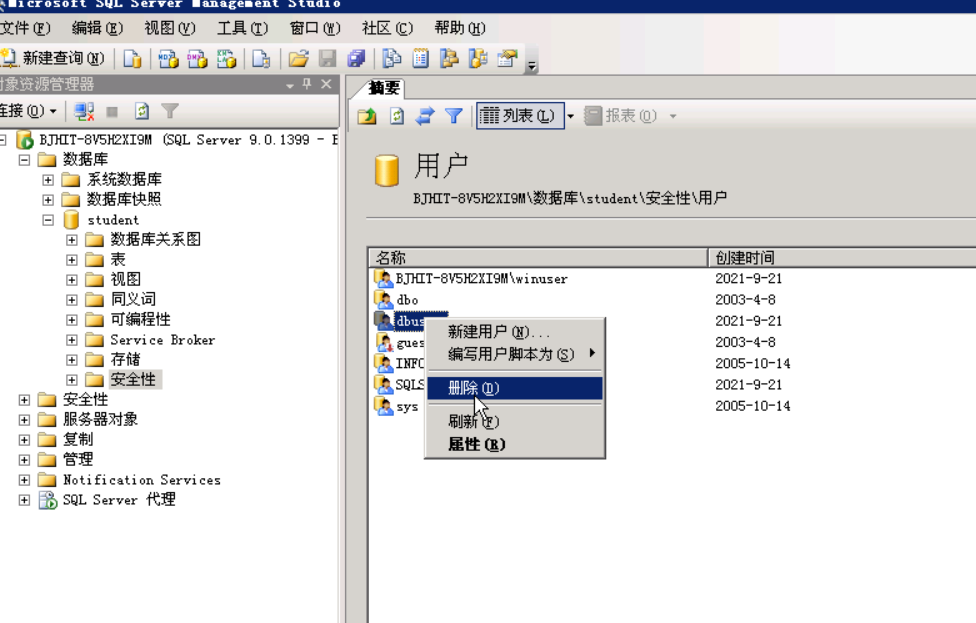

3)删除数据库用户。

在企业管理器中,用鼠标右键单击要删除的数据库用户,如数据库student中的数据库用户dbuser,从快捷菜单中选择“删除”命令即可。

实验步骤四

管理数据库角色

SQL Server有自己的固有角色。固有角色是指 SQL Server预先定义好的系统角色。用户不能修改这些角色的任何属性,也不能创建新的服务器固有角色和数据库固有角色。

数据库角色是在数据库的安全级别上创建,一个数据库角色只在其所在的数据库中有效,对其他数据库无效。在数据库中,除了有固有的数据库角色外,还可以自定义数据库角色,同时根据需要,可以为数据库角色添加成员或删除自定义角色。

1.创建数据库角色

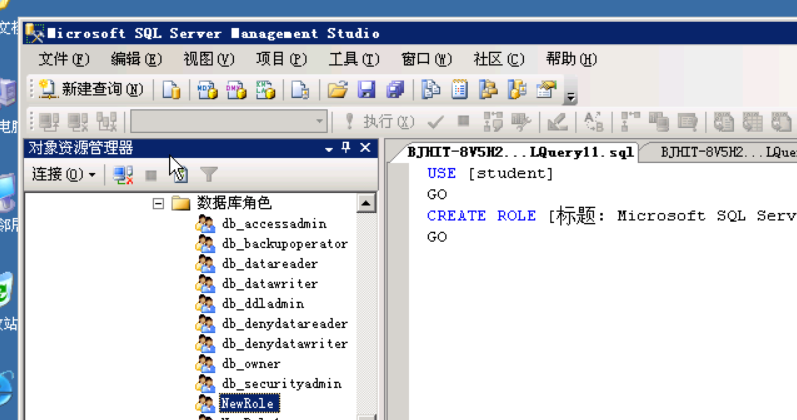

打开SQL Server Management Studio,展开服务器-数据库,选择要创建用户的数据库,如student,展开student,用鼠标右键单击“安全性”节点,从弹出的菜单中选择“新建-数据库角色”命令。

弹出“新建角色”对话框,在角色名称输入框中输入数据库新角色的名称,如NewRole,点击所有者后面的按钮

在里面选择一个用户,例如选择winuser(如果不会,参考前面的步骤)

在此角色拥有的架构中选择db_owner,然后点击确定,完成角色创建。

可以在安全性-角色-数据库角色中看到,刚才添加的角色已经成功

(2)删除自定义的数据库角色

在SQL Server Management Studio中,用鼠标右键单击要删除的自定义角色,如NewRole,从弹出的菜单中选择“删除”命令即可删除自定义角色。

注意:不能删除一个有成员的角色,在删除角色之前,应先删除其成员。

实验步骤五

管理数据库权限

权限用来指定授权用户可以使用的数据库对象和这些授权用户可以对这些数据库对象执行的操作。用户在登录到SQL Server之后,其用户账号所归属的NT组或角色所被赋予的权限决定了该用户能够对哪些数据库对象执行哪种操作以及能够访问、修改哪些数据。在SQL Server中包括语句级权限和对象级权限。

(1)进行语句级权限管理:

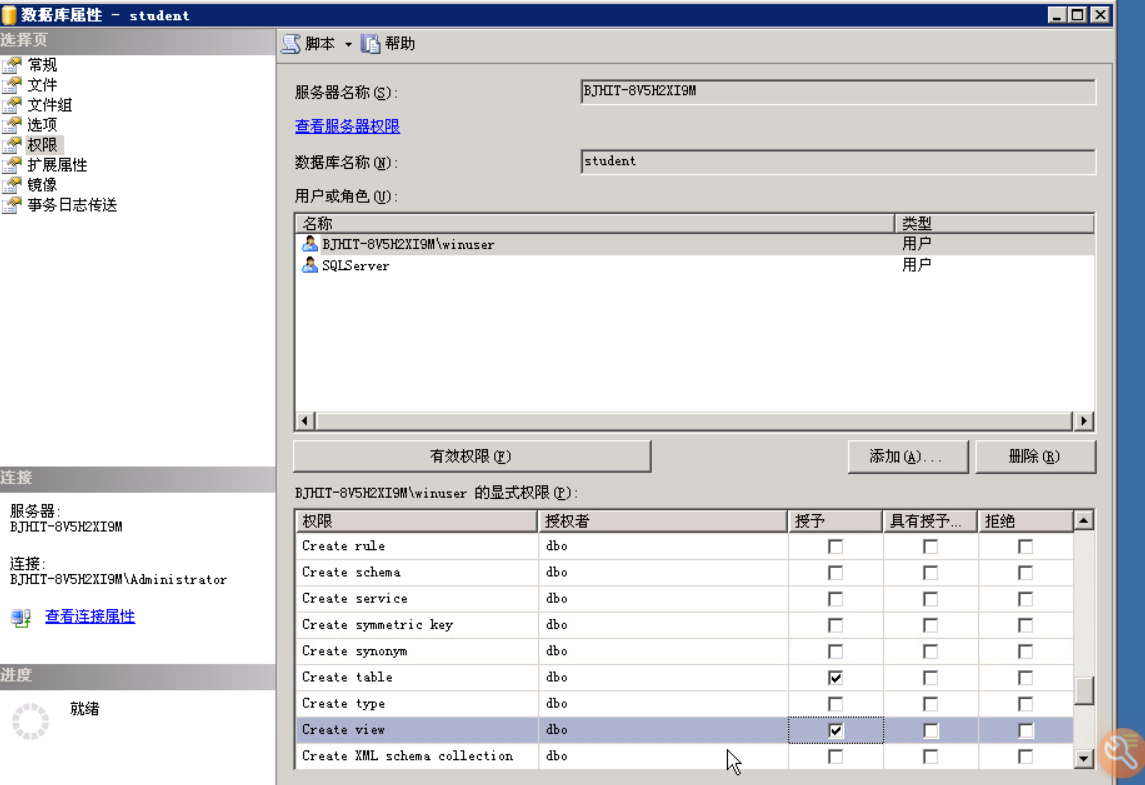

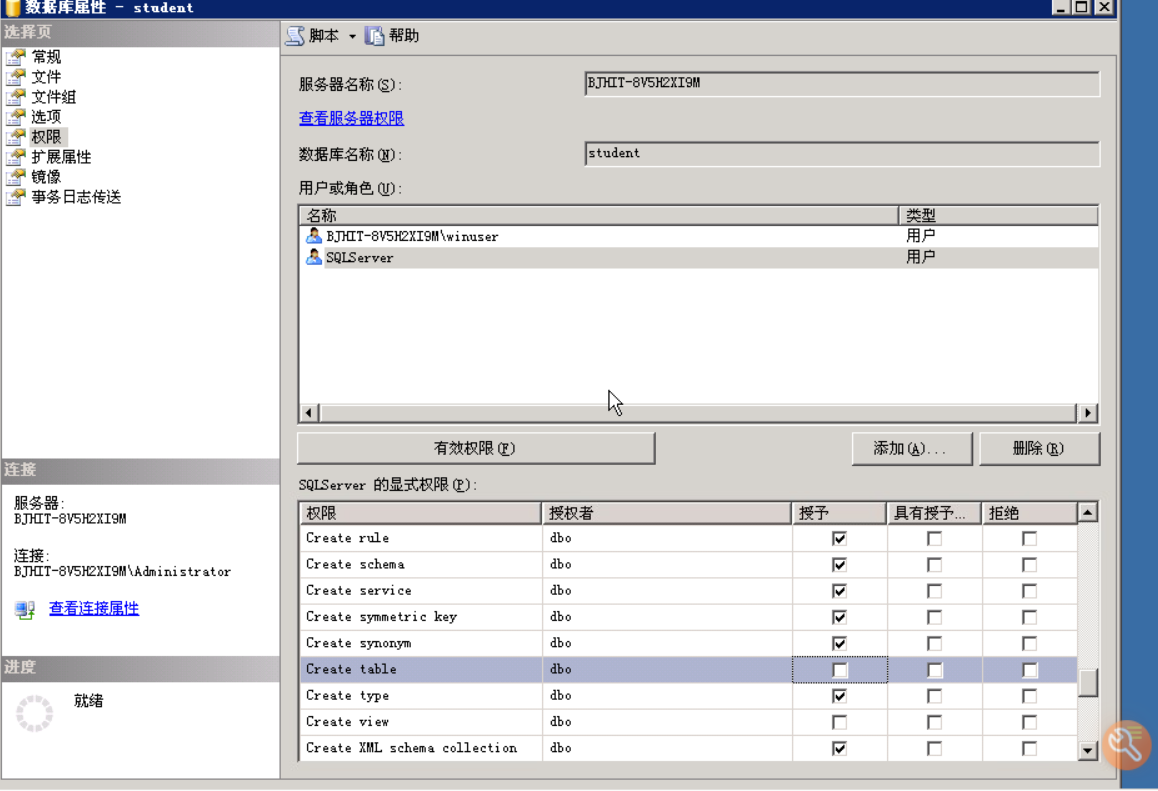

启动SQL Server Management Studio,展开实例数据库,右击student数据库,在弹出的快捷菜单中选择“属性”,然后选择“权限”选项卡。在用户WinUser一栏中,将“创建表”和“创建视图”选中.

在SQLUser一栏中,则选择除“创建表”和“创建视图”以外的选项

图中权限设置的方法是:

许可权限中复选框单击为勾号时:表示授予该权限。

许可权限中复选框单击为叉号时:表示角色或用户不具有该操作权限。

许可权限中复选框既没勾号,也没叉号时:表示角色或用户是否具有该操作权限要根据隐含规则来决定。

这样的结果是,授予用户WinUser可以在数据库student中创建视图和表。授予用户SQLUser可以在数据库student中进行除创建视图和表以外的所有操作。

1、 SQL Server的Windows认证模式和混合认证模式的区别?

答:Windows 身份验证模式会启用 Windows 身份验证并禁用 SQL Server 身份验证。 混合模式会同时启用 Windows 身份验证和 SQL Server 身份验证。 Windows 身份验证始终可用,并且无法禁用。如果在安装过程中选择混合模式身份验证,则必须为名为 sa 的内置 SQL Server 系统管理员帐户提供一个强密码并确认该密码。 sa 帐户通过使用 SQL Server 身份验证进行连接。如果在安装过程中选择 Windows 身份验证,则安装程序会为 SQL Server 身份验证创建 sa 帐户,但会禁用该帐户。 如果稍后更改为混合模式身份验证并要使用 sa 帐户,则必须启用该帐户。 您可以将任何 Windows 或 SQL Server 帐户配置为系统管理员。 由于 sa 帐户广为人知且经常成为恶意用户的攻击目标,因此除非应用程序需要使用 sa 帐户,否则请勿启用该帐户。 切勿为 sa 帐户设置空密码或弱密码。若要从 Windows 身份验证模式更改为混合模式身份验证并使用 SQL Server 身份验证,请参阅更改服务器身份验证模式。当用户通过 Windows 用户帐户连接时,SQL Server 使用操作系统中的 Windows 主体标记验证帐户名和密码。 也就是说,用户身份由 Windows 进行确认。 SQL Server 不要求提供密码,也不执行身份验证。 Windows 身份验证是默认身份验证模式,并且比 SQL Server 身份验证更为安全。 Windows 身份验证使用 Kerberos 安全协议,提供有关强密码复杂性验证的密码策略强制,还提供帐户锁定支持,并且支持密码过期。 通过 Windows 身份验证完成的连接有时也称为可信连接,这是因为 SQL Server 信任由 Windows 提供的凭据。当使用 SQL Server 身份验证时,在 SQL Server 中创建的登录名并不基于 Windows 用户帐户。 用户名和密码均通过使用 SQL Server 创建并存储在 SQL Server 中。 通过 SQL Server 身份验证进行连接的用户每次连接时必须提供其凭据(登录名和密码)。 当使用 SQL Server 身份验证时,必须为所有 SQL Server 帐户设置强密码。

2、 分析数据库各种角色权限的异同,自定义数据库,并进行权限管理,深入理解实验原理。

答:1. sysadmin

固定服务器角色sysadmin的成员被赋予了SQL Server系统中所有可能的权限。例如,只有这个角色中的成员(或一个被这个角色中的成员赋予了CREATE DATABASE权限的用户)才能够创建数据库。

固定服务器角色和sa登录之间有着特殊的关系。sa登录一直都是固定服务器角色中的成员,并且不能从该角色中删除。

2. serveradmin

固定服务器角色serveradmin的成员可以执行如下的动作:

向该服务器角色中添加其他登录

运行dbcc pintable命令(从而使表常驻于主内存中)

运行系统过程sp_configure(以显示或更改系统选项)

运行reconfigure选项(以更新系统过程sp_configure所做的所有改动)

使用shutdown命令关掉数据库服务器

运行系统过程sp_tableoption为用户自定义表设置选项的值

3. setupadmin

固定服务器角色setupadmin中的成员可以执行如下的动作:

向该服务器角色中添加其他登录

添加、删除或配置链接的服务器

执行一些系统过程,如sp_serveroption

4. securityadmin

固定服务器角色securitypadmin中的成员可以执行关于服务器访问和安全的所有动作。这些成员可以进行如下的系统动作:

向该服务器角色中添加其他登录

读取SQL Server的错误日志

运行如下的系统过程:如sp_addlinkedsrvlogin、sp_addlogin、sp_defaultdb、sp_defaultlanguage、sp_denylogin、sp_droplinkedsrvlogin、sp_droplogin、sp_grantlogin、sp_helplogins、sp_remoteoption和sp_revokelogin(所有这些系统过程都与系统安全相关。)

5. processadmin

固定服务器角色processadmin中的成员用来管理SQL Server进程,如中止用户正在运行的查询。这些成员可以进行如下的动作:

向该服务器角色中添加其他登录

执行KILL命令(以取消用户进程)

6. dbcreator

固定服务器角色dbcreator中的成员用来管理与数据库创建和修改有关的所有动作。这些成员可以进行如下的动作:

向该服务器角色中添加其他登录

运行CREATE DATABASE和ALTER DATABASE语句

使用系统过程sp_renamedb来修改数据库的名称

7. diskadmin

固定服务器角色diskadmin的成员可以进行如下与用来存储数据库对象的文件和文件组有关的动作:

向该服务器角色中添加其他登录

运行如下系统过程:sp_ddumpdevice和sp_dropdevice。

运行DISK INIT语句

public角色

public角色是一种特殊的固定数据库角色,数据库的每个合法用户都属于该角色。它为数据库中的用户提供了所有默认权限。这样就提供了一种机制,即给予那些没有适当权限的所有用户以一定的(通常是有限的)权限。public角色为数据库中的所有用户都保留了默认的权限,因此是不能被删除的。

一般情况下,public角色允许用户进行如下的操作:

使用某些系统过程查看并显示master数据库中的信息

执行一些不需要一些权限的语句(例如PRINT)

3、 查阅近期数据库安全事件,分析攻击原理,掌握数据库安全的重要性。

答:一,网络安全公司Cognyte泄漏50亿条数据

一名安全研究人员最近在网上发现了一个由网络安全分析公司Cognyte运营的不安全数据库,该数据库采集了从一系列在线数据泄漏事件中收集的约50亿条记录,并且无需身份验证即可访问。存储的数据是Cognyte网络情报服务的一部分,用于提醒客户注意第三方数据泄漏。并且用于交叉检查已知数据泄漏事件的个人信息的数据库本身已暴露。这些信息包括姓名、密码、电子邮件地址和泄漏的原始来源。Comparitech的安全研究负责人Bob Diachenko于5月29日发现了暴露的数据,并通知了Cognyte,后者在三天后保护了数据。

二,麦当劳系统被攻击,韩国和中国台湾的客户信息遭泄露

6月11日,麦当劳披露了一起数据泄露事件,该事件影响了其美国、韩国和中国台湾地区的相关员工和用户。作为全球食品服务零售商,麦当劳每天在 100 多个国家/地区的 39,000 多个地点为近数亿客户提供服务,仅在美国就有大约 14,000 家餐厅。麦当劳表示,根据外部安全顾问进行的调查发现,攻击者攻击了其全球多个市场的系统,并窃取了美国员工和特许经销商的业务联系信息。不过,其中并不包含敏感财务数据。此外,攻击者还窃取了韩国和台湾地区的用户个人信息。(包括姓名、电子邮件、电话号码和地址)对此,麦当劳表示,只有少数客户受到影响,并且他们的财务数据没有暴露。

五:美国一地区发生大面积停电:遭遇火灾与网络攻击双重打击

电力供应商Luma能源公司一处变电站遭遇火灾与网络攻击双重打击,导致波多黎各发生大面积停电。6月10日,美国海外岛屿、自治邦波多黎各的新晋电力供应商Luma能源公司位于圣胡安的Monacillo变电站发生大火,导致波多黎各出现大面积停电。目前,约有80万居民被迫生活在一片漆黑当中。据报道,Monacillos变电站发生重大火灾。大火导致波多黎各全岛严重停电。目前相关方面正在评估情况并恢复系统运行。LUMA能源公司发布推文称,“火灾导致波多黎各全岛发生大面积停电。情况正在评估当中,我们也在努力恢复系统的正常运转。”就在停电的同一天,该公司表示一次大规模DDoS攻击中断了其在线服务。 据报道,“Luma能源公司透露,这次DDoS攻击每秒对其客户门户与移动应用发出200万次访问,严重影响到众多用户访问账户信息。”

浙公网安备 33010602011771号

浙公网安备 33010602011771号