证书Https 如何访问

生成订单

1安全校验

2获取商品 校验 商品型号 价格 等信息 是否存在改变

3获取优惠信息

4获取会员权益

5锁定库存

6运费计算

7订单生成

8订单支付

出库验收

9 订单下发

10 发货调度 拆单 多个商品 看是否同一地区发货

11 订单出库

12 物流追踪

13 用户签收----14 用户评价

订单售后

15 退货申请----售后审核---退货入库----库存更新---订单状态售后状态变更---退款---退款成功

如何保证高并发

1并发读 多级缓存

2 并发写 分片 x y z 进行拆分

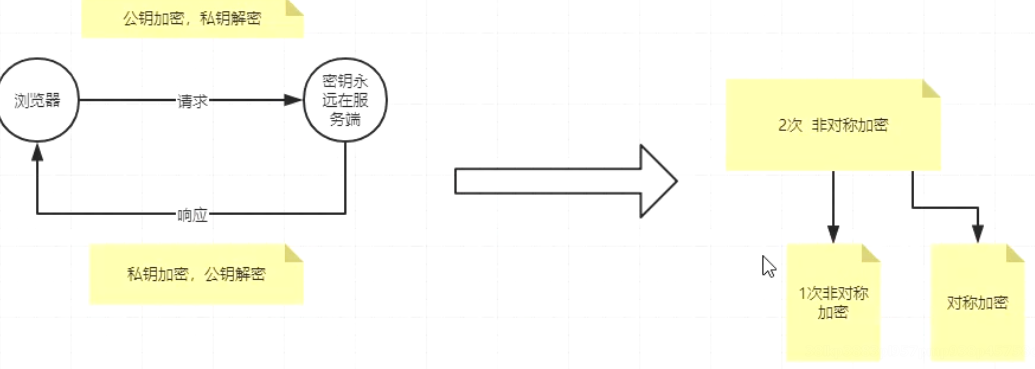

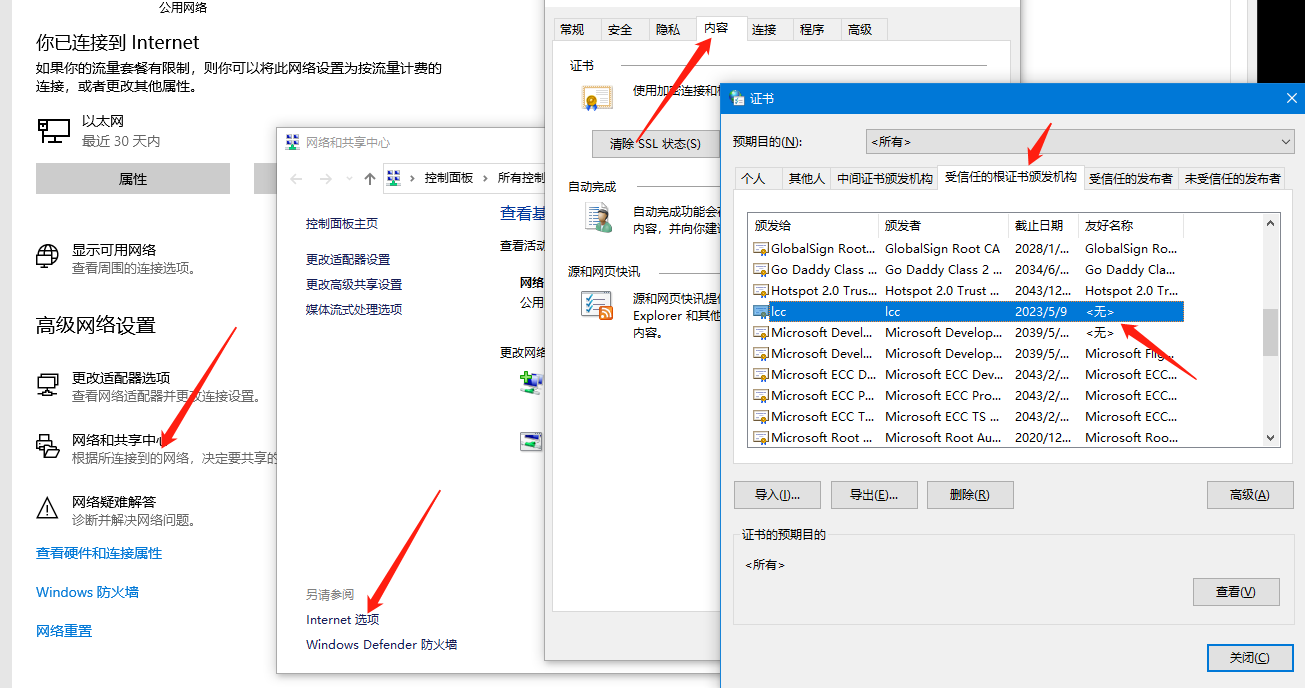

当浏览器访问服务器 需要进行数据的加密

1 传输秘钥 对称加密 不安全 但是效率高

2公钥 和 私钥 传参的时候 用公钥进行加密 其他人获取到加密的信息时 无法用公钥解密 只有服务器的私钥才能解密(非对称加密) 效率低

对称加密 浏览器端 和 服务端 加密和解密使用同一个秘钥 但是在网络传输过程中不安全 容易被破解

非对称加密 服务端存私钥 有私钥生成公钥 当浏览器端访问服务器端时 服务器端生成公钥下发给浏览器 浏览器可以拿公钥进行加密 然后传输给服务器端

由于私钥只有服务器端有 被截获也无法破解 但是传输效率低

所以一般是 由非对称加密和对称加密进行混合使用

证书需要CA机构颁发 需要证书 那么就需要你提供响应的信息 你是谁 你的网站是什么 你的公钥是什么 CA 确认信息后进行加密 为数字证书 证书中有签名 签名识别证书是否修改 怎么验证证书是否有更改?-->CA的公钥和私钥 CA拿私钥给你的信息进行加密 加密完成后形成签名(散列值) 返回给服务端 如果数字证书被修改

那么散列值必定会发生改变 那么浏览器就认为 证书(你是谁 你的网站 你的公钥)被篡改过

公钥发送给浏览器 由于浏览器 装操作系统的时候 就会安装CA的公钥 那么浏览器就会拿着CA的公钥去解服务器端发送过来的CA私钥形成的签名

解完签名 对比里面的内容 用同样的方法去做一次hash值 若内容不修改 签名也是不会发生变化的

当你要访问一个网站时 会先让你安装签名插件 浏览器请求服务端 服务端把证书返回给浏览器 浏览器会验证证书的真伪

1 CA先 把网址域名和服务端的公钥审核 审核通过后得到证书

2 将证书hash得到摘要(degist)

3 拿CA的私钥对摘要进行加密

4 拿到加密后的摘要 和之前的证书 组成完整的证书

5 浏览器端安装的是CA的公钥 用来解密服务端发送过来的证书

6 得到证书的内容和加密后的摘要 若摘要发生改变 那么CA公钥解码后的和摘要中的散列一定不同

如果解密出来的值和签名的散列值不同 那么就说明被修改过

如果其中的网站域名发生修改 那么散列出来的签名必定会发生改变

如果黑客将CA的公钥拿来解密 并修改了网站域名 那么签名必定会发生改变 当信息发送到浏览器端的时候 用CA公钥来解密 发现散列值不同 证明已经被修改

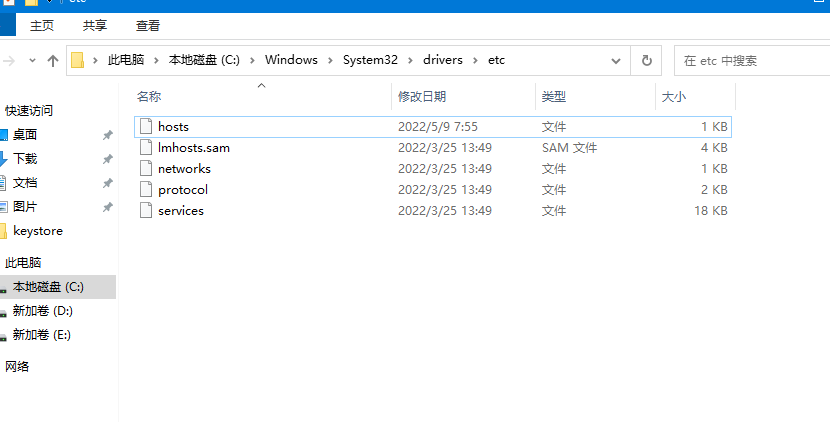

C:\Program Files\Java\jdk1.8.0_152\bin

cmd

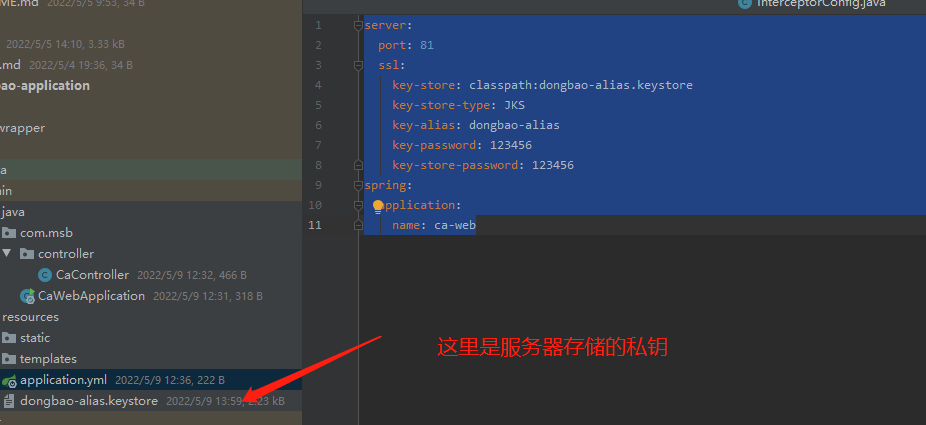

.\keytool.exe -genkeypair -alias dongbao-alias -keypass 123456 -keyalg RSA -validity 365 -keystore e:\keystore\dongbao-alias.keystore -storepass 123456 -ext san=dns:localhost

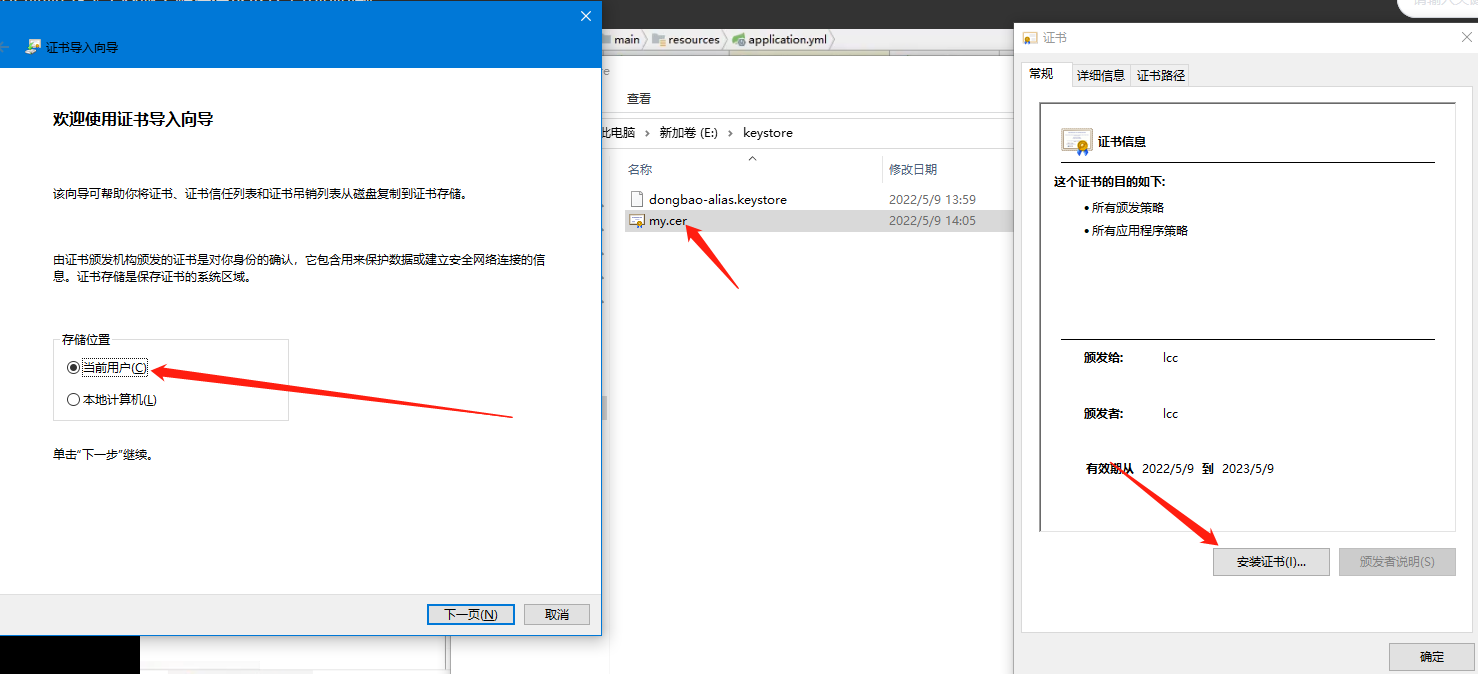

.\keytool.exe -exportcert -alias dongbao-alias -keystore e:\keystore\dongbao-alias.keystore -file e:\keystore\my.cer

server: port: 81 ssl: key-store: classpath:dongbao-alias.keystore key-store-type: JKS key-alias: dongbao-alias key-password: 123456 key-store-password: 123456 spring: application: name: ca-web

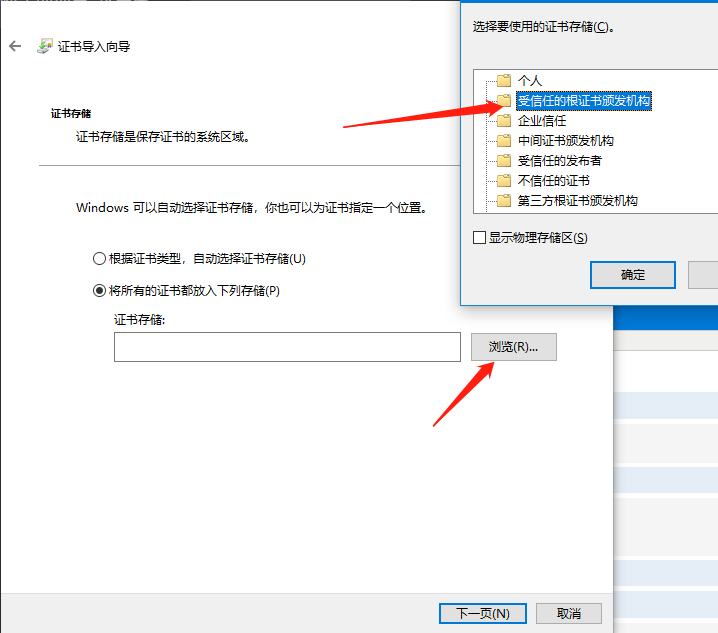

查看是否安装成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号