反汇编测试

反汇编测试

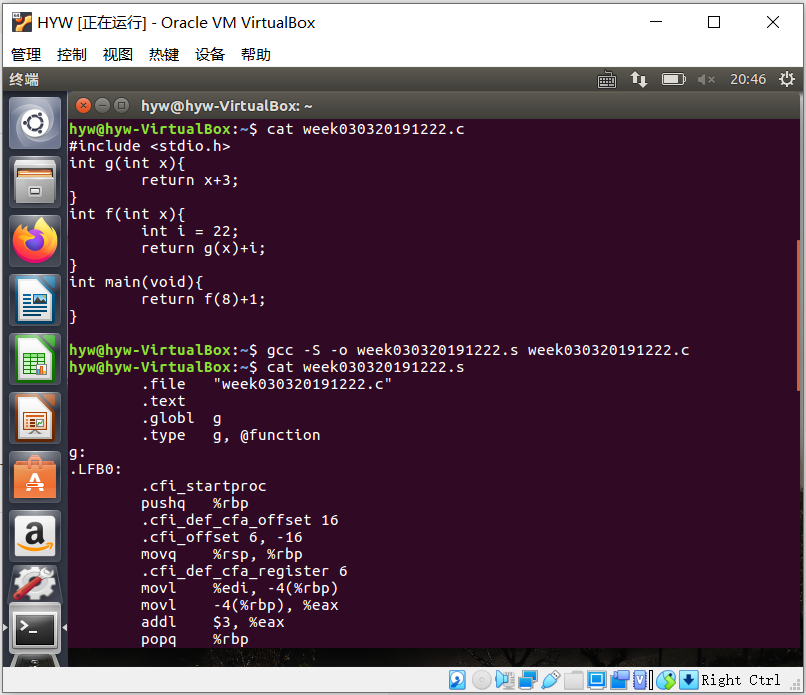

1. 通过输入gcc -S -o main.s main.c 将下面c程序”week030320191222.c“编译成汇编代码

int g(int x){

return x+3;

}

int f(int x){

int i = 22;

return g(x)+i;

}

int main(void){

return f(8)+1;

}

- 汇编代码截图

- 命令汇总:

b main:在主函数处设置行断点

r:运行

disassemble:显示当前所处函数的反汇编机器码

i r:显示各寄存器的值

display /i $pc:每次执行下一条汇编语句时,均打印出当前执行的代码

si:执行下一条汇编语句

x/参数 + 栈指针的值:以参数规定的形式查看栈中某地址单元中的值。

2. 参考http://www.cnblogs.com/lxm20145215----/p/5982554.html,使用gdb跟踪汇编代码。

-

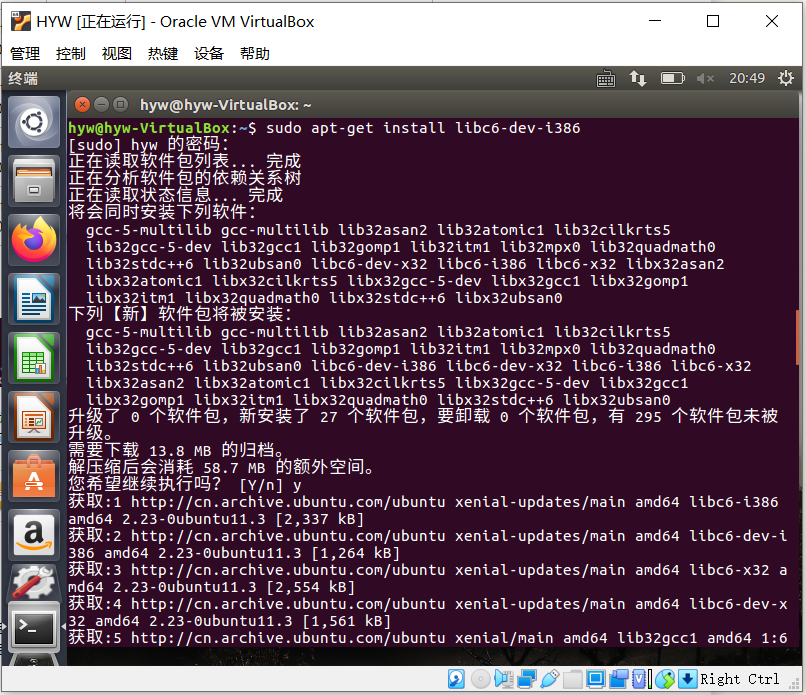

编译64位Linux版本32位的二进制文件,需要安装一个库,使用指令

sudo apt-get install libc6-dev-i386

-

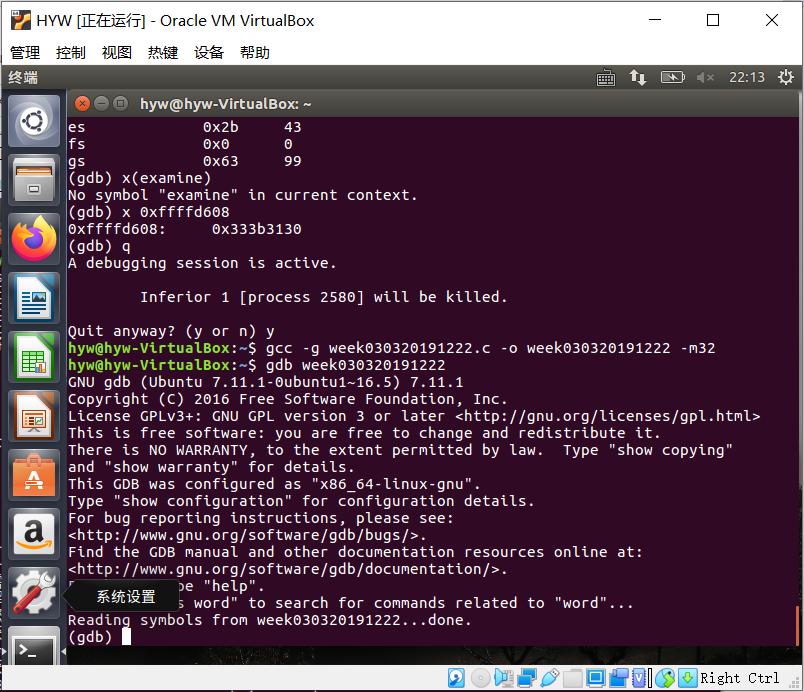

使用gcc - g example.c -o example -m32指令在64位的机器上产生32位汇编,然后使用gdb example指令进入gdb调试器

-

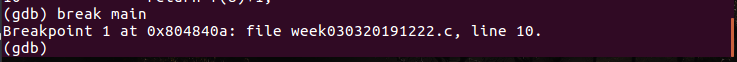

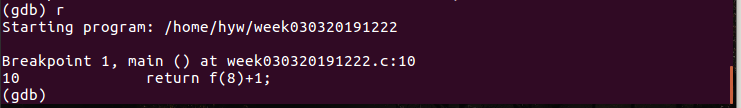

进入gdb,先在main函数处设置一个断点

-

run

-

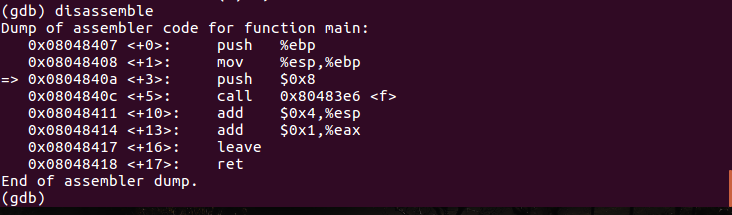

使用disassemble指令获取汇编代码

-

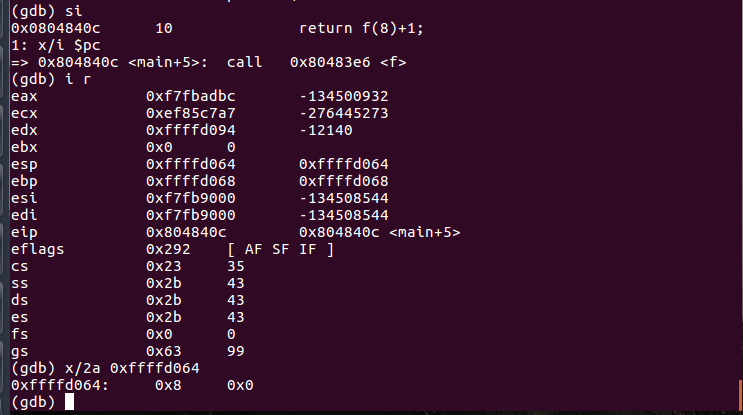

用i(info) r(registers)指令查看各寄存器的值

-

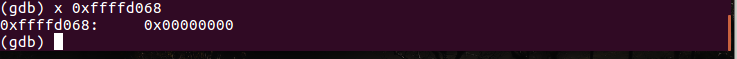

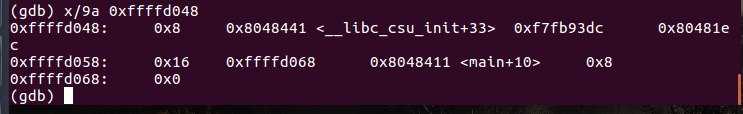

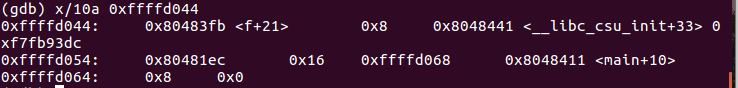

用x(examine)指令查看内存地址中的值

-

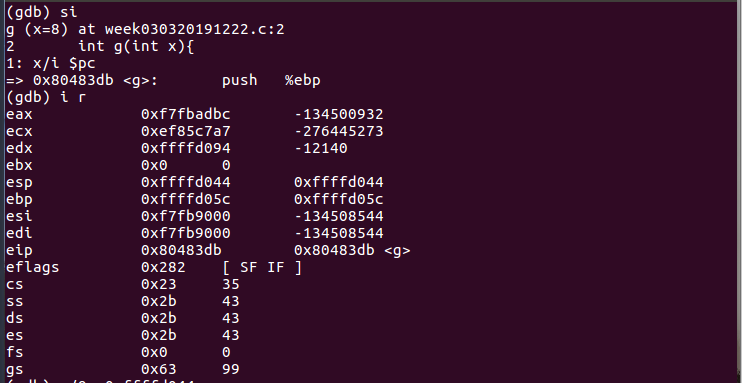

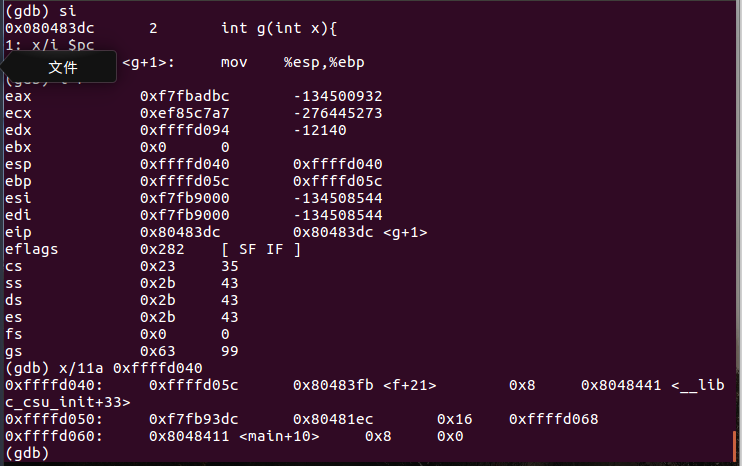

结合display命令和寄存器或pc内部变量,做如下设置:display /i $pc,这样在每次执行下一条汇编语句时,都会显示出当前执行的语句

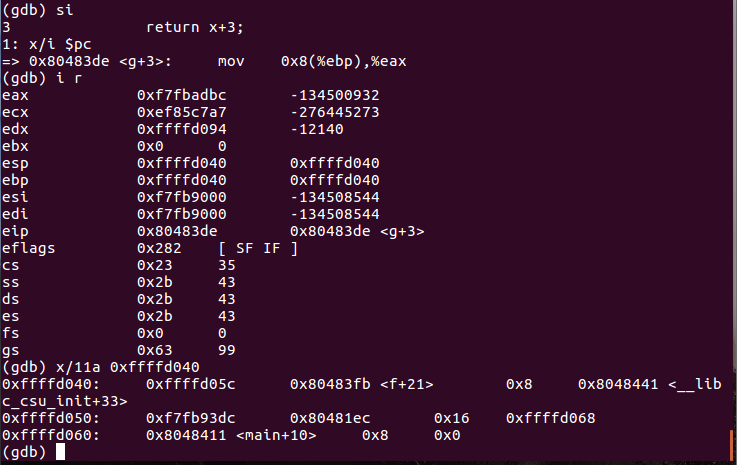

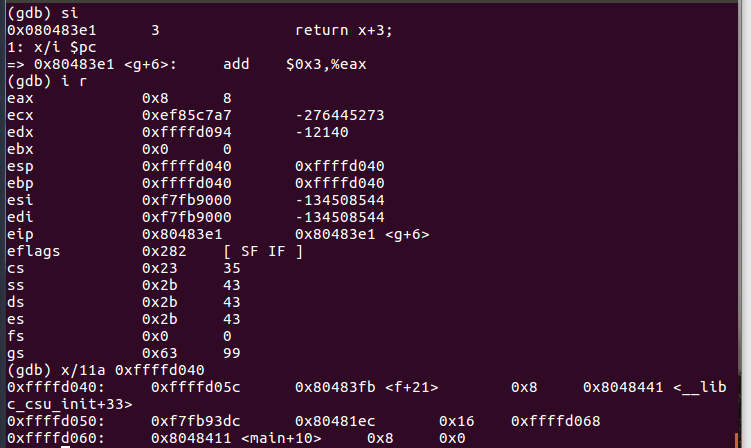

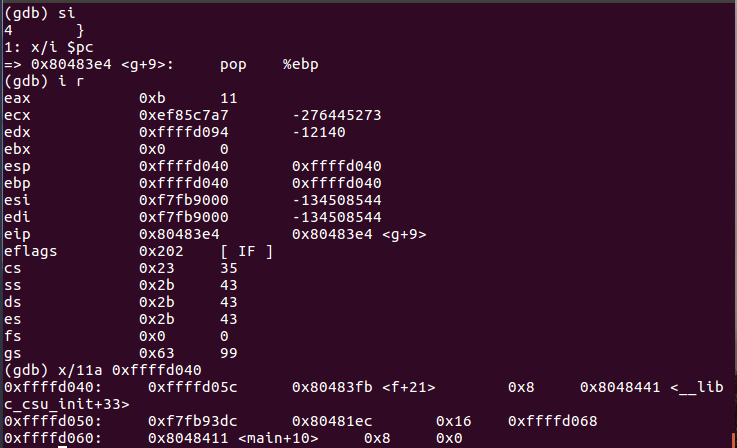

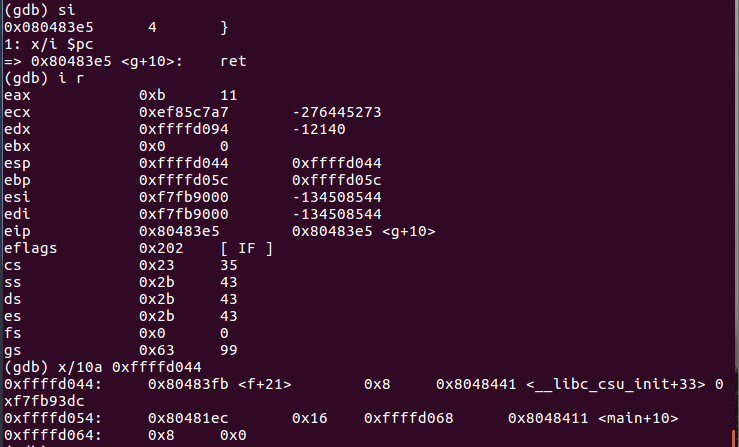

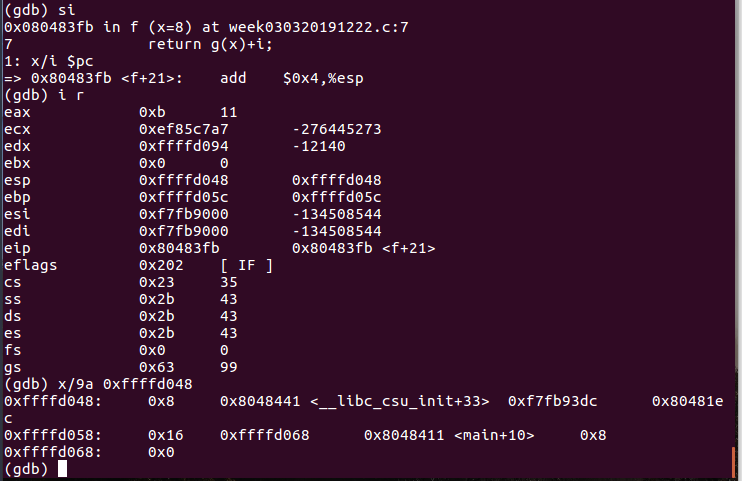

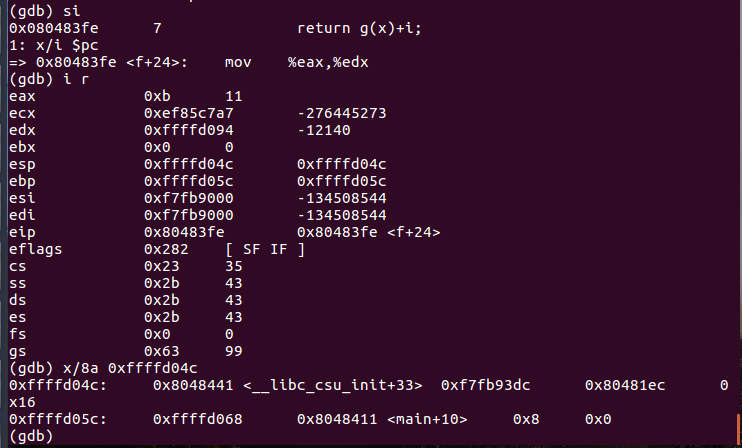

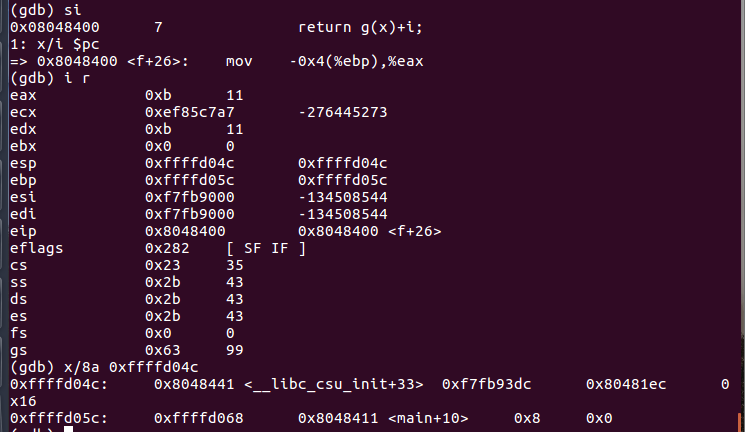

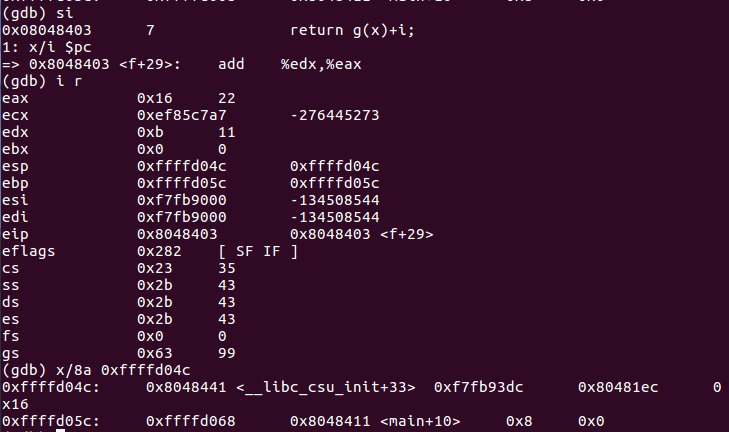

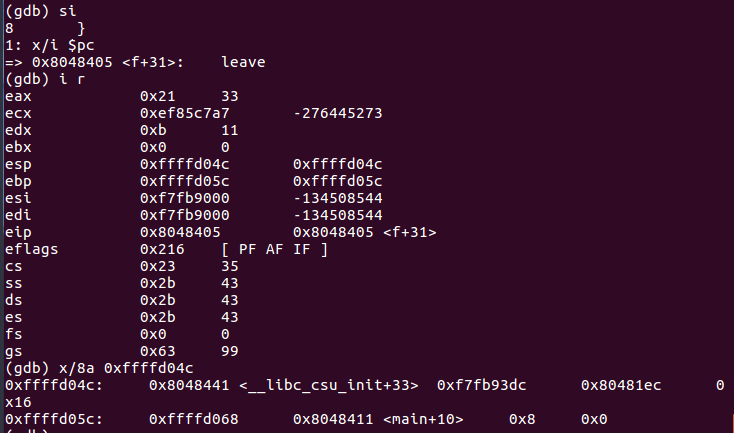

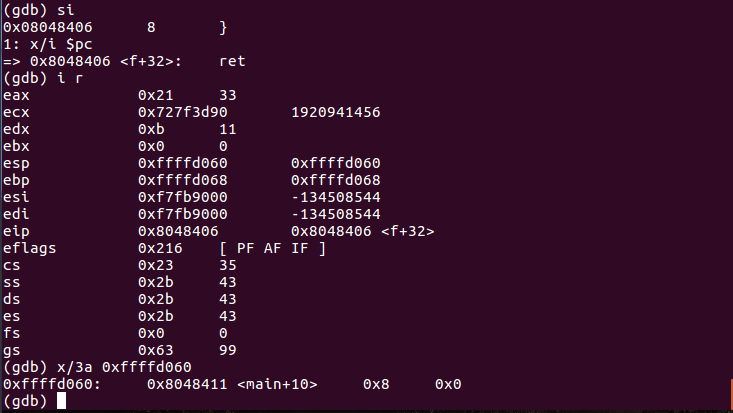

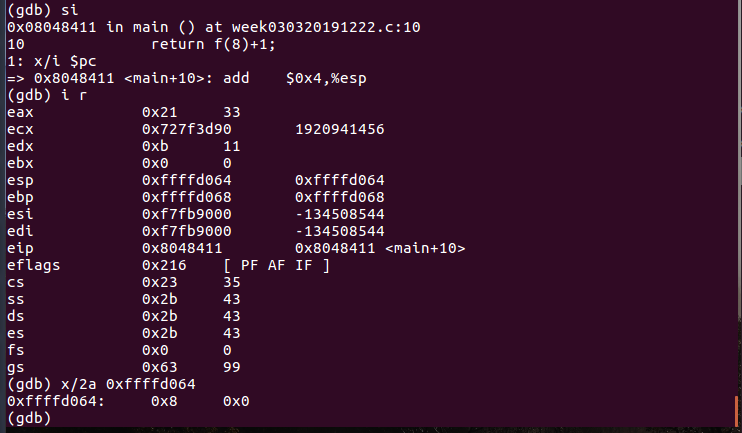

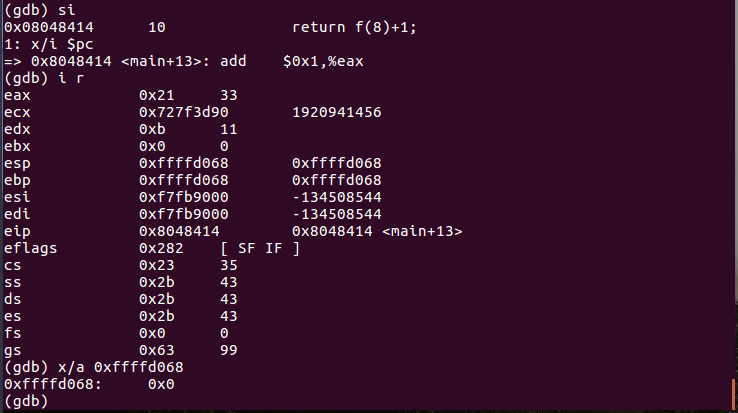

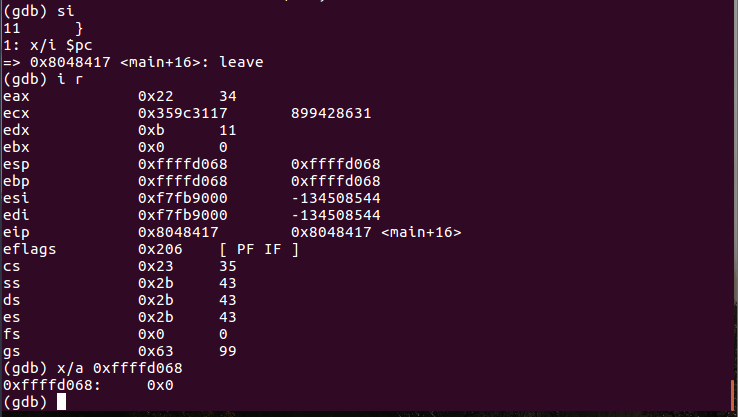

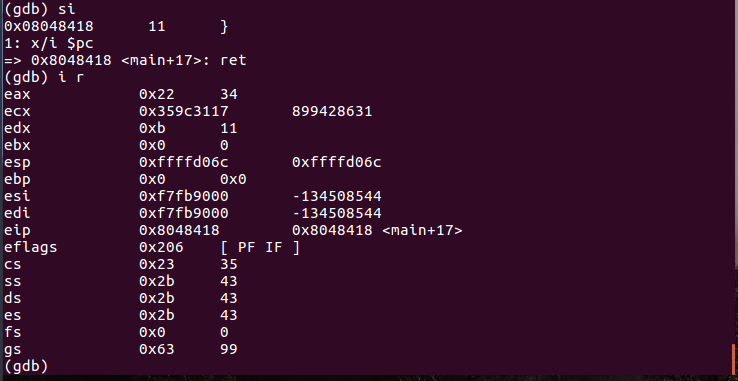

单步执行时的变化:

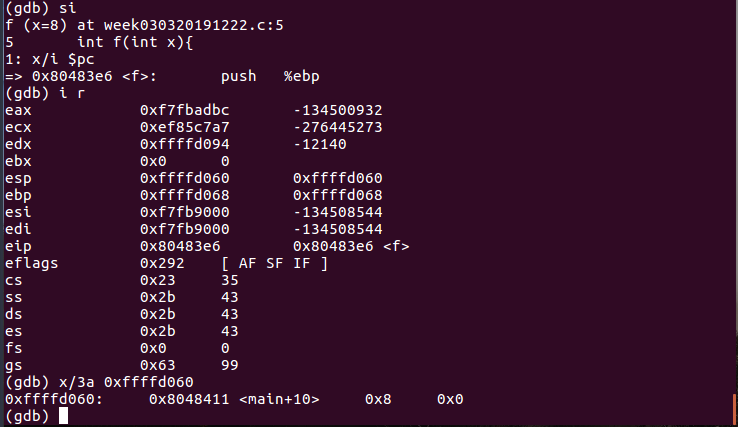

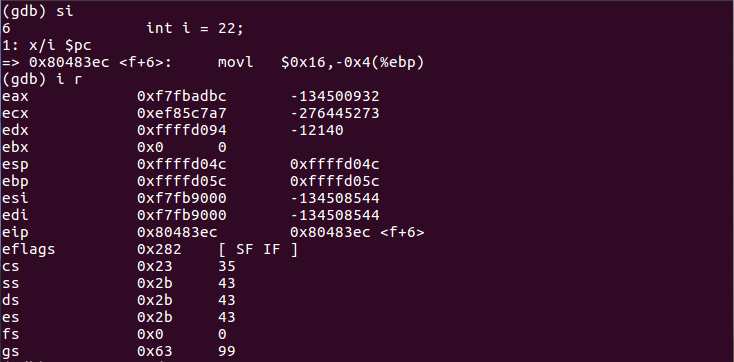

- step 1

- step 2

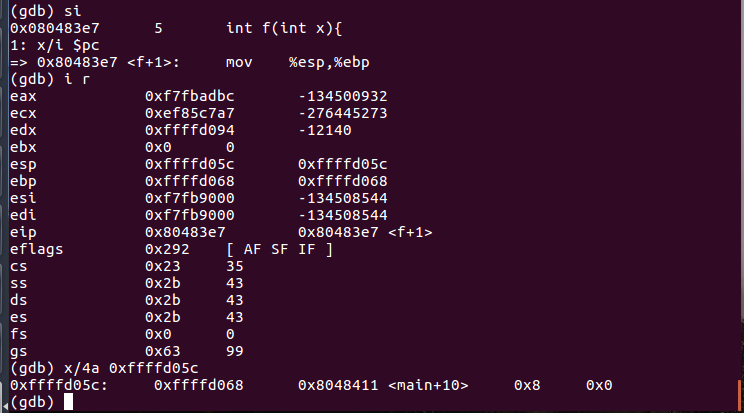

- step 3

- step 4

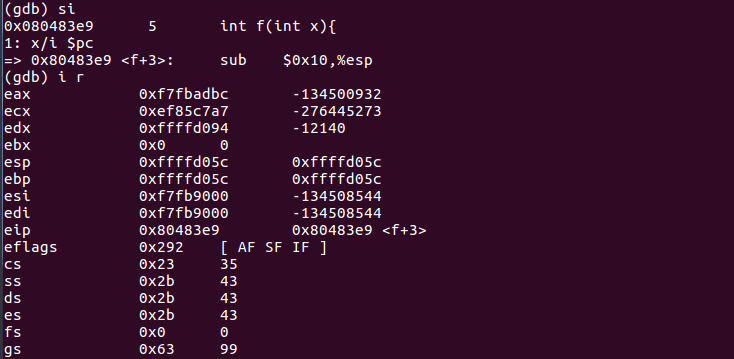

- step 5

- step 6

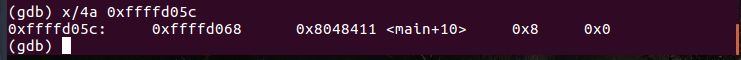

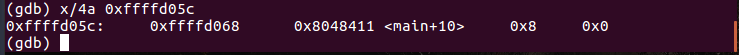

- step 7

- step 8

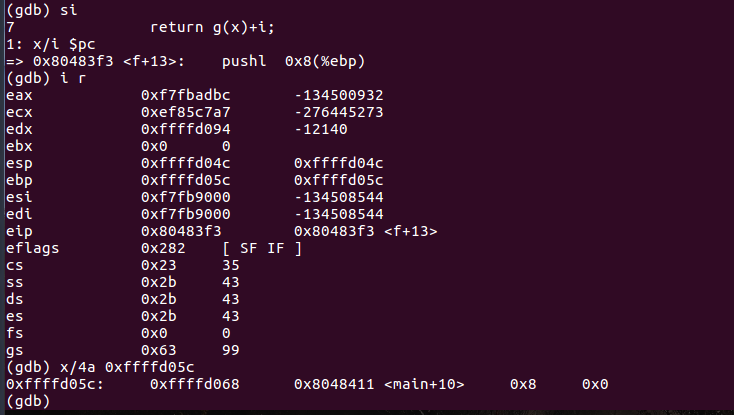

- step 9

- step 10

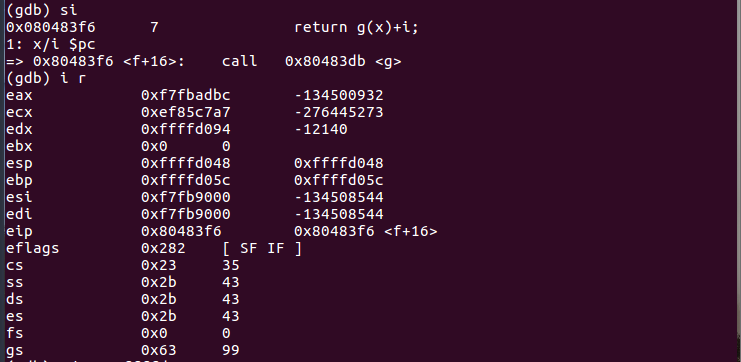

- step 11

- step 12

- step 13

- step 14

- step 15

- step 16

- step 17

- step 18

- step 19

- step 20

- step 21

- step 22

- step 23

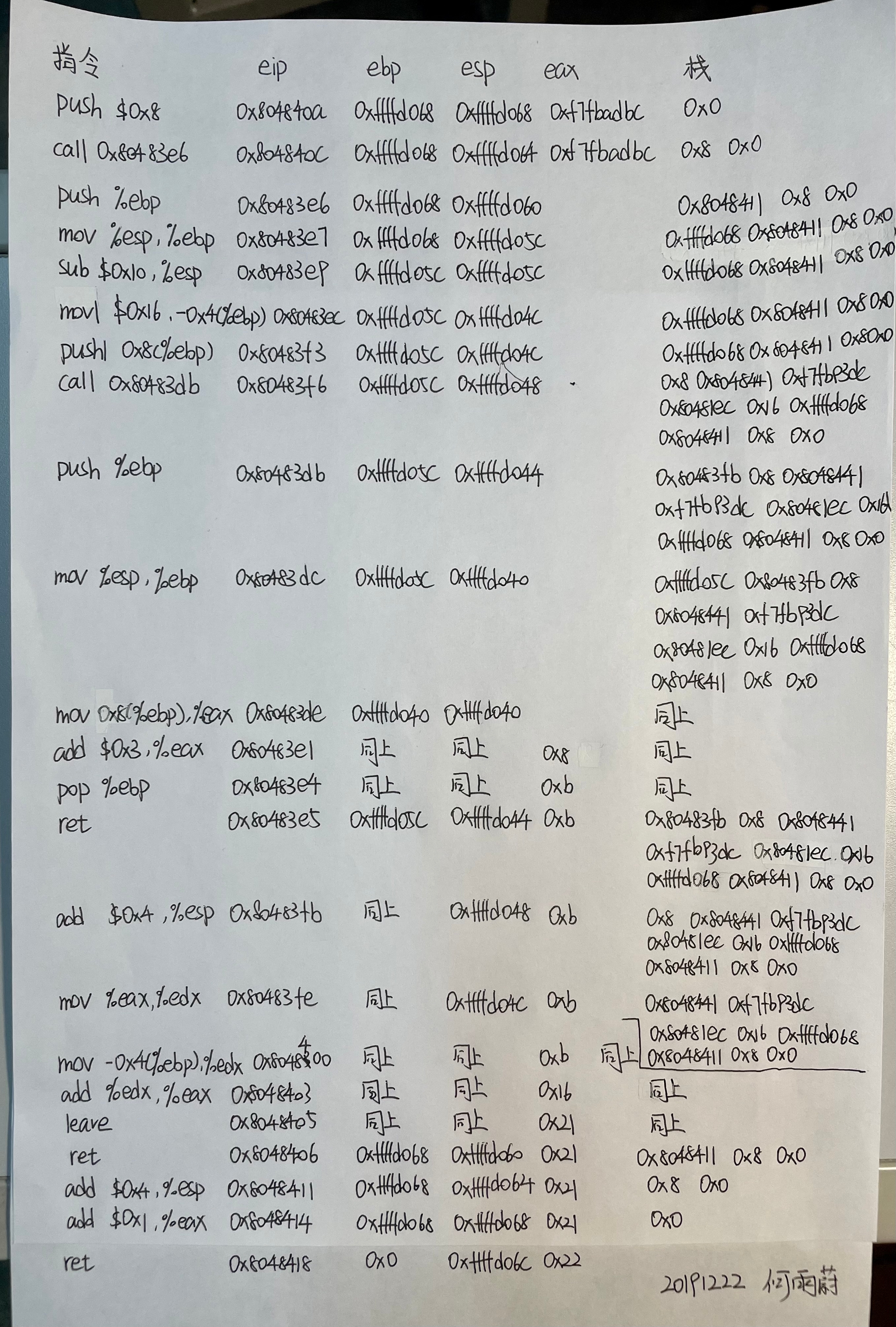

3. 在纸上画出f中每一条语句引起的eip(rip),ebp(rbp),esp(rsb),eax(rax)的值和栈的变化情况。提交照片,要有学号信息。

浙公网安备 33010602011771号

浙公网安备 33010602011771号