第177天:信息收集篇&自动项目&本机导出&外部打点&域内通讯&Pillager&BloodHound

工具信息收集

内网中 个人用机的角色

账号密码存储

1,浏览器自动存储

2,自己创建文件记录

3,某些工具自动存储

今天的这些工具就是可以对以上这些进行信息进行提取,如果是web服务器或者数据库服务器,用这些工具收集的话可能效果就不明显了

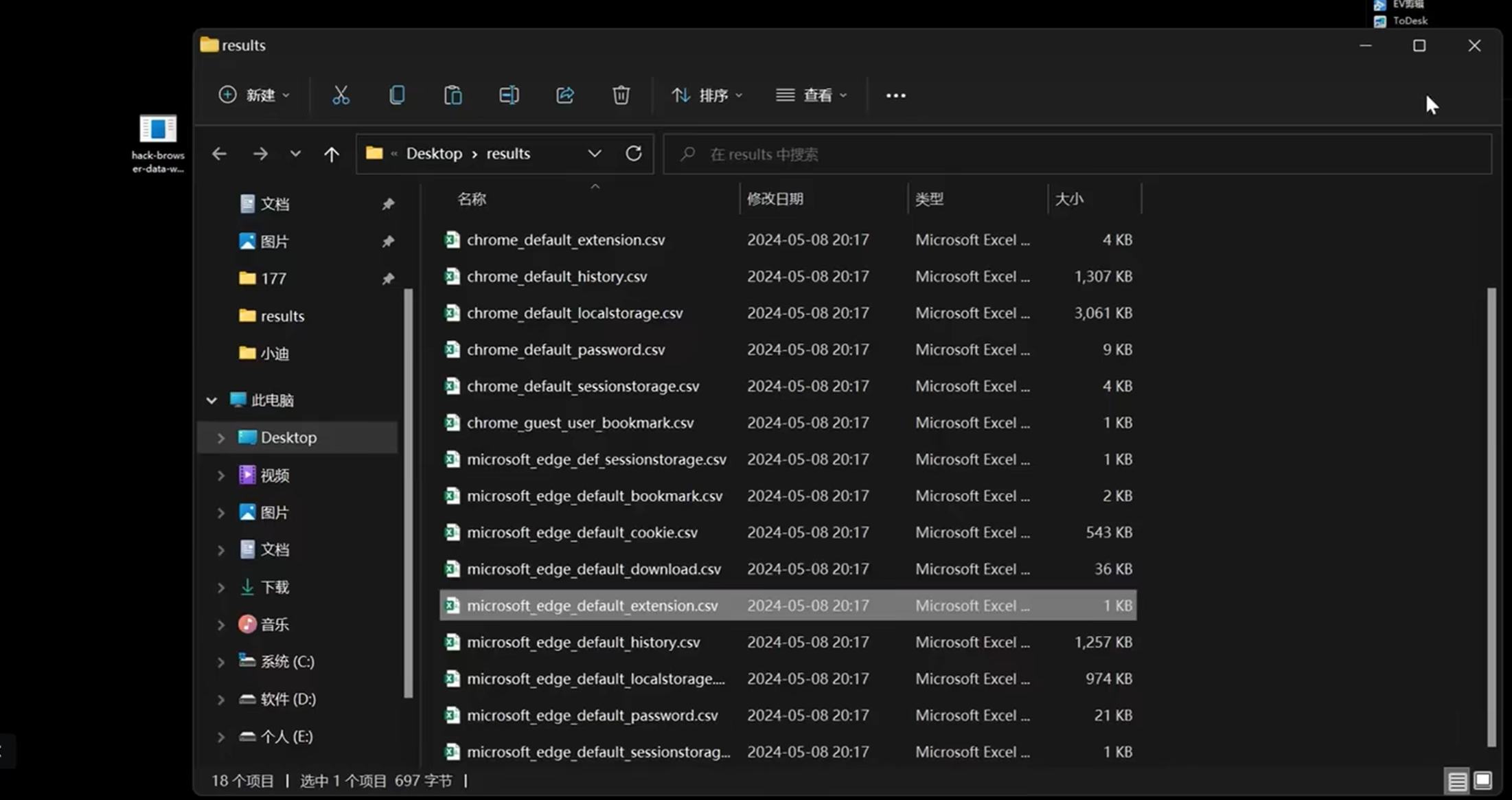

hackbroserData

主要收集浏览器的账号密码

直接用管理员运行

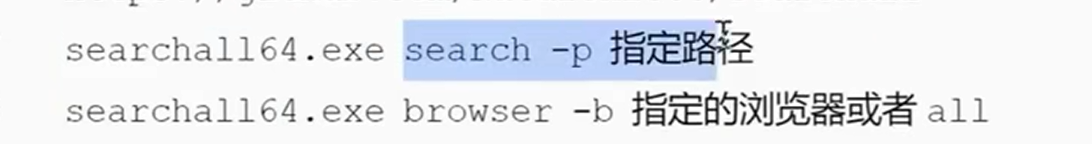

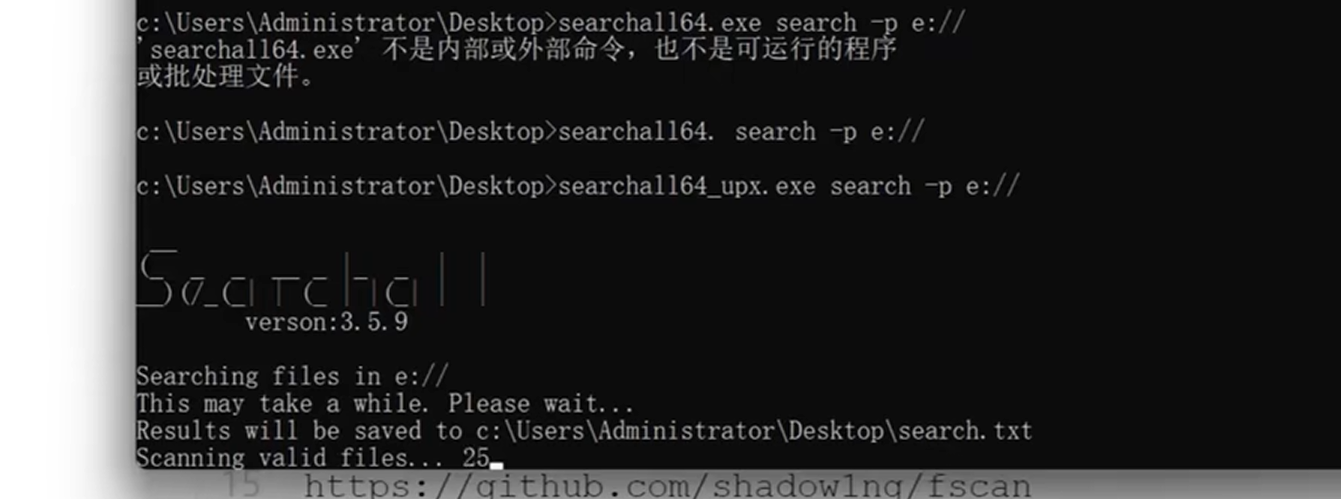

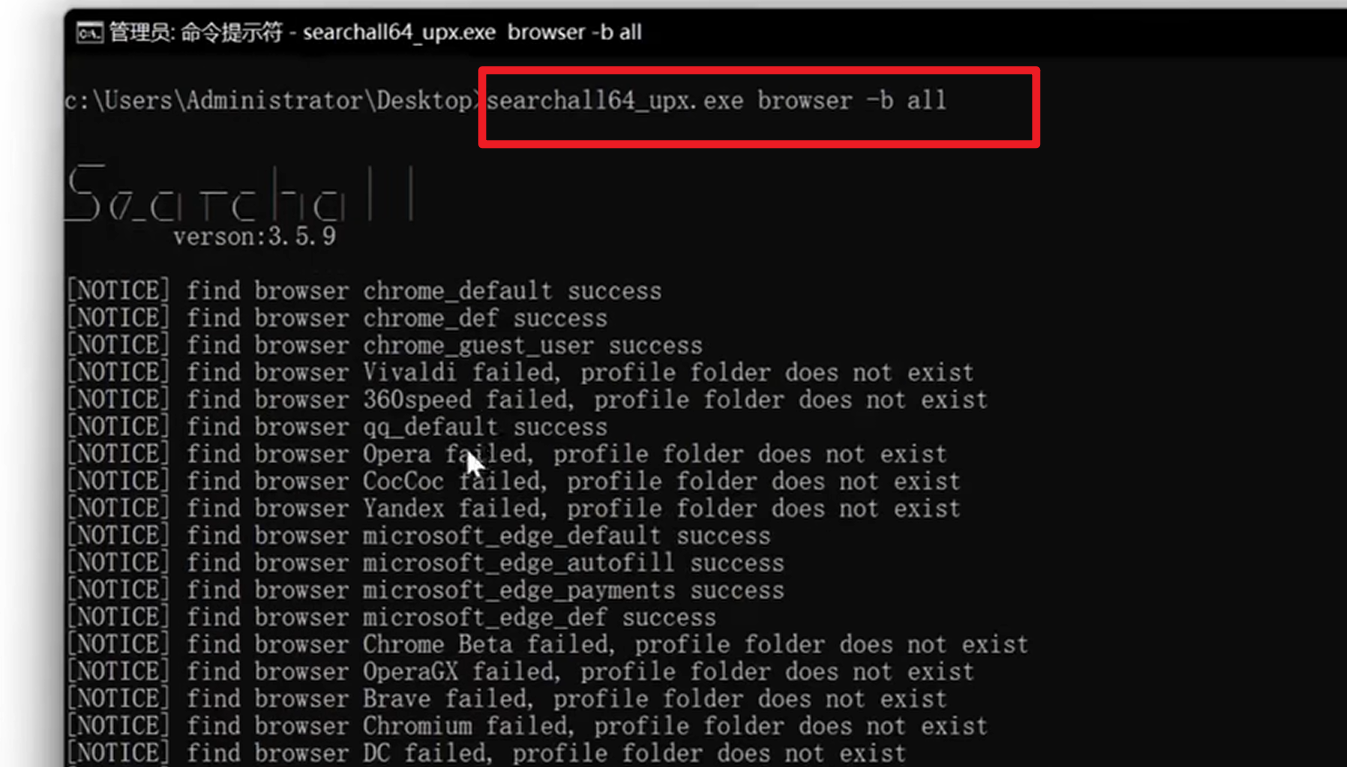

Naturehi 项目

针对于自己创建文件记录的收集

https://github.com/Naturehi666/searchall

搜索完成之后会自动生成一个txt文件

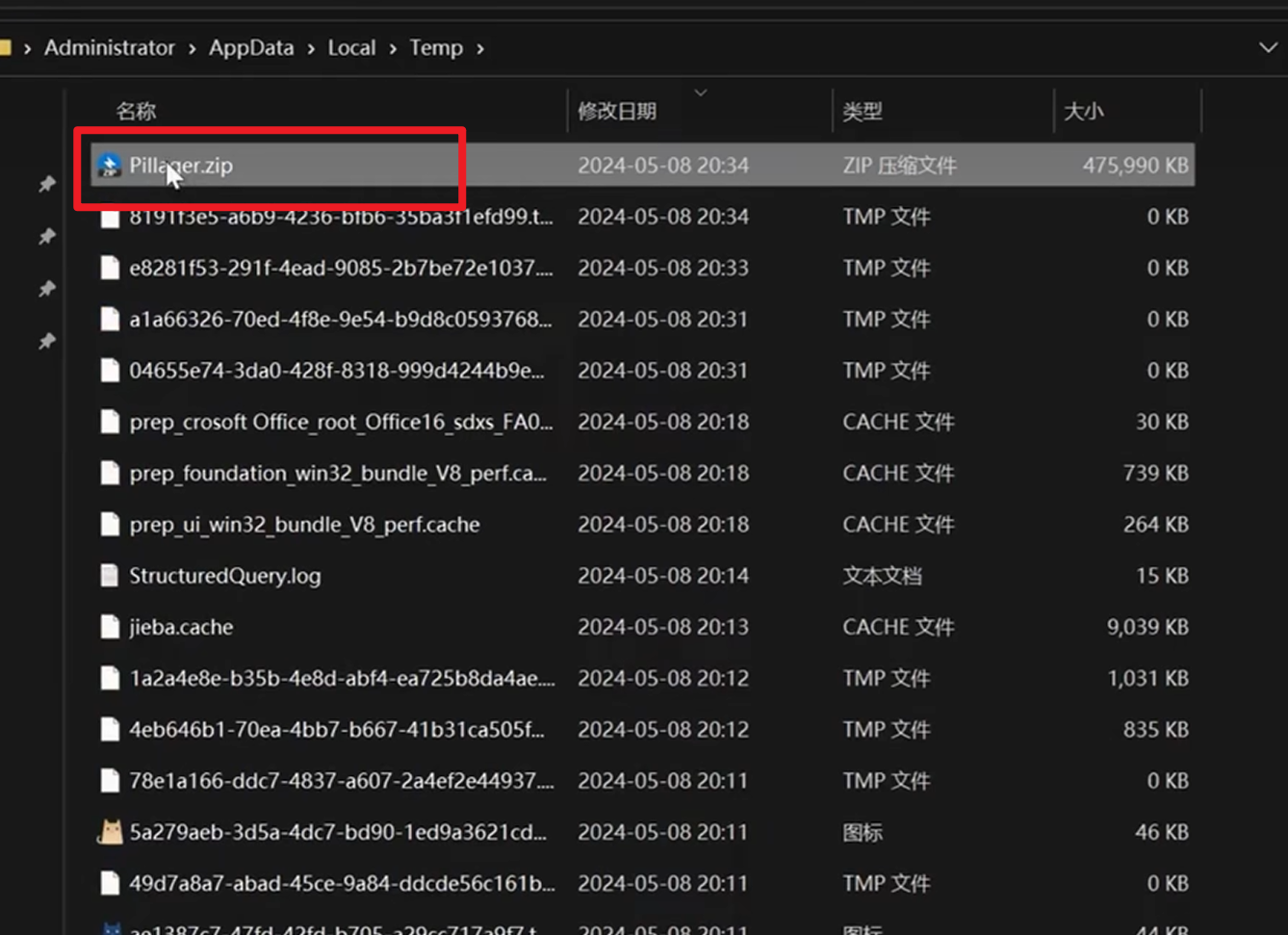

Pillager

针对于某些工具的存储信息

项目:https://github.com/qwqdanchun/Pillager

直接运行该文件即可,并会在%Temp%\Pillager.zip这个文件当中生成一个zip文件

fscan

内网综合扫描工具

这个就不多说了

template

与fscan类似但是又不同,多了扫内网域内的功能

https://github.com/1n7erface/Template

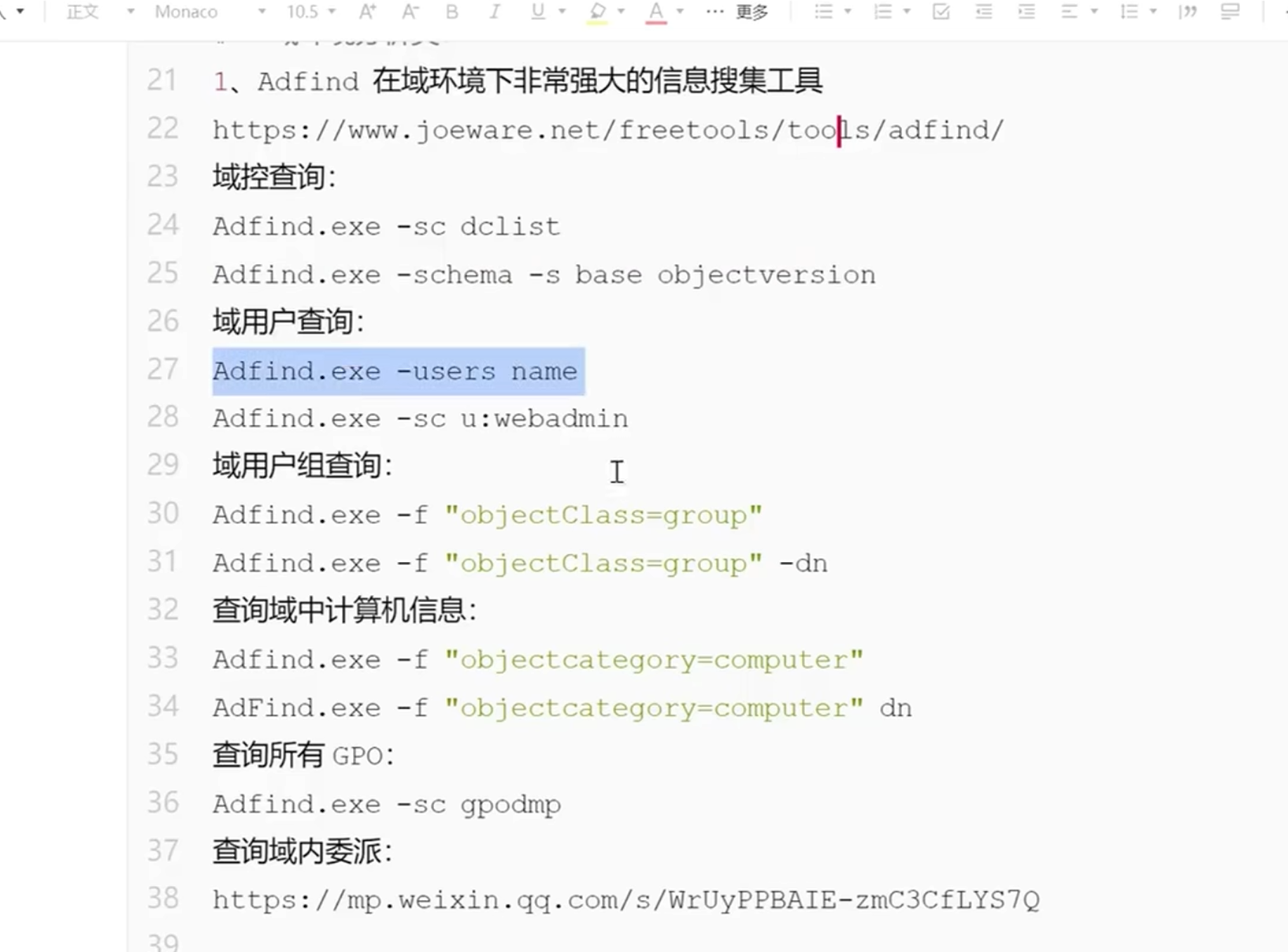

针对AD域的综合工具使用

ADfind针对于域内的攻击 https://www.joeware.net/freetools/tools/adfind/

https://mp.weixin.qq.com/s/WrUyPPBAIE-zmC3CfLYS7Q 使用参考

这款工具正常是放在被攻击机上

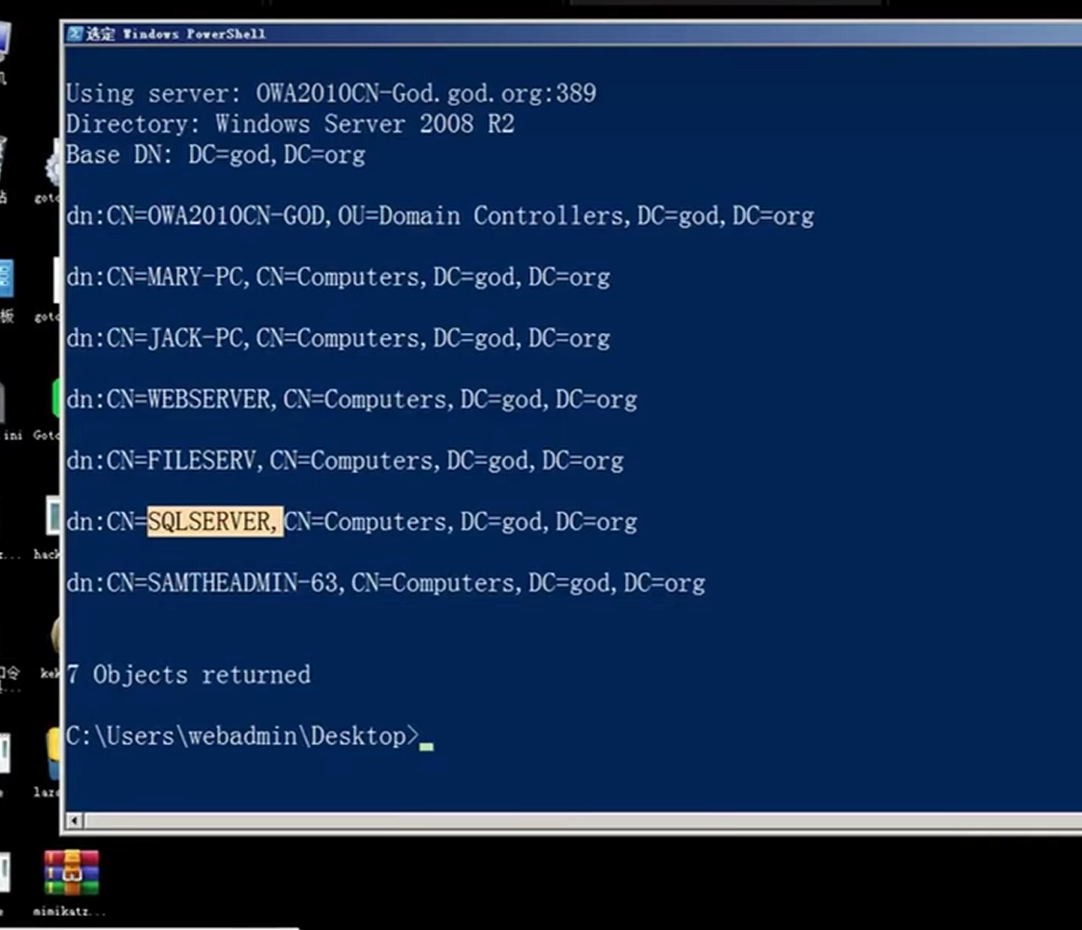

获取域控:

ADfind.exe -sc dclist

ADfind.exe -sc u:webadmin 查看详细的信息

上面这条命令可以获取创建时间,到期时间,改变时间,sid的值

可以获取到详细的信息

具体的参考下面这张图

Adfind.exe -f "objectcategpry=computrer" dn 简洁显示

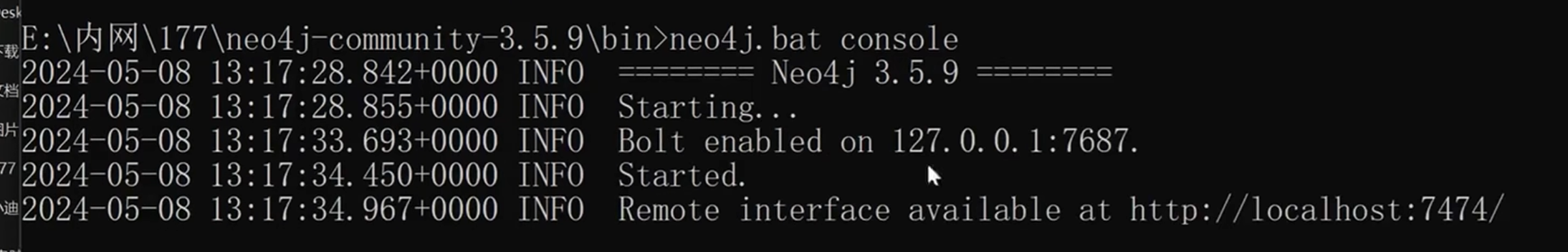

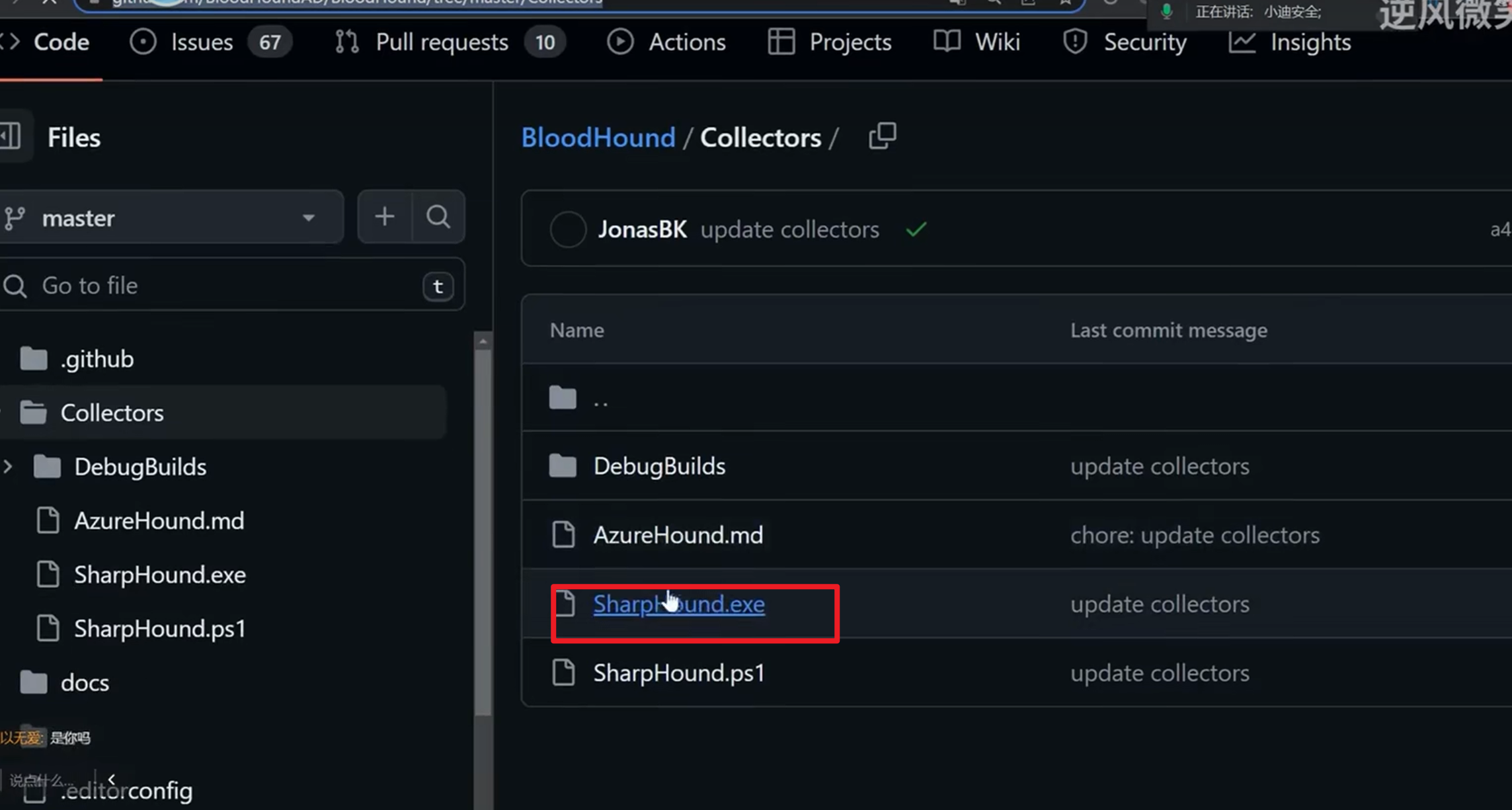

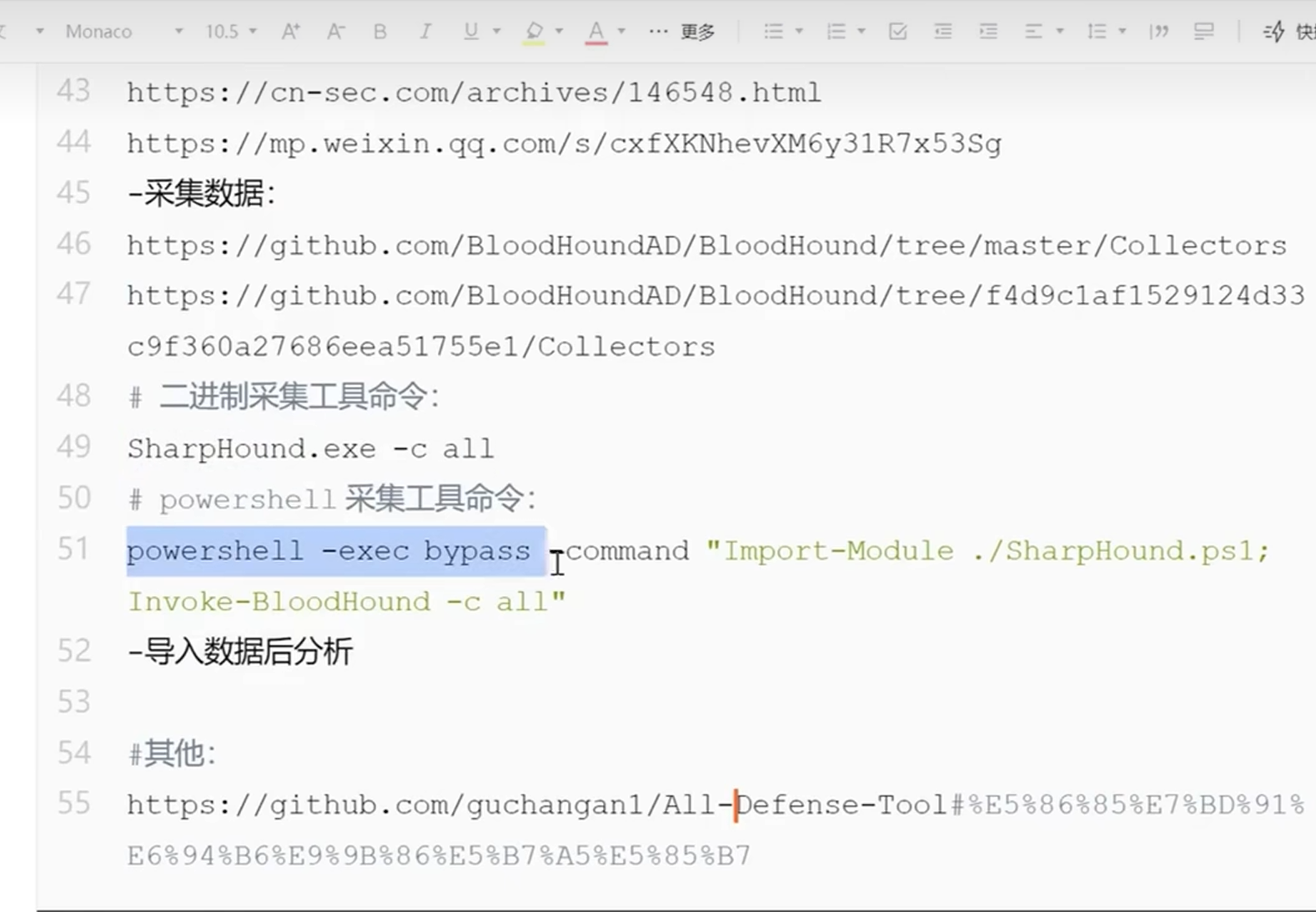

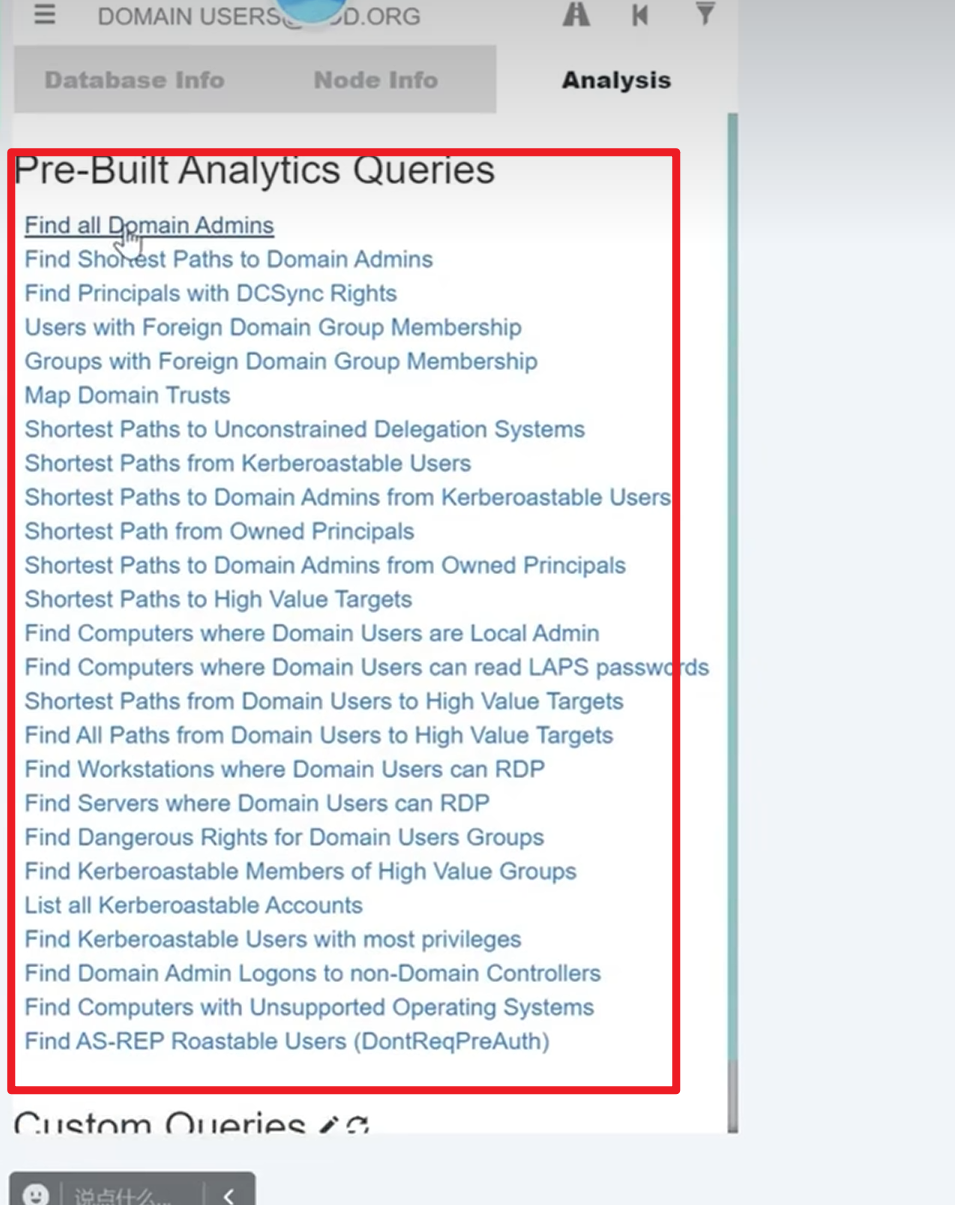

BloodHound 可视化图形工具

需要使用到neo4j数据库,需要安装neo4j

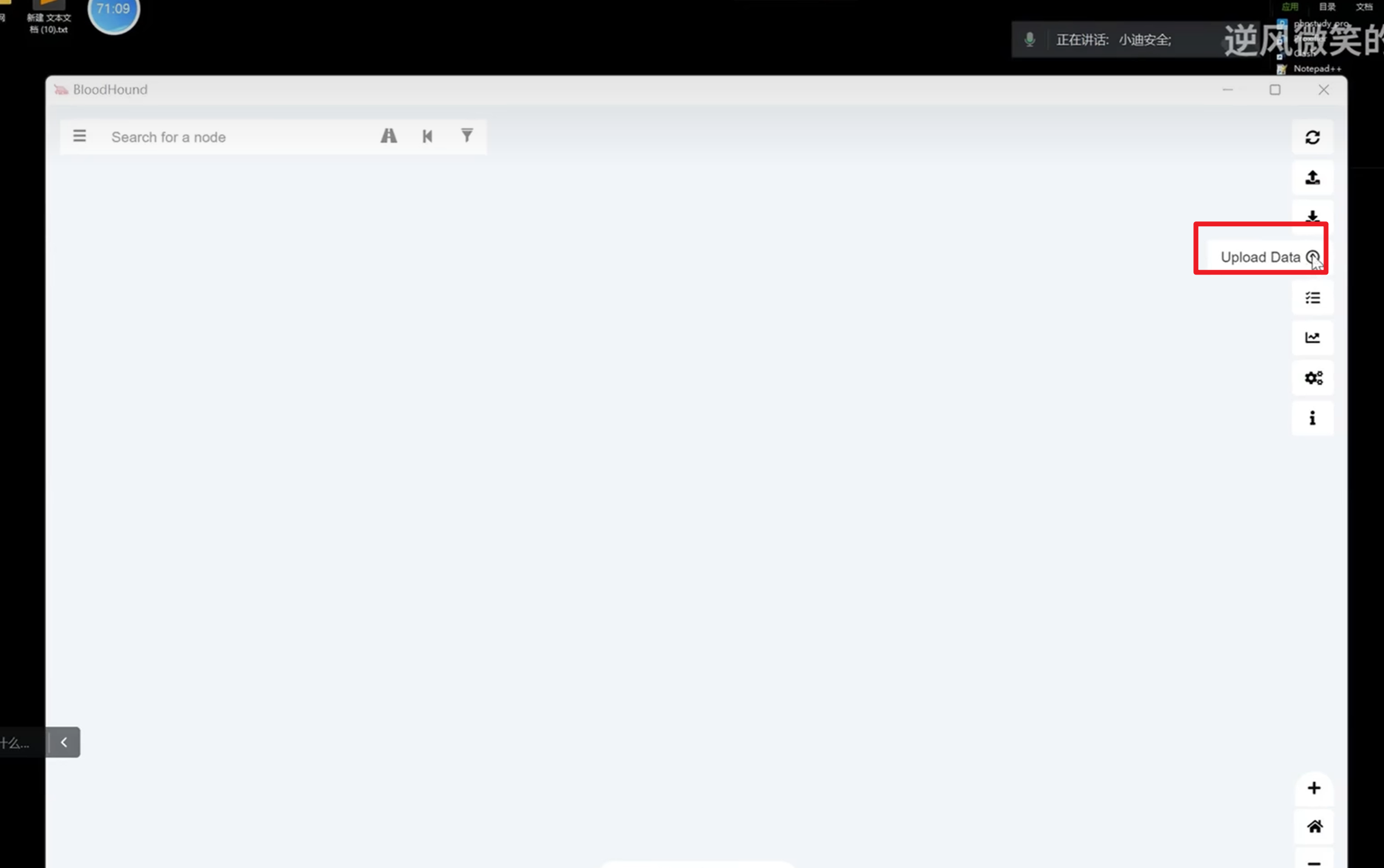

使用需要将这个exe文件上传到被控主机上,运行后会生成一个exe文件,然后把exe文件下载下来后上传检测

上传完成后就可以正常分析了

查找信息

浙公网安备 33010602011771号

浙公网安备 33010602011771号