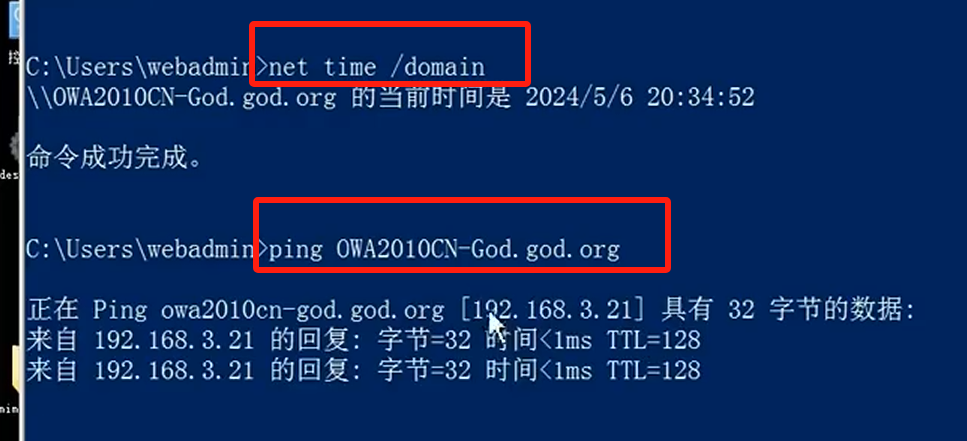

176天 内网的信息收集

关于信息收集

不是很难理解,学习工具与手法

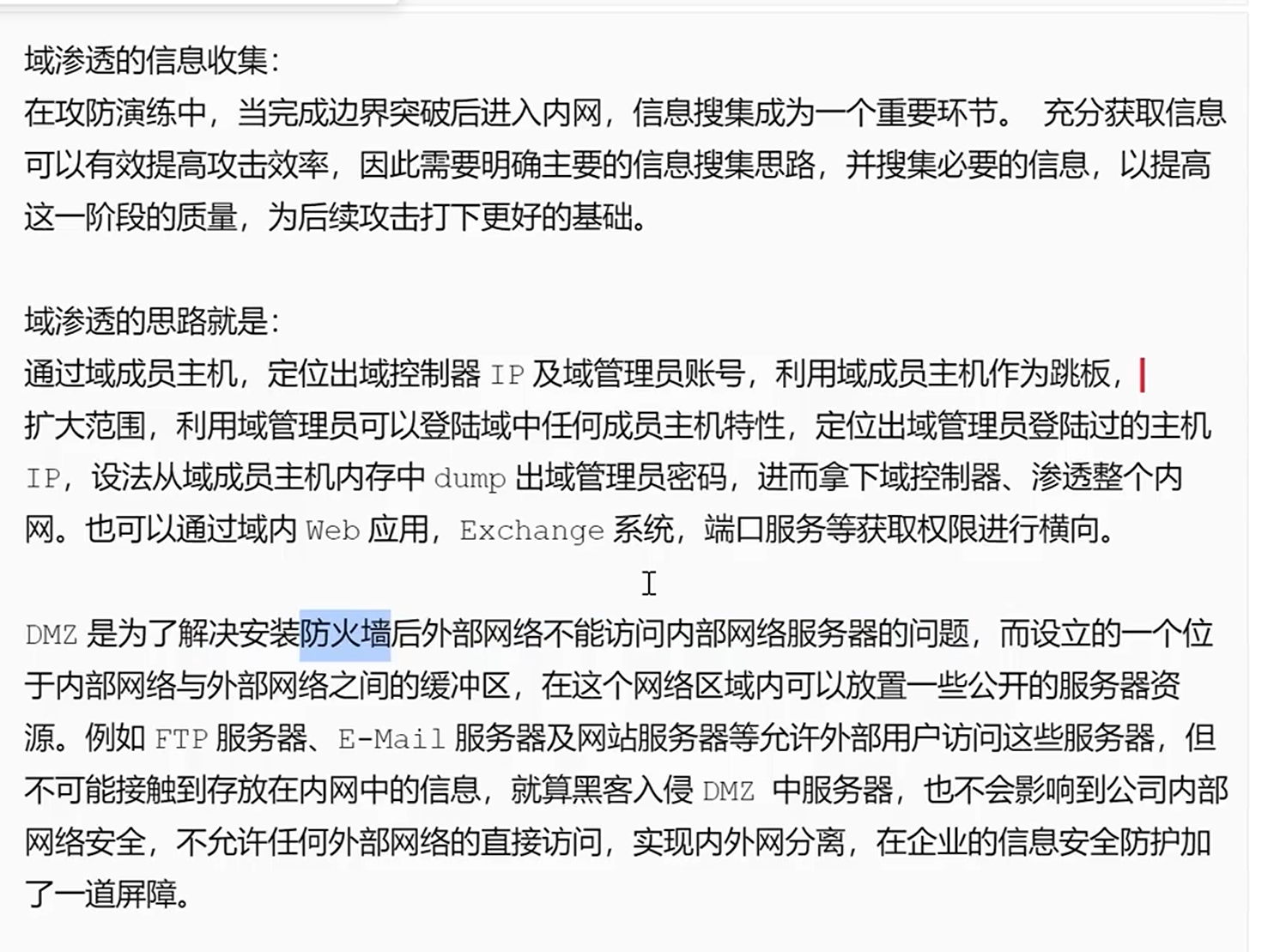

1.判断主机是不是在内网

是否有私有地址,是都有其他网段的ip

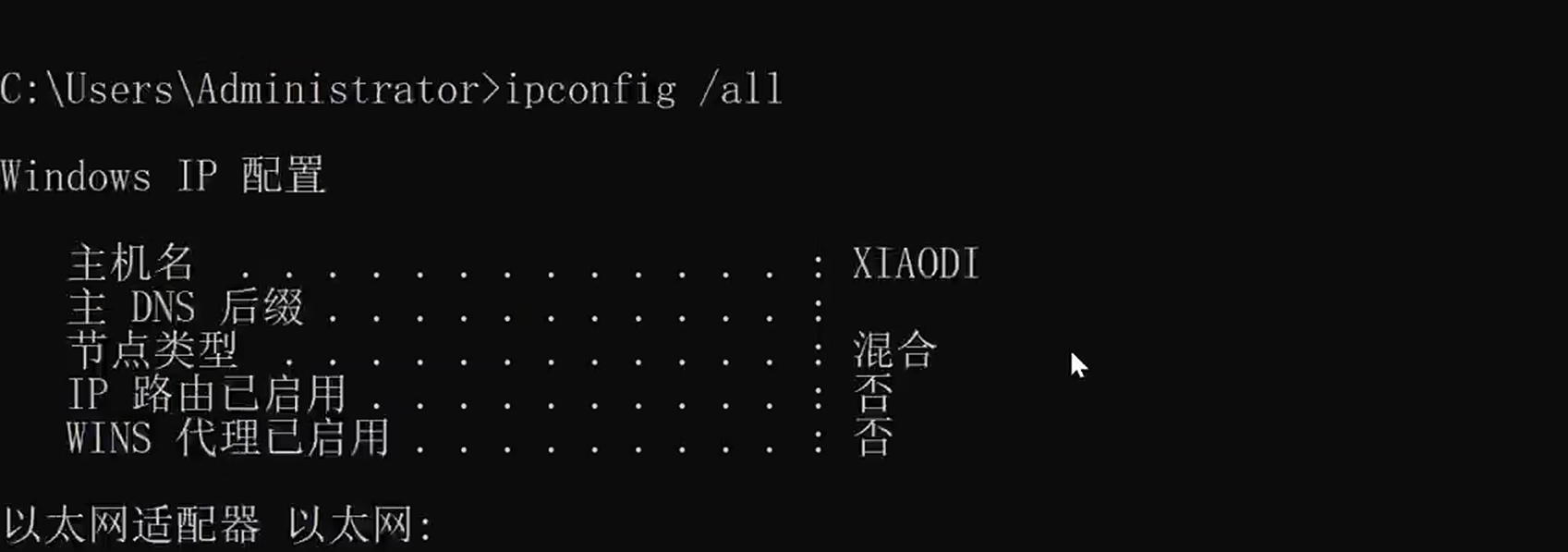

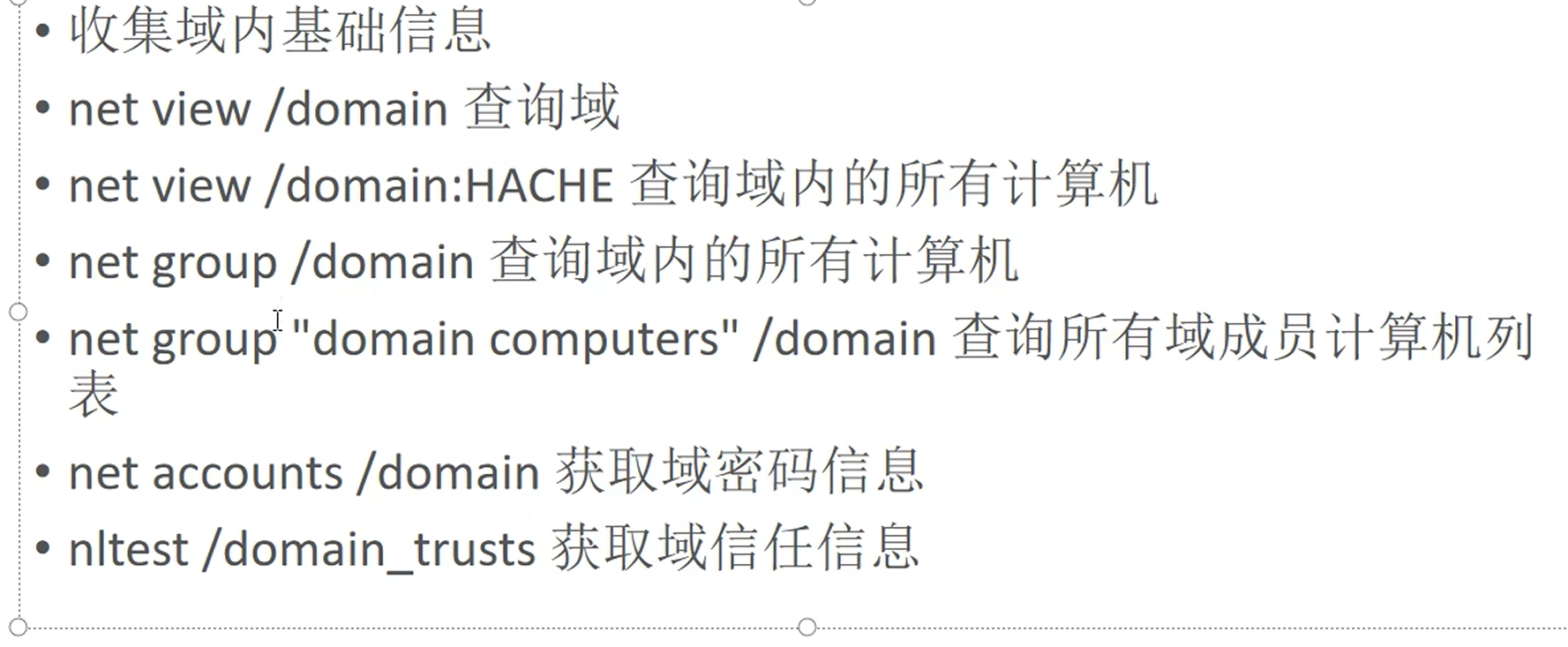

2.判断内网是在工作组(局域网)还是域内

执行域内特有的命令,看是否可以执行

比如:net view /domain

net user /domain

ipconfig /all 也可以判断

使用 net config workstation

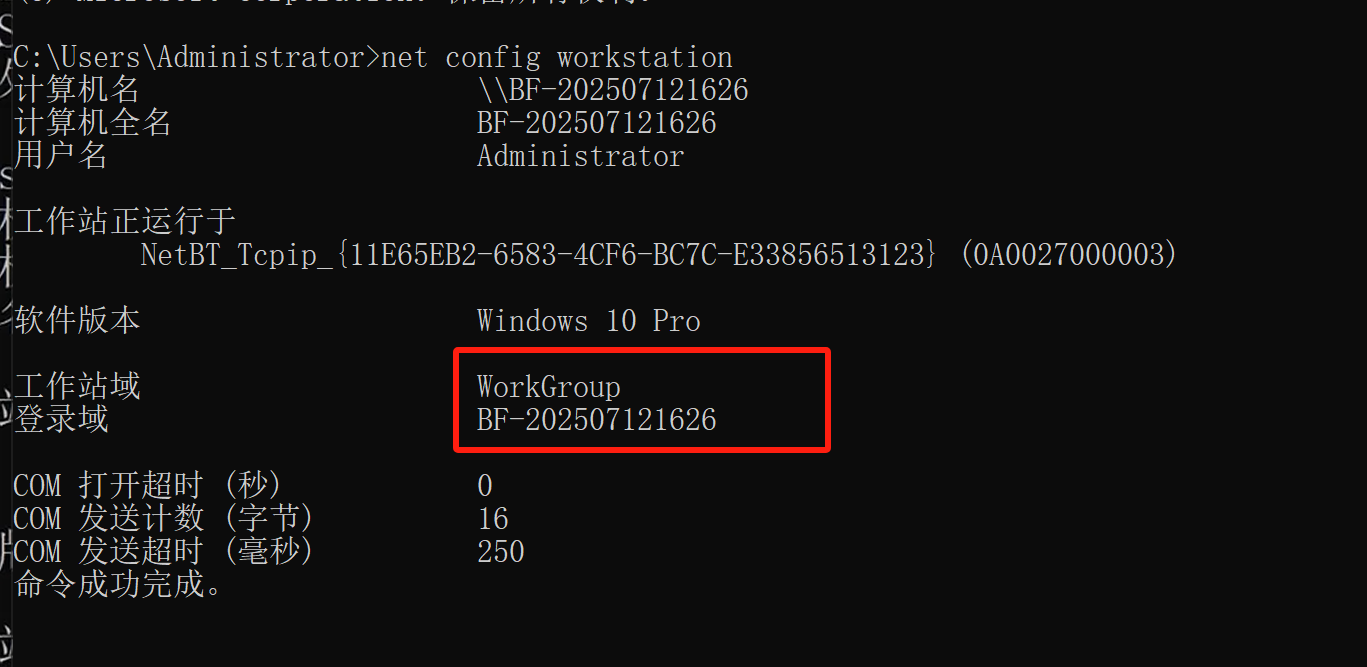

也可以使用 net time /domain

3.定位DC 定位域控

还可以扩大战果 内网渗透 拿下更多服务器,作为重点的目标

通过net time /view 进行判断域控,然后进去ping 从而判断出IP地址

4.定性被控主机

通过计算机名,主机名,用户名进行判断主机的性质

whoami /hostname /systeminfo

5.其他信息/其他的主机

端口扫描/fscan工具/CS插件 (正常不要把工具上传到主机当中,因为有杀软或者检测,搭建隧道进行扫描是最好)

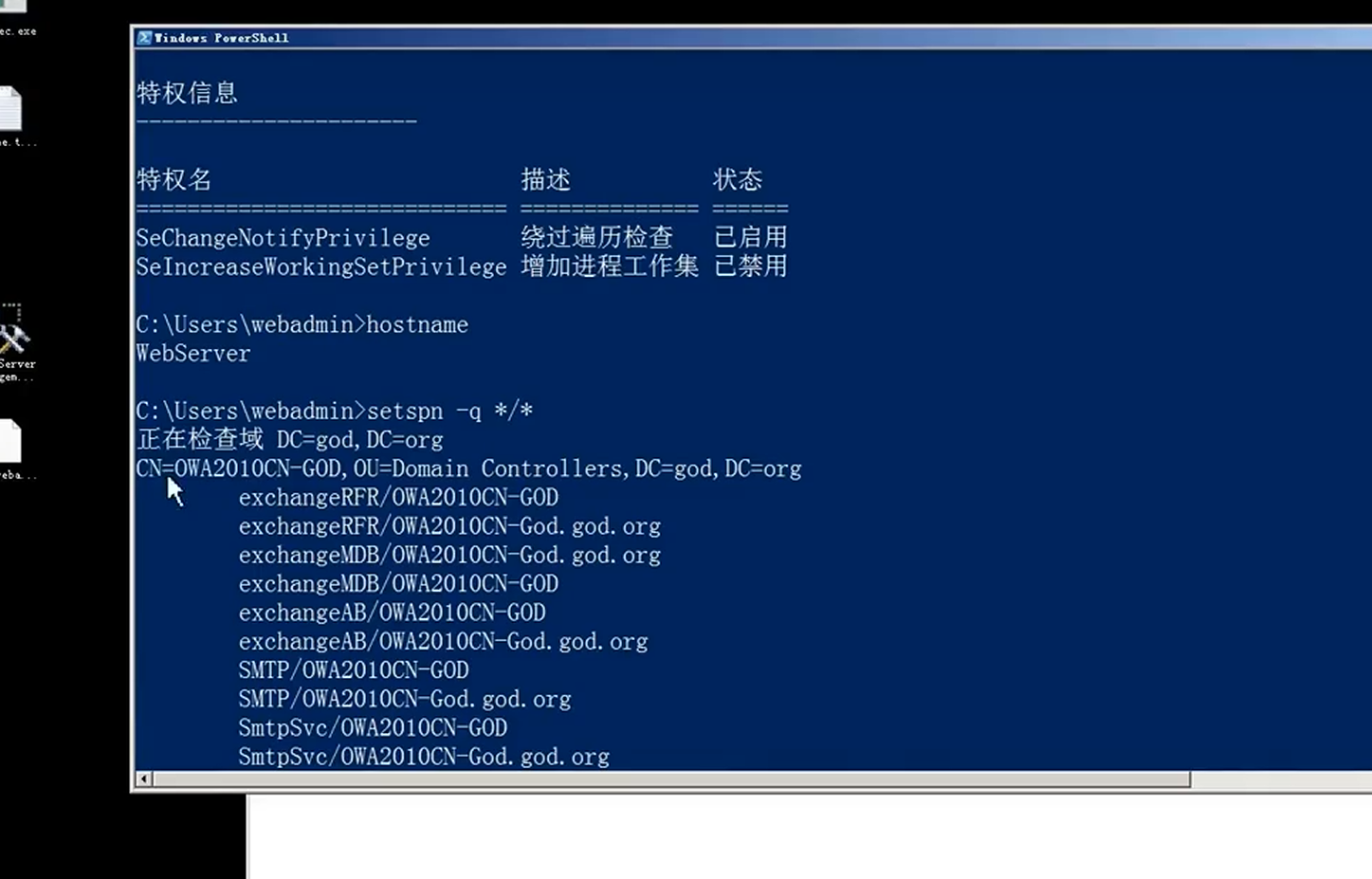

setspn可以用来收集域内的信息(比如计算机名),解决端口扫描无法扫描的问题,用来绕过防火墙

使用net group /domain 查看域内其他计算机

比如这边有exchange 就可以判断为邮件服务器,SMTP也是邮件传输的协议

根据回显和出网的情况,来判断自己是什么区域,比如

有一台服务器开了,但是无法进行ping通,那么此时就有可能是在dmz区域

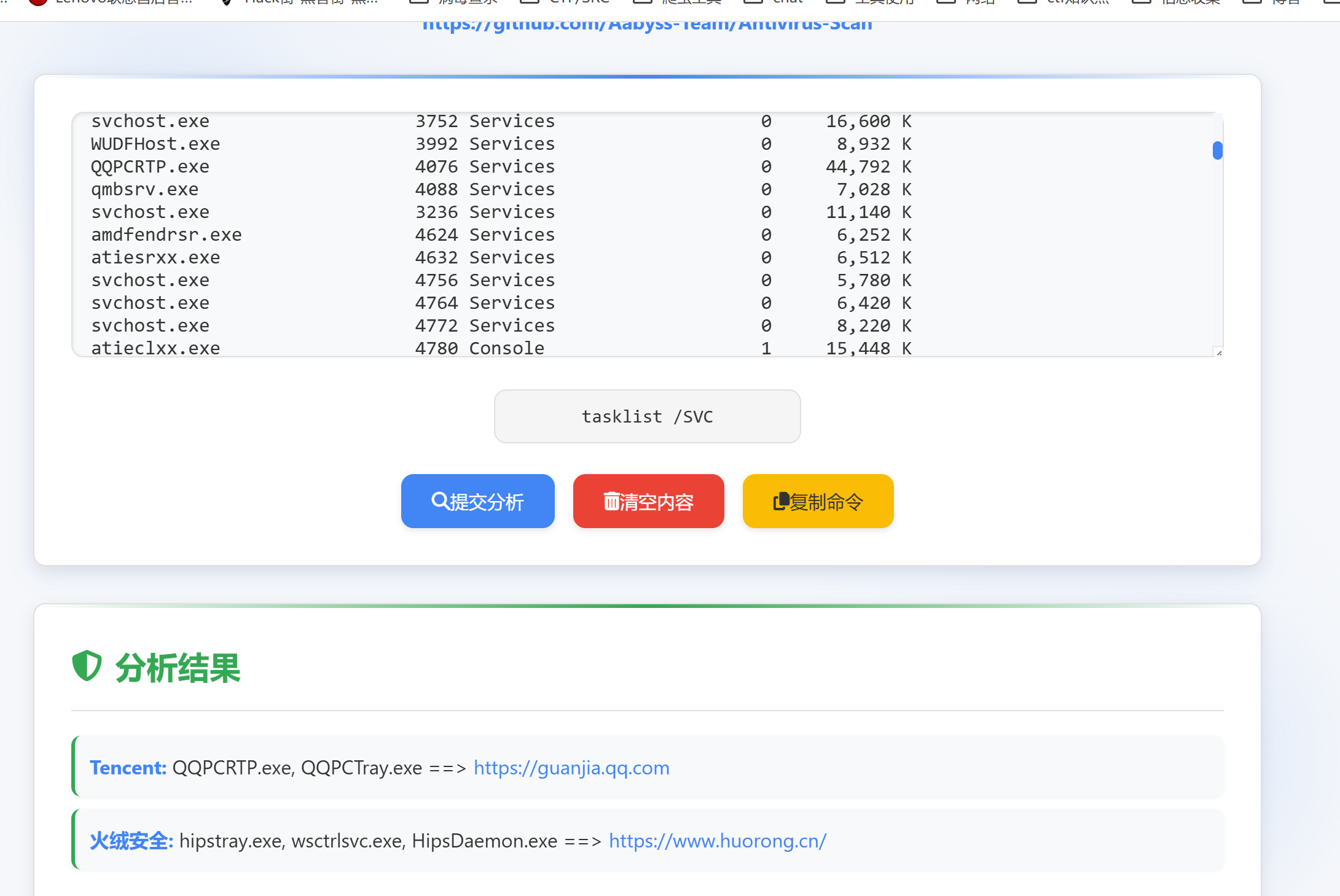

6.获取相关的防护信息

扫端口资产,上传文件,漏洞利用数据包,隧道技术

防火墙,杀毒软件,流量设备

查看防火墙

netsh advfirewall set allprofiles state off //关闭防火墙

tasklist 查看进程然后识别

其他信息,如凭证之类的:

minikatz:windows大于等于10或者2012R2无法抓取明文密码

https://github.com/gentilkiwi/mimikatz

hackbrowserData:收集浏览器的信息(一般是针对个人的电脑)

https://github.com/moonD4rk/HackBrowserData

SharpDecryptPwd 可以查询到其他的一些第三方的存储工具 如navicat等这种工具的存储

https://github.com/uknowsec/SharpDecryptPwd

使用命令搜集各类敏感密码配置文件

dir /b /s user.,pass.,config.,username.,password.*

使用命令查找某个文件的某个字段

findstr /c:"user" /c:"pass" /si *.txt

使用命令找出所有包含 password 的文件

findstr /si password *.inc *.config *.ini *.txt *.asp *.aspx *.php *.jsp *.xml *.cgi *.bak

具体信息:

1.站点源码备份文件、数据库备份文件等

2.连接工具存储密码,xshell,Navicat等

3.浏览器保存密码、浏览器Cookies

4.其他用户会话、3389和ipc$连接记录、回收站内容

5.Windows 保存的WIFI密码

6.网络内部的各种帐号和密码,如:Email、VPN、FTP、OA等

浙公网安备 33010602011771号

浙公网安备 33010602011771号