OSCP 备考指南

0x0 备考资料

0x1 openvpn快速连接

你是否感到每一次连接实验室 lab VPN 都需要输入账户、密码会很麻烦?

给大家们分享一种快速连接 openvpn 的方法:

-

新建一个文件

pwk-authen.txt,文件内容第一行放用户名,第二行放密码:openvnp用户名 openvpn密码 -

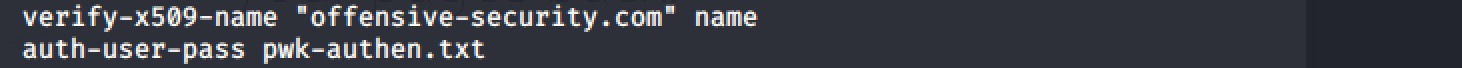

编辑

OS-XXXXX-PWK.ovpn,在auth-user-pass后面添加pwk-authen.txt:

- 将以上两个文件放在~/oscpvpn/目录下,再新建一个别名:

alias oscpvpn="sudo openvpn ~/oscpvpn/OS-XXXXX-PWK.ovpn"

这样每次要连接 VPN 只需要输入 oscpvpn 便可快速连接不用再输密码,可以节约大量时间。

0x2 关于 Nmap 端口扫描

一定记得使用-p1~65535 参数扫描所有端口,确保不遗漏掉任何一个端口,强烈建议将如下命令创建为一个 alias 例如 nmapscan,每次扫描只需要使用 nmapscan <IP> 即可

sudo nmap -sS -sC -p1-65535 --open -v

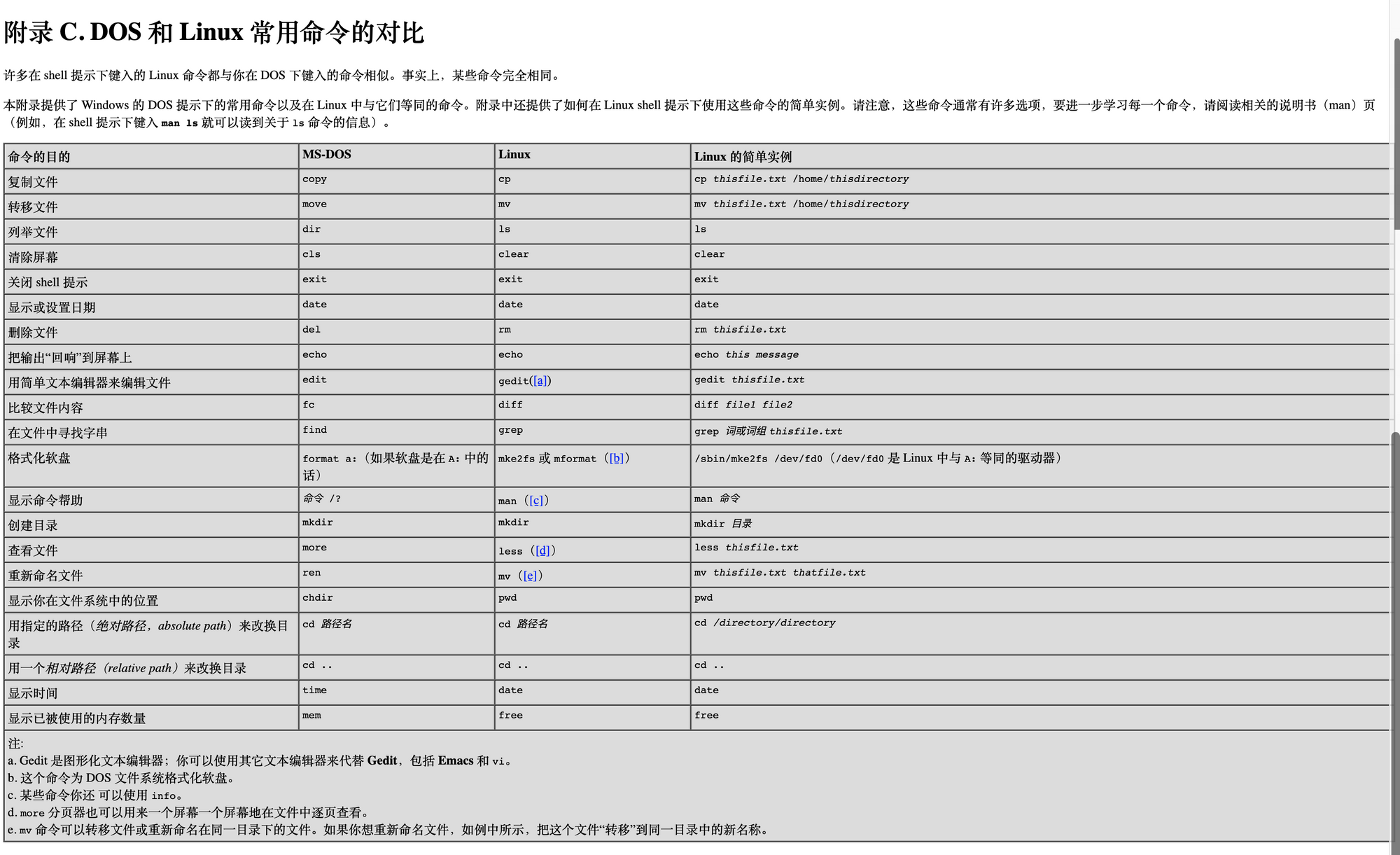

0x3 Windows 和 Linux 命令对比:

0x4 合理利用 别名功能|大大提高效率

实际渗透测试时,大量工作是重复了,如果能利用好 kali 上的 alias 工具,可以帮我们节约大量的时间。

将该文件保存为~/.bash_profile,然后运行 source ~/.bash_profile 即可生效

# 提高效率的一些别名

alias httphere="python3 -m http.server 8000" #快速在当前目录搭建 http 服务,用于向目标主机上传文件

alias pingoscp="ping 10.11.1.8" # 用于测试 vpn 是否断开

alias ttmssqlwithnmap="nmap --script ms-sql-info,ms-sql-empty-password,ms-sql-xp-cmdshell,ms-sql-config,ms-sql-ntlm-info,ms-sql-tables,ms-sql-hasdbaccess,ms-sql-dac,ms-sql-dump-hashes --script-args mssql.instance-port=1433,mssql.username=sa,mssql.password=,mssql.instance-name=MSSQLSERVER -sV -p 1433 " # 使用 nmap 进行 mssql 漏洞利用

alias ttnmapsyn="sudo nmap -sV -sS -sC -p1-65535 --open -v" #快速进行 nmap 扫描

alias cdwordlists="cd /usr/share/wordlists/" # 快速进入 kali 字典

#扫描系统服务

alias ttrdpwithnmap="nmap --script \"rdp-enum-encryption or rdp-vuln-ms12-020 or rdp-ntlm-info\" -p 3389 -T4" #扫描 rdp 服务漏洞

alias ttsmb="nmap -A --script=smb-vuln* -v --open" #使用nmap smb 脚本进行测试

alias ttsmbclient="sudo smbclient --option='client min protocol=NT1' -N -L"

# 扫描 Web 服务

alias ttwpscan="wpscan --enumerate ap,at,cb,dbe --url" #使用 wpscan 扫描 wordpress 漏洞

alias ttdirsearch-big="python3 /home/kali/githubtools/dirsearch/dirsearch.py -e php,jsp,asp -t 100 --random-agents -F -f -u" #使用大字典进行 Web 目录爆破

alias ttdirsearch-small-r="python3 /home/kali/githubtools/dirsearch/dirsearch.py -w /usr/share/dirb/wordlists/common.txt -e php,jsp,asp -t 100 -r -R 3 --random-agents -F -f -u" #使用小字典进行递归爆破 Web 目录

alias ttgobusterbig="gobuster dir -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x txt,html,htm,php -l -k -t 100 -r -u" #使用 gobuster 进行目录爆破

alias ttput="curl -v X OPTIONS" #测试目标主机支持的 http 方法

# 爆破hash

alias ttjohn="sudo john --rules --wordlist=/usr/share/wordlists/rockyou.txt "#使用 john 爆破 hash

0x5 Web服务测试方法

针对 Web 服务,你首先应该尝试的是 nikto 和<目录猜测>

nikto -host <IP>

<目录猜测>你可以使用 dirb、gobuster、dirsearch、Wfuzz 等等,我推荐使用 dirsearch,经过实测效率是最高的。

0x6 关于 Revert

每台主机开始测试之前,强烈建议先 Revert,这样可以避免很多坑~

浙公网安备 33010602011771号

浙公网安备 33010602011771号