2019-2020-2 20175302闫君廷《网络对抗技术》Exp7 网络欺诈防范

目录

一、实践目标

理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

二、实践内容

- 简单应用SET工具建立冒名网站

- ettercap DNS spoof

- 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

- 请勿使用外部网站做实验

三、实验步骤

1、简单应用SET工具建立冒名网站

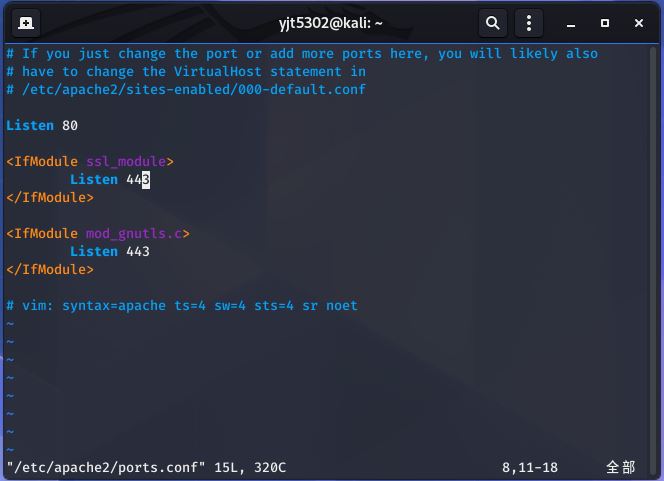

SET工具建立冒名网站需要将网站挂在本机的HTTP服务下,所以要将SET工具访问端口改为默认80端口。

sudo su进入root权限vi /etc/apache2/ports.conf进入Apache端口配置文件,可以看到端口默认80

![]()

netstat -tupln | grep 80查看是否有进程使用80端口,如果有,kill+进程号关闭该进程;

![]()

apachectl start启动Apache服务

![]()

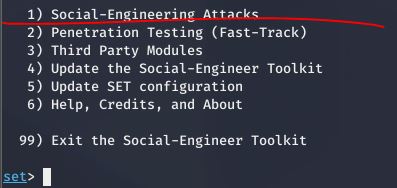

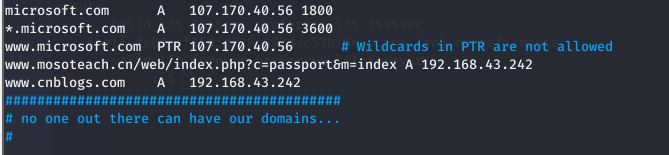

setoolkit打开SET工具- -1)社会工程学攻击

![]()

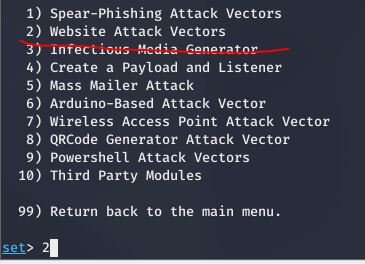

- -2)钓鱼网张攻击

![]()

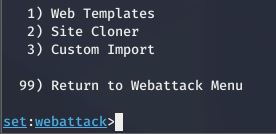

- -3)登录密码截取攻击

![]4https://img2020.cnblogs.com/blog/1598514/202005/1598514-20200515095544243-1079318708.jpg) - -2)网站克隆

![]()

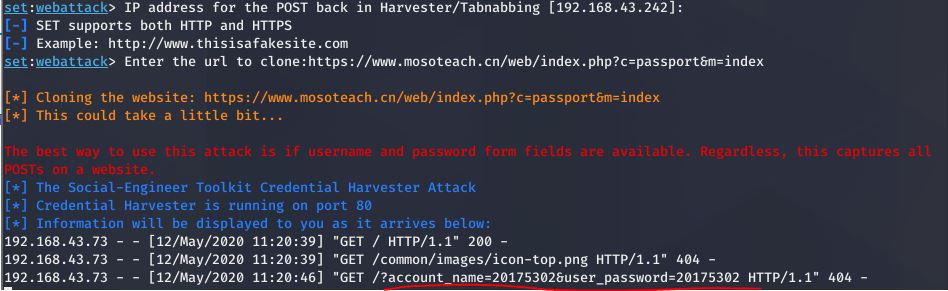

- 输入本机IP

- 输入被克隆网址(这里用的是蓝墨云班课的登陆界面)

- 在Win10主机输入攻击机IP地址,一样的界面,输入用户名密码

- 可以在Kali中看到登录信息,在Win10中网址栏也可以看到登录信息。

![]()

![]()

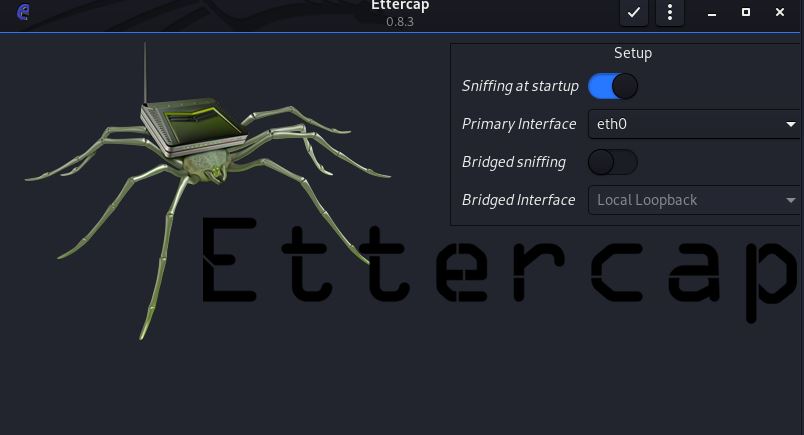

2、Ettercap DNS spoof

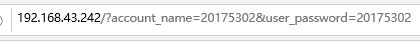

if config eth0 promisc将Kali网卡改为混杂模式。vim /etc/ettercap/etter.dns将www.cnblogs.com添加进去

![]()

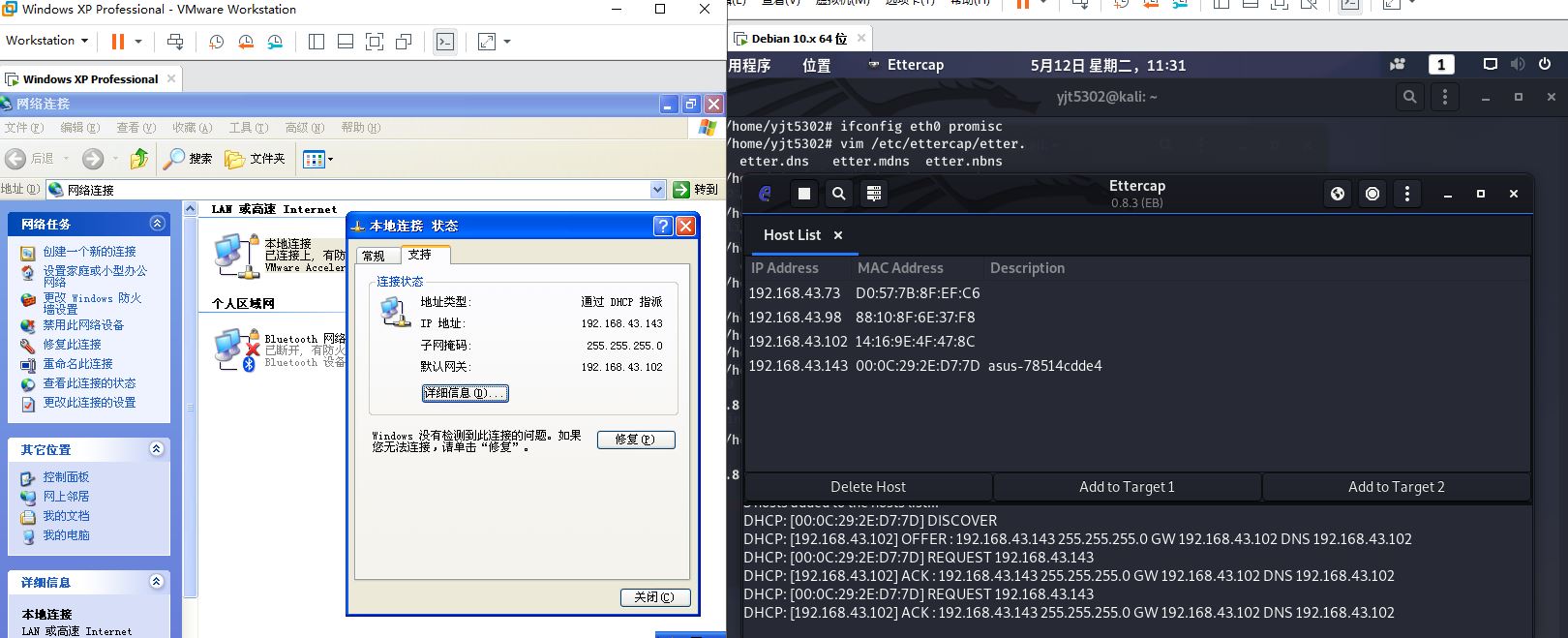

ettercap -G开启ettercap- 开启监听,扫描主机,将网关添加到target1,靶机(WinXP)IP添加到target2

![]()

![]()

- 在

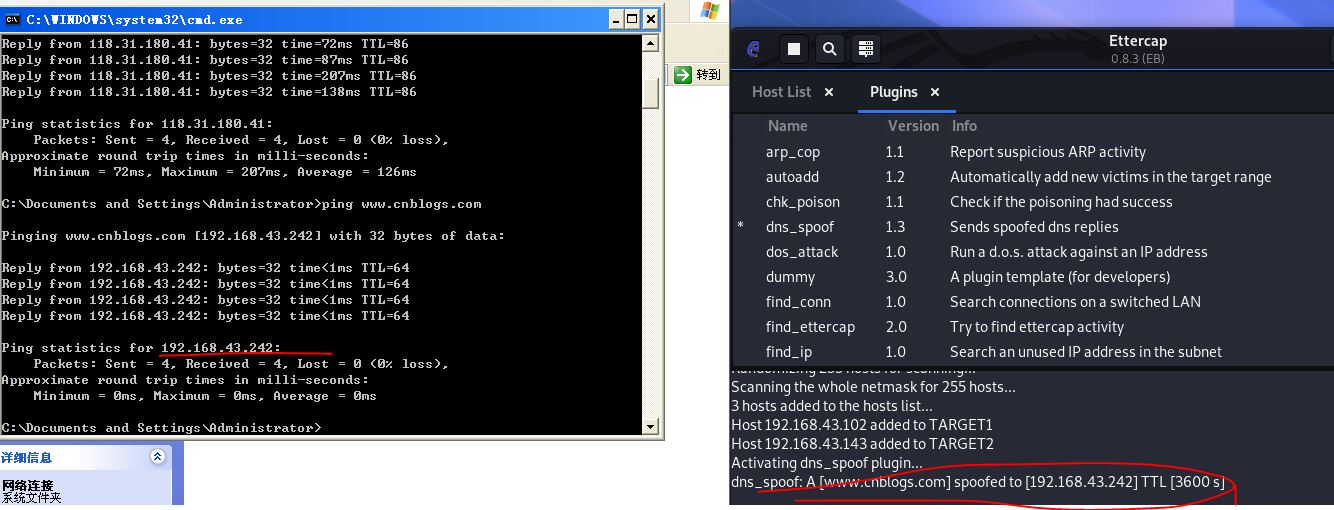

Plugins中Manage the plugins选择DNS欺骗dns_spoof - 在靶机中

ping www.cnblogs.com可以看到ping的IP为Kali的IP,ettercap中也

有显示。

![]()

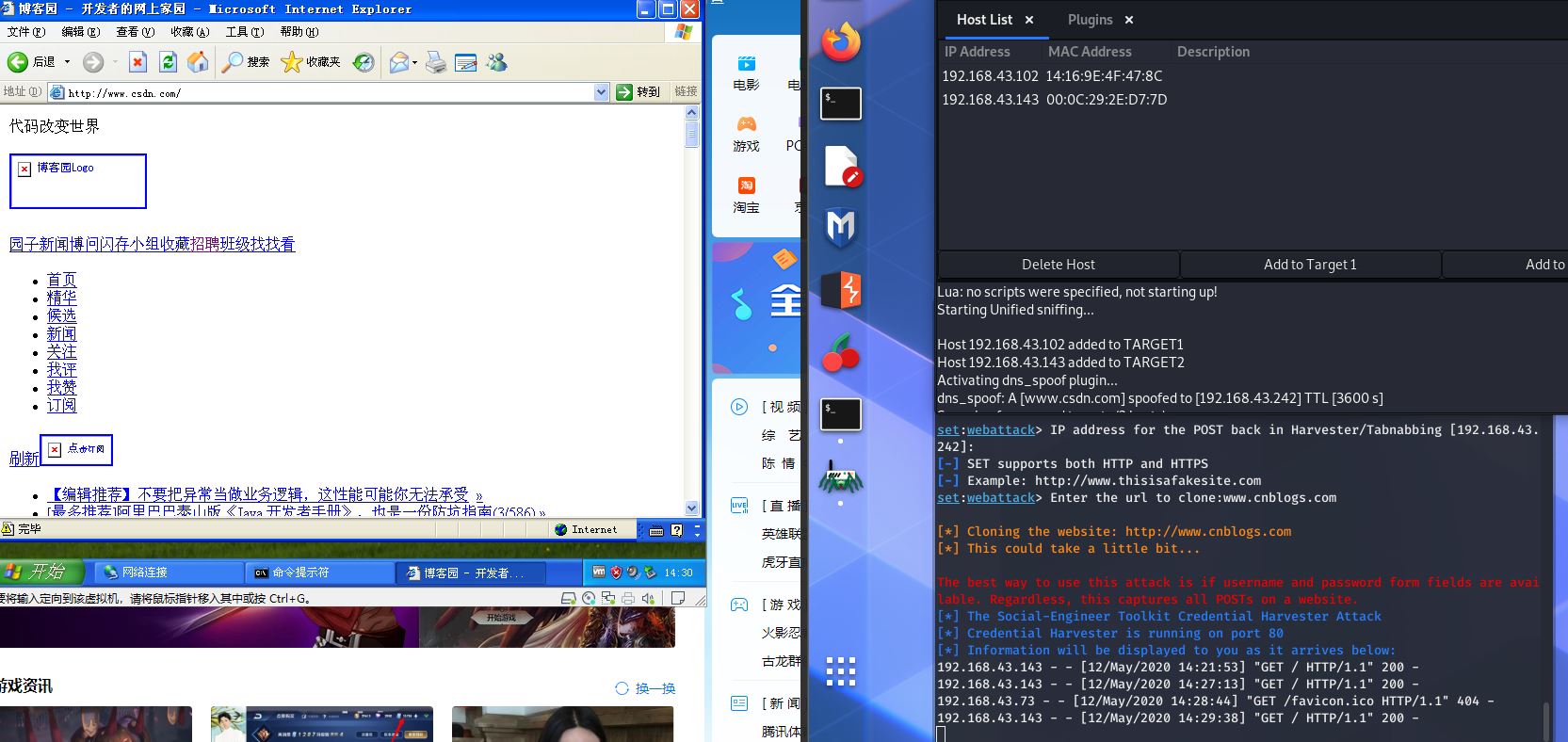

3、结合应用两种技术,用DNS spoof引导特定访问到冒名网站

为了使结果更加明显,我用了一个假网址www.csdn.com添加到DNS配置文件中。

先用SET复制www.cnblogs.com,再开启DNS欺骗

在靶机中输入www.csdn.com可以看到进入了博客园的界面。

四、实验感想

本次实验比较简单,体会了钓鱼网站的攻击方式,和DNS欺骗的方法,也能从中总结出相关的防范方法,加强防范意识。

五、问题回答

1、通常在什么场景下容易受到DNS spoof攻击

在未知局域网中,攻击者通过修改DNS表就可以将域名对应IP修改为其他IP,引导到恶意网站中。

2、在日常生活工作中如何防范以上两种攻击方法

- 不随意连接未知Wifi

- 仔细查看链接地址

- 使用入侵检测系统

- 验证网站证书

浙公网安备 33010602011771号

浙公网安备 33010602011771号