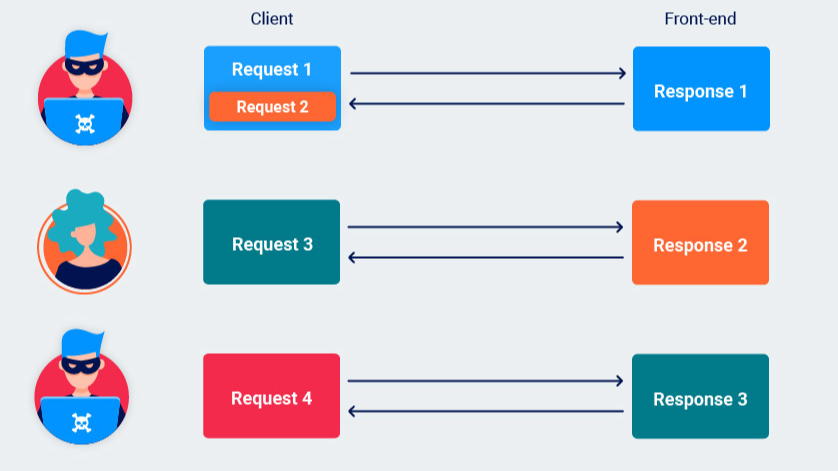

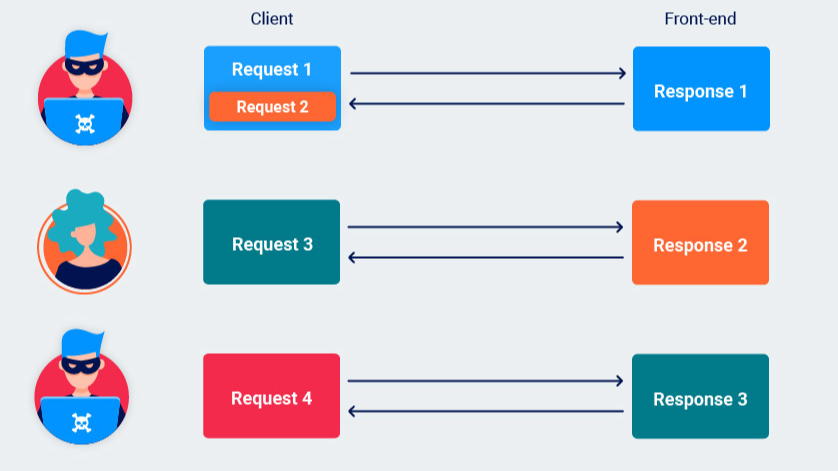

摘要:  响应队列中毒是一种强大的请求走私攻击形式,它会导致前端服务器开始将响应从后端映射到错误的请求。实际上,这意味着同一前端/后端连接的所有用户都将获得针对其他人的持久响应。 阅读全文

响应队列中毒是一种强大的请求走私攻击形式,它会导致前端服务器开始将响应从后端映射到错误的请求。实际上,这意味着同一前端/后端连接的所有用户都将获得针对其他人的持久响应。 阅读全文

响应队列中毒是一种强大的请求走私攻击形式,它会导致前端服务器开始将响应从后端映射到错误的请求。实际上,这意味着同一前端/后端连接的所有用户都将获得针对其他人的持久响应。 阅读全文

响应队列中毒是一种强大的请求走私攻击形式,它会导致前端服务器开始将响应从后端映射到错误的请求。实际上,这意味着同一前端/后端连接的所有用户都将获得针对其他人的持久响应。 阅读全文

posted @ 2023-09-02 11:34

JKding233

阅读(56)

评论(0)

推荐(0)

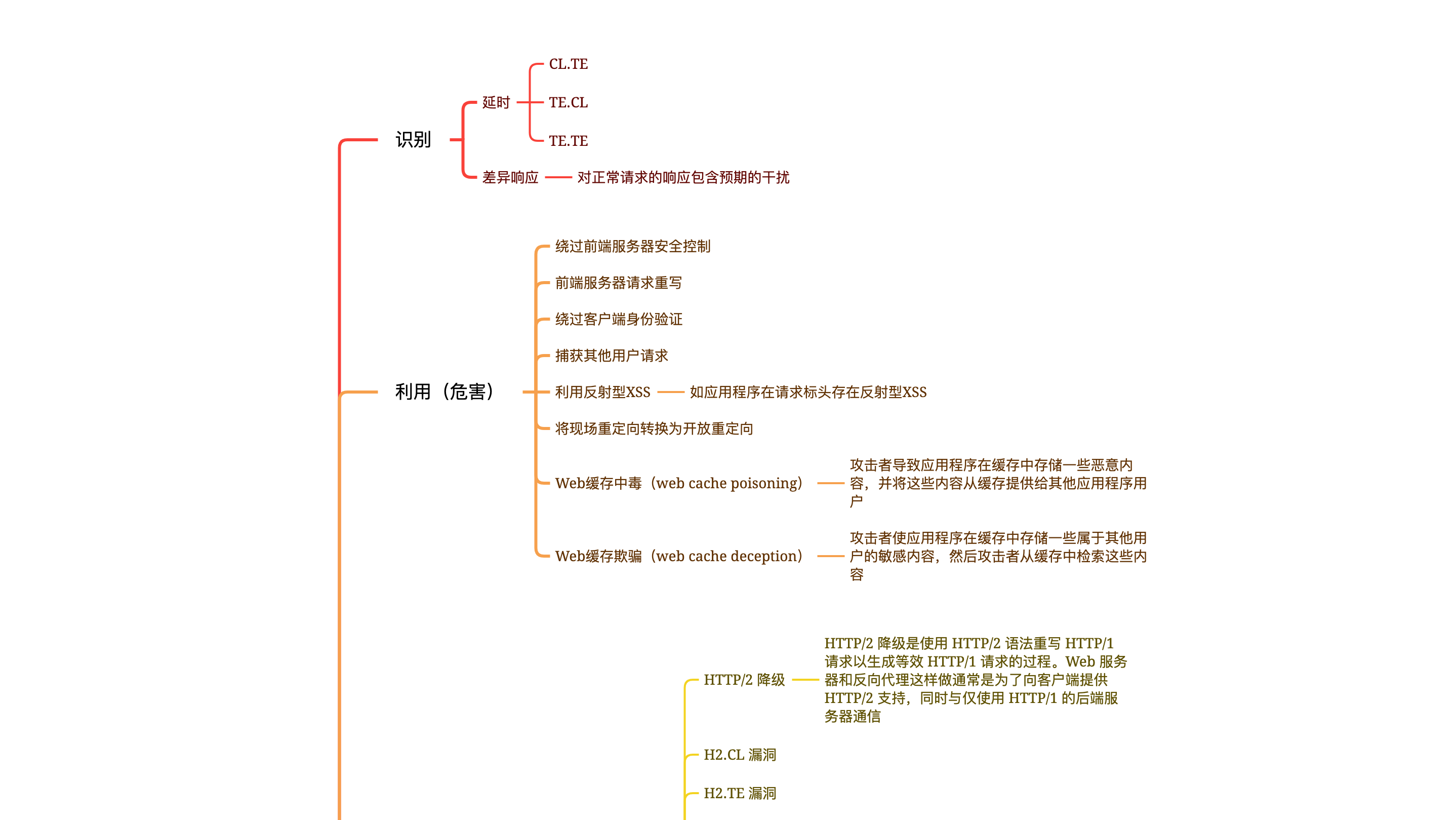

系列文章,包含:

02_Response queue poisoning(响应队列中毒)

03_Advanced request smuggling(高级请求走私)

04_HTTP request tunnelling(HTTP 请求隧道)

05_Browser-powered request smuggling(浏览器驱动的请求走私)

系列文章,包含:

02_Response queue poisoning(响应队列中毒)

03_Advanced request smuggling(高级请求走私)

04_HTTP request tunnelling(HTTP 请求隧道)

05_Browser-powered request smuggling(浏览器驱动的请求走私)  浙公网安备 33010602011771号

浙公网安备 33010602011771号