VulnHub实战靶场Breach 1.0试水

VulnHub实战靶场Breach 1.0试水

Vulnhub简介

Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行。每个镜像会有破解的目标,大多是Boot2root,从启动虚机到获取操作系统的root权限和查看flag。

环境搭建

靶机:Breach1.0 ip:192.168.110.140(仅主机模式)

下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip

攻击机:kali2019 ip:192.168.110.129(仅主机模式)

参考文章

https://www.freebuf.com/articles/system/171318.html

信息收集

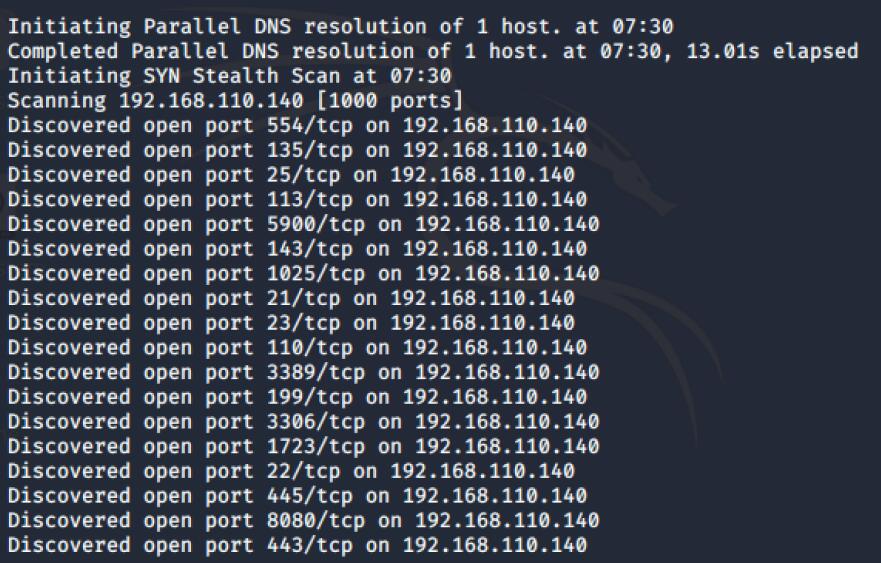

端口服务识别

-

启动靶机和攻击机,在攻击机使用nmap进行端口扫描,并将扫描结果保存到txt文件,命令:

nmap -v -A 192.168.110.140 -oN Breach.txt

-

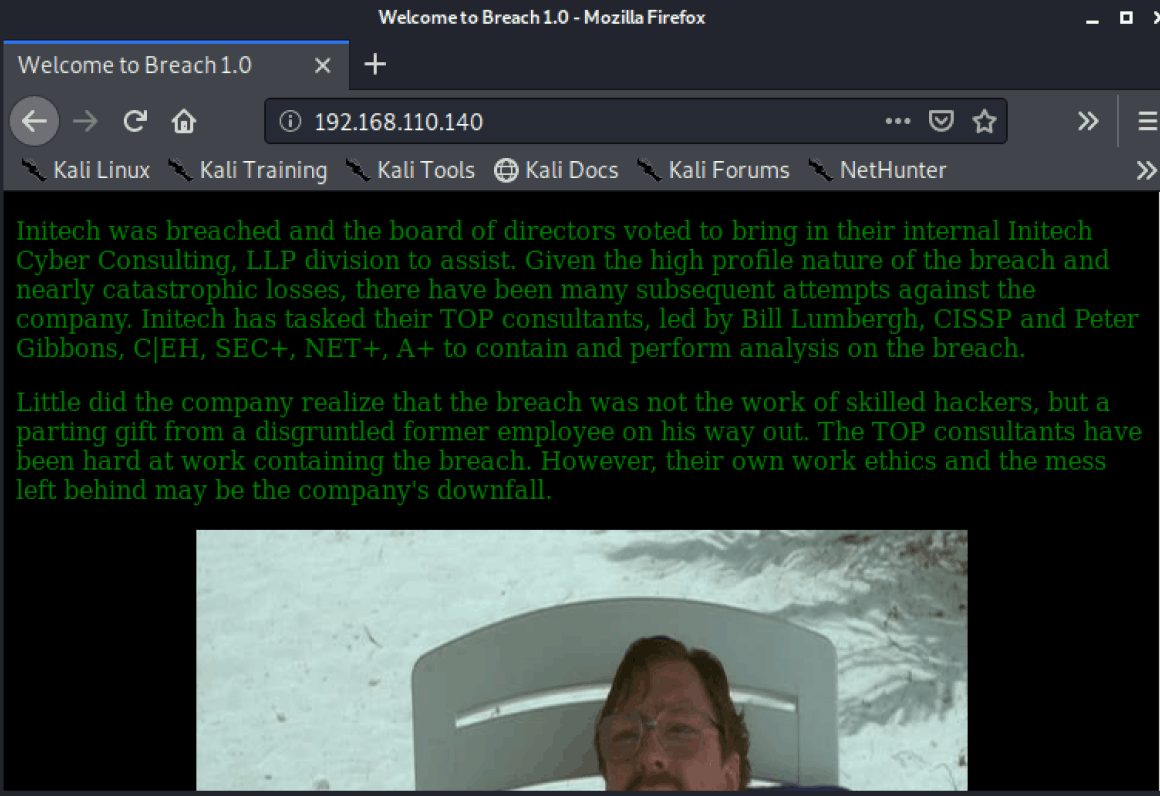

发现开放了1000个端口,显然是有问题,虚拟机对端口扫描做了一些防护措施,直接访问80端口,进入web首页:http://192.168.110.140/

漏洞挖掘

-

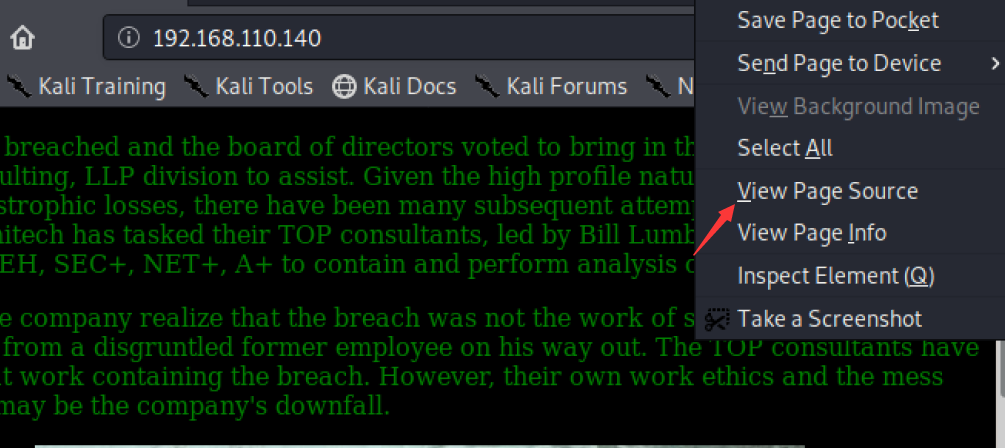

查看首页源码,解码得到密码

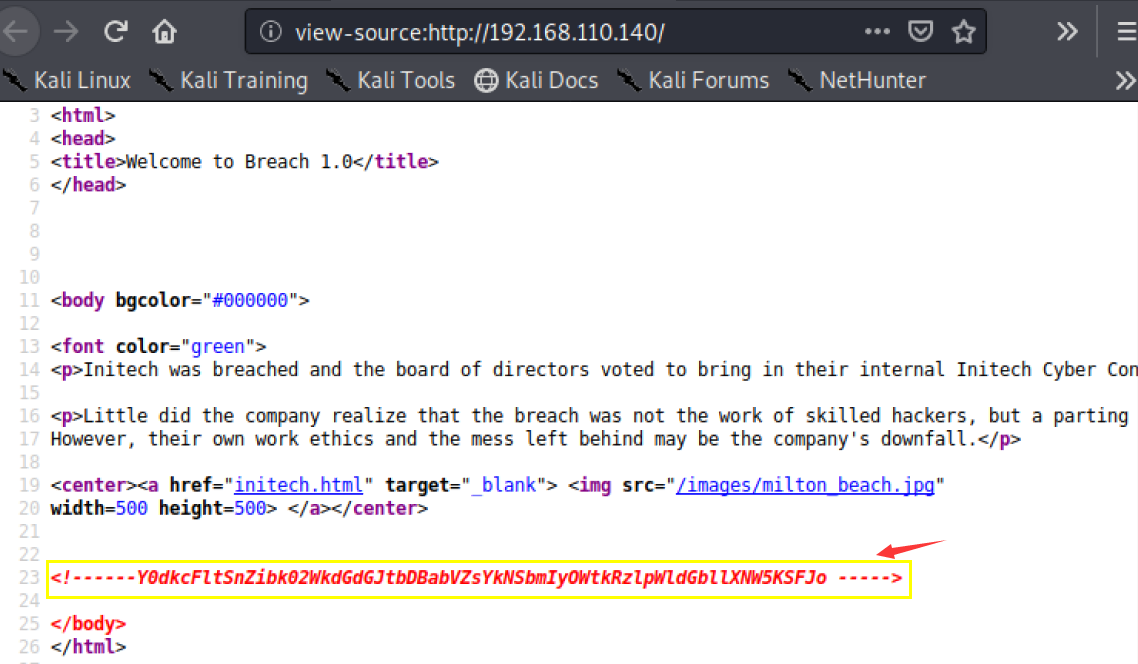

(1) 查看首页源码

发现提示:Y0dkcFltSnZibk02WkdGdGJtbDBabVZsYkNSbmIyOWtkRzlpWldGbllXNW5KSFJo

(2) 这是一串base64编码,将其复制到http://tool.chinaz.com/Tools/Base64.aspx

进行base64解码,解密后发现还是base64编码,继续解码,得到pgibbons:damnitfeel$goodtobeagang$ta

-

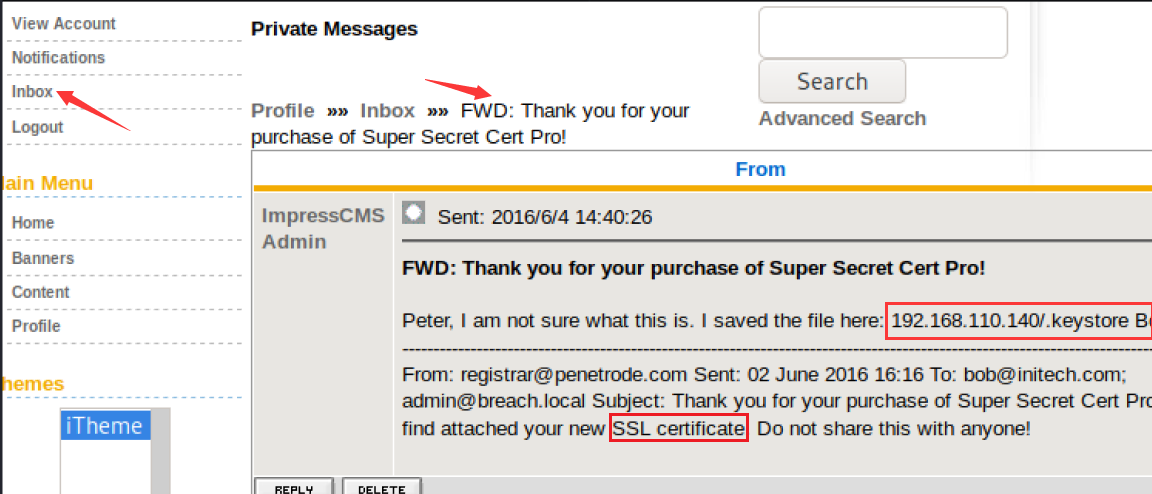

登录cms,查看邮件,下载包含SSL证书的密钥库keystore文件

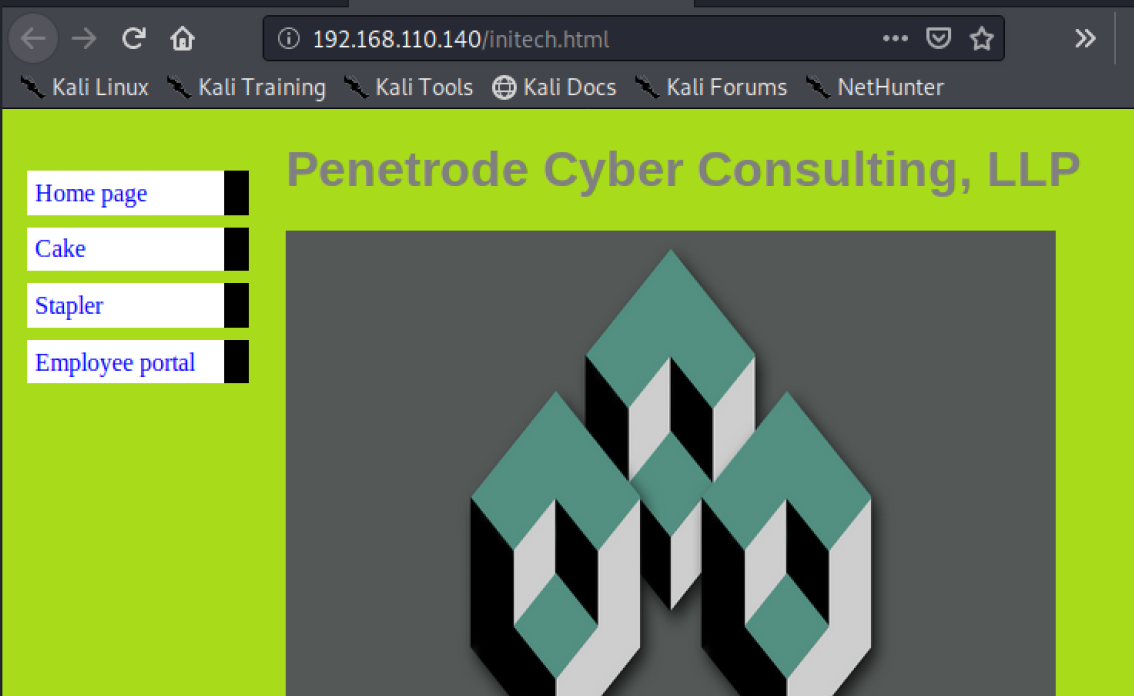

(1) 点击首页的图片,进入initech.html

(2) 点击左边的Employee portal进入到http://192.168.110.140/impresscms/user.php,看起来是一个impresscms登录页

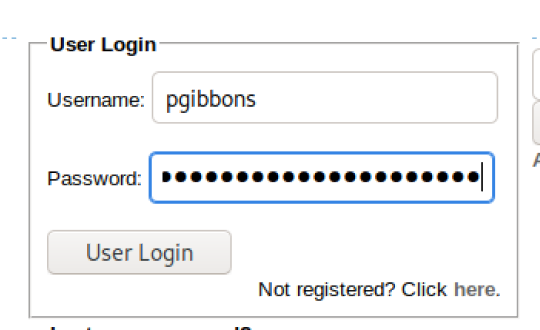

(3) 试用之前解码得到的用户名pgibbons密码damnitfeel$goodtobeagang$ta登录cms,登录成功

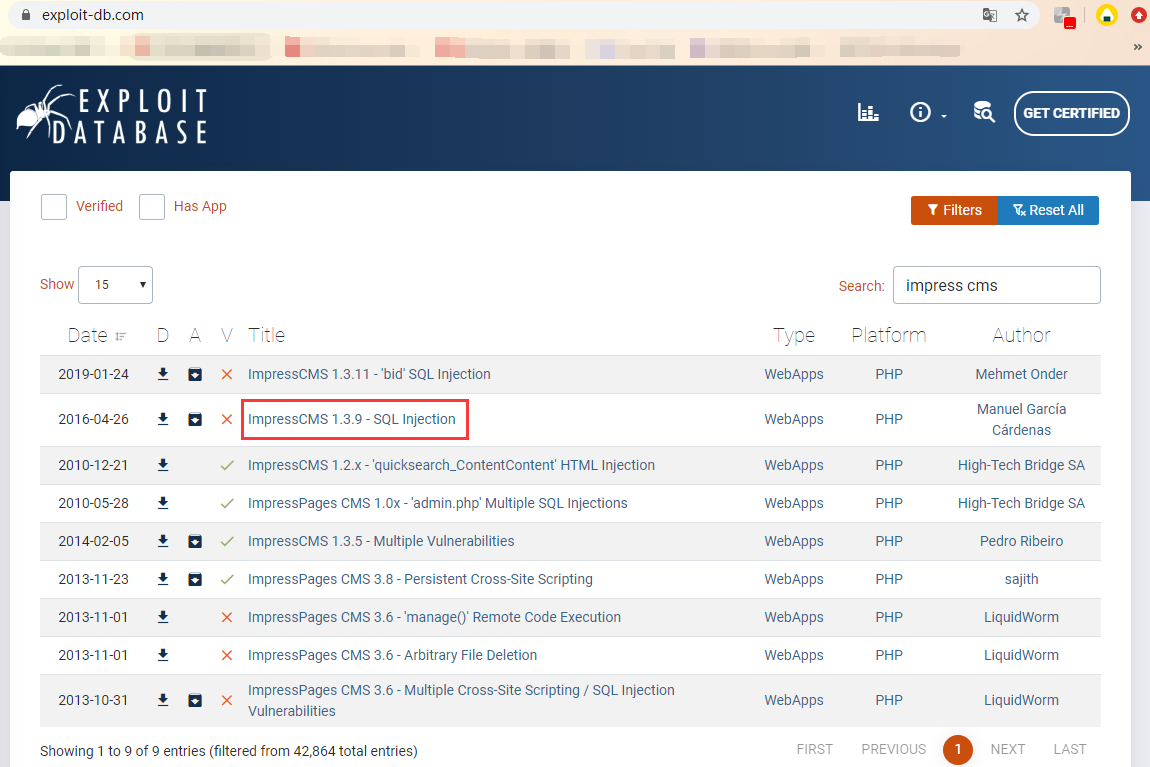

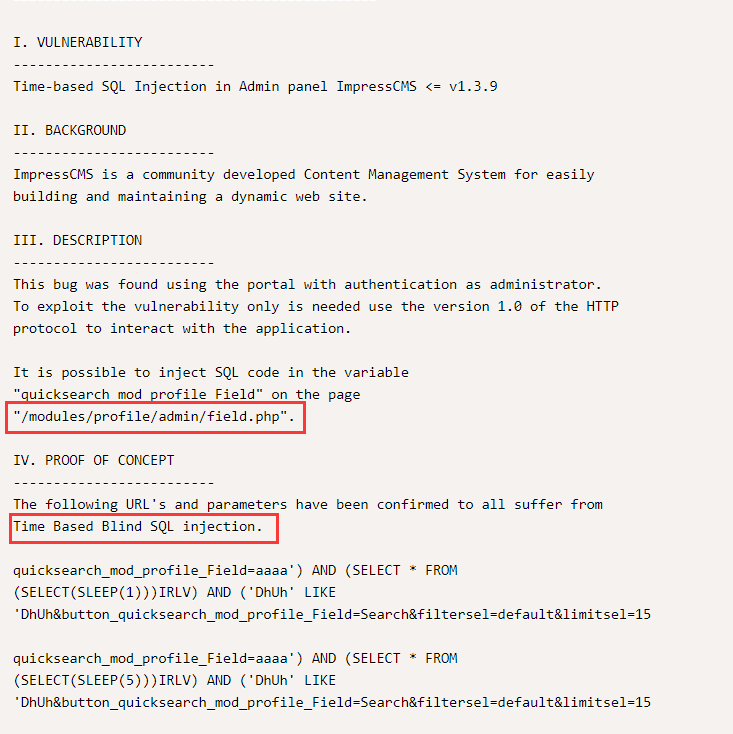

(4) 在exploit-db.com查找impress cms漏洞,发现存在ImpressCMS 1.3.9 SQL注入漏洞

可注入页面为/modules/profile/admin/field.php,注入方式为时间盲注

但是该页面目前没有权限访问,无法进行注入。

(5) 注意左边的收件箱Inbox显示有3封邮件,依次查看后得到一个SSL证书被保存在192.168.110.140/.keystore

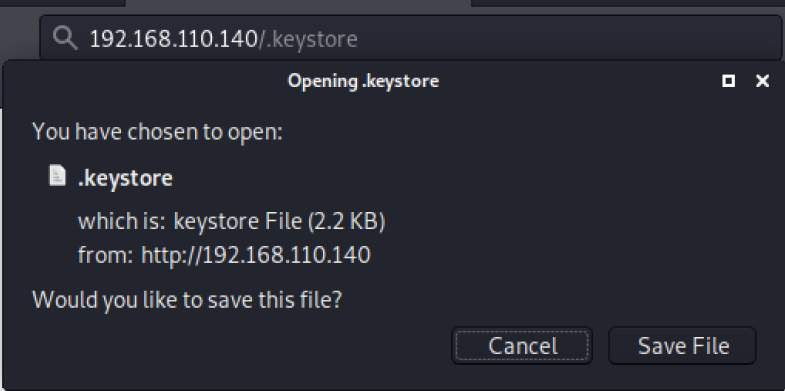

(6) 访问http://192.168.110.140/.keystore下载包含SSL证书的密钥库keystore文件,keystore是存储公私密钥的一种文件格式。

浙公网安备 33010602011771号

浙公网安备 33010602011771号